Guia de solução de problemas do Microsoft Defender para Nuvem

Este guia destina-se a profissionais de TI, analistas de segurança de informações e administradores de nuvem que precisam solucionar problemas relacionados ao Microsoft Defender para Nuvem.

Dica

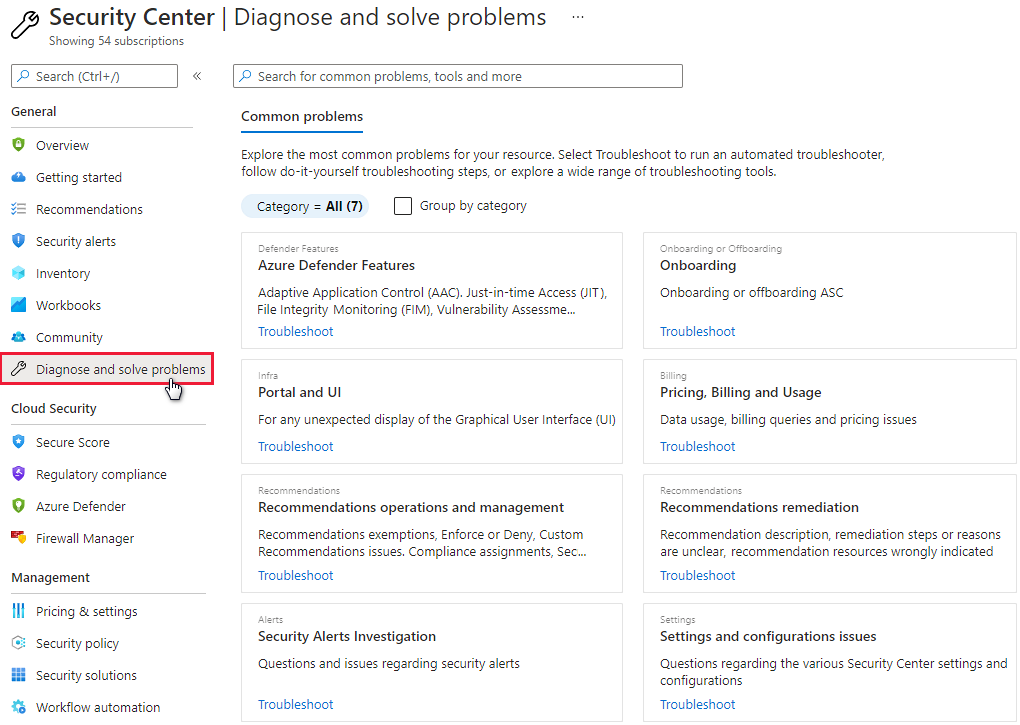

Quando você estiver enfrentando um problema ou precisar de conselhos de nossa equipe de suporte, a seção Diagnosticar e resolver problemas no portal do Azure é um bom lugar para procurar por soluções.

Usar o log de auditoria para investigar problemas

As informações de solução de problemas devem ser buscadas, primeiramente, no Log de auditoria do componente com falha. No log de auditoria, você pode conferir detalhes como:

- Quais operações foram executadas.

- Quem iniciou a operação.

- Quando a operação ocorreu.

- O status da operação.

O log de auditoria contém todas as operações de gravação (PUT, POST, DELETE) realizadas em seus recursos, mas não inclui operações de leitura (GET).

Solucionar problemas de conectores

O Defender para Nuvem usa conectores para coletar dados de monitoramento de contas do Amazon Web Services (AWS) e projetos da Google Cloud Platform (GCP). Se você estiver enfrentando problemas com os conectores ou não está vendo dados do AWS ou da GCP, examine as dicas de solução de problemas a seguir.

Dicas para problemas comuns do conector

- Verifique se a assinatura associada ao conector está selecionada no filtro de assinaturas, localizado na seção Diretórios + assinaturas do portal do Azure.

- Os padrões devem ser atribuídos no conector de segurança. Para verificar, acesse Configurações de ambiente no menu à esquerda do Defender para Nuvem, selecione o conector e, em seguida, Configurações. Se nenhum padrão for atribuído, selecione os três pontos para verificar se você tem permissões para atribuir padrões.

- Um recurso do conector deve estar presente no Azure Resource Graph. Use a seguinte consulta do Resource Graph para verificar:

resources | where ['type'] =~ "microsoft.security/securityconnectors". - Verifique se o envio de logs de auditoria do Kubernetes está habilitado no conector AWS ou GCP para obter alertas de detecção de ameaças para o plano de controle.

- Garanta que o sensor do Microsoft Defender e o Azure Policy para extensões do Kubernetes habilitadas para Azure Arc, foram instalados com êxito nos clusters do EKS (Serviço de Kubernetes Elástico) da Amazon e do GKE (Mecanismo de Kubernetes do Google). Verifique e instale o agente com as seguintes recomendações do Defender para Nuvem:

- Os clusters do EKS devem ter a extensão do Microsoft Defender para Azure Arc instalada

- Os clusters do GKE devem ter a extensão do Microsoft Defender para Azure Arc instalada

- Os clusters do Kubernetes habilitados para Azure Arc devem ter a extensão Azure Policy instalada

- Os clusters do GKE devem ter a extensão Azure Policy instalada

- Se tiver problemas para excluir o conector do AWS ou da GCP, verifique se você tem um bloqueio. Um erro no log de atividades do Azure pode indicar a presença de um bloqueio.

- Verifique a existência de cargas de trabalho na conta do AWS ou no projeto GCP.

Dicas para problemas de conector do AWS

- Verifique se a implantação do modelo CloudFormation foi encerrada com êxito.

- Aguarde pelo menos 12 horas após a criação da conta raiz do AWS.

- Verifique se os clusters do EKS foram conectados com êxito ao Kubernetes habilitado para Azure Arc.

- Se os dados do AWS não forem exibidos no Defender para Nuvem, verifique se os recursos necessários da AWS para enviar dados para o Defender para Nuvem existem na conta do AWS.

Impacto de custo das chamadas à API para o AWS

Quando você integra a conta de gerenciamento ou única do AWS, o serviço de descoberta no Defender para Nuvem inicia uma verificação imediata do seu ambiente. O serviço de descoberta executa chamadas de API para vários pontos de extremidade de serviço para recuperar todos os recursos que o Azure ajuda a proteger.

Após essa verificação inicial, o serviço continua verificando periodicamente o ambiente no intervalo configurado durante a integração. No AWS, cada chamada à API para a conta gera um evento de pesquisa que é registrado no recurso CloudTrail. O recurso CloudTrail gera custos. Para obter detalhes sobre preços, consulte a página de Preços do CloudTrail da AWS no site do Amazon AWS.

Se conectou o CloudTrail ao GuardDuty, você também será responsável pelos custos associados. Você pode encontrar esses custos na Documentação do GuardDuty no site do Amazon AWS.

Obtendo o número de chamadas à API nativa

Há duas maneiras de obter o número de chamadas feitas pelo Defender para Nuvem:

- Use uma tabela Athena existente ou crie uma nova. Para obter mais informações, consulte Consultar logs do CloudTrail do AWS no site do Amazon AWS.

- Use um armazenamento de dados de eventos existente ou crie um novo. Para obter mais informações, consulte Trabalhar com o AWS CloudTrail Lake no site do Amazon AWS.

Os dois métodos dependem da consulta de logs do AWS CloudTrail.

Para obter o número de chamadas, acesse a tabela Athena ou o armazenamento de dados de eventos e use uma das seguintes consultas predefinidas, de acordo com suas necessidades. Substitua <TABLE-NAME> pela ID da tabela do Athena ou do armazenamento de dados de eventos.

Liste o número de chamadas à API gerais pelo Defender para Nuvem:

SELECT COUNT(*) AS overallApiCallsCount FROM <TABLE-NAME> WHERE userIdentity.arn LIKE 'arn:aws:sts::<YOUR-ACCOUNT-ID>:assumed-role/CspmMonitorAws/MicrosoftDefenderForClouds_<YOUR-AZURE-TENANT-ID>' AND eventTime > TIMESTAMP '<DATETIME>'Liste o número de chamadas à API gerais pelo Defender para Nuvem agregadas por dia:

SELECT DATE(eventTime) AS apiCallsDate, COUNT(*) AS apiCallsCountByRegion FROM <TABLE-NAME> WHERE userIdentity.arn LIKE 'arn:aws:sts:: <YOUR-ACCOUNT-ID>:assumed-role/CspmMonitorAws/MicrosoftDefenderForClouds_<YOUR-AZURE-TENANT-ID>' AND eventTime > TIMESTAMP '<DATETIME>' GROUP BY DATE(eventTime)Liste o número de chamadas à API gerais pelo Defender para Nuvem agregadas pelo nome do evento:

SELECT eventName, COUNT(*) AS apiCallsCountByEventName FROM <TABLE-NAME> WHERE userIdentity.arn LIKE 'arn:aws:sts::<YOUR-ACCOUNT-ID>:assumed-role/CspmMonitorAws/MicrosoftDefenderForClouds_<YOUR-AZURE-TENANT-ID>' AND eventTime > TIMESTAMP '<DATETIME>' GROUP BY eventNameListe o número de chamadas à API gerais pelo Defender para Nuvem agregadas por região:

SELECT awsRegion, COUNT(*) AS apiCallsCountByRegion FROM <TABLE-NAME> WHERE userIdentity.arn LIKE 'arn:aws:sts::120589537074:assumed-role/CspmMonitorAws/MicrosoftDefenderForClouds_<YOUR-AZURE-TENANT-ID>' AND eventTime > TIMESTAMP '<DATETIME>' GROUP BY awsRegion

Dicas para problemas de conector da GCP

- Verifique se o script de Cloud Shell da GCP foi encerrado com êxito.

- Verifique se os clusters do GKE foram conectados com êxito ao Kubernetes habilitado para Azure Arc.

- Verifique se os pontos de extremidade do Azure Arc foram incluídos na lista de permitidos de firewall. O conector da GCP faz chamadas à API para esses pontos de extremidade para buscar os arquivos de integração necessários.

- Se a integração de projetos GCP falhar, verifique se você tem permissão

compute.regions.liste permissão do Microsoft Entra para criar a entidade de serviço para o processo de integração. Verifique se os recursosWorkloadIdentityPoolId,WorkloadIdentityProviderIdeServiceAccountEmailda GCP foram criados no projeto da GCP.

Chamadas à API do Defender para GCP

Quando você integra seu projeto ou organização individual da GCP, o serviço de descoberta no Defender para Nuvem inicia uma verificação imediata do seu ambiente. O serviço de descoberta executa chamadas de API para vários pontos de extremidade de serviço para recuperar todos os recursos que o Azure ajuda a proteger.

Após essa verificação inicial, o serviço continua verificando periodicamente o ambiente no intervalo configurado durante a integração.

Para obter o número de chamadas de API nativas executadas pelo Defender para Nuvem:

Acesse Registrar em log>Explorador de logs.

Filtre as datas desejadas (por exemplo, 1d).

Para mostrar as chamadas à API executadas pelo Defender para Nuvem, execute esta consulta:

protoPayload.authenticationInfo.principalEmail : "microsoft-defender"

Consulte o histograma para exibir o número de chamadas ao longo do tempo.

Solucionar problemas do agente do Log Analytics

O Microsoft Defender para Nuvem usa o agente do Log Analytics para coletar e armazenar dados. As informações deste artigo apresentam as funcionalidades do Defender para Nuvem após a transição para o agente do Log Analytics.

Os tipos de alerta são:

- Análise de Comportamento da Máquina Virtual (VMBA)

- Análise de rede

- Análise de Banco de Dados SQL do Azure e a análise do Azure Synapse Analytics

- Informações contextuais

Dependendo do tipo de alerta, é possível obter às informações necessárias para investigar um alerta usando os seguintes recursos:

- Logs de segurança no visualizador de eventos da VM (máquina virtual) no Windows

- O daemon de auditoria (

auditd) no Linux - Os logs de atividades do Azure e os logs de diagnóstico habilitados no recurso de ataque

Você pode compartilhar comentários sobre a descrição e a relevância do alerta. Acesse o alerta, selecione o botão Isso foi útil?, escolha o motivo e, em seguida, insira um comentário para explicar. Monitoramos consistentemente esse canal de comentários para melhorar nossos alertas.

Verificar os processos e versões do agente do Log Analytics

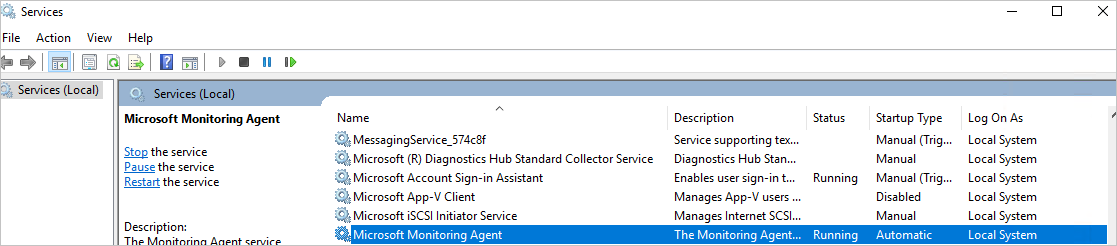

Assim como o Azure Monitor, o Defender para Nuvem usa o agente do Log Analytics para coletar dados de segurança das máquinas virtuais. Depois que você habilitar a coleta de dados e instalar corretamente o agente no computador de destino, o processo HealthService.exe deve estar em execução.

Abra o console de gerenciamento de serviços (services.msc) para se certificar de que o serviço do agente do Log Analytics está em execução.

Para saber qual versão do agente você tem, abra o Gerenciador de Tarefas. Na guia Processos, localize o serviço do agente do Log Analytics, clique com o botão direito do mouse nele e selecione Propriedades. Na guia Detalhes, procure a versão do arquivo.

Verificar cenários de instalação para o agente do Log Analytics

Há dois cenários de instalação que podem produzir resultados diferentes quando você instalar o agente do Log Analytics em seu computador. Os cenários compatíveis são:

Agente instalado automaticamente pelo Defender para Nuvem: você pode exibir os alertas no Defender para Nuvem e na pesquisa de logs. Você recebe notificações por email no endereço de email configurado na política de segurança para a assinatura à qual o recurso pertence.

Agente instalado manualmente em uma máquina virtual localizada no Azure: nesse cenário, se você estiver usando agentes baixados e instalados manualmente antes de fevereiro de 2017, você somente poderá exibir os alertas no portal do Defender para Nuvem se filtrar na assinatura à qual o workspace pertence. Se você filtrar na assinatura à qual o recurso pertence, não exibirá todos os alertas. Você receberá notificações por email no endereço de email configurado na política de segurança para a assinatura à qual o workspace pertence.

Para evitar o problema de filtragem, baixe a versão mais recente do agente.

Monitorar problemas de conectividade de rede para o agente

Para que os agentes se conectem e se registrem no Defender para Nuvem, eles devem ter acesso aos endereços DNS e às portas de rede para recursos de rede do Azure. Para habilitar esse acesso, execute estas ações:

- Ao usar servidores proxy, verifique se os recursos do servidor proxy apropriados foram definidos corretamente nas configurações do agente.

- Configure os firewalls de rede para permitir o acesso ao Log Analytics.

Os recursos de rede do Azure são:

| recurso de agente | Porta | Ignorar a inspeção de HTTPS |

|---|---|---|

*.ods.opinsights.azure.com |

443 | Sim |

*.oms.opinsights.azure.com |

443 | Sim |

*.blob.core.windows.net |

443 | Sim |

*.azure-automation.net |

443 | Sim |

Se estiver tendo problemas para integrar o agente do Log Analytics, leia Como solucionar problemas de integração do Operations Management Suite.

Solucionar problemas da proteção antimalware com trabalho inadequado

O agente convidado é o processo pai de tudo o que é feito pela extensão Microsoft Antimalware. Quando o processo do agente convidado falha, a proteção Microsoft Antimalware, que é executada como um processo filho do agente convidado, também pode falhar.

Aqui estão algumas dicas para solucionar problemas:

- Se a VM de destino foi criada a partir de uma imagem personalizada, verifique se o criador da VM instalou um agente convidado.

- Se o destino for uma VM Linux, ocorrerá uma falha na instalação da versão Windows da extensão antimalware. O agente convidado do Linux possui requisitos específicos de SO e pacote.

- Se a VM foi criada com uma versão antiga de agente convidado, os agentes antigos talvez não tenham a capacidade de atualizar automática para a versão mais recente. Sempre use a versão mais recente do agente convidado ao criar suas próprias imagens.

- Alguns softwares de administração de terceiros podem desabilitar o agente convidado ou bloquear o acesso a determinados locais de arquivo. Se um software de administração de terceiros de terceiros estiver instalado em sua VM, verifique se o agente antimalware está na lista de exclusões.

- Verifique se as configurações de firewall e o NSG (grupo de segurança de rede) não estão bloqueando o tráfego de rede de e para o agente convidado.

- Verifique se nenhuma lista de controle de acesso está impedindo o acesso ao disco.

- O agente convidado precisa de espaço em disco suficiente para funcionar corretamente.

Por padrão, a interface do usuário do Microsoft Antimalware está desabilitada. Mas você pode habilitar a interface do usuário do Microsoft Antimalware em VMs do Azure Resource Manager.

Solucionar problemas no carregamento do painel

Se você encontrar problemas para carregar o painel de proteção de cargas de trabalho, verifique se o usuário que habilitou o Defender para Nuvem na assinatura e o usuário que deseja ativar a coleta de dados têm a função Proprietário ou Colaborador na assinatura. Se tiverem, os usuários com a função Leitor na assinatura poderão ver o painel, alertas, recomendações e política.

Solucionar problemas de conector na organização do Azure DevOps

Se você não consegue integrar sua organização do Azure DevOps, experimente as seguintes dicas de solução de problemas:

Verifique se você está usando uma versão não prévia do portal do Azure; a etapa de autorização não funciona no portal de versão prévia do Azure.

É importante saber a qual conta você está conectado quando autoriza o acesso, porque essa será a conta que o sistema usará para integração. A conta pode ser associada ao mesmo endereço de email, mas também a locatários diferentes. Verifique se selecionou a combinação de conta/locatário certa. Se você precisar alterar a combinação:

Na página de perfil do Azure DevOps, use o menu suspenso para selecionar outra conta.

Depois que você selecionar a combinação de conta/locatário correta, acesse Configurações de ambiente no Defender para Nuvem e edite o conector do Azure DevOps. Autorize o conector novamente para atualizá-lo com a combinação de conta/locatário correta. Em seguida, você deverá ver a lista correta de organizações no menu suspenso.

Verifique se você tem a função Administrador de coleção de projetos na organização do Azure DevOps que deseja integrar.

Verifique se o Acesso a aplicativos de terceiros por meio do OAuth esta Ativado para a organização do Azure DevOps. Saiba mais sobre como habilitar o acesso OAuth.

Entrar em contato com o suporte da Microsoft

Você também pode encontrar informações de solução de problemas do Defender para Nuvem na Página de Q&A do Defender para Nuvem.

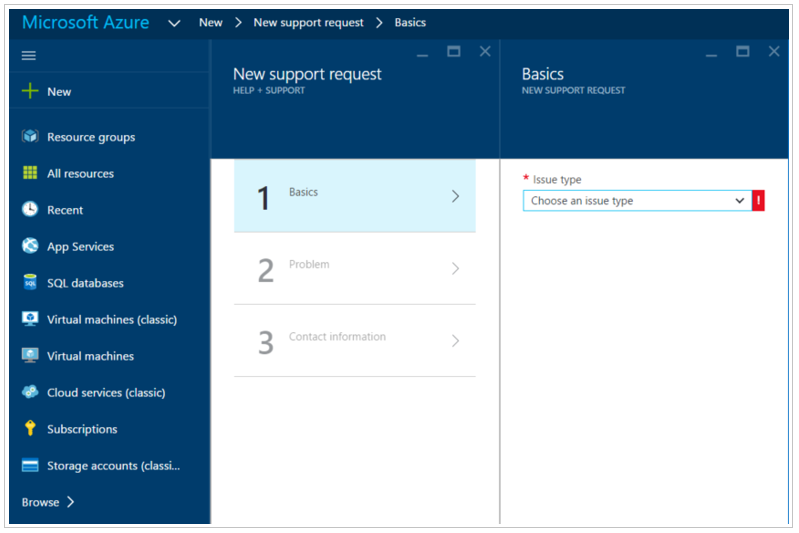

Se precisar de mais assistência, é possível abrir uma nova solicitação de suporte no portal do Azure. Na página Ajuda + suporte, selecione Criar uma solicitação de suporte.

Confira também

- Saiba como gerenciar e responder a alertas de segurança no Defender para Nuvem.

- Saiba mais sobre validação de alertas no Defender para Nuvem.

- Revise as perguntas comuns sobre como usar o Defender para Nuvem