Configurar clientes VPN P2S: autenticação de certificado - cliente VPN nativo - macOS

Se o gateway de VPN ponto a site (P2S) estiver configurado para usar IKEv2 e autenticação de certificado, você poderá se conectar à rede virtual usando o cliente VPN nativo que faz parte do sistema operacional macOS. Este artigo explica as etapas para configurar o cliente VPN nativo e conectar-se à sua rede virtual.

Antes de começar

Antes de começar a configurar o cliente, verifique se você está no artigo correto. A tabela a seguir mostra os artigos de configuração disponíveis para clientes VPN P2S do Gateway de VPN do Azure. As etapas diferem, dependendo do tipo de autenticação, do tipo de túnel e do sistema operacional do cliente.

| Autenticação | Tipo de túnel | Sistema operacional cliente | Cliente VPN |

|---|---|---|---|

| Certificado | |||

| IKEv2, SSTP | Windows | Cliente VPN nativo | |

| IKEv2 | macOS | Cliente VPN nativo | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows | Cliente VPN do Azure Cliente OpenVPN |

|

| OpenVPN | macOS | Cliente OpenVPN | |

| OpenVPN | iOS | Cliente OpenVPN | |

| OpenVPN | Linux | Cliente VPN do Azure Cliente OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Cliente VPN do Azure | |

| OpenVPN | macOS | Cliente VPN do Azure | |

| OpenVPN | Linux | Cliente VPN do Azure |

Pré-requisitos

Este artigo pressupõe que você tenha executado os seguintes pré-requisitos:

- Você criou e configurou seu gateway de VPN para autenticação de certificado ponto a site e um tipo de túnel OpenVPN. Confira Definir as configurações do servidor para conexões de Gateway de VPN P2S - autenticação de certificado para obter as etapas.

- Você gerou e baixou os arquivos de configuração do cliente VPN. Confira Gerar arquivos de configuração de perfil de cliente VPN para ver as etapas.

- Você pode gerar certificados de cliente ou adquirir os certificados de cliente necessários para a autenticação.

Workflow

O fluxo de trabalho para este artigo é o seguinte:

- Gerar certificados de cliente, caso ainda não o tenha feito.

- Exibir os arquivos de configuração do perfil do cliente VPN contidos no pacote de configuração do perfil do cliente VPN gerado.

- Instalar os certificados.

- Configure o cliente VPN nativo que já está instalado em seu sistema operacional.

- Conecte-se ao Azure.

Gerar certificados

Para autenticação de certificado, um certificado do cliente deve ser instalado em cada computador cliente. O certificado do cliente que você deseja deve ser exportado com a chave privada e deve conter todos os certificados no caminho de certificação. Além disso, para algumas configurações, você também precisa instalar informações de certificado raiz.

Para obter informações sobre como trabalhar com certificados, consulte Ponto a site: gerar certificados – Linux.

Exibir os arquivos de configuração do perfil do cliente VPN

Todas as definições de configuração necessárias para os clientes VPN estão contidas em um arquivo zip de configuração de perfil de cliente VPN. É possível gerar arquivos de configuração de perfil de cliente usando o PowerShell ou usando o portal do Azure. O método retorna o mesmo arquivo zip.

Os arquivos de configuração do perfil do cliente VPN são específicos da configuração do gateway de VPN P2S para a rede virtual. Se houver alterações na configuração de VPN P2S depois de gerar os arquivos, como alterações no tipo de protocolo VPN ou no tipo de autenticação, você precisará gerar novos arquivos de configuração de perfil de cliente VPN, e aplicar a nova configuração a todos os clientes VPN que você deseja conectar.

Descompacte o arquivo para exibir as pastas. Ao configurar os clientes nativos do macOS, use os arquivos na pasta Genérico. A pasta Genérico existirá, se o IKEv2 tiver sido configurado no gateway. Você pode encontrar todas as informações necessárias para configurar o cliente VPN nativo na pasta Generic. Se você não vir a pasta Genérica, verifique os itens a seguir e gere o arquivo zip novamente.

- Verifique o tipo de túnel para sua configuração. É provável que IKEv2 não tenha sido selecionado como um tipo de túnel.

- No gateway de VPN, verifique se a SKU não é Básica. Observe que o SKU Básico do Gateway de VPN não dá suporte a IKEv2. Você terá de reconstruir o gateway com a SKU e o tipo de túnel apropriados se quiser que os clientes macOS se conectem.

A pasta Genérico contém os seguintes arquivos.

- VpnSettings.xml, que contém configurações importantes, como o tipo de túnel e o endereço do servidor.

- VpnServerRoot.cer, que contém o certificado raiz necessário para validar o gateway de VPN do Azure durante a instalação de conexão P2S.

Instalar certificados

Certificado raiz

- Copie o arquivo do certificado raiz - VpnServerRoot.cer - para seu Mac. Clique duas vezes no certificado. Dependendo do sistema operacional, o certificado será instalado automaticamente ou a página Adicionar Certificados será exibida.

- Se a página Adicionar Certificados for exibida, em Conjunto de Chaves: clique nas setas e selecione o logon na lista suspensa.

- Clique em Adicionar para importar o arquivo.

Certificado do cliente

O certificado do cliente é usado para autenticação e é necessário. Normalmente, basta clicar no certificado do cliente para instalar. Para obter mais informações sobre como instalar um certificado do cliente, confira Instalar um certificado do cliente.

Verificar a instalação do certificado

Verifique se o cliente e o certificado raiz estão instalados.

- Abra Acesso ao Conjunto de Chaves.

- Acesse a guia Certificados.

- Verifique se o cliente e o certificado raiz estão instalados.

Configurar o perfil de cliente VPN

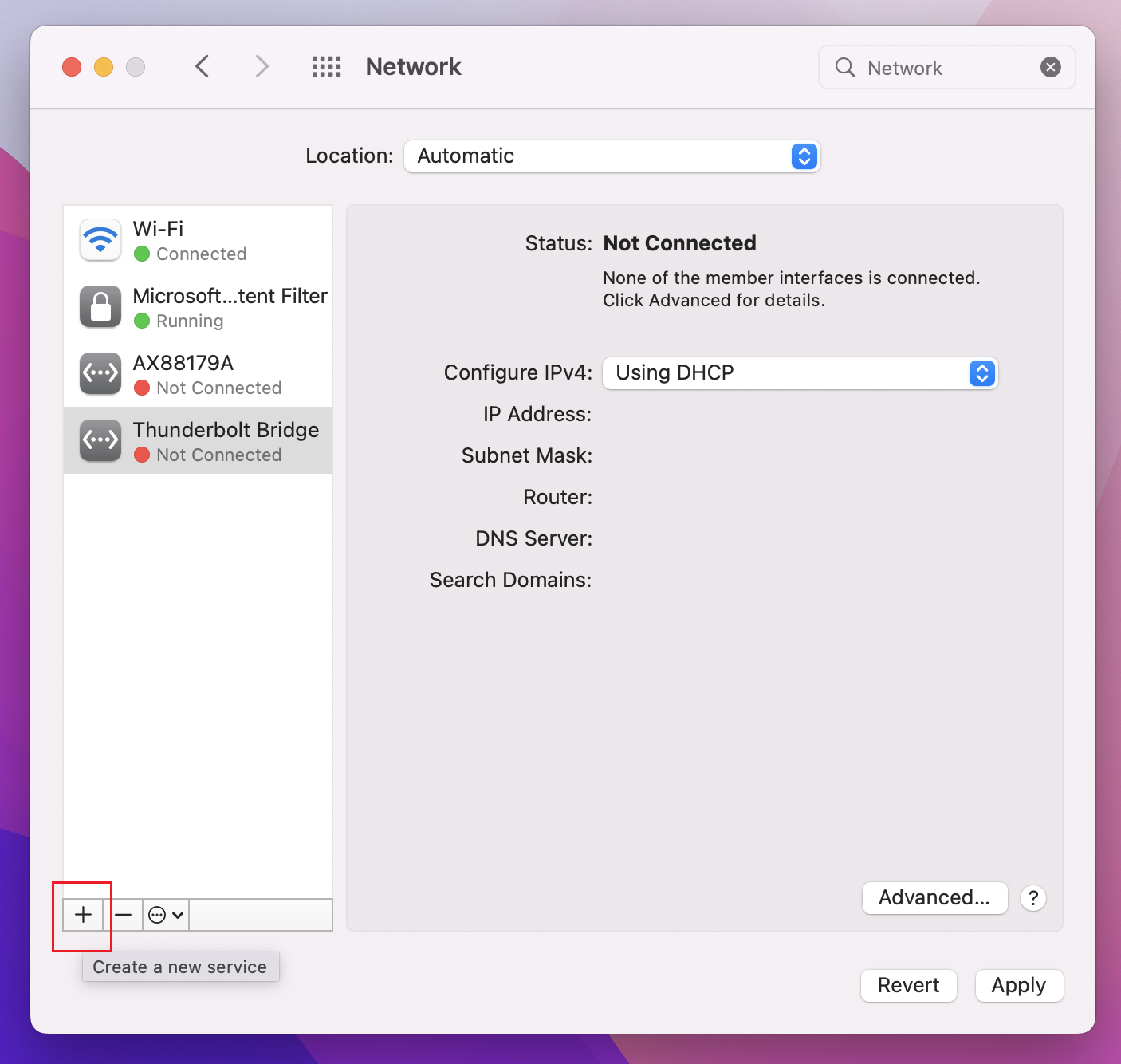

Acesse Preferências do Sistema -> Rede. Na página Rede, clique em '+' para criar um novo perfil de conexão do cliente VPN para uma conexão P2S com a rede virtual do Azure.

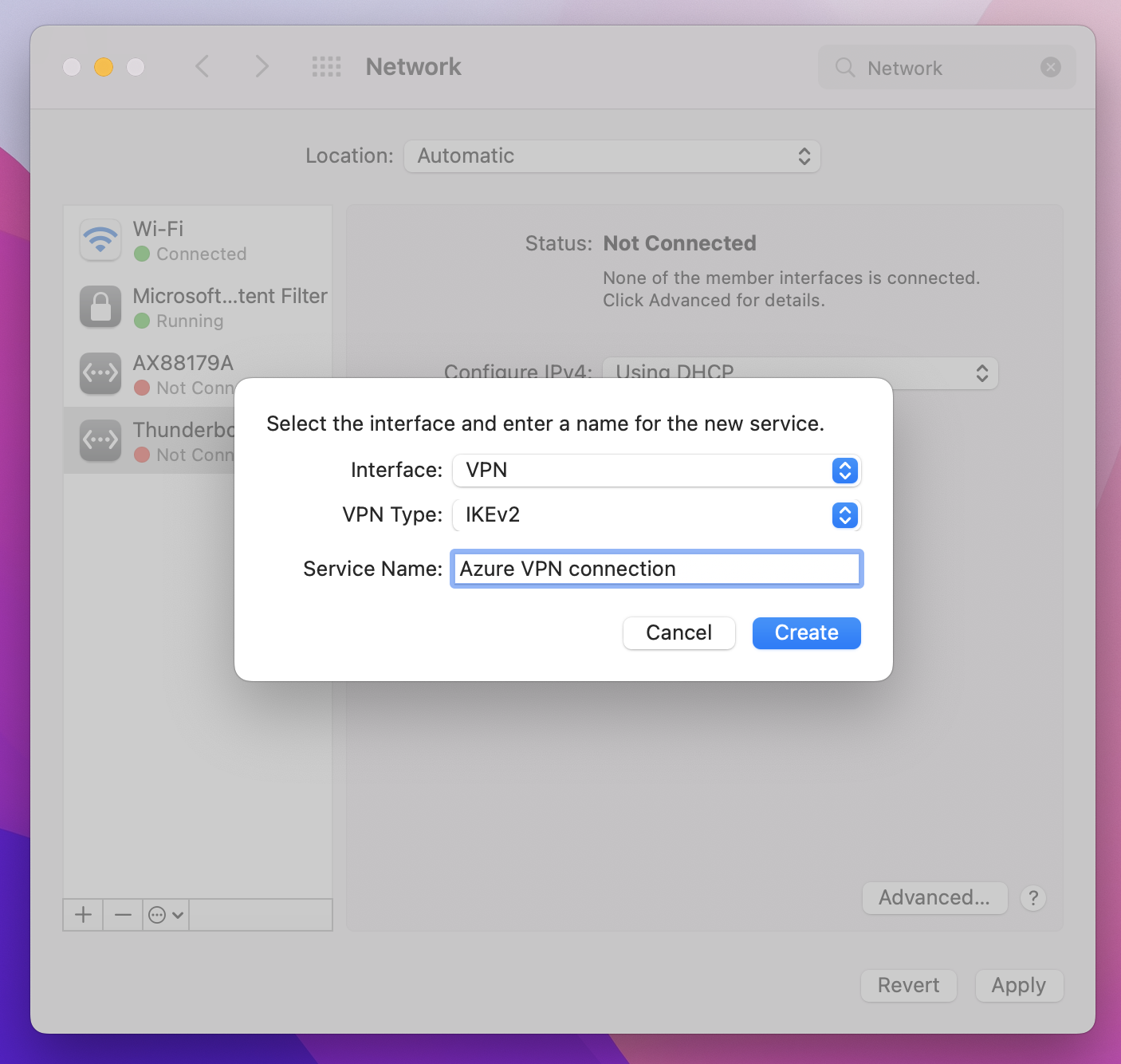

Na página Selecionar a interface, clique nas setas ao lado de Interface:. Na lista suspensa, clique em VPN.

Em Tipo de VPN, na lista suspensa, clique em IKEv2. No campo Nome do Serviço, especifique um nome amigável para o perfil e clique em Criar.

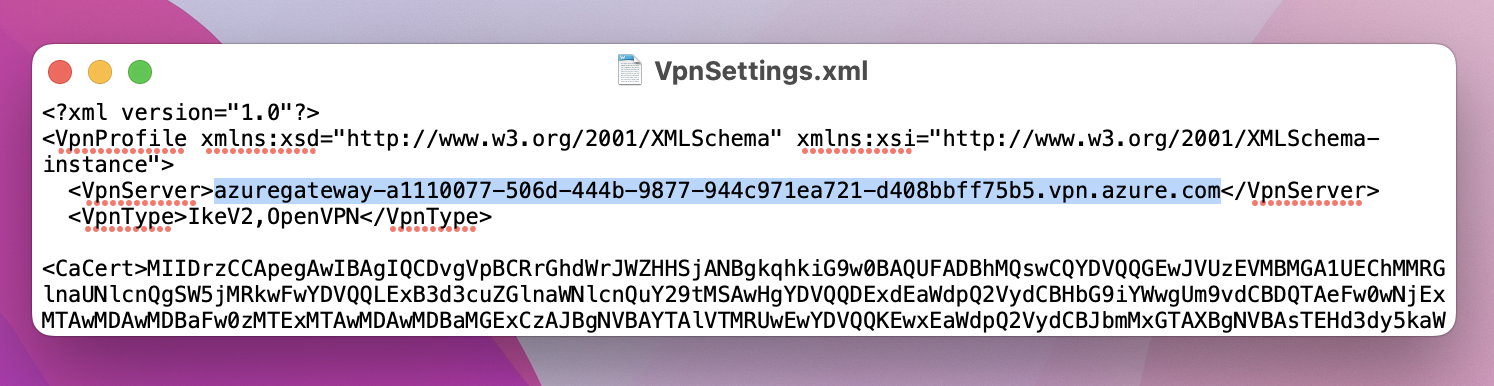

Acesse o perfil de cliente VPN que você baixou. Na pasta Genérico, abra o arquivo VpnSettings.xml usando um editor de texto. No exemplo, você pode ver informações sobre o tipo de túnel e o endereço do servidor. Embora haja dois tipos de VPN listados, esse cliente VPN se conectará pelo IKEv2. Copie o valor da marca VpnServer.

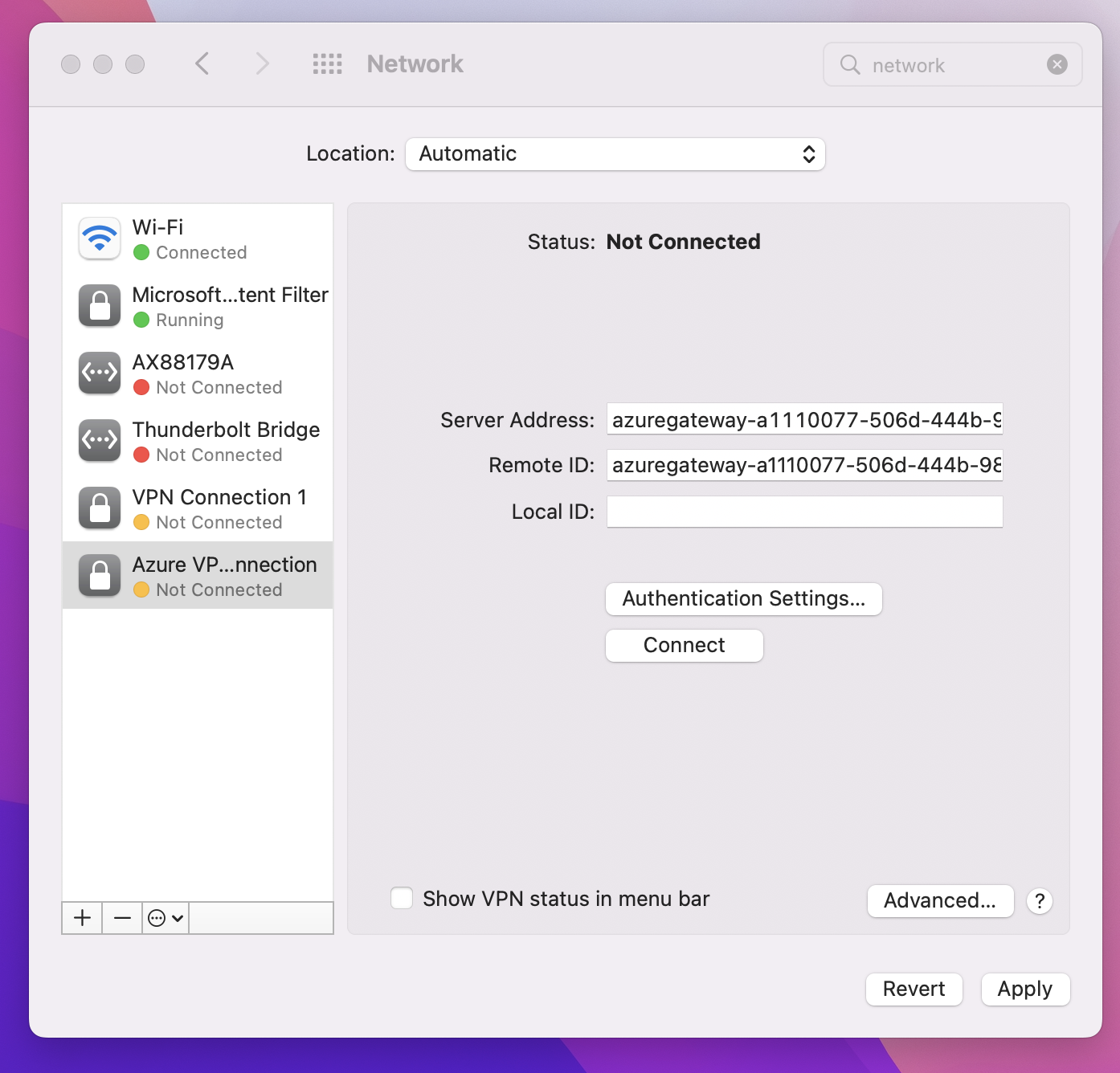

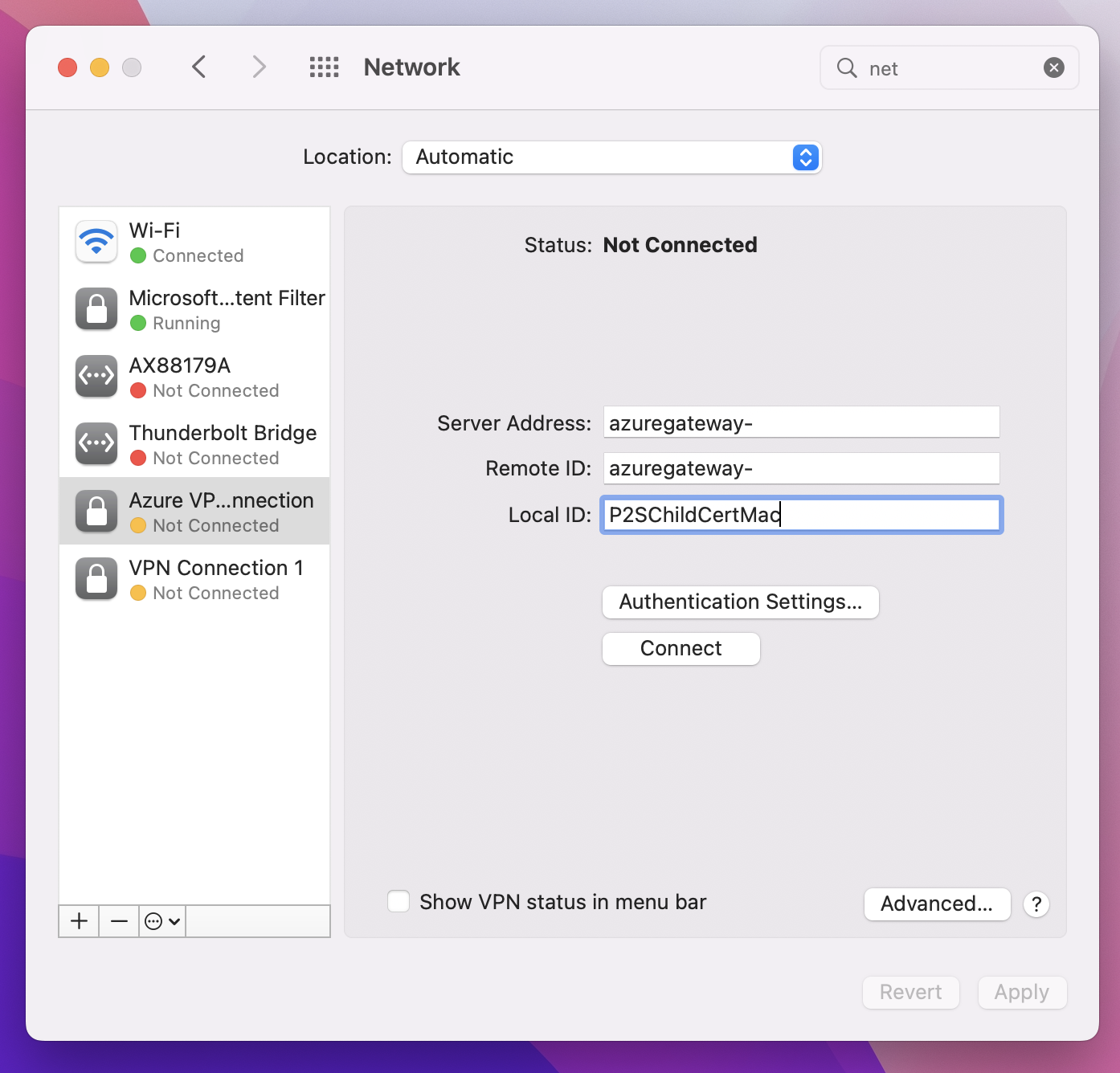

Cole o valor da marcação VpnServer nos campos Endereço do servidor e ID remoto do perfil. Deixe a ID Local em branco. Em seguida, clique em Configurações da Autenticação....

Defina as configurações de autenticação

Defina as configurações de autenticação.

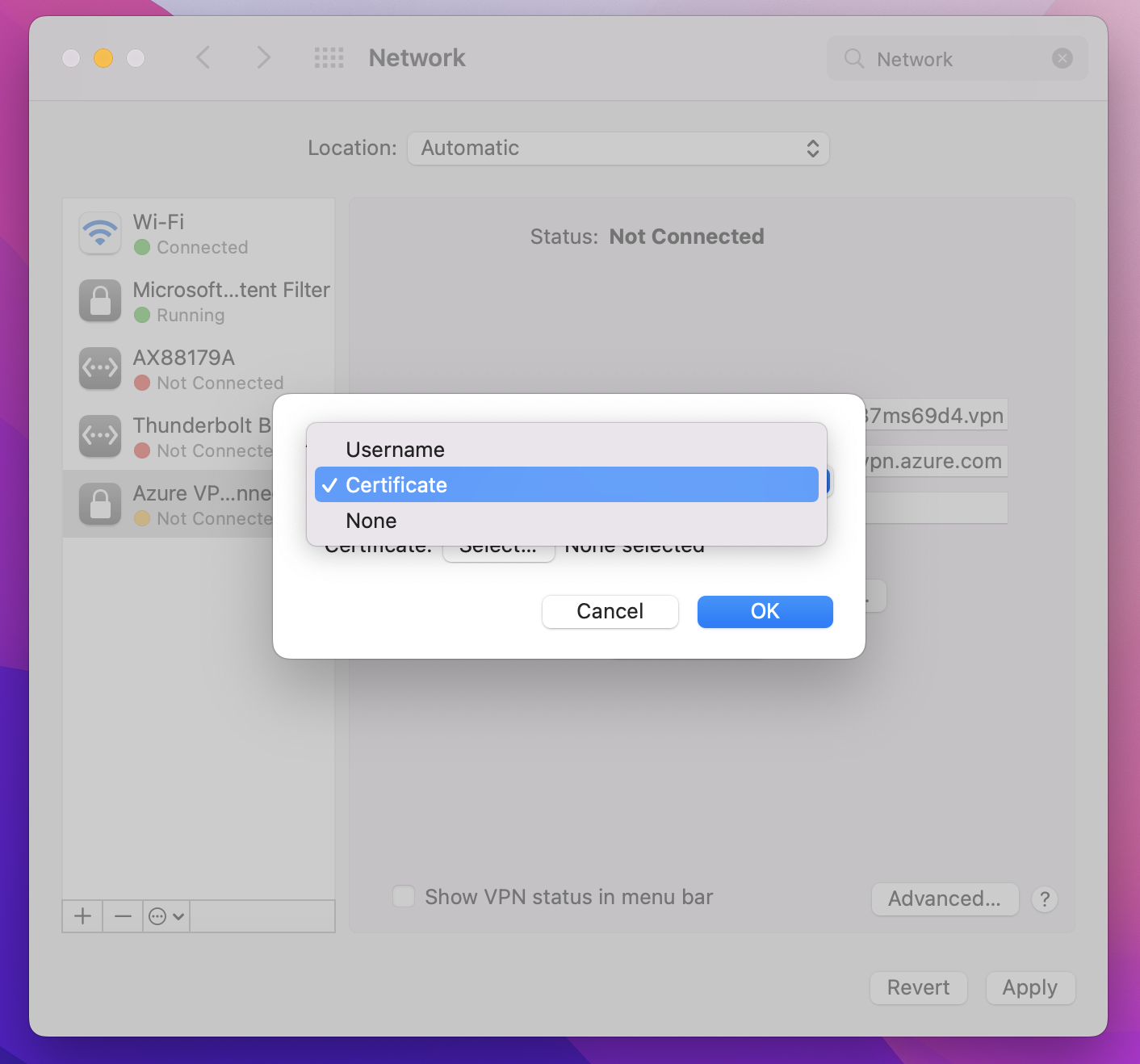

Na página Configurações de Autenticação, no campo Configurações de Autenticação, clique nas setas para selecionar Certificado.

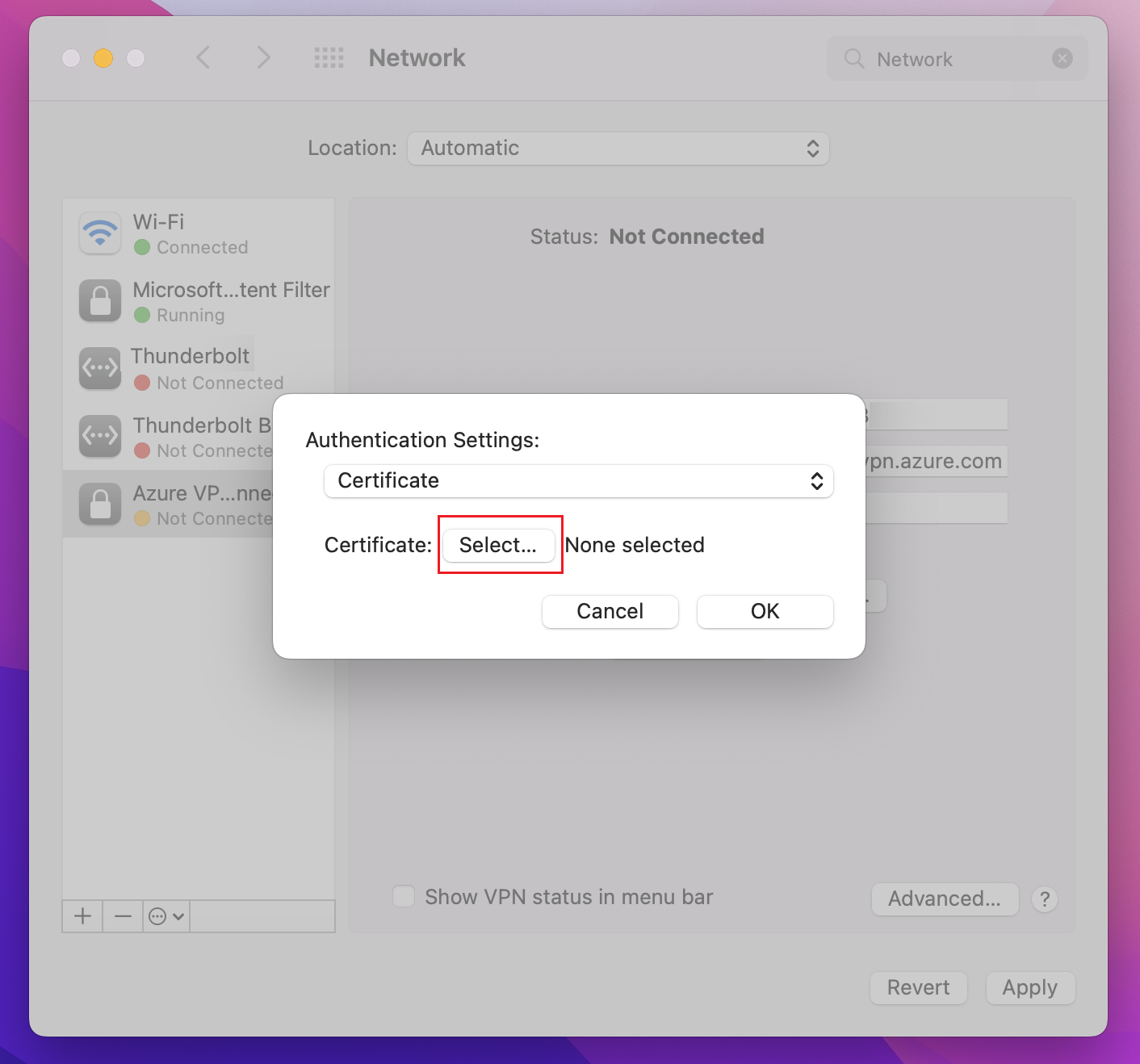

Clique em Selecionar para abrir a página Escolher uma Identidade.

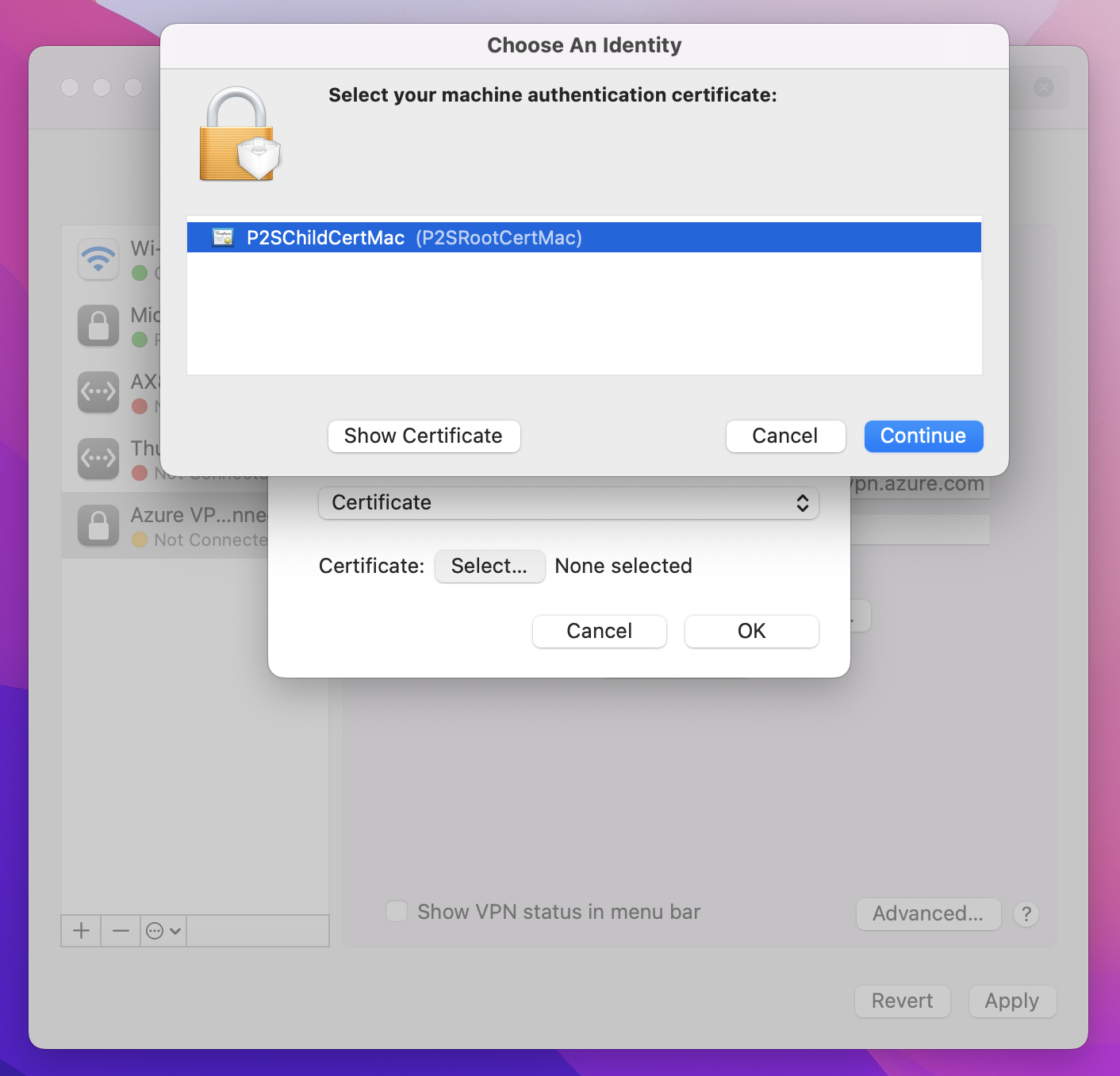

A página Escolha uma identidade exibe uma lista de certificados de sua escolha. Se você não tiver certeza de qual certificado usar, selecioneMostrar Certificado para ver mais informações sobre cada certificado. Clique no certificado adequado e depois em Continuar.

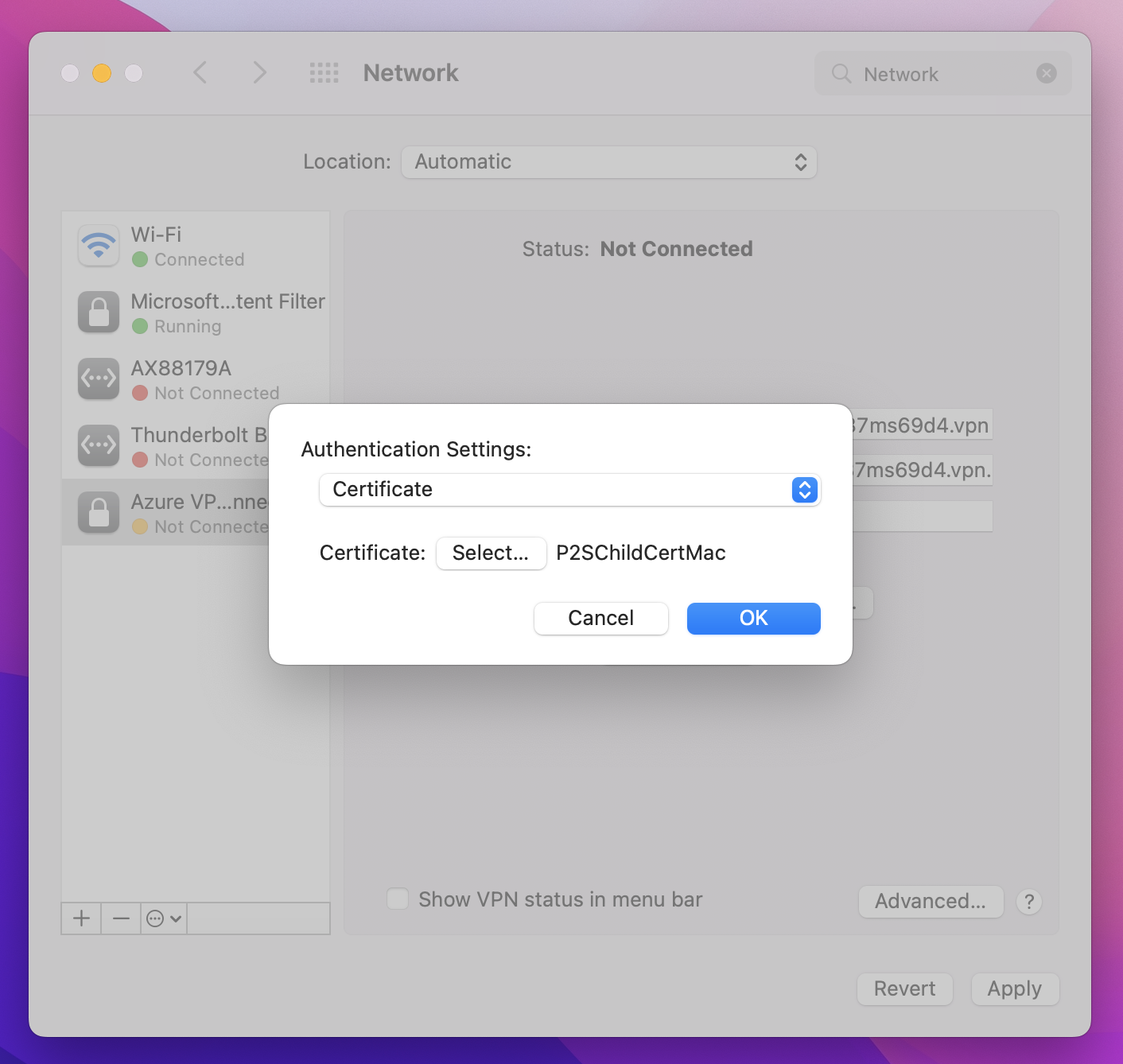

Na página Configurações de Autenticação verifique se o certificado correto é mostrado e clique em OK.

Especificar certificado

No campo ID local, especifique o nome do certificado. Neste exemplo, é P2SChildCertMac.

Clique em Aplicar, para salvar todas as alterações.

Connect

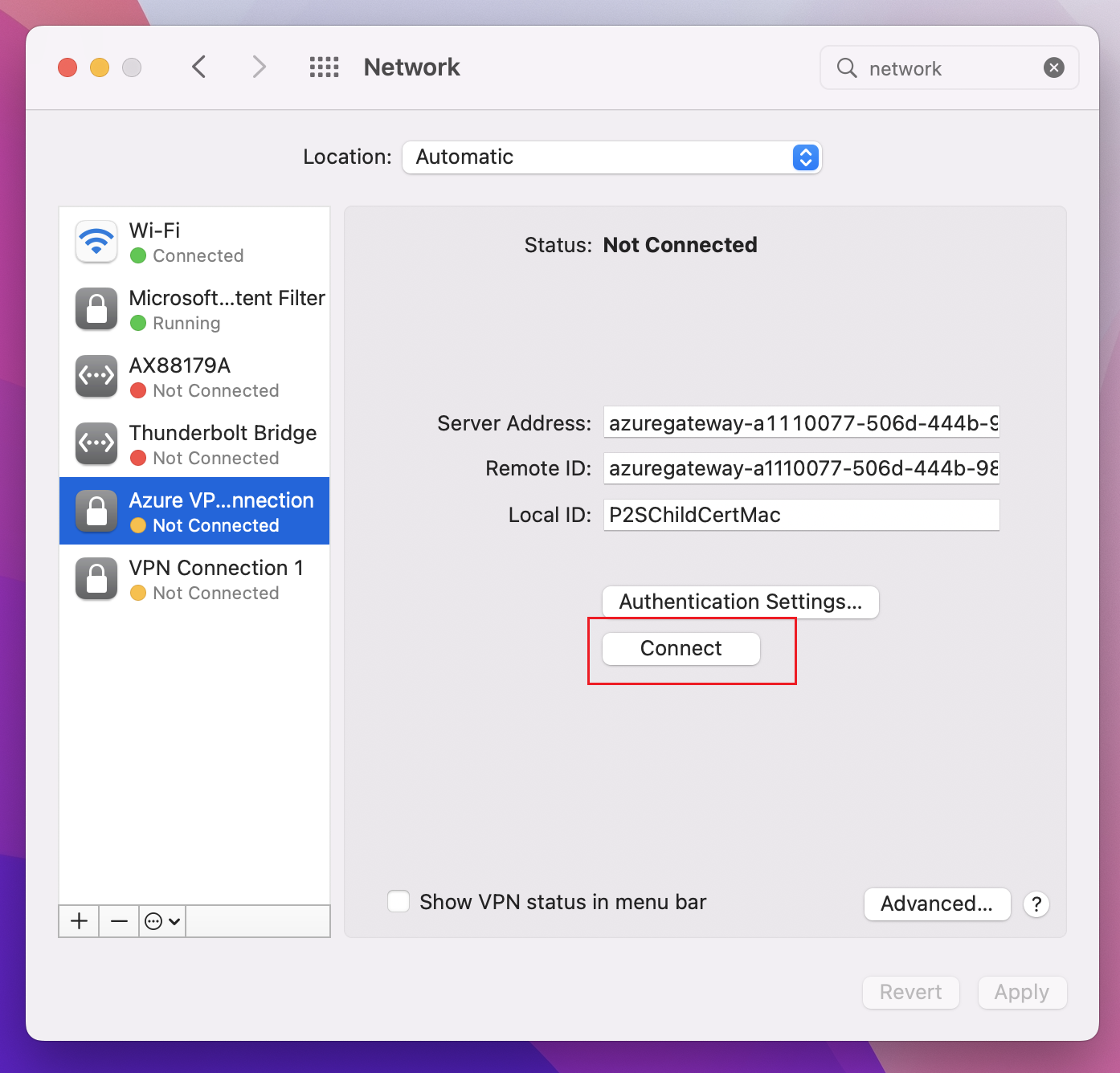

Clique em Conectar, para iniciar a conexão P2S com a rede virtual do Azure. Talvez seja necessário digitar sua senha de chaveiro de "logon".

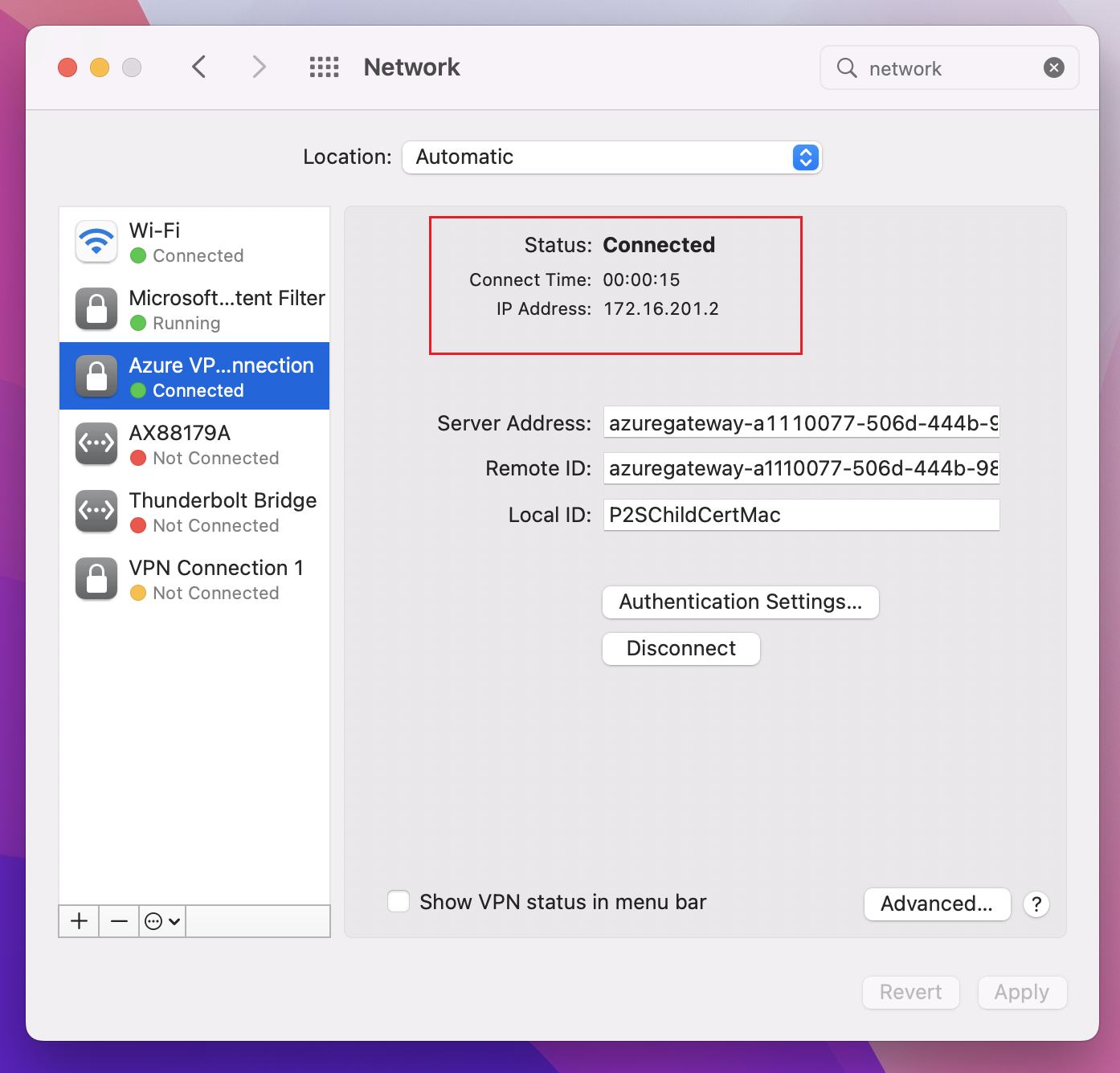

Depois que a conexão tiver sido estabelecida, o status será exibido como Conectado e você poderá exibir o endereço IP que foi extraído do pool de endereços do cliente VPN.

Próximas etapas

Faça o acompanhamento com qualquer configuração adicional de servidor ou conexão. Consulte Etapas de configuração ponto a site.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de