Configurar o cliente OpenVPN para conexões de autenticação de certificado P2S – Linux

Este artigo ajuda você a se conectar à VNet (rede virtual) do Azure usando o Gateway de VPN P2S (ponto a site) e a Autenticação de certificado do Linux usando um cliente OpenVPN.

Antes de começar

Verifique se você está no artigo correto. A tabela a seguir mostra os artigos de configuração disponíveis para clientes VPN P2S do Gateway de VPN do Azure. As etapas diferem, dependendo do tipo de autenticação, do tipo de túnel e do sistema operacional do cliente.

| Autenticação | Tipo de túnel | Sistema operacional cliente | Cliente VPN |

|---|---|---|---|

| Certificado | |||

| IKEv2, SSTP | Windows | Cliente VPN nativo | |

| IKEv2 | macOS | Cliente VPN nativo | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows | Cliente VPN do Azure Cliente OpenVPN versão 2.x Cliente OpenVPN versão 3.x |

|

| OpenVPN | macOS | Cliente OpenVPN | |

| OpenVPN | iOS | Cliente OpenVPN | |

| OpenVPN | Linux | Cliente VPN do Azure Cliente OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Cliente VPN do Azure | |

| OpenVPN | macOS | Cliente VPN do Azure | |

| OpenVPN | Linux | Cliente VPN do Azure |

Pré-requisitos

Este artigo pressupõe que você tenha executado os seguintes pré-requisitos:

- Você criou e configurou seu gateway de VPN para autenticação de certificado ponto a site e um tipo de túnel OpenVPN. Confira Definir as configurações do servidor para conexões de Gateway de VPN P2S - autenticação de certificado para obter as etapas.

- Você gerou e baixou os arquivos de configuração do cliente VPN. Confira Gerar arquivos de configuração de perfil de cliente VPN para ver as etapas.

- Você pode gerar certificados de cliente ou adquirir os certificados de cliente necessários para a autenticação.

Requisitos de conexão

Para se conectar ao Azure usando o cliente OpenVPN usando a autenticação de certificado, cada cliente que estiver se conectando exigirá os seguintes itens:

- O software cliente OpenVPN precisa ser instalado e configurado em cada cliente.

- O cliente precisa ter os certificados corretos instalados localmente.

Workflow

O fluxo de trabalho deste artigo é:

- Instale o cliente OpenVPN.

- Veja os arquivos de configuração do perfil do cliente VPN contidos no pacote de configuração do perfil do cliente VPN que você gerou.

- Configure o cliente OpenVPN.

- Conecte-se ao Azure.

Sobre certificados

Para autenticação de certificado, um certificado do cliente deve ser instalado em cada computador cliente. O certificado do cliente que você deseja deve ser exportado com a chave privada e deve conter todos os certificados no caminho de certificação. Além disso, para algumas configurações, você também precisa instalar informações de certificado raiz.

O cliente OpenVPN neste artigo usa certificados exportados com formato .pfx. Você pode exportar um certificado do cliente facilmente para este formato usando as instruções do Windows. Confira Exportar um certificado do cliente – pfx. Se você não tiver um computador Windows, como uma solução alternativa, poderá usar uma pequena VM do Windows para exportar certificados para o formato .pfx necessário. Neste momento, as instruções do OpenSSL do Linux que fornecemos resultam apenas no formato .pem.

Etapas de configuração

Esta seção ajuda você a configurar clientes Linux para autenticação de certificado que usa o tipo de túnel OpenVPN. Para se conectar ao Azure, baixe o cliente do OpenVPN e configure o perfil de conexão.

Observação

O Cliente OpenVPN versão 2.6 ainda não tem suporte.

Abra uma nova sessão de Terminal. Você pode abrir uma nova sessão pressionando simultaneamente "Ctrl + Alt + t".

Insira o comando a seguir para instalar os componentes necessários:

sudo apt-get install openvpn sudo apt-get -y install network-manager-openvpn sudo service network-manager restartEm seguida, vá para a pasta de perfil do cliente VPN e descompacte para exibir os arquivos.

Exporte o certificado de cliente P2S que você criou e carregou para sua configuração P2S no gateway. Para ver as etapas, consulte Gateway de VPN ponto a site.

Extraia a chave privada e a impressão digital base64 do .pfx. Há várias maneiras de realizar isso. Usar OpenSSL no computador é uma maneira.

openssl pkcs12 -in "filename.pfx" -nodes -out "profileinfo.txt"O arquivo profileinfo.txt contém a chave privada e a impressão digital da CA e do certificado do cliente. Certifique-se de usar a impressão digital do certificado do cliente.

Abra profileinfo.txt em um editor de texto. Para obter a impressão digital do certificado cliente (filho), selecione o texto incluindo e entre "-----BEGIN CERTIFICATE-----" e "-----END CERTIFICATE-----" do certificado filho e copie-o. Você pode identificar o certificado filho observando o assunto =/linha.

Abra o arquivo vpnconfig.ovpn e localize a seção no exemplo a seguir. Substitua tudo entre "cert" e "/cert".

# P2S client certificate # please fill this field with a PEM formatted cert <cert> $CLIENTCERTIFICATE </cert>Abra o profileinfo.txt em um editor de texto. Para obter a chave privada, selecione o texto incluindo e entre "-----BEGIN PRIVATE KEY-----" e "-----END PRIVATE KEY-----" e copie-o.

Abra o arquivo vpnconfig.ovpn em um editor de texto e localize esta seção. Cole a chave privada substituindo tudo entre "key" e "/key".

# P2S client root certificate private key # please fill this field with a PEM formatted key <key> $PRIVATEKEY </key>Não altere os outros campos. Use a configuração preenchida da entrada do cliente para se conectar à VPN.

Para conectar usando a linha de comando, digite o seguinte comando:

sudo openvpn --config <name and path of your VPN profile file>&Para desconectar usando a linha de comando, digite o seguinte comando:

sudo pkill openvpnPara se conectar usando o GUI, acesse as configurações do sistema.

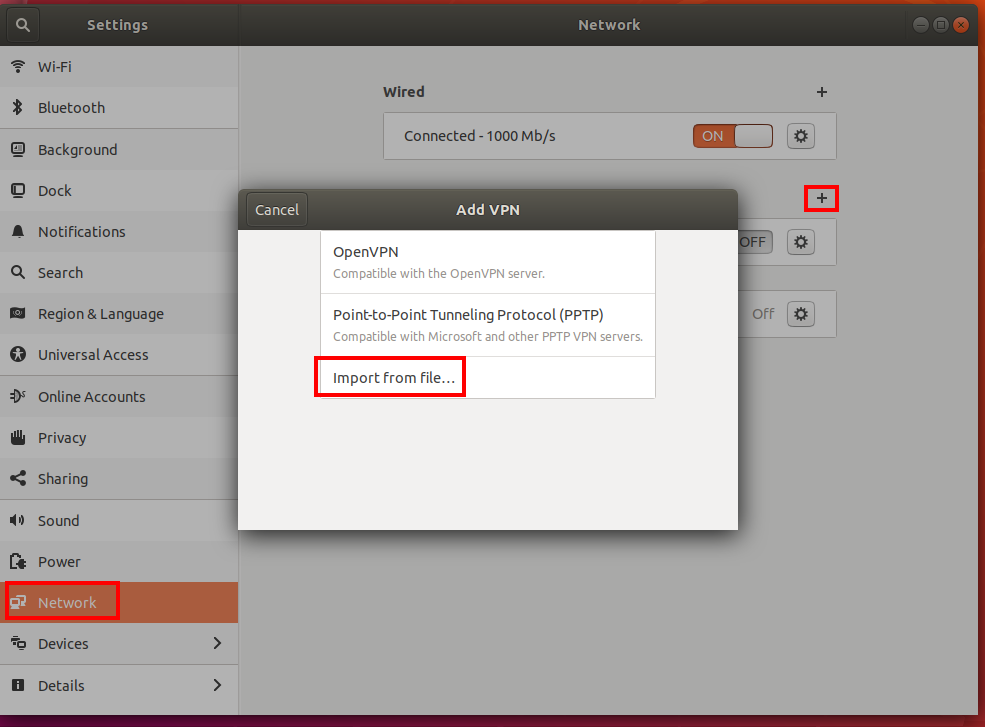

Selecione + para adicionar uma nova conexão VPN.

Em Adicionar VPN, selecione Importar do arquivo....

Navegue até o arquivo de perfil e clique duas vezes ou escolha Abrir.

Selecione Adicionar na janela Adicionar VPN.

Você pode se conectar LIGANDO a VPN na página Configurações de Rede, ou no ícone de rede na bandeja do sistema.

Próximas etapas

Para etapas adicionais, retorne ao artigo do Portal do Azure P2S.