Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Este artigo descreve as opções disponíveis para que as organizações configurem o acesso remoto para seus usuários ou complementem suas soluções existentes com capacidade adicional. A solução de VPN ponto a site do Gateway de VPN do Azure é baseada em nuvem e pode ser provisionada rapidamente para atender à maior demanda de usuários para trabalharem de casa. Ela pode ser escalada verticalmente com facilidade e desativada com a mesma facilidade e rapidez quando a capacidade aumentada não é mais necessária.

Sobre a VPN ponto a site

Uma conexão de gateway de VPN Ponto a Site (P2S) permite que você crie uma conexão segura para sua rede virtual a partir de um computador cliente individual. Uma conexão P2S é estabelecida iniciando-a do computador cliente. Essa solução é útil para pessoas que trabalham remotamente que querem se conectar às VNets do Azure ou aos data centers locais de um local remoto, como de casa ou de uma conferência. Para obter mais informações sobre o VPN ponto a site do Azure, confira Sobre o VPN ponto a site do Gateway de VPN e as Perguntas frequentes sobre o Gateway de VPN.

A tabela a seguir mostra os sistemas operacionais do cliente e as opções de autenticação que estão disponíveis para eles. Seria útil selecionar o método de autenticação com base no sistema operacional do cliente que já está em uso. Por exemplo, selecione OpenVPN com autenticação baseada em certificado se você tiver uma mistura de sistemas operacionais cliente que precisam se conectar. Além disso, observe que a VPN ponto a site só tem suporte em gateways de VPN baseados em rota.

| Método de autenticação | Tipo de túnel | Sistema operacional cliente | Cliente VPN |

|---|---|---|---|

| Certificado | |||

| IKEv2, SSTP | Windows | Cliente VPN nativo | |

| IKEv2 | macOS | Cliente VPN nativo | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows | Cliente VPN do Azure Cliente OpenVPN versão 2.x Cliente OpenVPN versão 3.x |

|

| OpenVPN | macOS | Cliente OpenVPN | |

| OpenVPN | iOS | Cliente OpenVPN | |

| OpenVPN | Linux | Cliente VPN do Azure Cliente OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Cliente VPN do Azure | |

| OpenVPN | macOS | Cliente VPN do Azure | |

| OpenVPN | Linux | Cliente VPN do Azure |

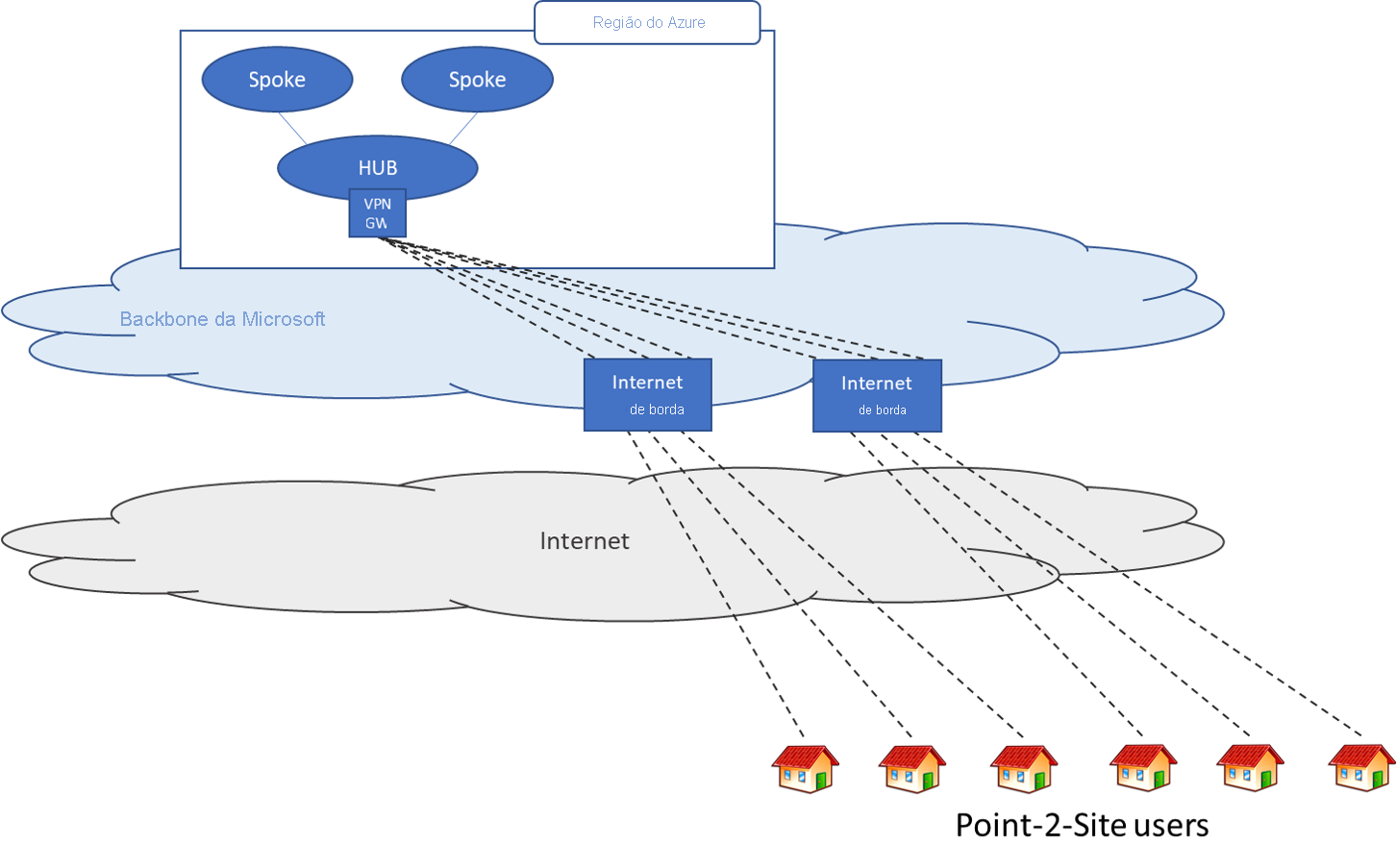

Cenário 1 – os usuários precisam acessar recursos somente no Azure

Nesse cenário, os usuários remotos só precisam acessar os recursos que estão no Azure.

Em um alto nível, as etapas a seguir são necessárias para permitir que os usuários se conectem aos recursos do Azure com segurança:

Crie um gateway de rede virtual (se não houver um).

Configure a VPN ponto a site no gateway.

- Para a autenticação de certificado, confira Configurar autenticação de certificado ponto a site.

- Para a autenticação do Microsoft Entra ID, confira Configurar a autenticação do Microsoft Entra ID ponto a site

- Para solucionar problemas de conexões ponto a site, confira Solução de problemas: problemas de conexão ponto a site do Azure.

Faça o download e distribua a configuração do cliente de VPN.

Distribua os certificados (se a autenticação de certificado estiver selecionada) para os clientes.

Conecte-se à VPN do Azure.

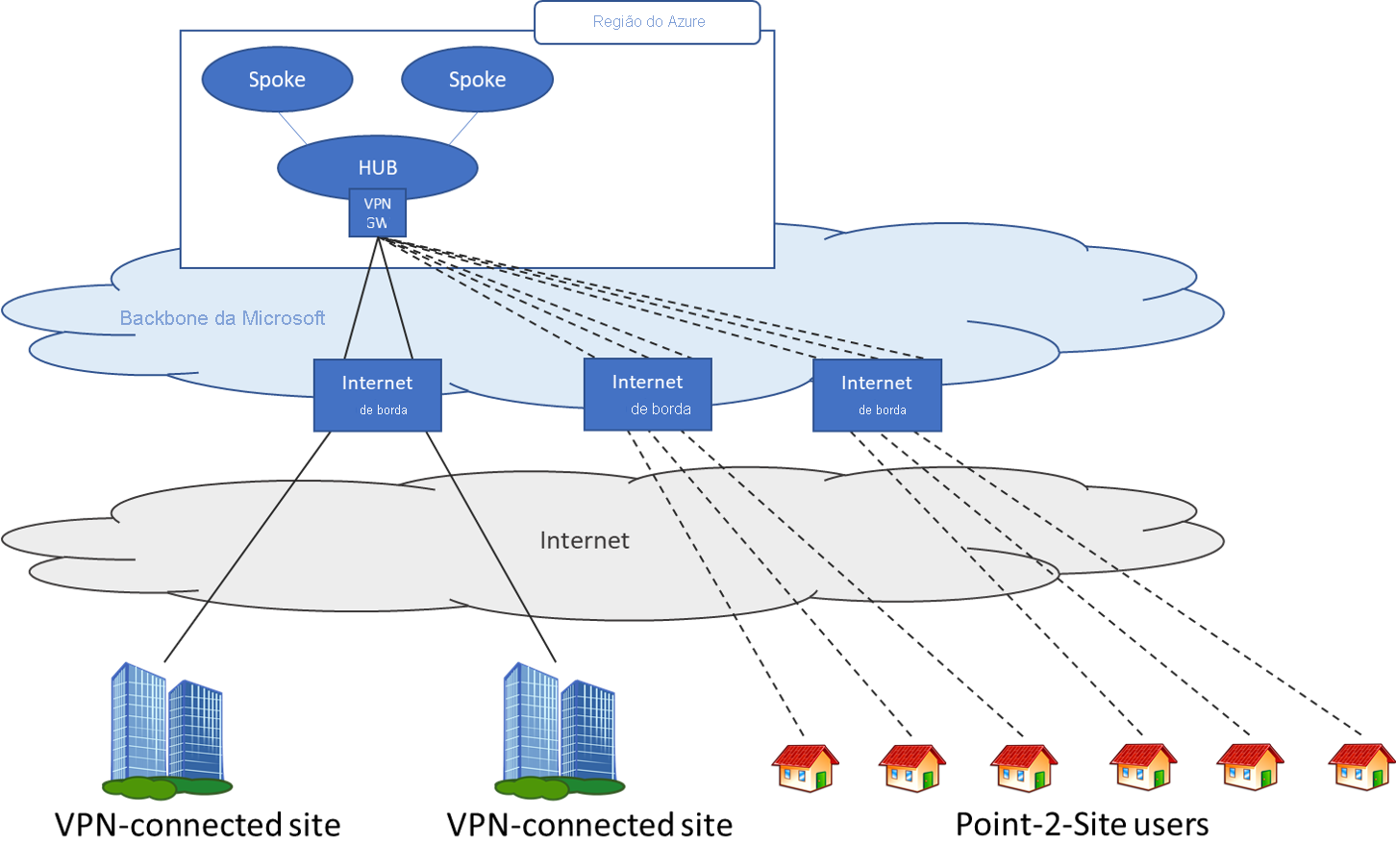

Cenário 2: os usuários precisam acessar recursos no Azure e/ou recursos locais

Nesse cenário, os usuários remotos precisam acessar os recursos que estão no Azure e em data center(s) local(is).

Em um alto nível, as etapas a seguir são necessárias para permitir que os usuários se conectem aos recursos do Azure com segurança:

- Crie um gateway de rede virtual (se não houver um).

- Configure a VPN ponto a site no gateway (consulte o Cenário 1).

- Configure um túnel site a site no gateway de rede virtual do Azure com BGP habilitado.

- Configure o dispositivo local para se conectar ao gateway de rede virtual do Azure.

- Baixe o perfil de ponto a site do portal do Azure e distribua para os clientes

Para saber como configurar um túnel VPN site a site, confira Criar uma conexão VPN site a site.

Próximas etapas

- Configurar uma conexão P2S – autenticação do Microsoft Entra ID

- Configurar uma conexão P2S – Autenticação de certificado

- Configurar uma conexão P2S – autenticação RADIUS

- Sobre a VPN ponto a site do Gateway de VPN

- Sobre o roteamento VPN ponto a site

"OpenVPN" é uma marca comercial da OpenVPN Inc.