Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Como uma solução de gestão de identidades e acessos, o OneLogin contém as chaves dos serviços críticos para a sua organização. O OneLogin gere os processos de autenticação e autorização para os seus utilizadores. Qualquer abuso do OneLogin por um ator malicioso ou qualquer erro humano pode expor os seus recursos e serviços mais críticos a potenciais ataques.

Ligar o OneLogin ao Defender para Aplicativos de Nuvem fornece-lhe informações melhoradas sobre as suas atividades de administrador do OneLogin e inícios de sessão de utilizadores geridos e fornece deteção de ameaças para comportamentos anómalos.

Principais ameaças

- Contas comprometidas e ameaças internas

- Fuga de dados

- Deteção de segurança insuficiente

- Bring Your Own Device (BYOD) não gerido

Como Defender para Aplicativos de Nuvem ajuda a proteger o seu ambiente

Detetar ameaças na cloud, contas comprometidas e utilizadores maliciosos

Use a trilha de auditoria de atividades para investigações forenses.

Controlar o OneLogin com políticas

| Tipo | Nome |

|---|---|

| Política de deteção de anomalias incorporada |

Atividade de endereços de IP anônimos Atividade do país com pouca frequência Atividade de endereços IP suspeitos Viagem impossível Atividade realizada pelo utilizador terminado (requer Microsoft Entra ID como IdP) Múltiplas tentativas de login malsucedidas Atividades administrativas invulgares Atividades representadas invulgares |

| Política de atividade | Compilou uma política personalizada pelas atividades do OneLogin |

Para obter mais informações sobre como criar políticas, veja Criar uma política.

Automatizar controlos de governação

Além da monitorização de potenciais ameaças, pode aplicar e automatizar as seguintes ações de governação do OneLogin para remediar as ameaças detetadas:

| Tipo | Action |

|---|---|

| Governação de utilizadores | Notificar o utilizador em alerta (através de Microsoft Entra ID) Exigir que o utilizador inicie sessão novamente (através de Microsoft Entra ID) Suspender utilizador (através de Microsoft Entra ID) |

Para obter mais informações sobre como remediar ameaças a partir de aplicações, veja Governar aplicações ligadas.

Proteger o OneLogin em tempo real

Reveja as nossas melhores práticas para proteger e colaborar com utilizadores externos e bloquear e proteger a transferência de dados confidenciais para dispositivos não geridos ou de risco.

Ligar o OneLogin ao Microsoft Defender para Aplicativos de Nuvem

Esta secção fornece instruções para ligar Microsoft Defender para Aplicativos de Nuvem à sua aplicação OneLogin existente com as APIs do Conector de Aplicações. Esta ligação dá-lhe visibilidade e controlo sobre a utilização do OneLogin da sua organização.

Pré-requisitos

- A conta OneLogin utilizada para iniciar sessão no OneLogin tem de ser um Superutilizador. Para obter mais informações sobre privilégios administrativos do OneLogin, veja este artigo.

Configurar o OneLogin

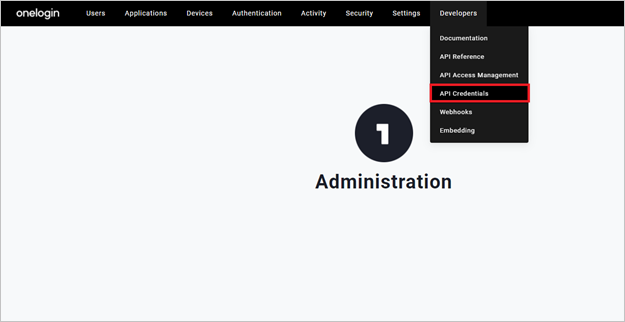

Aceda ao portal de administração do OneLogin. Selecione Credenciais da API no menu pendente Programadores .

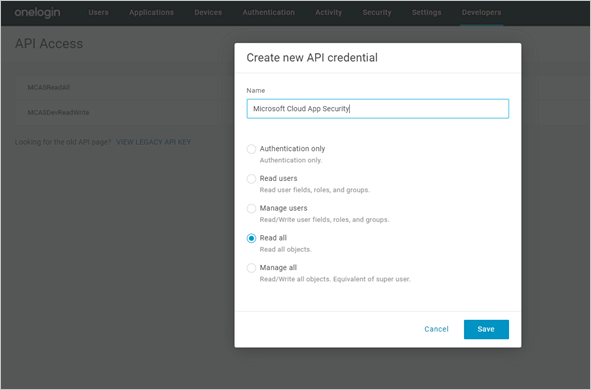

Selecione Nova Credencial.

Atribua o nome Microsoft Defender para Aplicativos de Nuvem à sua nova aplicação, selecione Ler todas as permissões e selecione Guardar.

Copie o ID de Cliente e o Segredo do Cliente. Irá precisar deles nos passos seguintes.

Configurar Defender para Aplicativos de Nuvem

No Portal do Microsoft Defender, selecione Definições. Em seguida, selecione Aplicações na Cloud. Em Aplicações ligadas, selecione Conectores de Aplicações.

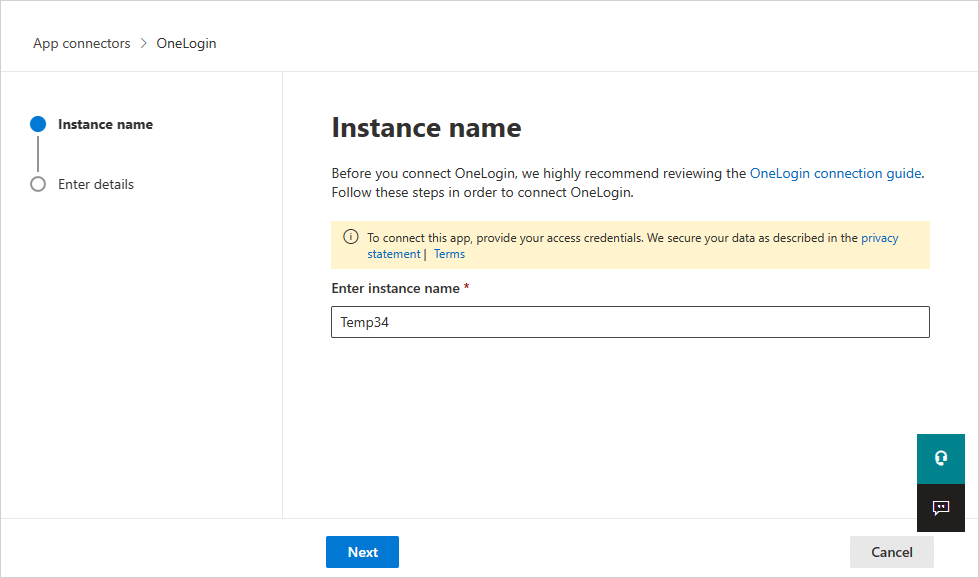

Na página Conectores de aplicações , selecione +Ligar uma aplicação, seguido de OneLogin.

Na janela seguinte, atribua um nome descritivo ao conector e selecione Seguinte.

Na janela Introduzir detalhes , introduza o ID de Cliente e o Segredo do Cliente que copiou e selecione Submeter.

No Portal do Microsoft Defender, selecione Definições. Em seguida, selecione Aplicações na Cloud. Em Aplicações ligadas, selecione Conectores de Aplicações. Certifique-se de que o status do Conector de Aplicações ligado está Ligado.

A primeira ligação pode demorar até 4 horas para obter todos os utilizadores e as respetivas atividades depois de o conector ter sido estabelecido.

Depois de o Estado do conector estar marcado como Ligado, o conector estará ativo e a funcionar.

Próximas etapas

Se tiver algum problema, estamos aqui para ajudar. Para obter assistência ou suporte para o problema do produto, abra um pedido de suporte.