Controlar aplicativos da nuvem com políticas

As políticas permitem definir como os usuários devem se comportar na nuvem. Elas permitem detectar comportamento de risco, violações ou atividade e ponto de dados suspeitos no seu ambiente na nuvem. Se necessário, você pode integrar fluxos de trabalho de correção para alcançar a redução de risco completa. Há vários tipos de políticas que se correlacionam com diferentes tipos de informações que você quer coletar sobre seu ambiente na nuvem e os tipos de ações de correção que você pode realizar.

Por exemplo, se houver uma ameaça de violação de dados que você deseja colocar em quarentena, você precisará de um tipo de política diferente do que se desejar bloquear um aplicativo na nuvem suspeito de ser usado pela sua organização.

Tipos de política

Quando você observa a página Gerenciamento de política, as várias políticas e modelos podem ser diferenciados pelo tipo e ícone para ver quais políticas estão disponíveis. As políticas podem ser exibidas juntas na guia Todas as políticas ou em suas respectivas guias de categoria. As políticas disponíveis dependem da fonte de dados e do que você habilitou no Microsoft Defender para Aplicativos de Nuvem para sua organização. Por exemplo, se você carregou logs do Cloud Discovery, as políticas relacionadas do Cloud Discovery serão exibidas.

Os seguintes tipos de políticas podem ser criados:

| Ícone Tipo de política | Tipo de política | Categoria | Uso |

|---|---|---|---|

|

Política de atividade | Detecção de ameaças | As políticas de atividade permitem que você aplique uma ampla gama de processos automatizados usando as APIs do provedor de aplicativo. Essas políticas permitem monitorar atividades específicas realizadas por vários usuários ou acompanhar taxas inesperadamente altas de um determinado tipo de atividade. Saiba mais |

|

Política de detecção de anomalia | Detecção de ameaças | As políticas de detecção de anomalias permitem que você procure atividades incomuns na sua nuvem. A detecção é baseada nos fatores de risco definidos para alertá-lo quando algo acontece que é diferente da linha de base da sua organização ou da atividade regular do usuário. Saiba mais |

|

Política de aplicativo OAuth | Detecção de ameaças | As políticas de aplicativo OAuth permitem que uma organização investigue quais permissões cada aplicativo OAuth solicitou e as aprove ou revogue automaticamente. Essas políticas internas vêm com o Defender para Aplicativos de Nuvem e não podem ser criadas. Saiba mais |

|

Política de detecção de malware | Detecção de ameaças | As políticas de detecção de malware permitem que uma organização identifique arquivos maliciosos em seu armazenamento em nuvem e os aprove ou revogue automaticamente. Esta política internas vem com o Defender para Aplicativos de Nuvem e não pode ser criada. Saiba mais |

|

Política de arquivo | Proteção de informações | As políticas de arquivos permitem que você examine seus aplicativos de nuvem quanto a tipos de arquivo ou arquivos especificados (compartilhados, compartilhados com domínios externos), dados (informações proprietárias, dados pessoais, informações de cartão de crédito e outros tipos de dados) e aplique ações de governança aos arquivos (as ações de governança são específicas do aplicativo de nuvem). Saiba mais |

|

Adicionar política de acesso | Acesso Condicional | Políticas de acesso fornecem monitoramento em tempo real e controle sobre logons de usuário para seus aplicativos de nuvem. Saiba mais |

|

Política de sessão | Acesso Condicional | Políticas de sessão fornecem monitoramento em tempo real e controle sobre a atividade do usuário nos seus aplicativos de nuvem. Saiba mais |

|

Política de descoberta de aplicativos | Shadow IT | As políticas de descoberta de aplicativos permitem definir alertas que notificam você quando novos aplicativos são detectados em sua organização. Saiba mais |

|

política de detecção de anomalias do Cloud Discovery | Shadow IT | As políticas de detecção de anomalias do Cloud Discovery analisam os logs usados para descobrir aplicativos de nuvem e pesquisa ocorrências incomuns. Por exemplo, quando um usuário que nunca usou o Dropbox antes de carregar repentinamente 600 GB no Dropbox ou quando houver muito mais transações do que o normal em um aplicativo específico. Saiba mais |

Identificando risco

O Defender para Aplicativos de Nuvem ajuda você a reduzir diferentes riscos na nuvem. Você pode configurar qualquer política e alerta para ser associado a um dos seguintes riscos:

Controle de acesso: quem acessa o que de onde?

Monitore continuamente o comportamento e detecte atividades anômalas, incluindo ataques internos e externos de alto risco e aplique uma política para alertar, bloquear ou exigir a verificação de identidade para qualquer aplicativo ou ação específica dentro de um aplicativo. Habilita políticas de controle de acesso local e móvel com base no usuário, dispositivo e geografia com bloqueio grosseiro e exibição, edição e bloqueio granulares. Detecte eventos de logon suspeitos, incluindo falhas de autenticação multifator, falhas de logon de conta desabilitada e eventos de representação.

Conformidade: seus requisitos de conformidade estão violados?

Catalogue e identifique dados controlados ou confidenciais, incluindo permissões de compartilhamento para cada arquivo armazenado nos serviços de sincronização de arquivos para garantir a conformidade com regulamentações como PCI, SOX e HIPAA

Controle de configuração: estão sendo feitas alterações não autorizadas nas suas configurações?

Monitorar alterações de configuração, incluindo manipulação de configuração remota.

Cloud Discovery: aplicativos novos estão sendo usados em sua organização? Você tem um problema com o uso de aplicativos Shadow IT que você não conhece?

Classifique o risco geral para cada aplicativo de nuvem com base em certificações regulatórias e do setor e práticas recomendadas. Permite monitorar o número de usuários, atividades, volume de tráfego e horas de uso típicas para cada aplicativo de nuvem.

DLP: arquivos proprietários estão sendo compartilhados publicamente? Você precisa colocar arquivos em quarentena?

A integração DLP local fornece integração e correção de loop fechado com soluções DLP locais existentes.

Contas com privilégios: você precisa monitorar contas de administrador?

Monitoramento de atividades em tempo real e relatórios de usuários e administradores privilegiados.

Controle de compartilhamento: como os dados estão sendo compartilhados em seu ambiente de nuvem?

Inspecione o conteúdo de arquivos e conteúdo na nuvem e imponha políticas de compartilhamento internas e externas. Monitore a colaboração e imponha políticas de compartilhamento, como bloquear o compartilhamento de arquivos fora de sua organização.

Detecção de ameaças: há atividades suspeitas ameaçando seu ambiente de nuvem?

Receba notificações em tempo real para qualquer violação de política ou limite de atividade por mensagem de texto ou email. Ao aplicar algoritmos de aprendizado de máquina, o Defender para Aplicativos de Nuvem permite detectar um comportamento que pode indicar que um usuário está usando dados incorretamente.

Como controlar o risco

Siga este processo para controlar o risco com políticas:

Crie uma política de um modelo ou uma consulta.

Ajuste a política para obter os resultados esperados.

Adicione ações automatizadas para responder e corrigir riscos automaticamente.

Criar uma política

Você pode usar os modelos de política do Defender para Aplicativos de Nuvem como base para todas as políticas ou criá-las usando uma consulta.

Modelos de política ajudam você a definir os filtros corretos e as configurações necessárias para detectar eventos específicos de interesse em seu ambiente. Os modelos incluem políticas de todos os tipos e podem ser aplicados a vários serviços.

Para criar uma política de Modelo de política, execute estas etapas:

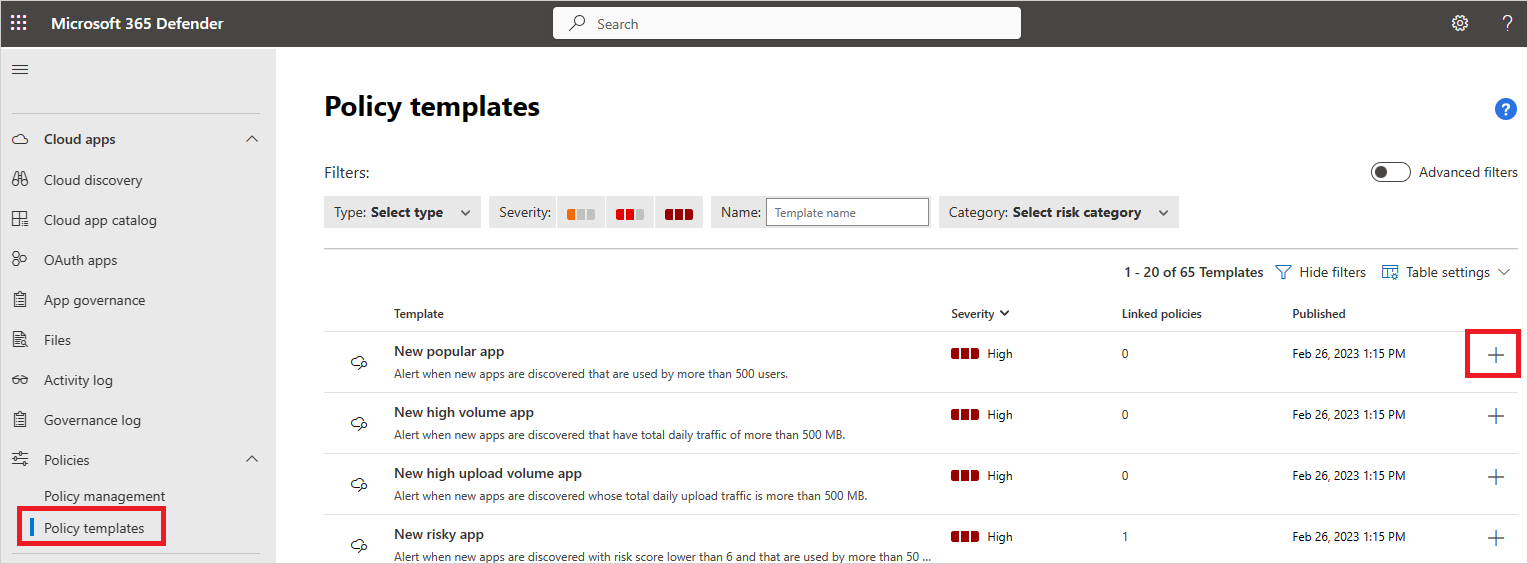

No portal do Microsoft Defender, em Aplicativos na Nuvem, acesse Políticas ->Modelos de política.

Clique no sinal de adição (+) bem à direita da linha do modelo que deseja usar. Uma página de criação de política é aberta contendo a configuração predefinida do modelo.

Modifique o modelo conforme necessário para sua política personalizada. Todas as propriedades e campos dessa política baseada em modelo podem ser modificados de acordo com suas necessidades.

Observação

Ao usar os filtros de política, contém pesquisa somente palavras inteiras: separadas por vírgulas, pontos, espaços ou sublinhados. Por exemplo, se você pesquisar malware ou vírus, ele localizará virus_malware_file.exe, mas não localizará malwarevirusfile.exe. Se pesquisar malware.exe, você localizará TODOS os arquivos com malware ou exe em seu nome de arquivo, enquanto se pesquisar "malware.exe" (com aspas), localizará apenas arquivos que contêm exatamente "malware.exe".

É igual a pesquisa apenas a cadeia de caracteres completa, por exemplo, se você pesquisar malware.exe, ele localizará malware.exe, mas não malware.exe.txt.Depois de criar a nova política baseada em modelo, um link para a nova política aparece na coluna Políticas vinculadas na tabela de modelos de política ao lado do modelo por meio do qual a política foi criada. É possível criar quantas políticas você desejar de cada modelo e todas elas estarão vinculadas ao modelo original. A vinculação permite que você acompanhe todas as políticas criadas usando o mesmo modelo.

Como alternativa, você pode criar uma política durante a investigação. Se estiver investigando o Log de atividades, os Arquivos ou as Identidades e fizer o drill down para pesquisar algo específico, a qualquer momento você poderá criar uma política com base nos resultados da investigação.

Por exemplo, talvez você queira criar uma se estiver olhando o Log de atividades e encontrar uma atividade do administrador que não pertença aos endereços IP do seu escritório.

Para criar uma política com base nos resultados da investigação, siga estas etapas:

No portal do Microsoft Defender, acesse uma destas opções:

- Aplicativos de Nuvem ->Log de atividades

- Aplicativos de Nuvem ->Arquivos

- Ativos ->Identidades

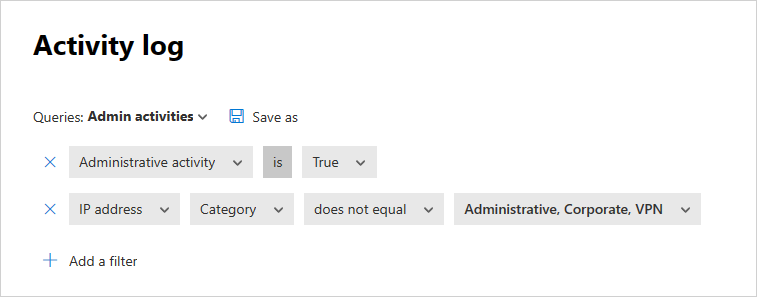

Use os filtros na parte superior da página para limitar os resultados da pesquisa à área suspeita. Por exemplo, na página Log de atividades, selecione Atividade administrativa e escolha Verdadeiro. Em seguida, em Endereço IP, selecione Categoria e defina o valor para não incluir as categorias de endereço IP que você criou para seus domínios reconhecidos, como os endereços IP de administração, corporativos e de VPN.

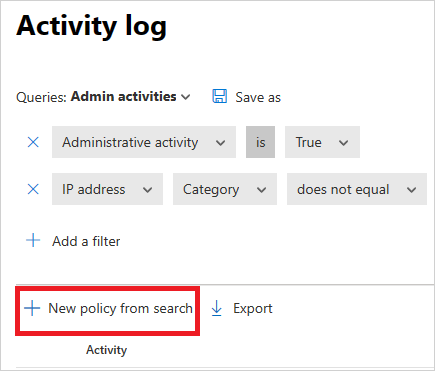

Abaixo da consulta, selecione Nova política na pesquisa.

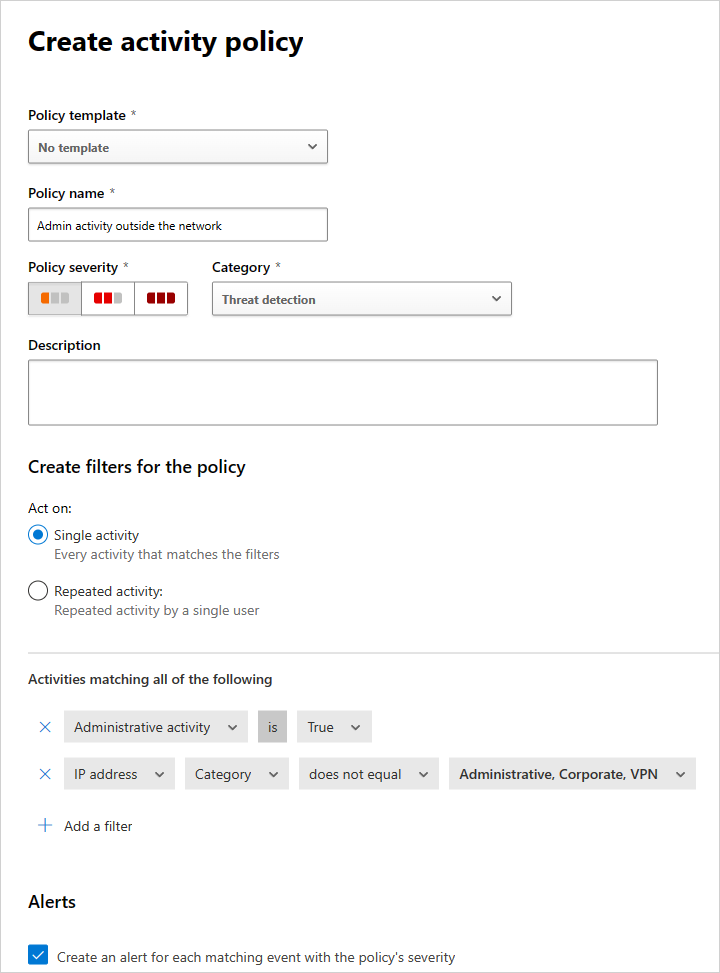

Uma página de criação de política é aberta, contendo os filtros usados na sua investigação.

Modifique o modelo conforme necessário para sua política personalizada. Todas as propriedades e campos dessa política baseada em investigação podem ser modificados de acordo com suas necessidades.

Observação

Ao usar os filtros de política, contém pesquisa somente palavras inteiras: separadas por vírgulas, pontos, espaços ou sublinhados. Por exemplo, se você pesquisar malware ou vírus, ele localizará virus_malware_file.exe, mas não localizará malwarevirusfile.exe.

É igual a pesquisa apenas a cadeia de caracteres completa, por exemplo, se você pesquisar malware.exe, ele localizará malware.exe, mas não malware.exe.txt.

Observação

Para obter mais informações sobre como definir campos de política, consulte a documentação da política correspondente:

Políticas de atividade de usuário

Adicionar ações automatizadas para responder e corrigir riscos automaticamente

Para obter uma lista de ações de governança disponíveis por aplicativo, consulte Controlando aplicativos conectados.

Você também pode definir a política para enviar um alerta por email quando correspondências forem detectadas.

Para definir suas preferências de notificação, acesse Preferências de notificação por email.

Habilitar e desabilitar políticas

Depois de criar uma política, é possível habilitá-la ou desabilitá-la. Desabilitar evita a necessidade de excluir uma política depois de você criá-la para interrompê-la. Em vez disso, se por alguma razão você desejar interromper a política, desabilite-a até que queira habilitá-la novamente.

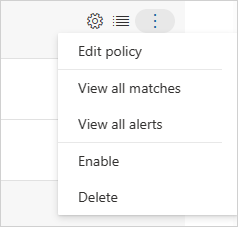

Para habilitar uma política, na página Política, clique nas reticências no final da linha da política que você deseja habilitar. Selecione Habilitar.

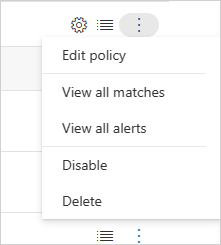

Para desabilitar uma política, na página Política, clique nas reticências no final da linha da política que você deseja desabilitar. Selecione Desabilitar.

Por padrão, depois de criar uma política, ela será habilitada.

Relatório de visão geral de políticas

O Defender para Aplicativos de Nuvem permite exportar um relatório de visão geral de políticas mostrando métricas de alerta agregadas por política para ajudá-lo a monitorar, entender e personalizar suas políticas para proteger melhor sua organização.

Para exibir os dados de log, execute as seguintes etapas:

Na página Políticas, selecione o botão Exportar.

Especifique o intervalo de tempo.

Selecione Exportar. Esse processo pode demorar algum tempo.

Para baixar o relatório exportado:

Depois que o relatório estiver pronto, no portal do Microsoft Defender, acesse Relatórios e Aplicativos de Nuvem ->Relatórios exportados.

Na tabela, selecione o relatório relevante e download.

Próximas etapas

Se encontrar algum problema, estamos aqui para ajudar. Para obter ajuda ou suporte para o problema do seu produto, abra um tíquete de suporte.