Implementar e gerir o controlo de dispositivos no Microsoft Defender para Endpoint com o Microsoft Intune

Aplica-se a:

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Microsoft Defender para Empresas

Se estiver a utilizar o Intune para gerir as definições do Defender para Endpoint, pode utilizá-lo para implementar e gerir as capacidades de controlo de dispositivos. Diferentes aspetos do controlo de dispositivos são geridos de forma diferente no Intune, conforme descrito nas secções seguintes.

Configurar e gerir o controlo de dispositivos no Intune

Aceda ao centro de administração do Intune e inicie sessão.

Aceda a Segurança >de ponto finalRedução da superfície de ataque.

Em Políticas de redução da superfície de ataque, selecione uma política existente ou selecione + Criar Política para configurar uma nova política, utilizando estas definições:

- Na lista Plataforma , selecione Windows 10, Windows 11 e Windows Server. (O controlo de dispositivos não é atualmente suportado no Windows Server, apesar de selecionar este perfil para políticas de controlo de dispositivos.)

- Na lista Perfil , selecione Controlo de Dispositivos.

No separador Informações básicas, especifique um nome e uma descrição para a sua política.

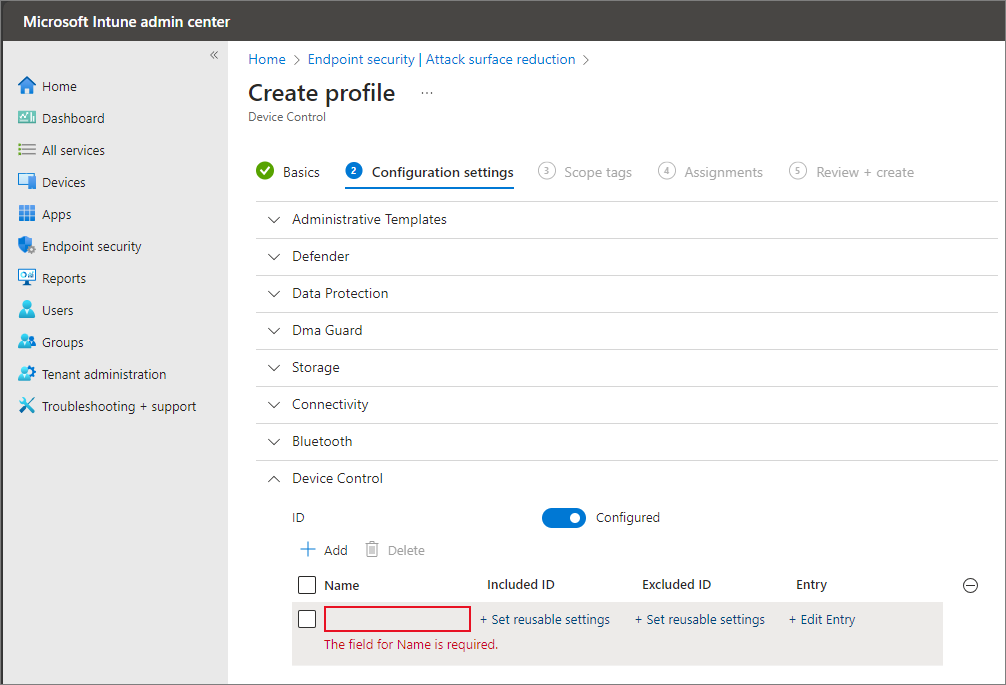

No separador Definições de configuração , verá uma lista de definições. Não tem de configurar todas estas definições de uma só vez. Considere começar com o Controlo de Dispositivos.

- Em Modelos Administrativos, tem as definições Instalação do Dispositivo e Acesso ao Armazenamento Amovível .

- Em Defender, veja Permitir definições de Análise de Unidade Amovível de Análise Amovível de Análise Completa .

- Em Proteção de Dados, veja Permitir definições de Acesso Direto à Memória .

- Em Dma Guard, veja Definições da Política de Enumeração de Dispositivos .

- Em Armazenamento, veja Definições de Acesso de Escrita de Negação de Disco Amovível .

- Em Conectividade, consulte Permitir Ligação USB** e Permitir definições de Bluetooth .

- Em Bluetooth, consulte uma lista de definições relativas a ligações e serviços Bluetooth. Para obter mais detalhes, consulte Política CSP – Bluetooth.

- Em Controlo de Dispositivos, pode configurar políticas personalizadas com definições reutilizáveis. Para obter mais detalhes, consulte Descrição geral do controlo de dispositivos: Regras.

Depois de configurar as definições, avance para o separador Etiquetas de âmbito , onde pode especificar etiquetas de âmbito para a política.

No separador Atribuições, especifique grupos de utilizadores ou dispositivos para receber a sua política. Para obter mais detalhes, veja Atribuir políticas no Intune.

No separador Rever + criar , reveja as suas definições e faça as alterações necessárias.

Quando estiver pronto, selecione Criar para criar a política de controlo de dispositivos.

Perfis de controlo de dispositivos

No Intune, cada linha representa uma política de controlo de dispositivos. O ID incluído é a definição reutilizável à qual a política se aplica. O ID excluído é a definição reutilizável excluída da política. A entrada para a política contém as permissões permitidas e o comportamento do controlo do dispositivo que entra em vigor quando a política se aplica.

Para obter informações sobre como adicionar os grupos reutilizáveis de definições incluídos na linha de cada política de controlo de dispositivos, veja a secção Adicionar grupos reutilizáveis a um perfil de Controlo de Dispositivos em Utilizar grupos reutilizáveis de definições com políticas do Intune.

As políticas podem ser adicionadas e removidas com os + ícones e – . O nome da política é apresentado no aviso aos utilizadores e na investigação e relatórios avançados.

Pode adicionar políticas de auditoria e adicionar políticas de Permissão/Negação. Recomenda-se que adicione sempre uma política Permitir e/ou Negar ao adicionar uma política de auditoria para que não tenha resultados inesperados.

Importante

Se configurar apenas políticas de auditoria, as permissões serão herdadas da predefinição de imposição.

Observação

- A ordem pela qual as políticas estão listadas na interface de utilizador não é preservada para a imposição de políticas. A melhor prática é utilizar as políticas Permitir/Negar. Certifique-se de que a opção Permitir/Negar políticas não está a intersecionar ao adicionar explicitamente dispositivos a serem excluídos. Ao utilizar a interface gráfica do Intune, não pode alterar a imposição predefinida. Se alterar a imposição predefinida para Negar, qualquer política de permissão resulta em ações de bloqueio.

Definir Definições com OMA-URI

Importante

A utilização do OMA-URI do Intune para configurar o controlo de dispositivos requer que a carga de trabalho Configuração do Dispositivo seja gerida pelo Intune, se o dispositivo for cogerido com o Configuration Manager. Para obter mais informações, veja Como mudar as cargas de trabalho do Configuration Manager para o Intune.

Na tabela seguinte, identifique a definição que pretende configurar e, em seguida, utilize as informações nas colunas OMA-URI e tipo de dados & valores. As definições são listadas por ordem alfabética.

| Setting | OMA-URI, tipo de dados & valores |

|---|---|

|

Imposição predefinida do controlo do dispositivo A imposição predefinida estabelece que decisões são tomadas durante as verificações de acesso ao controlo do dispositivo quando nenhuma das regras de política corresponde |

./Vendor/MSFT/Defender/Configuration/DefaultEnforcementNúmero inteiro: - DefaultEnforcementAllow = 1- DefaultEnforcementDeny = 2 |

|

Tipos de dispositivo Tipos de dispositivos, identificados pelos respetivos IDs Principais, com a proteção de controlo de dispositivos ativada |

./Vendor/MSFT/Defender/Configuration/SecuredDevicesConfigurationCadeia: - RemovableMediaDevices- CdRomDevices- WpdDevices- PrinterDevices |

|

Ativar o controlo de dispositivos Ativar ou desativar o controlo do dispositivo no dispositivo |

./Vendor/MSFT/Defender/Configuration/DeviceControlEnabledNúmero inteiro: - Desativar = 0- Ativar = 1 |

Criar políticas com o OMA-URI

Quando cria políticas com o OMA-URI no Intune, crie um ficheiro XML para cada política. Como melhor prática, utilize o Perfil de Controlo de Dispositivos ou o Perfil de Regras de Controlo de Dispositivos para criar políticas personalizadas.

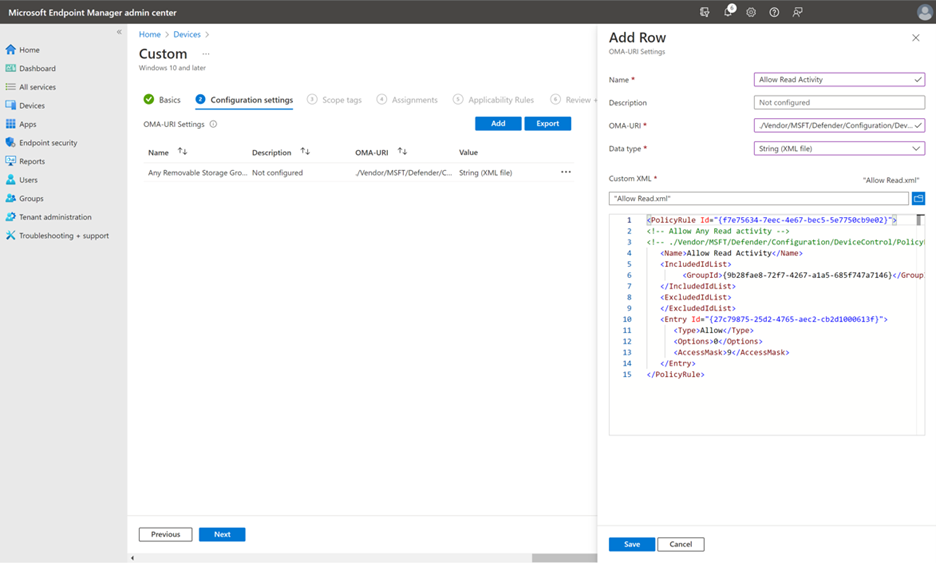

No painel Adicionar Linha , especifique as seguintes definições:

- No campo Nome , escreva

Allow Read Activity. - No campo OMA-URI , escreva

/Vendor/MSFT/Defender/Configuration/DeviceControl/PolicyRules/%7b[PolicyRule Id]%7d/RuleData. - No campo Tipo de Dados , selecione Cadeia (ficheiro XML) e utilize XML Personalizado.

Pode utilizar parâmetros para definir condições para entradas específicas. Eis um ficheiro XML de exemplo de grupo para Permitir acesso de Leitura para cada armazenamento amovível.

Observação

Os comentários com notação de comentários XML podem ser utilizados nos ficheiros XML de Regra e Grupo, mas têm de estar dentro da primeira etiqueta XML e não na primeira linha do ficheiro XML.

Criar grupos com o OMA-URI

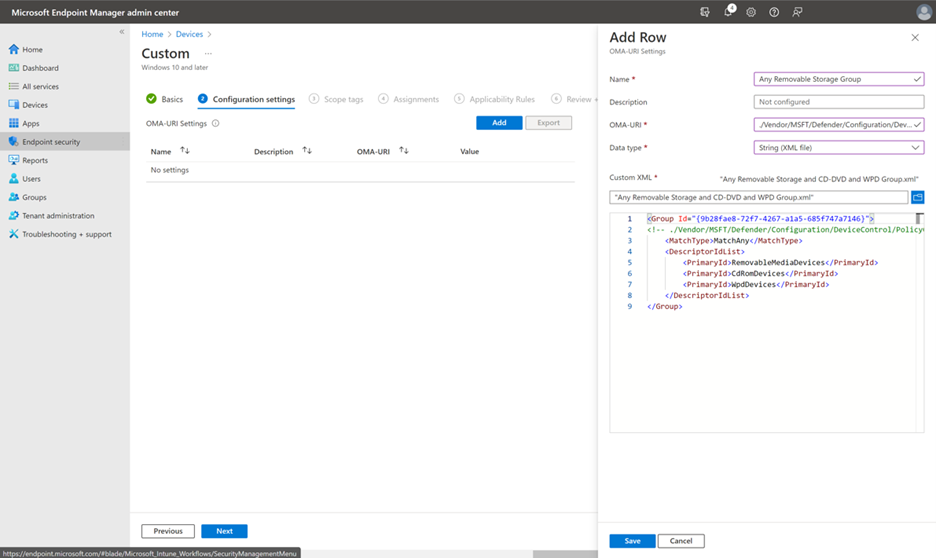

Quando cria grupos com o OMA-URI no Intune, crie um ficheiro XML para cada grupo. Como melhor prática, utilize definições reutilizáveis para definir grupos.

No painel Adicionar Linha , especifique as seguintes definições:

- No campo Nome , escreva

Any Removable Storage Group. - No campo OMA-URI , escreva

./Vendor/MSFT/Defender/Configuration/DeviceControl/PolicyGroups/%7b**[GroupId]**%7d/GroupData. (Para obter o GroupID, no centro de administração do Intune, aceda a Grupos e, em seguida, selecione Copiar o ID do Objeto.) - No campo Tipo de Dados , selecione Cadeia (ficheiro XML) e utilize XML Personalizado.

Observação

Os comentários com notação <!-- COMMENT -- > de comentários XML podem ser utilizados nos ficheiros XML de Regra e Grupo, mas têm de estar dentro da primeira etiqueta XML e não na primeira linha do ficheiro XML.

Configurar o controlo de acesso ao armazenamento amovível com o OMA-URI

Aceda ao centro de administração do Microsoft Intune e inicie sessão.

Selecione PerfisdeConfiguração de Dispositivos>. É apresentada a página Perfis de configuração .

No separador Políticas (selecionado por predefinição), selecione + Criar e escolha + Nova política no menu pendente apresentado. É apresentada a página Criar um perfil .

Na lista Plataforma , selecione Windows 10, Windows 11 e Windows Server na lista pendente Plataforma e selecione Modelos na lista pendente Tipo de perfil .

Depois de escolher Modelos na lista pendente Tipo de perfil, o painel Nome do modelo é apresentado juntamente com uma caixa de pesquisa (para procurar o nome do perfil).

Selecione Personalizar no painel Nome do modelo e selecione Criar.

Crie uma linha para cada definição, grupo ou política ao implementar os Passos 1 a 5.

Ver grupos de controlo de dispositivos (Definições reutilizáveis)

No Intune, os grupos de controlo de dispositivos são apresentados como definições reutilizáveis.

Aceda ao centro de administração do Microsoft Intune e inicie sessão.

Aceda aEndpoint Security Attack Surface Reduction (Redução da Superfície de Ataque de Segurança > de Ponto Final).

Selecione o separador Definições Reutilizáveis .

Confira também

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de