Proteção de rede para macOS

Aplica-se a:

- Microsoft Defender XDR

- Microsoft Defender XDR para o Endpoint (Plano 2)

- Microsoft Defender para Empresas

- Microsoft Defender XDR para o Endpoint (Plano 1)

Pré-requisitos

- Licenciamento: Microsoft Defender XDR para o Plano 1 ou Microsoft Defender XDR de Ponto Final para o Plano 2 do Ponto Final (pode ser versão de avaliação) ou Microsoft Defender para Empresas.

- Máquinas Integradas: versão do macOS: Big Sur (11) ou posterior, com a versão de produto 101.94.13 ou posterior.

- Browsers que não sejam da Microsoft, como Brave, Chrome, Opera e Safari

- Browser Microsoft Edge para macOS

Observação

Atualmente, o Microsoft Edge para macOS não suporta a filtragem de conteúdos Web, indicadores personalizados ou outras funcionalidades empresariais. No entanto, a proteção de rede fornece esta proteção ao Microsoft Edge para macOS se a proteção de rede estiver ativada.

Visão Geral

A proteção de rede ajuda a reduzir a superfície de ataque dos seus dispositivos a partir de eventos baseados na Internet. Impede que as pessoas utilizem qualquer aplicação para aceder a domínios perigosos que possam alojar:

- esquemas de phishing

- exploits

- outros conteúdos maliciosos na Internet

A proteção de rede expande o âmbito do Microsoft Defender XDR SmartScreen para bloquear todo o tráfego HTTP/HTTPS de saída que tenta ligar a origens de baixa reputação. Os blocos no tráfego HTTP/HTTPS de saída baseiam-se no domínio ou no nome do anfitrião.

Disponibilidade

A Proteção de Rede para macOS está agora disponível para todos os Microsoft Defender para Ponto de Extremidade dispositivos macOS integrados que cumpram os requisitos mínimos. Todas as políticas de Proteção de Rede e Proteção contra Ameaças da Web atualmente configuradas são impostas em dispositivos macOS onde a Proteção de Rede está configurada para o modo de bloqueio.

Para implementar a Proteção de Rede para macOS, recomendamos as seguintes ações:

- Crie um grupo de dispositivos para um pequeno conjunto de dispositivos que pode utilizar para testar a Proteção de Rede.

- Avalie o impacto da Proteção Contra Ameaças na Web, dos Indicadores Personalizados de Comprometimento, da Filtragem de Conteúdo Web e Microsoft Defender para Aplicativos de Nuvem políticas de imposição que visam os dispositivos macOS em que a Proteção de Rede está no modo de Bloqueio.

- Implemente uma política de auditoria ou modo de bloqueio neste grupo de dispositivos e verifique se não existem problemas ou fluxos de trabalho danificados.

- Implemente gradualmente a Proteção de Rede num conjunto maior de dispositivos até serem implementados.

Capacidades atuais

- Indicadores Personalizados de Compromisso em Domínios e IPs.

- Suporte para Filtragem de Conteúdo Web:

- Bloquear categorias de sites no âmbito de grupos de dispositivos através de políticas criadas no portal do Microsoft Defender.

- As políticas são aplicadas a browsers, incluindo Chromium Microsoft Edge para macOS.

- Investigação Avançada – os Eventos de Rede refletem-se na Linha Cronológica da Máquina e podem ser consultados na Investigação Avançada para ajudar nas investigações de segurança.

- Microsoft Defender for Cloud Apps:

- Deteção de TI Sombra – identifique as aplicações que estão a ser utilizadas na sua organização.

- Bloquear aplicações – bloqueie a utilização de aplicações inteiras (como o Slack e Facebook) na sua organização.

- VPN empresarial em conjunto ou lado a lado com a Proteção de Rede:

- Atualmente, não são identificados conflitos de VPN.

- Se ocorrer conflitos, pode fornecer feedback através do canal de comentários listado na parte inferior desta página.

Problemas conhecidos

- O UX de Bloqueio/Aviso não é personalizável e pode exigir outras alterações de aspeto e funcionalidade. (Os comentários dos clientes estão a ser recolhidos para impulsionar melhorias adicionais na conceção)

- Existe um problema conhecido de incompatibilidade de aplicações com a funcionalidade "Túnel Por Aplicação" do VMware. (Esta incompatibilidade pode resultar na incapacidade de bloquear o tráfego que passa pelo "Túnel Por Aplicação".)

- Existe um problema conhecido de incompatibilidade de aplicações com o Proxy Blue Coat. (Esta incompatibilidade pode resultar em falhas de camada de rede em aplicações não relacionadas quando o Proxy Blue Coat e a Proteção de Rede estão ativados.)

Notas importantes

- Não recomendamos que controle a proteção de rede das Preferências do Sistema com o botão Desligar . Em vez disso, utilize a ferramenta de linha de comandos mdatp ou JamF/Intune para controlar a proteção de rede para macOS.

- Para avaliar a eficácia da proteção contra ameaças na Web do macOS, recomendamos que a experimente em browsers diferentes do Microsoft Edge para macOS (por exemplo, Safari). O Microsoft Edge para macOS tem proteção contra ameaças na Web incorporada (Microsoft Defender extensão de Proteção do Browser que fornece capacidades smartscreen) que está ativada independentemente de a funcionalidade de proteção de rede do Mac que está a avaliar estar ativada ou não.

Instruções de implementação

Microsoft Defender XDR para Ponto Final

Instale a versão de produto mais recente através do Microsoft AutoUpdate. Para abrir o Microsoft AutoUpdate, execute o seguinte comando a partir do Terminal:

open /Library/Application\ Support/Microsoft/MAU2.0/Microsoft\ AutoUpdate.app

Configure o produto com as informações da sua organização com as instruções na nossa documentação pública.

A proteção de rede está desativada por predefinição, mas pode ser configurada para ser executada num dos seguintes modos (também denominados níveis de imposição):

- Auditoria: útil para garantir que não afeta as aplicações de linha de negócio ou tem uma ideia da frequência com que os blocos ocorrem

- Bloquear: a proteção de rede impede a ligação a sites maliciosos

- Desativado: todos os componentes associados à proteção de rede estão desativados

Pode implementar esta funcionalidade de uma das seguintes formas: manualmente, através do JAMF ou através de Intune. As secções seguintes descrevem cada um destes métodos em detalhe.

Implantação manual

Para configurar o nível de imposição, execute o seguinte comando a partir do Terminal:

mdatp config network-protection enforcement-level --value [enforcement-level]

Por exemplo, para configurar a proteção de rede para ser executada no modo de bloqueio, execute o seguinte comando:

mdatp config network-protection enforcement-level --value block

Para confirmar que a proteção de rede foi iniciada com êxito, execute o seguinte comando a partir do Terminal e verifique se imprime "started":

mdatp health --field network_protection_status

Implementação do JAMF Pro

Uma implementação JAMF Pro bem-sucedida requer um perfil de configuração para definir o nível de imposição de proteção de rede.

Depois de criar este perfil de configuração, atribua-o aos dispositivos onde pretende ativar a proteção de rede.

Configurar o nível de imposição

Observação

Se já tiver configurado Microsoft Defender XDR para o Ponto Final no Mac com as instruções aqui listadas, atualize o ficheiro plist que implementou anteriormente com o conteúdo listado nesta secção e, em seguida, volte a implementá-lo a partir do JAMF.

EmPerfis de Configuração deComputadores>, selecione Opções>Aplicações & Definições Personalizadas.

Selecione Carregar Ficheiro (ficheiro PLIST).

Defina o domínio de preferência como

com.microsoft.wdav.Carregue o seguinte ficheiro plist.

<?xml version="1.0" encoding="UTF-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1.0"> <dict> <key>networkProtection</key> <dict> <key>enforcementLevel</key> <string>block</string> </dict> </dict> </plist>

implementação do Intune

Uma implementação de Intune bem-sucedida requer um perfil de configuração para definir o nível de imposição da proteção de rede. Depois de criar este perfil de configuração, atribua-o aos dispositivos onde pretende ativar a proteção de rede.

Configurar o nível de imposição com Intune

Observação

Se já tiver configurado Microsoft Defender para Ponto de Extremidade no Mac com as instruções anteriores (com um ficheiro XML), remova a política de configuração personalizada anterior e substitua-a pelas seguintes instruções:

Abra Gerir>Configuração do dispositivo. Selecione Gerir>Perfis>Criar Perfil.

Altere Plataforma para macOS e Tipo de perfil para Catálogo de definições. Selecione Criar.

Especifique um nome para o perfil.

No ecrã Definições de configuração , selecione Adicionar definições. Selecione Microsoft Defender>Teção da rede e marque a caixa de verificação Nível de imposição.

Defina o nível de imposição para bloquear. Selecione Avançar.

Abra o perfil de configuração e carregue o

com.microsoft.wdav.xmlficheiro. (Este ficheiro foi criado no passo 3.)Selecione OK

Selecione Gerir>Atribuições. No separador Incluir , selecione os dispositivos para os quais pretende ativar a proteção de rede.

Implementação de configuração móvel

Para implementar a configuração através de um .mobileconfig ficheiro, que pode ser utilizado com soluções mdm não Microsoft ou distribuída diretamente para dispositivos, siga estes passos:

Guarde o payload seguinte como

com.microsoft.wdav.xml.mobileconfig.<?xml version="1.0" encoding="utf-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1"> <dict> <key>PayloadUUID</key> <string>C4E6A782-0C8D-44AB-A025-EB893987A295</string> <key>PayloadType</key> <string>Configuration</string> <key>PayloadOrganization</key> <string>Microsoft</string> <key>PayloadIdentifier</key> <string>com.microsoft.wdav</string> <key>PayloadDisplayName</key> <string>Microsoft Defender ATP settings</string> <key>PayloadDescription</key> <string>Microsoft Defender ATP configuration settings</string> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>PayloadRemovalDisallowed</key> <true/> <key>PayloadScope</key> <string>System</string> <key>PayloadContent</key> <array> <dict> <key>PayloadUUID</key> <string>99DBC2BC-3B3A-46A2-A413-C8F9BB9A7295</string> <key>PayloadType</key> <string>com.microsoft.wdav</string> <key>PayloadOrganization</key> <string>Microsoft</string> <key>PayloadIdentifier</key> <string>com.microsoft.wdav</string> <key>PayloadDisplayName</key> <string>Microsoft Defender ATP configuration settings</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>networkProtection</key> <dict> <key>enforcementLevel</key> <string>block</string> </dict> </dict> </array> </dict> </plist>Verifique se o ficheiro do passo anterior foi copiado corretamente. Com o Terminal, execute o seguinte comando e verifique se produz OK:

plutil -lint com.microsoft.wdav.xml

Como explorar as funcionalidades

Saiba como Proteger a sua organização contra ameaças na Web através da proteção contra ameaças na Web.

- A proteção contra ameaças da Web faz parte da proteção Web no Microsoft Defender para Ponto de Extremidade. Utiliza a proteção de rede para proteger os seus dispositivos contra ameaças à Web.

Execute o fluxo Indicadores Personalizados de Comprometimento para obter blocos no tipo Indicador Personalizado.

Explore a filtragem de conteúdos Web.

Observação

Se estiver a remover uma política ou a alterar grupos de dispositivos ao mesmo tempo, tal poderá causar um atraso na implementação da política. Sugestão pro: pode implementar uma política sem selecionar qualquer categoria num grupo de dispositivos. Esta ação irá criar uma política apenas de auditoria, para o ajudar a compreender o comportamento do utilizador antes de criar uma política de blocos.

A criação de grupos de dispositivos é suportada no Defender para Endpoint Plano 1 e Plano 2.

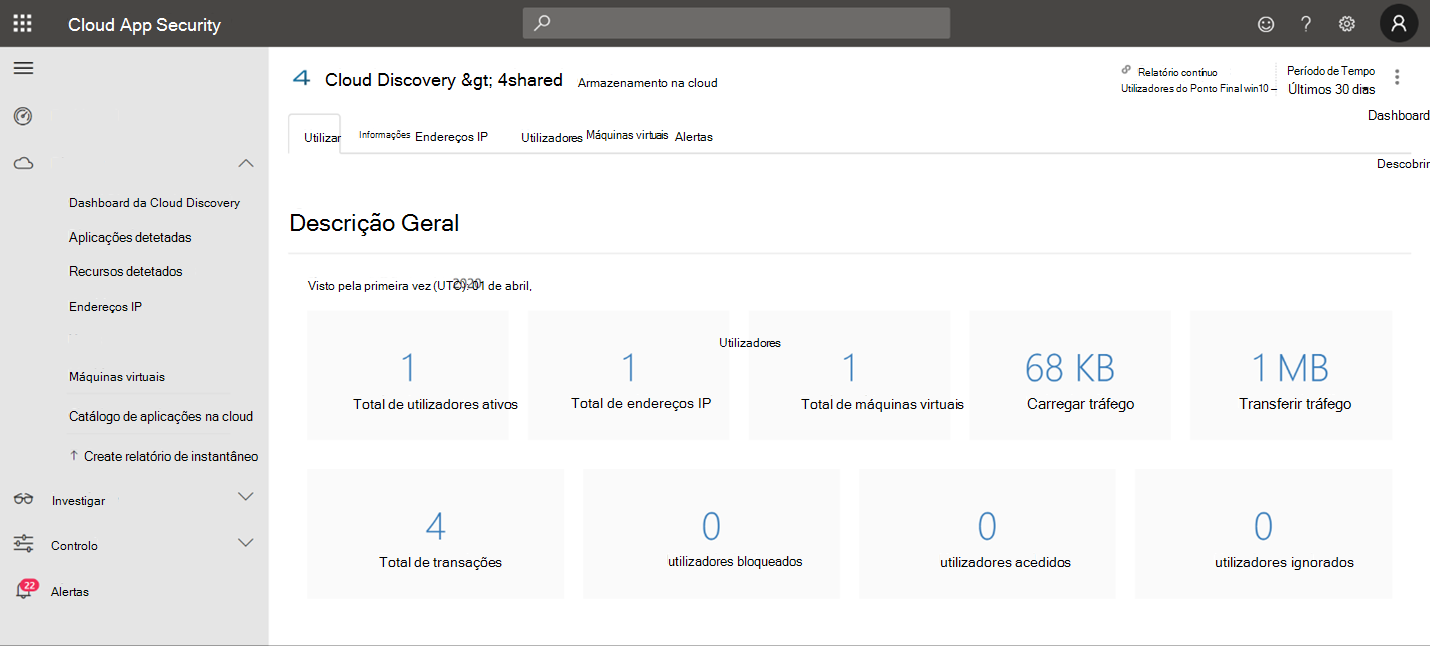

Integre Microsoft Defender para Ponto de Extremidade com Defender para Aplicativos de Nuvem e os seus dispositivos macOS compatíveis com proteção de rede têm capacidades de imposição de políticas de ponto final.

Observação

A deteção e outras funcionalidades não são atualmente suportadas nestas plataformas.

Cenários

Os seguintes cenários são suportados.

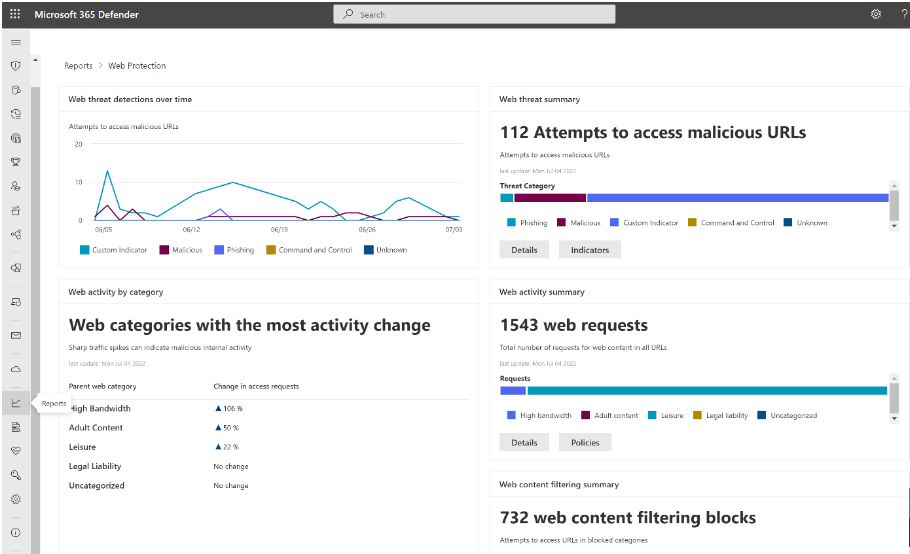

Proteção contra ameaças da Web

A proteção contra ameaças da Web faz parte da proteção Web no Microsoft Defender XDR para o Ponto Final. Utiliza a proteção de rede para proteger os seus dispositivos contra ameaças à Web. Ao integrar com o Microsoft Edge para macOS e browsers populares que não sejam da Microsoft, como Brave, Chrome, Firefox, Safari, Opera, a proteção contra ameaças à Web interrompe as ameaças da Web sem um proxy Web. Para obter mais informações sobre o suporte do browser, consulte Pré-requisitos A proteção contra ameaças na Web pode proteger dispositivos enquanto estão no local ou fora. A proteção contra ameaças na Web interrompe o acesso aos seguintes tipos de sites:

- sites de phishing

- vetores de software maligno

- explorar sites

- sites não fidedignos ou de baixa reputação

- sites bloqueados na sua lista de indicadores personalizados

Para obter mais informações, consulte Proteger a sua organização contra ameaças à Web

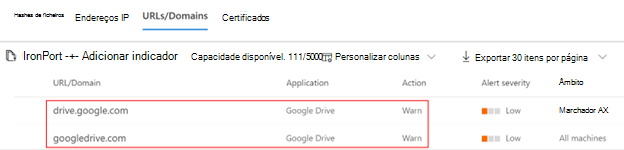

Indicadores Personalizados de Comprometimento

O indicador de correspondência de compromisso (IoCs) é uma funcionalidade essencial em todas as soluções de proteção de pontos finais. Esta capacidade dá ao SecOps a capacidade de definir uma lista de indicadores para deteção e para bloqueio (prevenção e resposta).

Crie indicadores que definem a deteção, prevenção e exclusão de entidades. Pode definir a ação a ser executada, bem como a duração para quando aplicar a ação e o âmbito do grupo de dispositivos ao qual a aplicar.

As origens atualmente suportadas são o motor de deteção da cloud do Defender para Endpoint, o motor de investigação e remediação automatizado e o motor de prevenção de pontos finais (Microsoft Defender Antivírus).

Para obter mais informações, veja: Criar indicadores para IPs e URLs/domínios.

Filtragem de conteúdo da Web

A filtragem de conteúdos Web faz parte das funcionalidades de proteção Web no Microsoft Defender para Ponto de Extremidade e Microsoft Defender para Empresas. A filtragem de conteúdos Web permite à sua organização controlar e regular o acesso a sites com base nas respetivas categorias de conteúdo. Muitos destes sites (mesmo que não sejam maliciosos) podem ser problemáticos devido a regulamentos de conformidade, utilização de largura de banda ou outras preocupações.

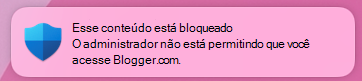

Configure políticas em todos os grupos de dispositivos para bloquear determinadas categorias. Bloquear uma categoria impede que os utilizadores dentro de grupos de dispositivos especificados acedam aos URLs associados à categoria. Para qualquer categoria que não esteja bloqueada, os URLs são automaticamente auditados. Os seus utilizadores podem aceder aos URLs sem interrupções e recolhe estatísticas de acesso para ajudar a criar uma decisão de política mais personalizada. Os seus utilizadores veem uma notificação de bloqueio se um elemento na página que estão a ver estiver a fazer chamadas para um recurso bloqueado.

A filtragem de conteúdos Web está disponível nos principais browsers, com blocos executados pela Proteção de Rede (Brave, Chrome, Firefox, Safari e Opera). Para obter mais informações sobre o suporte do browser, veja Pré-requisitos.

Para obter mais informações sobre relatórios, veja Filtragem de conteúdo Web.

Microsoft Defender for Cloud Apps

O Microsoft Defender para Aplicativos de Nuvem/Catálogo de Aplicações na Cloud identifica as aplicações que pretende que os utilizadores finais sejam avisados ao aceder com Microsoft Defender XDR para o Ponto Final e marcá-las como Monitorizadas. Os domínios listados em aplicações monitorizadas seriam posteriormente sincronizados com Microsoft Defender XDR para Ponto Final:

Dentro de 10 a 15 minutos, estes domínios são listados em Microsoft Defender XDR em URLs/Domínios de Indicadores > com Ação=Avisar. No SLA de imposição (veja os detalhes no final deste artigo), os utilizadores finais estão a receber mensagens de aviso quando tentam aceder a estes domínios:

Quando o utilizador final está a tentar aceder a domínios monitorizados, é avisado pelo Defender para Endpoint. O utilizador obtém uma experiência de bloqueio simples acompanhada pela seguinte mensagem de alerta, que é apresentada pelo sistema operativo, incluindo o nome da aplicação bloqueada (por exemplo, Blogger.com)

Se o utilizador final encontrar um bloco, o utilizador tem duas resoluções possíveis: ignorar e educação.

Ignorar o utilizador

- Para a experiência de alerta de mensagens: prima o botão Desbloquear . Ao recarregar a página Web, o utilizador pode continuar e utilizar a aplicação na cloud. (Esta ação é aplicável nas próximas 24 horas, após as quais o utilizador tem de desbloquear novamente.)

Educação do usuário

- Para a experiência de alerta de mensagens: prima a própria mensagem de alerta. O utilizador final é redirecionado para um URL de redirecionamento personalizado definido globalmente no Microsoft Defender para Aplicativos de Nuvem (Mais informações na parte inferior desta página)

Observação

O controlo ignora por aplicação: pode controlar quantos utilizadores ignoraram o aviso na página Aplicação no Microsoft Defender para Aplicativos de Nuvem.

Apêndice

Modelo de site do SharePoint do centro de educação de utilizadores finais

Para muitas organizações, é importante assumir os controlos da cloud fornecidos pelo Microsoft Defender para Aplicativos de Nuvem e não só definir limitações aos utilizadores finais quando necessário, mas também instruí-los e treiná-los sobre:

- o incidente específico

- por que aconteceu

- qual é o pensamento por trás desta decisão

- como encontrar sites de blocos pode ser mitigado

Perante um comportamento inesperado, a confusão dos utilizadores pode ser reduzida ao fornecer-lhes o máximo de informações possível, não só para explicar o que aconteceu, mas também para educá-los para estarem mais conscientes da próxima vez que escolherem uma aplicação na cloud para completarem o seu trabalho. Por exemplo, estas informações podem incluir:

- Políticas e diretrizes de conformidade e segurança da organização para utilização da Internet e da cloud

- Aplicações na cloud aprovadas/recomendadas para utilização

- Aplicações na cloud restritas/bloqueadas para utilização

Para esta página, recomendamos que a sua organização utilize um site do SharePoint básico.

Coisas importantes a saber

Pode demorar até duas horas (normalmente menos) para que os domínios da aplicação se propaguem e sejam atualizados nos dispositivos de ponto final, depois de serem marcados como Monitorizados.

Por predefinição, são tomadas medidas para todas as aplicações e domínios que foram marcados como Monitorizados no portal do Microsoft Defender para Aplicativos de Nuvem para todos os pontos finais integrados na organização.

Os URLs completos não são atualmente suportados e não são enviados de Microsoft Defender para Aplicativos de Nuvem para Microsoft Defender para Ponto de Extremidade. Se os URLs completos estiverem listados em Microsoft Defender para Aplicativos de Nuvem como aplicações monitorizadas, os utilizadores não são avisados quando tentam aceder a um site. (Por exemplo,

google.com/drivenão é suportado, enquantodrive.google.comé suportado.)A proteção de rede não suporta a utilização de QUIC nos browsers. Os administradores têm de garantir que a QUIC está desativada ao testar para garantir que os sites estão bloqueados corretamente.

Dica

Não são apresentadas notificações de utilizador final em browsers de terceiros? Verifique as definições da mensagem de alerta.

Confira também

- Microsoft Defender XDR para Endpoint no Mac

- Microsoft Defender XDR para integração de Pontos finais com o Microsoft Microsoft Defender XDR for Cloud Apps

- Conhecer as funcionalidades inovadoras no Microsoft Edge

- Proteger sua rede

- Ativar a proteção de rede

- Proteção da Web

- Criar indicadores

- Filtragem de conteúdo da Web

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.