Gerir incidentes e alertas de Microsoft Defender para Office 365 no Microsoft Defender XDR

Dica

Sabia que pode experimentar as funcionalidades no Microsoft Defender XDR para Office 365 Plano 2 gratuitamente? Utilize a avaliação de Defender para Office 365 de 90 dias no hub de avaliações do portal Microsoft Defender. Saiba mais sobre quem pode inscrever-se e os termos de avaliação em Experimentar Microsoft Defender para Office 365.

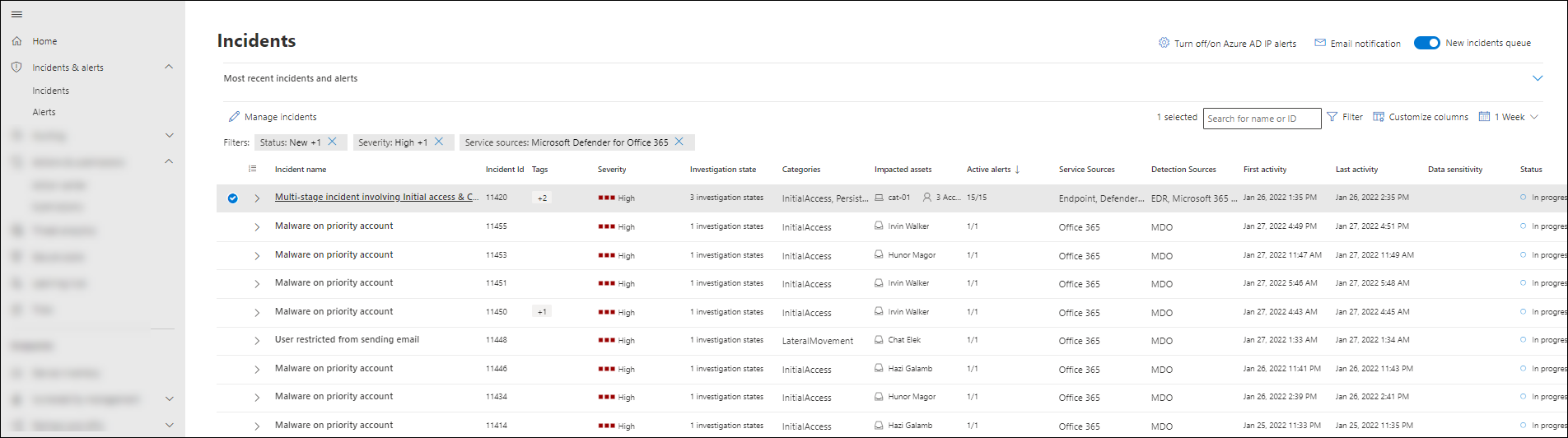

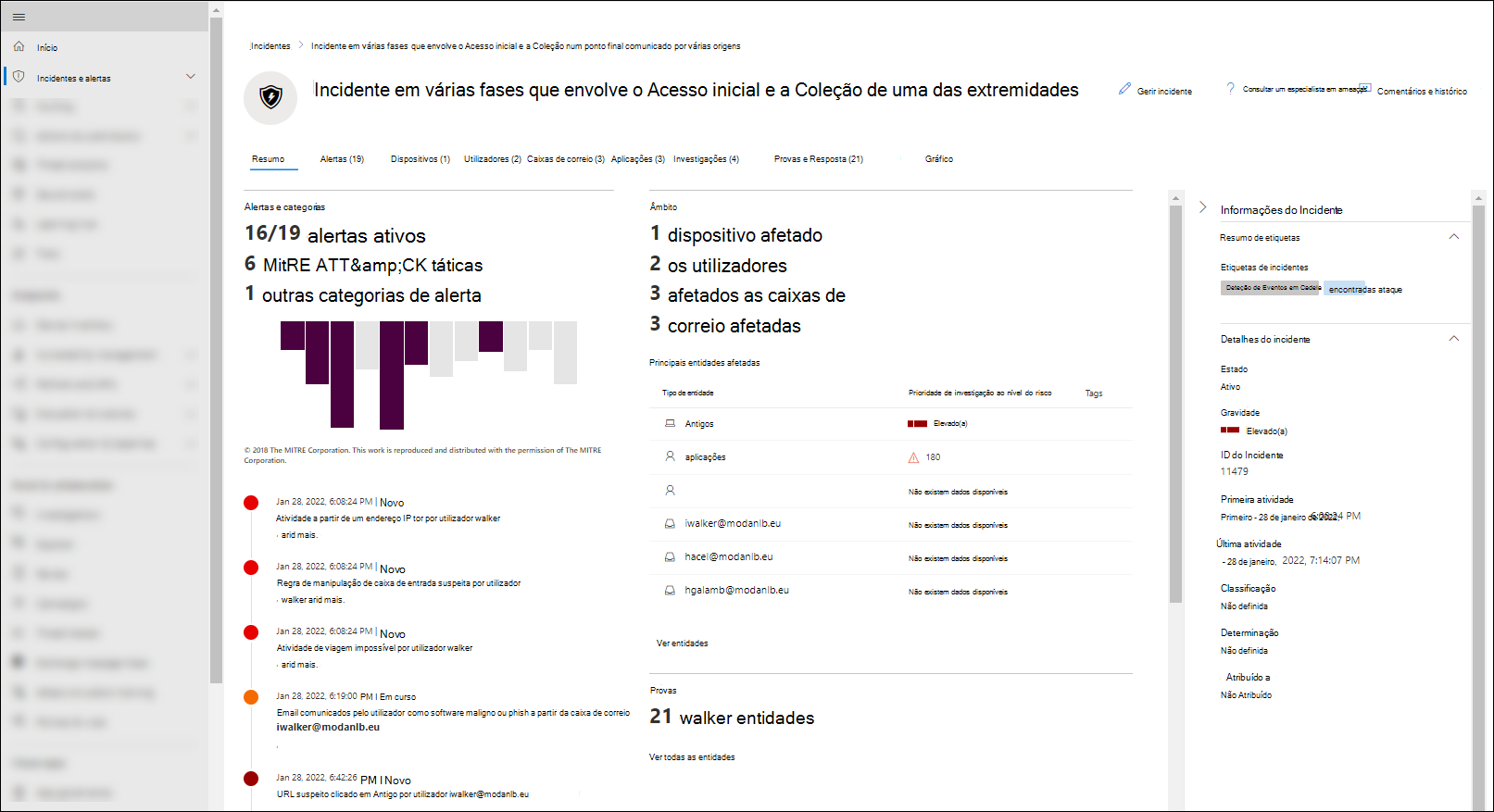

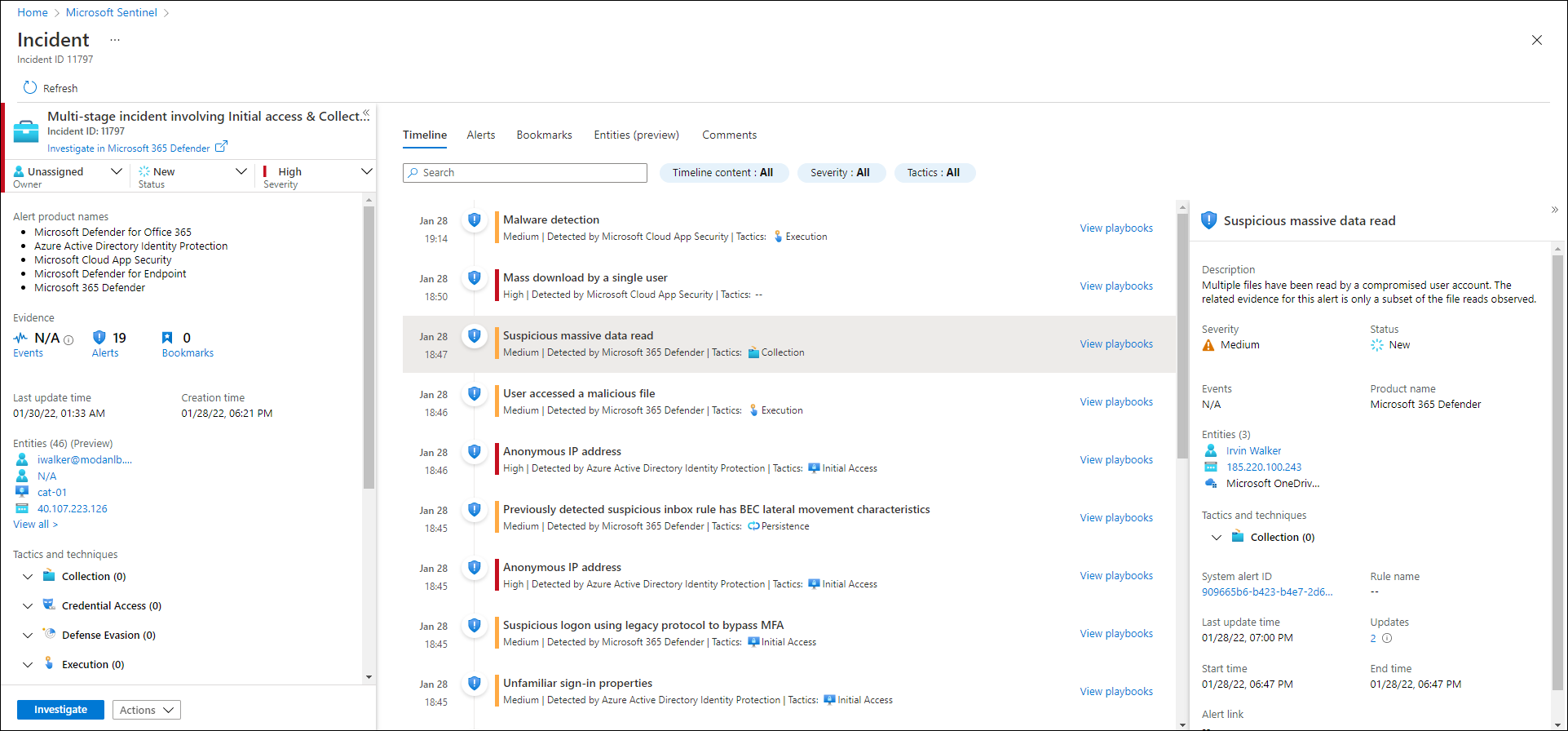

Um incidente no Microsoft Defender XDR é uma coleção de alertas correlacionados e dados associados que definem a história completa de um ataque. Defender para Office 365 alertas, investigação e resposta automatizadas (AIR) e o resultado das investigações estão nativamente integrados e correlacionados na página Incidentes no Microsoft Defender XDR em https://security.microsoft.com/incidents. Referimo-nos a esta página como a fila Incidentes.

Os alertas são criados quando atividades maliciosas ou suspeitas afetam uma entidade (por exemplo, e-mail, utilizadores ou caixas de correio). Os alertas fornecem informações valiosas sobre ataques em curso ou concluídos. No entanto, um ataque em curso pode afetar várias entidades, o que resulta em vários alertas de diferentes origens. Alguns alertas incorporados acionam automaticamente manuais de procedimentos AIR. Estes manuais de procedimentos efetuam uma série de passos de investigação para procurar outras entidades afetadas ou atividades suspeitas.

Veja este breve vídeo sobre como gerir alertas de Microsoft Defender para Office 365 no Microsoft Defender XDR.

Defender para Office 365 alertas, investigações e respetivos dados são automaticamente correlacionados. Quando uma relação é determinada, o sistema cria um incidente para dar visibilidade às equipas de segurança para todo o ataque.

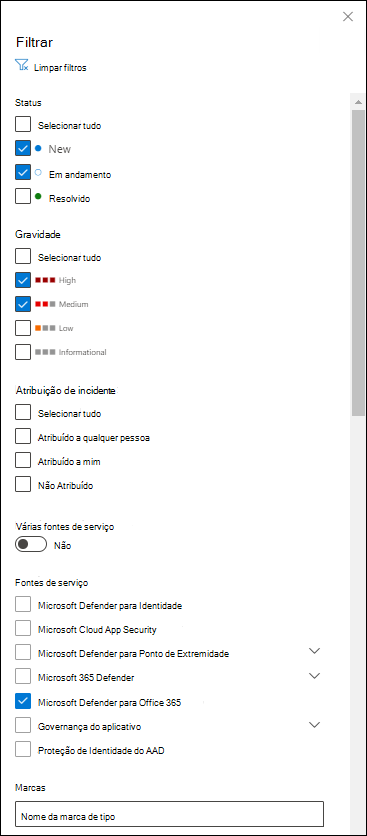

Recomendamos vivamente que as equipas do SecOps giram incidentes e alertas de Defender para Office 365 na fila Incidentes em https://security.microsoft.com/incidents. Esta abordagem tem os seguintes benefícios:

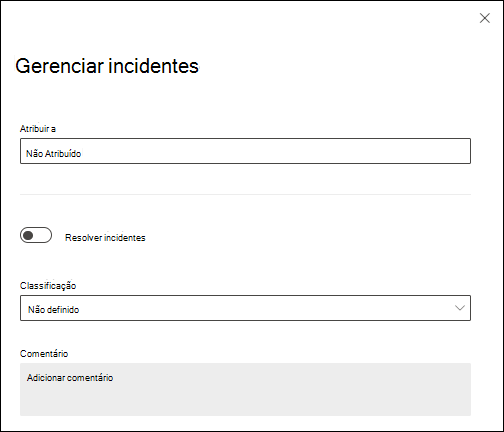

Várias opções para gestão:

- Atribuição de prioridades

- Filtragem

- Classificação

- Gestão de etiquetas

Pode utilizar incidentes diretamente a partir da fila ou atribuí-los a alguém. Os comentários e o histórico de comentários podem ajudar a controlar o progresso.

Se o ataque afetar outras cargas de trabalho protegidas por Microsoft Defender*, os alertas relacionados, as investigações e os respetivos dados também estão correlacionados com o mesmo incidente.

*Microsoft Defender para Ponto de Extremidade, Microsoft Defender para Identidade e Microsoft Defender para Aplicativos de Nuvem.

Não é necessária uma lógica de correlação complexa, porque a lógica é fornecida pelo sistema.

Se a lógica de correlação não corresponder totalmente às suas necessidades, pode adicionar alertas a incidentes existentes ou criar novos incidentes.

Os alertas relacionados Defender para Office 365, investigações da AIR e ações pendentes das investigações são automaticamente adicionados aos incidentes.

Se a investigação do AIR não encontrar nenhuma ameaça, o sistema resolve automaticamente os alertas relacionados Se todos os alertas num incidente forem resolvidos, o incidente também status alterado para Resolvido.

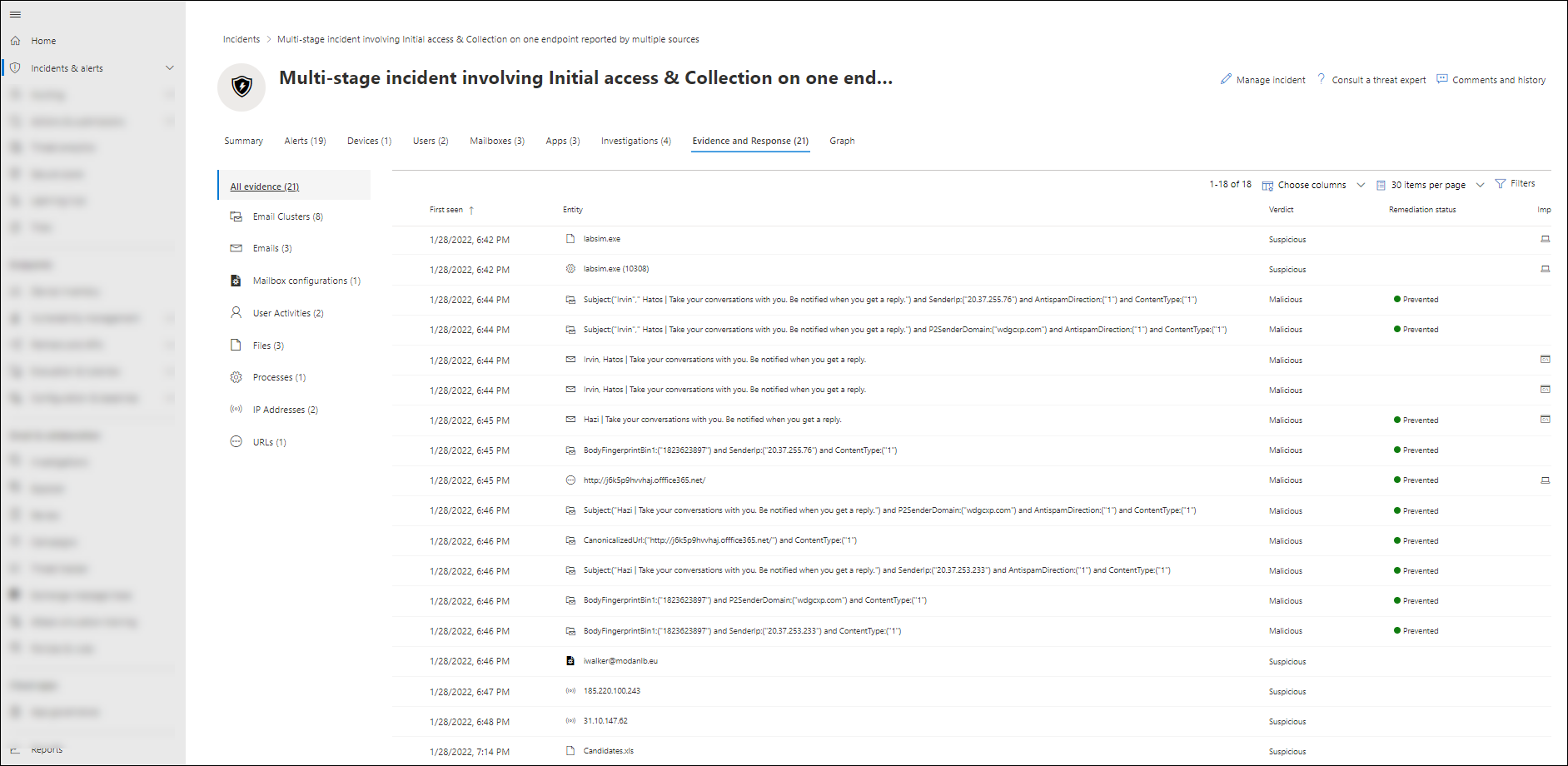

As provas relacionadas e as ações de resposta são automaticamente agregadas no separador Provas e resposta do incidente.

Os membros da equipa de segurança podem tomar medidas de resposta diretamente a partir dos incidentes. Por exemplo, podem eliminar e-mails de forma recuperável em caixas de correio ou remover regras suspeitas da Caixa de Entrada das caixas de correio.

As ações de e-mail recomendadas são criadas apenas quando a localização de entrega mais recente de um e-mail malicioso for uma caixa de correio na nuvem.

As ações de e-mail pendentes são atualizadas com base na localização de entrega mais recente. Se o e-mail já tiver sido remediado por uma ação manual, o status reflete-o.

As ações recomendadas são criadas apenas para clusters de e-mail e de e-mail que são determinados como as ameaças mais críticas:

- Malware

- Phishing de alta confiança

- URLs maliciosos

- Ficheiros maliciosos

Observação

Os incidentes não representam apenas eventos estáticos. Também representam histórias de ataque que acontecem ao longo do tempo. À medida que o ataque progride, novos alertas de Defender para Office 365, investigações da AIR e respetivos dados são continuamente adicionados ao incidente existente.

Gerir incidentes na página Incidentes no portal do Microsoft Defender em https://security.microsoft.com/incidents:

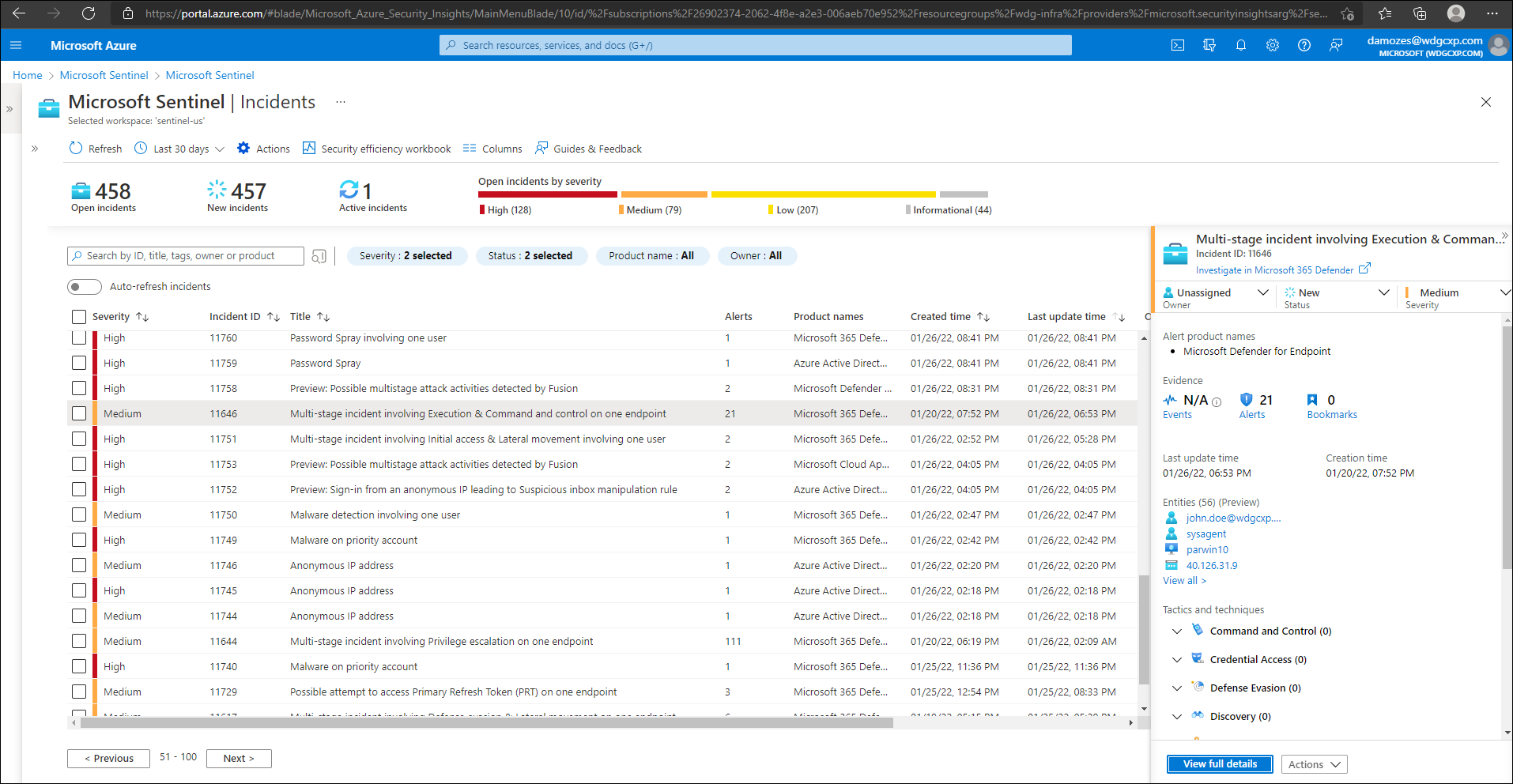

Gerir incidentes na página Incidentes no Microsoft Sentinel em https://portal.azure.com/#blade/HubsExtension/BrowseResource/resourceType/microsoft.securityinsightsarg%2Fsentinel:

Ações de resposta a tomar

As equipas de segurança podem realizar uma grande variedade de ações de resposta no e-mail com Defender para Office 365 ferramentas:

Pode eliminar mensagens, mas também pode efetuar as seguintes ações por e-mail:

- Mover para a Caixa de Entrada

- Mover para Lixo

- Mover para Itens Excluídos

- Exclusão reversível

- Eliminação rígida.

Pode efetuar estas ações a partir das seguintes localizações:

- O separador Provas e resposta dos detalhes do incidente na página Incidentes ** em https://security.microsoft.com/incidents (recomendado).

- Explorer de ameaças em https://security.microsoft.com/threatexplorer.

- O Centro de Ação unificado em https://security.microsoft.com/action-center/pending.

Pode iniciar manualmente um manualmente um manual de procedimentos AIR em qualquer mensagem de e-mail com a ação Acionar investigação em Explorer De ameaças.

Pode comunicar deteções de falsos positivos ou falsos negativos diretamente à Microsoft através de submissões de Explorer ou administrador de ameaças.

Pode bloquear ficheiros maliciosos, URLs ou remetentes não detetados através da Lista de Permissões/Bloqueios do Inquilino.

As ações no Defender para Office 365 estão totalmente integradas em experiências de investigação e o histórico de ações é visível no separador Histórico no Centro de Ação unificado em https://security.microsoft.com/action-center/history.

A forma mais eficaz de tomar medidas é utilizar a integração incorporada com Incidentes no Microsoft Defender XDR. Pode aprovar as ações recomendadas pela AIR no Defender para Office 365 no separador Provas e resposta de um incidente no Microsoft Defender XDR. Este método de ação de tacking é recomendado pelos seguintes motivos:

- Vai investigar a história completa do ataque.

- Beneficia da correlação incorporada com outras cargas de trabalho: Microsoft Defender para Ponto de Extremidade, Microsoft Defender para Identidade e Microsoft Defender para Aplicativos de Nuvem.

- Efetua ações por e-mail a partir de um único local.

Efetua uma ação por e-mail com base no resultado de uma investigação manual ou atividade de investigação. O Explorer de ameaças permite que os membros da equipa de segurança tomem medidas em quaisquer mensagens de e-mail que ainda possam existir em caixas de correio na nuvem. Podem tomar medidas em mensagens intra-organização que foram enviadas entre utilizadores na sua organização. Os dados de Explorer de ameaças estão disponíveis nos últimos 30 dias.

Veja este breve vídeo para saber como Microsoft Defender XDR combina alertas de várias origens de deteção, como Defender para Office 365, em incidentes.