Pilote e implemente Microsoft Defender para Ponto de Extremidade

Aplica-se a:

- Microsoft Defender XDR

Este artigo fornece um fluxo de trabalho para testar e implementar Microsoft Defender para Ponto de Extremidade na sua organização. Pode utilizar estas recomendações para integrar Microsoft Defender para Ponto de Extremidade como uma ferramenta de cibersegurança individual ou como parte de uma solução ponto a ponto com Microsoft Defender XDR.

Este artigo pressupõe que tem um inquilino do Microsoft 365 de produção e está a testar e implementar Microsoft Defender para Ponto de Extremidade neste ambiente. Esta prática irá manter todas as definições e personalizações que configurar durante o piloto para a sua implementação completa.

O Defender para Endpoint contribui para uma arquitetura Confiança Zero ajudando a evitar ou reduzir danos comerciais de uma falha de segurança. Para obter mais informações, veja Prevent or reduce business damage from a breach business scenario in the Microsoft Confiança Zero adoption framework (Evitar ou reduzir danos comerciais de um cenário de negócio de falha de segurança) no microsoft Confiança Zero adoption framework.

Implementação ponto a ponto para Microsoft Defender XDR

Este é o artigo 4 de 6 de uma série para ajudá-lo a implementar os componentes de Microsoft Defender XDR, incluindo investigar e responder a incidentes.

Os artigos nesta série correspondem às seguintes fases da implementação ponto a ponto:

| Fase | Link |

|---|---|

| A. Iniciar o piloto | Iniciar o piloto |

| B. Pilotar e implementar componentes de Microsoft Defender XDR |

-

Pilote e implemente o Defender para Identidade - Pilote e implemente Defender para Office 365 - Pilote e implemente o Defender para Endpoint (este artigo) - Pilote e implemente Microsoft Defender para Aplicativos de Nuvem |

| C. Investigar e responder às ameaças | Praticar a investigação e resposta a incidentes |

Testar e implementar o fluxo de trabalho do Defender para Identidade

O diagrama seguinte ilustra um processo comum para implementar um produto ou serviço num ambiente de TI.

Comece por avaliar o produto ou serviço e como irá funcionar na sua organização. Em seguida, vai testar o produto ou serviço com um subconjunto convenientemente pequeno da sua infraestrutura de produção para testes, aprendizagem e personalização. Em seguida, aumente gradualmente o âmbito da implementação até que toda a sua infraestrutura ou organização seja abrangida.

Eis o fluxo de trabalho para testar e implementar o Defender para Identidade no seu ambiente de produção.

Siga estas etapas:

- Verificar o estado da licença

- Integrar pontos finais com qualquer uma das ferramentas de gestão suportadas

- Verificar o grupo piloto

- Experimentar capacidades

Eis os passos recomendados para cada fase de implementação.

| Fase de implementação | Descrição |

|---|---|

| Avaliar | Efetue uma avaliação de produto para o Defender para Endpoint. |

| Piloto | Execute os Passos 1 a 4 para um grupo piloto. |

| Implantação completa | Configure o grupo piloto no Passo 3 ou adicione grupos para expandir para além do piloto e, eventualmente, incluir todos os seus dispositivos. |

Proteger a sua organização contra hackers

O Defender para Identidade fornece proteção avançada por si só. No entanto, quando combinado com as outras capacidades do Microsoft Defender XDR, o Defender para Endpoint fornece dados para os sinais partilhados que, em conjunto, ajudam a parar os ataques.

Eis um exemplo de um ciberataque e como os componentes do Microsoft Defender XDR ajudam a detetá-lo e a mitigá-lo.

O Defender para Endpoint deteta vulnerabilidades de dispositivos e de rede que, de outra forma, poderiam ser exploradas para dispositivos geridos pela sua organização.

Microsoft Defender XDR correlaciona os sinais de todos os componentes Microsoft Defender para fornecer a história completa do ataque.

Arquitetura do Defender para Endpoint

O diagrama seguinte ilustra Microsoft Defender para Ponto de Extremidade arquitetura e integrações.

Esta tabela descreve a ilustração.

| Chamada | Descrição |

|---|---|

| 1 | Os dispositivos são integrados através de uma das ferramentas de gestão suportadas. |

| 2 | Os dispositivos integrados fornecem e respondem a Microsoft Defender para Ponto de Extremidade dados de sinal. |

| 3 | Os dispositivos geridos são associados e/ou inscritos no Microsoft Entra ID. |

| 4 | Os dispositivos Windows associados a um domínio são sincronizados para Microsoft Entra ID através do Microsoft Entra Connect. |

| 5 | Microsoft Defender para Ponto de Extremidade alertas, investigações e respostas são geridos no Microsoft Defender XDR. |

Dica

Microsoft Defender para Ponto de Extremidade também vem com um laboratório de avaliação no produto onde pode adicionar dispositivos pré-configurados e executar simulações para avaliar as capacidades da plataforma. O laboratório inclui uma experiência de configuração simplificada que pode ajudar a demonstrar rapidamente o valor das Microsoft Defender para Ponto de Extremidade incluindo orientações para muitas funcionalidades, como a investigação avançada e a análise de ameaças. Para obter mais informações, veja Avaliar capacidades. O main diferença entre a documentação de orientação fornecida neste artigo e o laboratório de avaliação é que o ambiente de avaliação utiliza dispositivos de produção, enquanto o laboratório de avaliação utiliza dispositivos de não produção.

Passo 1: Verificar o estado da licença

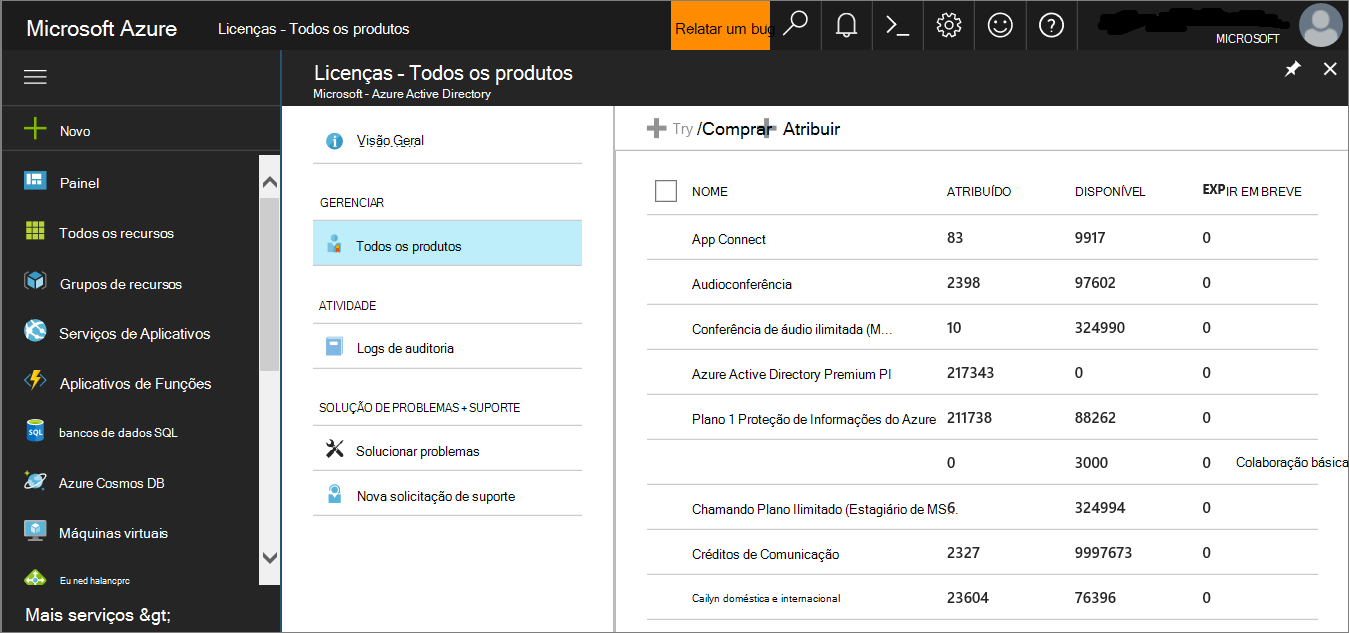

Primeiro, terá de marcar o estado da licença para verificar se foi aprovisionado corretamente. Pode fazê-lo através do centro de administração ou através do microsoft portal do Azure.

Para ver as suas licenças, aceda ao Microsoft portal do Azure e navegue para a secção Licença do Microsoft portal do Azure.

Em alternativa, no centro de administração, navegue paraSubscriçõesde Faturação>.

No ecrã, verá todas as licenças aprovisionadas e o respetivo Estado atual.

Passo 2: integrar pontos finais com qualquer uma das ferramentas de gestão suportadas

Depois de verificar se o estado da licença foi aprovisionado corretamente, pode começar a integrar dispositivos no serviço.

Para avaliar Microsoft Defender para Ponto de Extremidade, recomendamos que escolha alguns dispositivos Windows para realizar a avaliação.

Pode optar por utilizar qualquer uma das ferramentas de gestão suportadas, mas Intune proporciona uma integração ideal. Para obter mais informações, veja Configurar Microsoft Defender para Ponto de Extremidade no Microsoft Intune.

O tópico Implementação do plano descreve os passos gerais que tem de seguir para implementar o Defender para Ponto Final.

Veja este vídeo para obter uma descrição geral rápida do processo de integração e saiba mais sobre as ferramentas e métodos disponíveis.

Opções da ferramenta de inclusão

A tabela seguinte lista as ferramentas disponíveis com base no ponto final que precisa de integrar.

| Ponto de extremidade | Opções de ferramentas |

|---|---|

| Windows |

-

Script local (até 10 dispositivos) - Política de Grupo - Microsoft Intune/Mobile Gerenciador de Dispositivos - Microsoft Endpoint Configuration Manager - Scripts VDI |

| macOS |

-

Scripts locais - Microsoft Intune - JAMF Pro - Gerenciamento de Dispositivos móvel |

| iOS | Baseado na aplicação |

| Android | Microsoft Intune |

Quando pilota Microsoft Defender para Ponto de Extremidade, pode optar por integrar alguns dispositivos no serviço antes de integrar toda a organização.

Em seguida, pode experimentar as capacidades que estão disponíveis, como executar simulações de ataques e ver como o Defender para Endpoint apresenta atividades maliciosas e lhe permite realizar uma resposta eficiente.

Passo 3: Verificar o grupo piloto

Depois de concluir os passos de inclusão descritos na secção Ativar avaliação, deverá ver os dispositivos na lista Inventário de dispositivos aproximadamente após uma hora.

Quando vir os seus dispositivos integrados, pode continuar a experimentar as capacidades.

Passo 4: Experimentar as capacidades

Agora que concluiu a integração de alguns dispositivos e confirmou que estão a comunicar com o serviço, familiarize-se com o produto ao experimentar as poderosas capacidades que estão disponíveis imediatamente.

Durante o piloto, pode começar facilmente a experimentar algumas das funcionalidades para ver o produto em ação sem passar por passos de configuração complexos.

Vamos começar por consultar os dashboards.

Ver o inventário de dispositivos

O inventário de dispositivos é onde verá a lista de pontos finais, dispositivos de rede e dispositivos IoT na sua rede. Não só lhe fornece uma vista dos dispositivos na sua rede, como também lhe fornece informações aprofundadas sobre os mesmos, como o domínio, o nível de risco, a plataforma do SO e outros detalhes para facilitar a identificação dos dispositivos mais em risco.

Ver o Gerenciamento de Vulnerabilidades do Microsoft Defender dashboard

Gerenciamento de Vulnerabilidades do Defender ajuda-o a concentrar-se nas fraquezas que representam o risco mais urgente e mais elevado para a organização. A partir do dashboard, obtenha uma vista de alto nível da classificação de exposição da organização, Classificação de Segurança da Microsoft para Dispositivos, distribuição de exposição de dispositivos, recomendações de segurança principais, software vulnerável, principais atividades de remediação e dados de dispositivos mais expostos.

Executar uma simulação

Microsoft Defender para Ponto de Extremidade vem com cenários de ataque "Do It Yourself" que pode executar nos seus dispositivos piloto. Cada documento inclui os requisitos do SO e da aplicação, bem como instruções detalhadas específicas de um cenário de ataque. Estes scripts são seguros, documentados e fáceis de utilizar. Estes cenários refletirão as capacidades do Defender para Endpoint e irão guiá-lo através da experiência de investigação.

Para executar qualquer uma das simulações fornecidas, precisa de, pelo menos, um dispositivo integrado.

Em Simulações de Ajuda>& tutoriais, selecione qual dos cenários de ataque disponíveis pretende simular:

Cenário 1: O documento cai pela porta dos fundos - simula a entrega de um documento de atração socialmente projetado. O documento inicia uma backdoor especialmente concebida que dá aos atacantes o controlo.

Cenário 2: script do PowerShell em ataque sem ficheiros - simula um ataque sem ficheiros que depende do PowerShell, que mostra a redução da superfície de ataque e a deteção de aprendizagem de dispositivos de atividade de memória maliciosa.

Cenário 3: Resposta a incidentes automatizada – aciona a investigação automatizada, que procura e corrija automaticamente artefactos de falha de segurança para dimensionar a capacidade de resposta a incidentes.

Transfira e leia o documento de instruções correspondente fornecido com o seu cenário selecionado.

Transfira o ficheiro de simulação ou copie o script de simulação ao navegar para Simulações de Ajuda>& tutoriais. Pode optar por transferir o ficheiro ou script no dispositivo de teste, mas não é obrigatório.

Execute o ficheiro ou script de simulação no dispositivo de teste, conforme indicado no documento de instruções.

Observação

Os ficheiros de simulação ou os scripts imitam a atividade de ataque, mas na verdade são benignos e não prejudicam nem comprometem o dispositivo de teste.

Integração SIEM

Pode integrar o Defender para Endpoint com Microsoft Sentinel ou um serviço genérico de gestão de informações e eventos de segurança (SIEM) para ativar a monitorização centralizada de alertas e atividades de aplicações ligadas. Com Microsoft Sentinel, pode analisar eventos de segurança em toda a sua organização de forma mais abrangente e criar manuais de procedimentos para obter uma resposta eficaz e imediata.

Microsoft Sentinel inclui um conector do Defender para Endpoint. Para obter mais informações, veja Microsoft Defender para Ponto de Extremidade conector para Microsoft Sentinel.

Para obter informações sobre a integração com sistemas SIEM genéricos, veja Ativar a integração do SIEM no Microsoft Defender para Ponto de Extremidade.

Próxima etapa

Incorpore as informações no Guia de Operações de Segurança do Defender para Endpoint nos seus processos secOps.

Passo seguinte para a implementação ponto a ponto do Microsoft Defender XDR

Continue a implementação ponto a ponto do Microsoft Defender XDR com o Piloto e implemente Microsoft Defender para Aplicativos de Nuvem.

Dica

Você deseja aprender mais? Participe da comunidade de Segurança da Microsoft em nossa Tech Community: Tech Community do Microsoft Defender XDR.