Microsoft Entra guia de referência de operações de gerenciamento de identidade e acesso

Esta seção do guia de referência de operações do Microsoft Entra descreve as verificações e ações que devem ser consideradas para proteger e gerenciar o ciclo de vida das identidades e suas atribuições.

Observação

Essas recomendações são atuais a partir da data de publicação, mas podem mudar ao longo do tempo. As organizações devem avaliar frequentemente suas práticas de identidade à medida que os produtos e os serviços da Microsoft evoluem.

O gerenciamento do Microsoft Entra ID requer a execução contínua de tarefas e processos operacionais importantes que talvez não façam parte de um projeto de implementação. Ainda é importante configurar essas tarefas para a manutenção de seu ambiente. As principais tarefas e seus proprietários recomendados incluem:

| Tarefa | Proprietário |

|---|---|

| Definir o processo de criação de assinaturas do Azure | Varia de acordo com a organização |

| Decidir quem recebe as licenças Enterprise Mobility + Security | Equipe de operações do IAM |

| Decidir quem recebe licenças do Microsoft 365 | Equipe de produtividade |

| Decidir quem recebe outras licenças, por exemplo, do Dynamics e do Codespaces do Visual Studio | Proprietário do Aplicativo |

| Atribuir licenças | Equipe de operações do IAM |

| Solucionar problemas e corrigir erros de atribuição de licença | Equipe de operações do IAM |

| Provisionar identidades para aplicativos em Microsoft Entra ID | Equipe de operações do IAM |

Ao revisar sua lista, talvez você conclua ser necessário atribuir um proprietário para tarefas sem proprietário ou ajustar a propriedade para tarefas com proprietários que não estão alinhados com as recomendações fornecidas.

A Microsoft recomenda conhecer os problemas de seu ambiente local que podem impactar a sincronização para a nuvem. Como as ferramentas automatizadas, como o IdFix e o Microsoft Entra Connect Health, podem gerar um grande volume de falsos positivos, recomendamos que você identifique os erros de sincronização que ainda não foram corrigidos por mais de 100 dias limpando os objetos com erro. Erros de sincronização não resolvidos por muito tempo podem gerar incidentes de suporte. Acesse Solucionar problemas durante a sincronização para obter uma visão geral dos diferentes tipos de erros de sincronização, alguns dos possíveis cenários que causam esses erros e possíveis maneiras de corrigi-los.

Para habilitar todas as experiências híbridas, a postura de segurança baseada em dispositivos e a integração com o Microsoft Entra ID, é necessário sincronizar as contas de usuário que seus funcionários usam para se conectar aos desktops.

Se você não sincronizar a floresta na qual os usuários entram, altere a sincronização para a floresta apropriada.

A remoção de buckets conhecidos de objetos que não precisam ser sincronizados oferece os seguintes benefícios operacionais:

- Menos fontes de erros de sincronização

- Ciclos de sincronização mais rápidos

- Menos "lixo" para retirar do local, como a poluição da lista de endereços globais de contas de serviço locais que não são relevantes na nuvem

Observação

Se você achar que está importando muitos objetos que não serão exportados para a nuvem, filtre por UO ou por atributos específicos.

Veja a seguir exemplos de objetos a serem excluídos:

- Contas de serviço que não são usadas para aplicativos de nuvem

- Grupos que não devem ser usados em cenários de nuvem, como aqueles usados para conceder acesso a recursos

- Usuários ou contatos que são identidades externas que devem ser representadas com o Microsoft Entra B2B Collaboration

- Contas de computador em que os funcionários não devem acessar aplicativos de nuvem, por exemplo, servidores

Observação

Para uma única identidade humana com muitas contas provisionadas por algo como uma migração de domínio herdada, uma fusão ou uma aquisição, sincronize somente a conta usada diariamente pelo usuário ao fazer logon no computador.

Idealmente, o objetivo é estabelecer um equilíbrio entre a redução do número de objetos a serem sincronizados e a complexidade das regras. Geralmente, uma combinação de filtragem efetiva consiste na filtragem de UO/contêiner e no simples mapeamento de atributo para o atributo cloudFiltered.

Importante

Para usar a filtragem de grupo na produção, mude a abordagem de filtragem.

O Microsoft Entra Connect desempenha um papel fundamental no processo de provisionamento. Se o servidor de sincronização ficar offline por algum motivo, as alterações no local não poderão ser atualizadas na nuvem e poderão resultar em problemas de acesso para os usuários. Portanto, é importante definir uma estratégia de failover que permita que os administradores retomem a sincronização rapidamente depois que o servidor de sincronização ficar offline. Essas estratégias podem se enquadrar nas seguintes categorias:

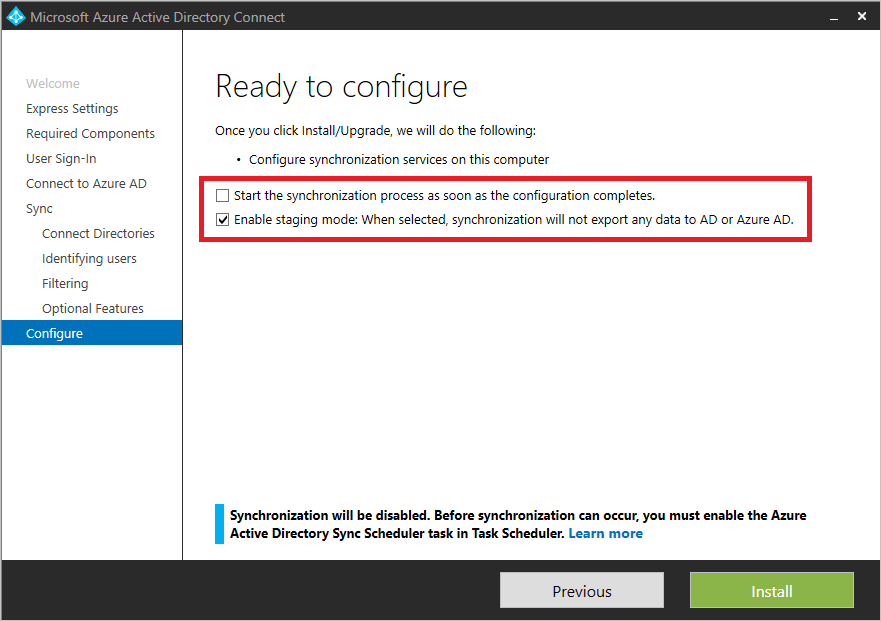

- Implantar servidor(es) Microsoft Entra Connect em modo de preparação - permite que um administrador "promova" o servidor de preparação para produção por meio de uma simples mudança de configuração.

- Usar a virtualização – Se o Microsoft Entra Connect for implantado em uma VM (máquina virtual), os administradores poderão aplicar sua pilha de virtualização para ativar, migrar ou reimplantar rapidamente a VM e, assim, retomar a sincronização.

Se a sua organização não tiver uma estratégia de recuperação de desastres e failover para o Sync, você não deve hesitar em implantar o Microsoft Entra Connect no modo de teste. Da mesma forma, se houver uma incompatibilidade entre a configuração de produção e a de teste, você deve refazer a linha de base do modo de teste do Microsoft Entra Connect para corresponder à configuração de produção, incluindo as versões e configurações de software.

A Microsoft atualiza o Microsoft Entra Connect regularmente. Mantenha-se atualizado para aproveitar as melhorias de desempenho, as correções de bugs e os novos recursos fornecidos em cada nova versão.

Se a versão do Microsoft Entra Connect estiver mais de seis meses atrasada, você deverá atualizar para a versão mais recente.

Ao ter como âncora de origem o ms-DS-consistencyguid, você obtém uma migração mais fácil de objetos entre florestas e domínios, ação comum em casos de consolidação/limpeza, fusão, aquisição e alienação de domínios do Azure AD.

Ao usar o ObjectGuid como a âncora de origem, recomenda-se alternar para o ms-DS-ConsistencyGuid.

As regras personalizadas do Microsoft Entra Connect oferecem a capacidade de controlar o fluxo de atributos entre objetos locais e objetos na nuvem. No entanto, o uso equivocado ou excessivo das regras personalizadas pode apresentar os seguintes riscos:

- Solução de problemas de complexidade

- Degradação do desempenho ao executar operações complexas em objetos

- Maior probabilidade de divergência de configuração entre o servidor de produção e o de preparo

- Additional overhead when upgrading Microsoft Entra Connect if custom rules are created within the precedence greater than 100 (used by built-in rules)

Para regras excessivamente complexas, investigue os motivos da complexidade e encontre oportunidades de simplificação. Da mesma forma, se você criou regras personalizadas com o valor de precedência acima de 100, corrija-as para que não estejam em risco ou entrem em conflito com o conjunto padrão.

Exemplos de regras personalizadas utilizadas de maneira equivocada incluem:

- Compensar dados inválidos no diretório – Neste caso, recomenda-se trabalhar com os proprietários da equipe do AD e limpar os dados do diretório como uma tarefa de correção, além de ajustar os processos para evitar a reintrodução de dados inválidos.

- Correção única de usuários individuais – É comum encontrar regras que sejam exceções de caso especial, geralmente devido a um problema com um usuário específico.

- "CloudFiltering" muito complicado – Embora a redução do número de objetos seja uma boa prática, há o risco de criar um escopo de sincronização muito complicado com muitas regras de sincronização. Se você estiver usando lógicas complexas para incluir/excluir objetos além da filtragem de UO, recomenda-se lidar com essa lógica fora da sincronização rotulando os objetos com um atributo "cloudFiltered" simples que possa fluir com uma regra de sincronização simples.

O Documentador de Configuração do Microsoft Entra Connect é uma ferramenta que você pode usar para gerar documentação de uma instalação do Microsoft Entra Connect. Essa ferramenta oferece uma melhor compreensão da configuração de sincronização e ajuda a criar confiança para fazer as coisas da forma certa. A ferramenta também informa quais alterações ocorreram, quando você aplicou um novo build ou configuração do Microsoft Entra Connect e quais regras de sincronização personalizadas foram adicionadas ou atualizadas.

Os recursos atuais da ferramenta incluem:

- Documentação da configuração completa do Microsoft Entra Connect Sync.

- Documentação de quaisquer alterações na configuração de dois servidores Microsoft Entra Connect Sync ou alterações de uma determinada linha de base de configuração.

- Geração de um script de implantação do PowerShell para migrar as diferenças ou personalizações de regra de sincronização de um servidor para outro.

O Microsoft Entra ID simplifica o gerenciamento de licenças por meio do licenciamento baseado em grupo para os serviços de nuvem da Microsoft. Dessa forma, o IAM fornece a infraestrutura de grupo e o gerenciamento delegado desses grupos para as equipes adequadas nas organizações. Há várias maneiras de configurar a associação de grupos no Microsoft Entra ID, incluindo:

Sincronização a partir do local – Os grupos podem ser provenientes de diretórios locais, o que pode ser adequado para organizações que estabeleceram processos de gerenciamento de grupos que podem ser estendidos para atribuir licenças no Microsoft 365.

Grupos de associação dinâmica – Os grupos com base em atributos podem ser criados na nuvem com base em uma expressão baseada em atributos de usuário, por exemplo, Departamento equivale a "Vendas". O Microsoft Entra ID mantém os membros do grupo, mantendo-o consistente com a expressão definida. Usar grupos de associação dinâmica para atribuição de licença permite atribuir licenças com base em atributos, o que é adequado para organizações com alta qualidade de dados no diretório.

Propriedade delegada - os grupos podem ser criados na nuvem e receber a designação de proprietários. Dessa forma, você pode capacitar os proprietários de negócios, como a equipe de colaboração ou de BI, para definir quem deve ter acesso.

Para processos manuais de atribuição de licenças e componentes aos usuários, recomenda-se implementar o licenciamento baseado em grupo. Se o seu processo atual não monitora erros de licenciamento ou determina quais licenças estão atribuídas ou disponíveis, defina melhorias no processo. Certifique-se de que seu processo aborde erros de licenciamento e monitore as atribuições de licenciamento.

Outro aspecto do gerenciamento de licenças é a definição de planos de serviço (componentes da licença) que devem ser habilitados com base nas funções de trabalho na organização. Conceder acesso a planos de serviço que não são necessários pode fazer com que os usuários vejam ferramentas no portal do Microsoft 365 para as quais ainda não foram treinados ou que não deveriam usar. Esses cenários podem resultar em volume adicional de suporte técnico, provisionamento desnecessário, além de colocar sua conformidade e governança em risco, por exemplo, ao provisionar o OneDrive para pessoas que talvez não tenham permissão para compartilhar conteúdo.

Use as diretrizes a seguir para definir planos de serviço para os usuários:

- Os administradores devem definir "pacotes" de planos de serviço a serem oferecidos aos usuários com base em sua função, por exemplo, trabalho administrativo ou trabalho de fábrica.

- Crie grupos por cluster e atribua a licença com o plano de serviço.

- Opcionalmente, um atributo pode ser definido para manter os pacotes para os usuários.

Importante

O licenciamento baseado em grupo no Microsoft Entra ID introduz o conceito de usuários em um estado de erro de licenciamento. Ao observar erros de licenciamento, é preciso identificar e resolver imediatamente os problemas de atribuição de licença.

Se atualmente estiver usando uma ferramenta, como o Microsoft Identity Manager ou um sistema de terceiros que dependa de uma infraestrutura local, recomenda-se descarregar a atribuição da ferramenta existente. Em vez disso, você deve implementar o licenciamento baseado em grupo e definir um gerenciamento do ciclo de vida do grupo com base em grupos de associação dinâmica.

Da mesma forma, se o processo existente não considerar novos funcionários ou funcionários que deixam a organização, implante o licenciamento baseado em grupo com base em grupos de associação dinâmica e defina o ciclo de vida dos grupos. Por fim, se o licenciamento baseado em grupo for implantado em grupos locais sem gerenciamento do ciclo de vida, considere o uso de grupos de nuvem para habilitar recursos como propriedade delegada ou grupos de associação dinâmica baseados em atributo.

É possível que os proprietários de recursos acreditem que o grupo Todos os usuários contenha apenas Funcionários corporativos quando ele pode, na verdade, conter Funcionários corporativos e Convidados. Por isso, atente-se ao usar o grupo Todos os usuários para a atribuição de aplicativos e a concessão de acesso a recursos, como conteúdos ou aplicativos do SharePoint.

Importante

Se o grupo Todos os usuários estiver habilitado e for usado para políticas de acesso condicional, aplicativos ou atribuições de recursos, proteja o grupo para que ele não inclua usuários convidados. Além disso, corrija as atribuições de licenciamento por meio da criação e atribuição a grupos que contêm somente Funcionários corporativos. Por outro lado, se o grupo Todos os usuários estiver habilitado, mas não estiver sendo usado para conceder acesso a recursos, certifique-se de que a orientação operacional de sua organização seja usar intencionalmente esse grupo (que inclui Funcionários corporativos e Convidados).

O provisionamento automatizado de usuários para aplicativos é a melhor maneira de manter um provisionamento, um desprovisionamento e um ciclo de vida de identidade consistentes em vários sistemas.

Se no momento você estiver provisionando aplicativos de maneira ad-hoc ou usando arquivos CSV, JIT ou uma solução local que não aborde o gerenciamento do ciclo de vida, recomendamos implementar o provisionamento de aplicativos com o Microsoft Entra ID. Essa solução fornece aplicativos com suporte e define um padrão consistente para aplicativos que ainda não são aceitos no Microsoft Entra ID.

É importante entender o volume de alterações em sua organização e certificar-se de que não esteja demorando muito para obter um tempo de sincronização previsível.

A frequência da sincronização delta padrão é de 30 minutos. Se a sincronização delta estiver demorando mais de 30 minutos de forma consistente, ou se houver discrepâncias significativas entre o desempenho da sincronização delta da preparação e da produção, você deverá investigar e analisar os fatores que influenciam o desempenho do Microsoft Entra Connect.

- Preparar atributos de diretório para a sincronização com o Microsoft 365 usando a ferramenta IdFix

- Microsoft Entra Connect: Solução de problemas de erros durante a sincronização

Doze aspectos configuram uma infraestrutura de identidade segura. Essa lista ajudará você a encontrar e realizar rapidamente as ações necessárias para proteger e gerenciar o ciclo de vida de identidades e os respectivos direitos em sua organização.

- Atribua proprietários a tarefas importantes.

- Identifique e resolva problemas de sincronização.

- .Defina uma estratégia de failover para a recuperação de desastre.

- Simplifique o gerenciamento de licenças e a atribuição de aplicativos.

- Automatize o provisionamento de usuários para aplicativos.

Introdução às verificações e ações de gerenciamento de autenticação.