Guia de referência de operações gerais do Microsoft Entra

Esta seção do Guia de referência de operações do Microsoft Entra ID descreve as verificações e ações que você deve tomar para otimizar as operações gerais do Microsoft Entra ID.

Observação

Essas recomendações são atuais a partir da data de publicação, mas podem mudar ao longo do tempo. As organizações devem avaliar continuamente as suas práticas operacionais à medida que os produtos e serviços da Microsoft evoluem.

Principais processos operacionais

Atribuir tarefas importantes aos proprietários

Gerenciar o Microsoft Entra ID exige a execução contínua de tarefas e processos operacionais importantes, que podem não fazer parte de um projeto de distribuição. Ainda é importante que você configure essas tarefas para otimizar seu ambiente. As principais tarefas e seus proprietários recomendados incluem:

| Tarefa | Proprietário |

|---|---|

| Promover melhorias na Classificação de Segurança de Identidade | Equipe de operações da InfoSec |

| Manter servidores Microsoft Entra Connect | Equipe de operações do IAM |

| Executar e fazer a triagem regular de relatórios do IdFix | Equipe de operações do IAM |

| Triar alertas do Microsoft Entra ID Connect Health para o Sync e o AD FS | Equipe de operações do IAM |

| Se não estiver usando Microsoft Entra ID Connect Health, o cliente terá ferramentas e processo equivalentes para monitorar a infraestrutura personalizada | Equipe de operações do IAM |

| Se não estiver usando o AD FS, o cliente terá ferramentas e processo equivalentes para monitorar a infraestrutura personalizada | Equipe de operações do IAM |

| Monitorar registros híbridos: Conectores de rede privada do Microsoft Entra | Equipe de operações do IAM |

| Monitorar logs híbridos: agentes de autenticação de passagem | Equipe de operações do IAM |

| Monitorar Logs Híbridos: serviço de write-back de senha | Equipe de operações do IAM |

| Monitorar logs híbridos: gateway de proteção de senha local | Equipe de operações do IAM |

| Monitorar logs híbridos: Microsoft Entra extensão NPS de autenticação multifator (se aplicável) | Equipe de operações do IAM |

Ao analisar a lista, você pode notar que é necessário atribuir um proprietário a tarefas que não têm um ou ajustar a propriedade de tarefas com proprietários que não estão de acordo com as recomendações acima.

Leitura recomendada para proprietários

Gerenciamento híbrido

Versões recentes de componentes locais

Os clientes com as versões mais atualizadas dos componentes locais contam com todas as atualizações de segurança mais recentes, melhorias de desempenho e funcionalidades que ajudam a simplificar ainda mais o ambiente. A maioria dos componentes têm uma configuração de atualização automática, o que automatiza o processo de atualização.

Esses componentes incluem:

- Microsoft Entra Connect

- Conectores de rede privada do Microsoft Entra

- Agentes de autenticação de passagem Microsoft Entra

- Agentes de saúde do Microsoft Entra Connect

Caso ainda não tenha sido estabelecido, você deve definir um processo para atualizar esses componentes e contar com o recurso de atualização automática sempre que possível. Se encontrar componentes com atraso de seis ou mais meses, atualize-os o mais rápido possível.

Leitura recomendada sobre gerenciamento híbrido

- Microsoft Entra Connect: atualização automática

- Entenda os conectores de rede privada do Microsoft Entra | Atualizações automáticas

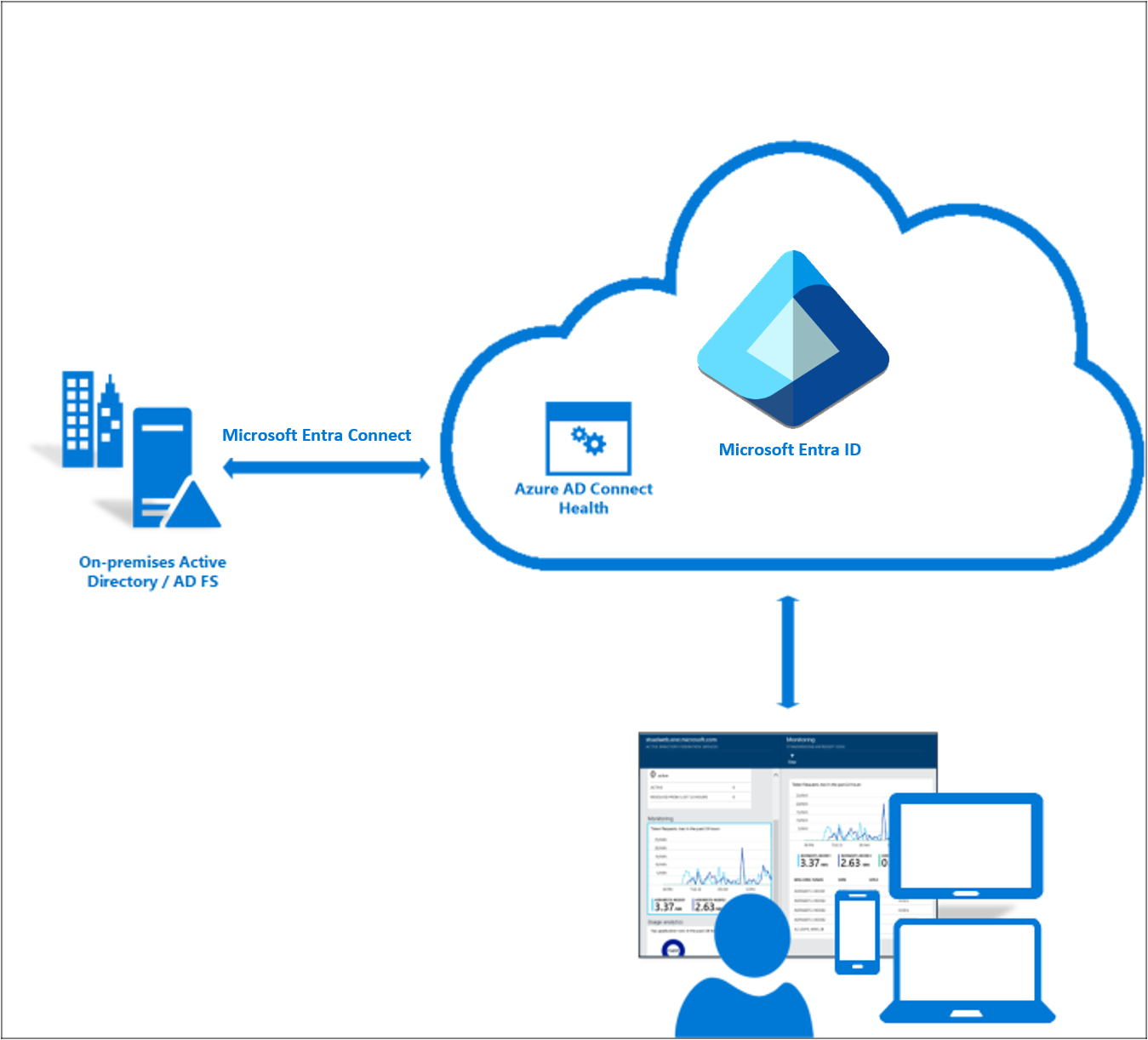

Linha de base de alerta do Microsoft Entra Connect Health

As organizações devem implantar o Microsoft Entra Connect Health para monitoramento e emissão de relatórios do Microsoft Entra Connect e do AD FS. O Microsoft Entra Connect e o AD FS são componentes críticos que podem interromper o gerenciamento do ciclo de vida e a autenticação e, com isso, causar interrupções. O Microsoft Entra Connect Health ajuda no monitoramento e na obtenção de insights sobre a sua infraestrutura de identidade local, garantindo assim a confiabilidade do seu ambiente.

Ao monitorar a integridade do ambiente, você deve resolver imediatamente todos os alertas de severidade alta, seguidos pelos alertas de severidade mais baixos.

leitura recomendada do Microsoft Entra Connect Health

Logs de agentes locais

Alguns serviços de gerenciamento de identidade e acesso exigem agentes locais para habilitar cenários híbridos. Os exemplos incluem redefinição de senha, PTA (autenticação de passagem), proxy de aplicativo Microsoft Entra e Microsoft Entra extensão NPS de autenticação multifator. É fundamental que a equipe de operações estabeleça e monitore a integridade desses componentes, arquivando e analisando os logs do agente de componentes usando soluções como o System Center Operations Manager ou o SIEM. É importante também que a equipe de operações do Infosec ou o suporte técnico entendam como solucionar problemas de padrões de erros.

Leitura recomendada sobre logs de agentes locais

- Solucionar problemas de Proxy de Aplicativo

- Solucionar problemas de redefinição de senha self-service

- Compreender os conectores de rede privada do Microsoft Entra

- Microsoft Entra Connect: Solução de problemas de autenticação de passagem

- Solucionar problemas de códigos de erro para a extensão NPS de autenticação multifator do Microsoft Entra

Gerenciamento de agentes locais

A adoção de práticas recomendadas pode ajudar na operação ideal dos agentes locais. Considere as melhores práticas a seguir:

- Recomenda-se o uso de vários conectores de rede privada do Microsoft Entra por grupo de conectores para fornecer balanceamento de carga contínuo e alta disponibilidade, evitando pontos únicos de falha ao acessar os aplicativos proxy. Se você tiver atualmente apenas um conector em um grupo de conectores que lide com aplicativos em produção, você deve implantar pelo menos dois conectores para redundância.

- Pode ser útil criar e usar um grupo de conectores de rede privados para fins de depuração, bem como para cenários de solução de problemas e ao integrar novos aplicativos locais. Recomendamos ainda a instalação de ferramentas de rede como o Message Analyzer e o Fiddler nos computadores do conector.

- São recomendados vários agentes de autenticação de passagem de maneira a fornecer balanceamento de carga contínuo e alta disponibilidade, evitando um ponto único de falha durante o fluxo de autenticação. Não se esqueça de implantar pelo menos dois agentes de autenticação de passagem para redundância.

Leitura recomendada sobre gerenciamento de agentes locais

- Compreender os conectores de rede privada do Microsoft Entra

- Autenticação de passagem do Microsoft Entra - início rápido

Gerenciamento em escala

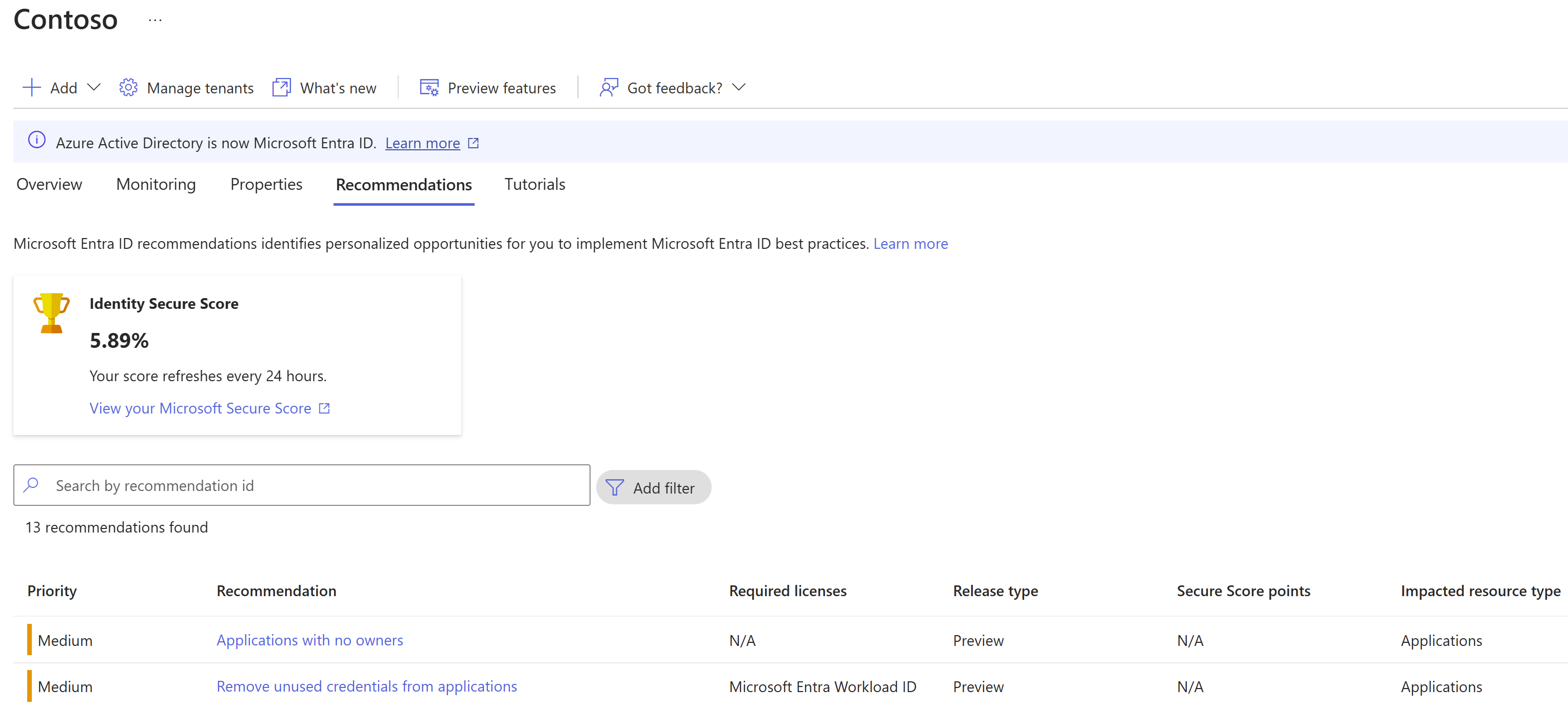

Pontuação da segurança de identidade

A classificação de segurança de identidade fornece uma medida quantificável da postura de segurança da sua organização. É fundamental revisar e abordar constantemente as descobertas relatadas e se esforçar para ter a pontuação mais alta possível. A classificação ajuda você a:

- Medir objetivamente a sua postura de segurança de identidade

- Planejar aprimoramentos de segurança de identidade

- Examinar o sucesso das suas melhorias

Se a sua organização atualmente não tiver nenhum programa em mãos para monitorar as alterações na classificação de segurança de identidade, é recomendável implementar um plano e atribuir proprietários para monitorar e impulsionar ações de melhoria. As organizações devem remediar o mais rápido possível as ações de melhoria com um impacto de pontuação maior que 30.

Notificações

A Microsoft envia comunicações por email aos administradores para notificar várias alterações no serviço, atualizações de configuração necessárias e erros que exigem intervenção do administrador. É importante que os clientes configurem os endereços de email de notificação para que as notificações sejam enviadas aos membros da equipe adequados para reconhecer e agir a respeito de todas as notificações. Recomendamos que você adicione vários destinatários aoCentro de Mensagens e solicite que as notificações (incluindo aquelas do Microsoft Entra Connect Health) sejam enviadas a uma lista de distribuição ou a uma caixa de correio compartilhada. Se você tiver apenas uma conta de Administrador Global com um endereço de email, configure pelo menos duas contas com email habilitado.

Há dois endereços "De" usados pelo Microsoft Entra: o365mc@email2.microsoft.com, que envia notificações do Centro de Mensagens; e azure-noreply@microsoft.com, que envia notificações relacionadas a:

- Revisões de acesso do Microsoft Entra?

- Microsoft Entra Connect Health

- Proteção do Microsoft Entra ID

- Microsoft Entra Privileged Identity Management

- Notificação de certificado expirando do Aplicativo Enterprise

- Notificações do serviço de provisionamento do Aplicativo Enterprise

Consulte a tabela a seguir para conhecer o tipo de notificações enviado e onde consultá-las:

| Origem da notificação | O que é enviado | Onde verificar |

|---|---|---|

| Contato técnico | Erros de sincronização | portal do Azure - folha propriedades |

| Centro de mensagens | Avisos de incidente e degradação dos Serviços de Identidade e serviços de back-end do Microsoft 365 | Portal do Office |

| Resumo semanal da proteção de identidade | Resumo da proteção de identidade | Lâmina de proteção Microsoft Entra ID |

| Microsoft Entra Connect Health | Notificações de alerta | Portal do Azure - Microsoft Entra Connect Health blade |

| Notificações de aplicativos empresariais | Notificações sobre certificados prestes a expirar e erros de provisionamento | Portal do Azure - folha de aplicativos empresariais (cada aplicativo tem sua própria configuração de endereço de email) |

Leitura recomendada sobre notificações

Área da superfície operacional

Bloqueio do AD FS

As organizações, que configuram aplicativos para que se autentiquem diretamente no Microsoft Entra se beneficiam do bloqueio inteligente do Microsoft Entra. Se você usar o AD FS no Windows Server 2012 R2, implemente a proteção de bloqueio de extranet do AD FS. Se você usar o AD FS no Windows Server 2016 ou posterior, implemente o bloqueio inteligente de extranet. Recomendamos que você habilite pelo menos o bloqueio de extranet para conter o risco de ataques de força bruta contra o Active Directory local. No entanto, se você tiver AD FS no Windows 2016 ou superior, habilite também o bloqueio inteligente de extranet que ajudará a reduzir os ataques de pulverização de senha.

Se o AD FS for usado somente para a federação do Microsoft Entra, é possível desativar alguns pontos de extremidade para minimizar a área da superfície de ataque. Por exemplo, se o AD FS for usado somente para o Microsoft Entra, você deverá desabilitar os pontos de extremidade do WS-Trust que não sejam aqueles habilitados para usernamemixed e windowstransport.

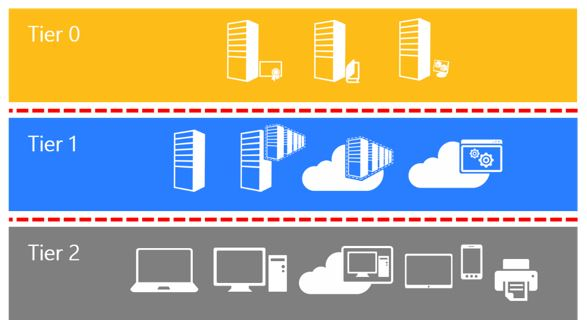

Acesso a computadores com componentes de identidade local

As organizações devem bloquear o acesso aos computadores com componentes híbridos locais da mesma maneira que o seu domínio local. Por exemplo, um operador de backup ou administrador do Hyper-V não deve ser capaz de fazer logon no servidor do Microsoft Entra Connect para alterar regras.

A finalidade do modelo de camadas administrativo do Active Directory é proteger os sistemas de identidade usando um conjunto de zonas de buffer entre o controle total do ambiente (Camada 0) e os ativos de estação de trabalho de alto risco que os invasores comprometem com frequência.

O modelo de camadas é composto por três níveis e inclui somente contas administrativas. Não inclui contas de usuário padrão.

- Camada 0 -Controle direto de identidades corporativas no ambiente. A Camada 0 inclui contas, grupos e outros recursos que têm controle administrativo direto ou indireto sobre as florestas, domínios ou controladores de domínio do Active Directory, e todos os ativos que eles contêm. A sensibilidade da segurança de todos os ativos de Camada 0 é equivalente, pois todos estão controlando uns aos outros.

- Camada 1 -Controle de servidores e aplicativos corporativos. Entre os ativos de Camada 1 estão sistemas operacionais de servidor, serviços de nuvem e aplicativos corporativos. Contas de administrador de Camada 1 têm controle administrativo sobre uma quantidade considerável de conteúdo corporativo hospedada nesses ativos. Uma função de exemplo comum é a de administradores de servidor, que proporciona a esses sistemas operacionais a capacidade de afetar todos os serviços corporativos.

- Camada 2: controle de dispositivos e estações de trabalho do usuário. Contas de administrador de Camada 2 têm controle administrativo sobre uma quantidade considerável de conteúdo corporativo hospedada em estações de trabalho e dispositivos do usuário. Entre os exemplos estão Suporte técnico e administradores de suporte ao computador, pois podem afetar a integridade de quase todos os dados do usuário.

Bloqueie o acesso a componentes de identidade locais como o Microsoft Entra Connect, o AD FS e serviços SQL da mesma maneira que é feita para controladores de domínio.

Resumo

Há sete aspectos em uma infraestrutura de identidade segura. Essa lista o ajudará a encontrar as ações que você deve executar para otimizar as operações do Microsoft Entra.

- Atribua proprietários a tarefas importantes.

- Automatize o processo de atualização para componentes híbridos locais.

- Implante Microsoft Entra Connect Health para monitoramento e relatório do Microsoft Entra Connect e do AD FS.

- Monitore a saúde dos componentes híbridos locais arquivando e analisando os logs do agente de componente usando o System Center Operations Manager ou uma solução SIEM.

- Implemente melhorias de segurança medindo sua postura de segurança com a classificação de segurança de identidade.

- Bloqueie o AD FS.

- Bloqueie o acesso a computadores com componentes de identidade local.

Próximas etapas

Consulte os planos de implantação do Microsoft Entra para obter detalhes sobre funcionalidades que ainda não foram implantadas.