Corrigir riscos e desbloquear usuários

Depois de concluir a investigação, você precisará tomar medidas para corrigir os usuários suspeitos ou desbloqueá-los. As organizações podem habilitar a correção automatizada configurando políticas baseadas em risco. As organizações devem tentar investigar e corrigir todos os usuários suspeitos em um período ideal para a organização. A Microsoft recomenda que sejam tomadas ações rápidas, pois o tempo é fundamental ao lidar com riscos.

Correção de risco

Todas as detecções de risco ativo contribuem para o cálculo do nível de risco do usuário. O nível de risco do usuário é um indicador (baixo, médio, alto) da probabilidade de que uma conta está comprometida. Depois de investigar usuários suspeitos e as entradas e detecções suspeitas correspondentes, você deve corrigir os usuários suspeitos para que eles não apresentem mais risco e não sejam bloqueados do acesso.

O Microsoft Entra ID Protection marca algumas detecções de risco e as entradas de risco correspondentes como Ignoradas com o estado de risco Ignorado e o detalhe do risco O Microsoft Entra ID Protection avaliou a entrada segura. Ele toma essa medida porque esses eventos não foram mais considerados de risco.

Os administradores têm as seguintes opções para corrigir:

- Configure as políticas baseadas em riscos para permitir que os usuários corrijam seus próprios riscos.

- Redefinir a senha manualmente.

- Ignorar o risco do usuário.

- Corrigir no Microsoft Defender para Identidade.

Autocorreção com a política baseada em risco

Você pode permitir que os usuários autocorrijam os riscos de entrada e os riscos do usuário configurando políticas baseadas em risco. Se os usuários passarem pelo controle de acesso necessário, como autenticação multifator ou alteração segura de senha, seus riscos serão corrigidos automaticamente. As detecções de risco, as entradas suspeitas e os usuários suspeitos correspondentes são relatados com o estado de risco Corrigido em vez de Em risco.

Os pré-requisitos para os usuários antes que as políticas baseadas em risco possam ser aplicadas para permitir a autocorreção de riscos são:

- Para executar a MFA para autocorrigir um risco de entrada:

- O usuário deve ser registrado para a autenticação multifator do Microsoft Entra.

- Para executar uma alteração de senha segura a fim de autocorrigir um risco do usuário:

- O usuário deve ser registrado para a autenticação multifator do Microsoft Entra.

- O write-back de senha deve ser habilitado para usuários híbridos sincronizados do local para a nuvem.

Se uma política baseada em risco for aplicada a um usuário durante a entrada antes que os pré-requisitos acima sejam atendidos, o usuário será bloqueado. Essa ação de bloqueio ocorre porque eles não conseguem executar o controle de acesso necessário, exigindo a intervenção do administrador para desbloquear o usuário.

As políticas baseadas em risco são configuradas com base em níveis de risco e só são aplicadas se o nível de risco da entrada ou do usuário corresponder ao nível configurado. Algumas detecções podem não aumentar o risco até o nível em que a política se aplica, fazendo com que os administradores precisem lidar com esses usuários suspeitos manualmente. Os administradores podem determinar que medidas extras são necessárias, como bloquear o acesso de locais ou reduzir o risco aceitável em suas políticas.

Autocorreção com redefinição de senha por autoatendimento

Se um usuário for registrado na SSPR (redefinição de senha self-service), ele poderá corrigir seu próprio risco de usuário executando uma redefinição de senha self-service.

Redefinição de senha manual

Se não houver a opção de exigir uma redefinição de senha usando uma política de risco do usuário, ou se o tempo for essencial, os administradores poderão corrigir um usuário suspeito exigindo uma redefinição de senha.

Os administradores têm as seguintes opções:

Gerar uma senha temporária

Ao gerar uma senha temporária, você pode imediatamente deixar uma identidade em um estado seguro novamente. Esse método requer interação com os usuários afetados, pois eles precisarão saber qual é a senha temporária. Como a senha é temporária, o usuário é solicitado a alterar a senha para algo novo durante a próxima entrada.

Eles podem gerar senhas para usuários híbridos e de nuvem no Centro de administração do Microsoft Entra.

Eles podem gerar senhas para usuários híbridos a partir de um diretório local quando a sincronização de hash de senha e a configuração Permitir alteração de senha local para redefinir o risco do usuário estiverem habilitadas.

Aviso

Não selecione a opção O usuário deve alterar a senha no próximo logon. Não há suporte para isso.

Requer que o usuário redefina a senha

Exigir que os usuários redefinam senhas permite a autorrecuperação sem entrar em contato com o suporte técnico nem com o administrador.

- Usuários híbridos e de nuvem podem concluir uma alteração de senha segura. Esse método só se aplica a usuários que já podem executar a MFA. Essa opção não está disponível para usuários não registrados.

- Os usuários híbridos podem concluir uma alteração de senha em um dispositivo Windows local ou híbrido ingressado, quando a sincronização de hash de senha e a configuração Permitir alteração de senha local para redefinir o risco do usuário estiverem habilitadas.

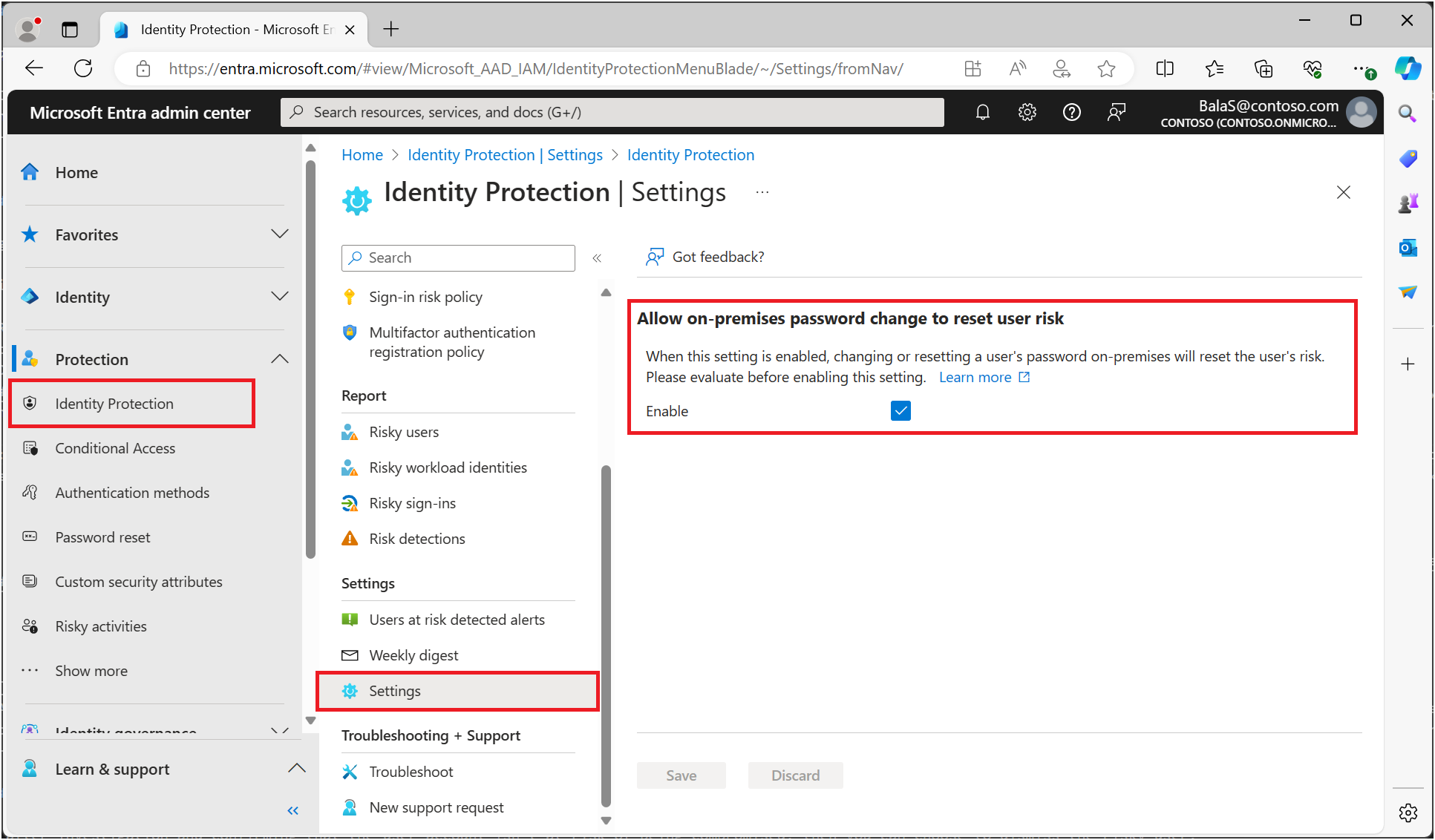

Permitir a redefinição de senha local para corrigir os riscos do usuário

As organizações que habilitaram a sincronização de hash de senha podem permitir as alterações de senha no local para corrigir o risco do usuário.

Essa configuração fornece às organizações dois novos recursos:

- Os usuários híbridos suspeitos podem se autocorrigir sem a intervenção dos administradores. Quando uma senha é alterada localmente, o risco do usuário agora é corrigido automaticamente no Microsoft Entra ID Protection, redefinindo o estado atual de risco do usuário.

- As organizações podem implantar proativamente políticas de risco do usuário que exigem alterações de senha para proteger com confiança seus usuários híbridos. Essa opção fortalece a postura de segurança da sua organização e simplifica o gerenciamento de segurança, garantindo que os riscos do usuário sejam resolvidos prontamente, mesmo em ambientes híbridos complexos.

Para definir essa configuração

- Entre no Centro de administração do Microsoft Entra como pelo menos Operador de Segurança.

- Navegue até Proteção>Proteção de Identidade>Configurações.

- Marque a caixa Permitir alteração de senha no local para redefinir o risco do usuário.

- Selecione Salvar.

Observação

Permitir a alteração de senha local para redefinir o risco do usuário é um recurso somente de aceitação. Os clientes devem avaliar esse recurso antes de habilitar em ambientes de produção. Recomendamos que os clientes protejam os fluxos de alteração ou redefinição de senha local. Por exemplo, exigir autenticação multifator antes de permitir que os usuários alterem a senha local usando uma ferramenta como o Portal de redefinição de senha self-service do Microsoft Identity Manager.

Ignorar o risco de usuário

Se após a investigação e a confirmação de que a conta de usuário não corre o risco de ser comprometida, você poderá ignorar o usuário suspeito.

Para descartar o risco do usuário como pelo menos um Operador de Segurança no centro de administração do Microsoft Entra, navegue até Proteção >Proteção de Identidade>Usuários suspeitos, selecione o usuário afetado e selecione Ignorar o risco de usuários.

Quando você seleciona Ignorar o risco do usuário, o usuário não está mais em risco e todas as entradas de risco desse usuário e as respectivas detecções de risco também são ignoradas.

Como esse método não afeta a senha existente do usuário, ele não retorna a identidade relacionada a um estado seguro.

Estado de risco e detalhes considerando um risco ignorado

- Usuário suspeito:

- Estado de risco: "Em risco" –> "Ignorado"

- Detalhes do risco (os detalhes de correção do risco): "-" –> "O administrador ignorou todos os riscos do usuário"

- Todas as entradas suspeitas desse usuário e as detecções de risco correspondentes:

- Estado de risco: "Em risco" –> "Ignorado"

- Detalhes do risco (os detalhes de correção do risco): "-" –> "O administrador ignorou todos os riscos do usuário"

Confirmar se um usuário está comprometido

Se, após a investigação, uma conta for confirmada como comprometida:

- Selecione o evento ou usuário nos relatórios de entradas arriscadas ou usuários arriscados e escolha "confirmar comprometido".

- Se uma política baseada em risco não foi disparada e o risco não foi autocorrigido, execute uma ou mais destas ações:

- Solicitar redefinição de senha.

- Bloqueie o usuário se você suspeitar de que o invasor pode redefinir a senha ou fazer a autenticação multifator para o usuário.

- Revogue tokens de atualização.

- Desabilite todos os dispositivos considerados comprometidos.

- Se estiver usando avaliação de acesso contínuo, revogue todos os tokens de acesso.

Para obter mais informações sobre o que acontece ao confirmar o comprometimento, consulte a seção Como devo fornecer comentários sobre riscos.

Usuários excluídos

Não é possível aos administradores ignorar o risco dos usuários excluídos do diretório. Para remover os usuários excluídos, abra um caso de suporte da Microsoft.

Desbloqueando usuários

Um administrador pode optar por bloquear uma entrada com base em políticas de risco ou investigações. Um bloqueio pode ocorrer com base no risco da entrada ou do usuário.

Desbloqueio com base no risco do usuário

Para desbloquear uma conta bloqueada devido ao risco do usuário, os administradores têm as seguintes opções:

- Redefinir senha - você pode redefinir a senha do usuário. Se um usuário estiver comprometido ou em risco, a senha do usuário deverá ser redefinida para proteger a conta e a organização.

- Ignorar risco do usuário – A política de risco do usuário bloqueia um usuário quando o nível de risco do usuário configurado para bloquear o acesso é atingido. Se, após a investigação, você tiver certeza de que o usuário não corre o risco de ser comprometido e é seguro permitir o acesso dele, reduza o nível de risco do usuário ignorando o risco do usuário.

- Excluir o usuário da política – Se você acha que a configuração atual da política de entrada está causando problemas para usuários específicos e é seguro permitir acesso a esses usuários sem aplicar essa política, exclua-os dessa política. Para obter mais informações, confira a seção Exclusões no artigo Como configurar e habilitar políticas de risco.

- Desabilitar política - se você achar que sua configuração de política está causando problemas para todos os usuários, poderá desabilitar a política. Para obter mais informações, confira o artigo Como configurar e habilitar políticas de risco.

Desbloqueio com base no risco de entrada

Para desbloquear uma conta baseada em risco de entrada, os administradores têm as seguintes opções:

- Entrada de um local ou dispositivo familiar – uma razão comum para entradas suspeitas bloqueadas são as tentativas de entrada de locais ou de dispositivos desconhecidos. Os usuários podem determinar rapidamente se esse é o motivo do bloqueio, tentando entrar de um dispositivo ou local familiar.

- Excluir o usuário da política – se você acredita que a configuração atual da sua política de entrada está causando problemas para usuários específicos, você pode excluir os usuários dele. Para obter mais informações, confira a seção Exclusões no artigo Como configurar e habilitar políticas de risco.

- Desabilitar política - se você achar que sua configuração de política está causando problemas para todos os usuários, poderá desabilitar a política. Para obter mais informações, confira o artigo Como configurar e habilitar políticas de risco.

Bloqueio automático devido ao alto risco de confiança

O Microsoft Entra ID Protection bloqueia automaticamente os logins que possuem uma alta probabilidade de serem arriscados. Esse bloqueio ocorre com mais frequência em entradas executadas por meio de protocolos de autenticação herdados e que exibem propriedades de uma tentativa mal-intencionada.

Quando um usuário é bloqueado com esse mecanismo, é enviado um erro de autenticação 50053. A investigação dos logs de entrada exibirá o seguinte motivo de bloqueio: "A entrada foi bloqueada por proteções internas devido à alta confiança de risco".

Para desbloquear uma conta baseada em risco de entrada de alta confiança, os administradores têm as seguintes opções:

- Adicionar o IP que está sendo usado para entrar às configurações de local confiável – se a entrada for executada de um local que a sua empresa conhece, você poderá adicionar o IP confiável. Para obter mais informações, consulte a seção Locais confiáveis no artigo Acesso condicional: atribuição de rede.

- Usar um protocolo de autenticação moderno – se a entrada for executada por meio de um protocolo herdado, alternar para um moderno desbloqueará a tentativa.

Detecções relacionadas ao roubo de token

Com uma atualização recente da nossa arquitetura de detecção, não automatizamos mais as sessões com declarações de MFA quando um roubo de token relacionado ou os gatilhos de detecção de IP do Estado da Nação do MSTIC (Microsoft Threat Intelligence Center) durante a entrada.

As seguintes detecções de Proteção de ID que identificam a atividade de token suspeita ou a detecção de IP do Estado da Nação MSTIC não são mais autocorrigidas:

- Inteligência contra ameaças do Microsoft Entra

- Token anômalo

- Attacker in the Middle

- IP do Estado da Nação MSTIC

- Anomalia do emissor do token

A Proteção de ID agora apresenta detalhes da sessão no painel Detalhes da Detecção de Risco para detecções que emitem dados de entrada. Essa alteração garante que não fechemos as sessões que contêm detecções em que há risco relacionado à MFA. Fornecer detalhes da sessão com detalhes de risco no nível do usuário fornece informações importantes para ajudar na investigação. Essas informações incluem:

- Tipo de Emissor do Token

- Hora de entrada

- Endereço IP

- Local de conexão

- Cliente de entrada

- ID da solicitação de entrada

- ID de correlação da conexão

Se você tiver políticas de Acesso Condicional baseadas em risco do usuário configuradas e uma dessas detecções que indica atividades suspeitas de token for acionada em um usuário, o usuário final será obrigado a executar uma alteração de senha segura e reautenticar sua conta com autenticação multifator para limpar o risco.

PowerShell (versão prévia)

Ao usar o módulo de versão prévia do SDK do Microsoft Graph PowerShell, as organizações podem gerenciar riscos usando o PowerShell. Os módulos de visualização e o código de exemplo podem ser encontrados no repositório GitHub do Microsoft Entra.

O script Invoke-AzureADIPDismissRiskyUser.ps1 incluído no repositório permite que as organizações ignorem todos os usuários suspeitos em seu diretório.