Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

O proxy de aplicativo Microsoft Entra fornece acesso remoto seguro a aplicativos da Web locais. Após um logon único no Microsoft Entra ID, os usuários podem acessar aplicativos locais e de nuvem por meio de uma URL externa ou um portal interno do aplicativo. Por exemplo, o proxy de aplicativo pode fornecer acesso remoto e o logon único para a Área de Trabalho Remota, o SharePoint, o Teams, o Tableau, o Qlik e aplicativos LOB (linha de negócios).

ProxO proxy do aplicativo Microsoft Entra é:

Simples de usar. Os usuários podem acessar seus aplicativos locais da mesma forma que acessam o Microsoft 365 e outros aplicativos SaaS integrados ao Microsoft Entra ID. Não é necessário alterar ou atualizar os aplicativos para que funcionem com o proxy de aplicativo.

Seguro. Os aplicativos locais podem usar os controles de autorização e análise de segurança do Azure. Por exemplo, os aplicativos de locais podem usar o acesso condicional e a verificação em duas etapas. O proxy de aplicativo não exige abrir conexões de entrada por meio do firewall.

Econômico. As soluções locais geralmente exigem configurar e manter as DMZs (zonas desmilitarizadas), servidores de borda ou outras infraestruturas complexas. O proxy de aplicativo é executado na nuvem, o que facilita o uso. Para usar o proxy de aplicativo, você não precisa alterar a infraestrutura de rede ou instalar mais dispositivos no seu ambiente local.

Dica

Se você já tiver a ID do Microsoft Entra, poderá usá-la como um plano de controle para permitir acesso contínuo e seguro aos seus aplicativos locais.

Embora não seja abrangente, a lista ilustra exemplos de uso do proxy de aplicativo em um cenário de coexistência híbrida:

- Publicar aplicativos Web locais externamente de maneira simplificada sem uma DMZ

- Dar suporte ao logon único (SSO) em dispositivos, recursos e aplicativos na nuvem e locais

- Suporte à autenticação multifator para aplicativos na nuvem e local

- Usar rapidamente recursos de nuvem com a segurança do Microsoft Cloud

- Centralizar o gerenciamento de conta de usuário

- Centralizar o controle de identidade e segurança

- Adicionar ou remover automaticamente o acesso de usuário para aplicativos com base na associação de grupo

Este artigo explica como o Microsoft Entra ID e o proxy de aplicativo oferecem aos usuários remotos uma experiência de logon único (SSO). Os usuários se conectam com segurança a aplicativos locais sem uma VPN ou servidores de hospedagem dupla e regras de firewall. Este artigo ajuda você a entender como o Proxy de Aplicativo traz os recursos e as vantagens de segurança da nuvem para os aplicativos Web locais. Ele também descreve a arquitetura e as topologias possíveis.

Dica

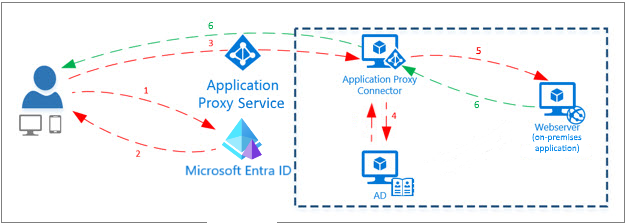

O proxy de aplicativo inclui o serviço de proxy de aplicativo que é executado na nuvem e o conector rede privada, que é executado em um servidor local. O Microsoft Entra ID, o serviço do proxy de aplicativo e o conector de rede privada trabalham juntos para passar com segurança o token de logon do usuário do Microsoft Entra ID para o aplicativo Web.

O proxy de aplicativo funciona com:

- Aplicativos Web que usam a Autenticação integrada do Windows para autenticação

- Aplicativos Web que usam o acesso baseado em formulário ou baseado em cabeçalho

- APIs Web que você deseja expor a aplicativos avançados em diferentes dispositivos

- Aplicativos hospedados por trás de um Gateway de Área de Trabalho Remota

- Aplicativos cliente avançados integrados com a Biblioteca de Autenticação da Microsoft (MSAL)

O proxy de aplicativo dá suporte ao logon único. Para obter mais informações sobre métodos com suporte, consulte Escolhendo um método de logon único.

Acesso remoto no passado

Anteriormente, seu plano de controle para proteger recursos internos contra invasores e facilitar o acesso de usuários remotos estava todo na rede DMZ ou de perímetro. No entanto, as soluções de VPN e proxy reverso implantadas na DMZ usadas por clientes externos para acessar recursos corporativos não são adequadas para o mundo da nuvem. Eles normalmente têm as seguintes desvantagens:

- Aumentar os custos de hardware

- Manter a segurança (aplicação de patch, portas de monitoramento e assim por diante)

- Autenticar usuários na periferia

- Autenticar usuários em servidores Web na rede de perímetro

- Manter o acesso VPN para usuários remotos com a distribuição e a configuração do software cliente VPN. Além disso, manter servidores associados ao domínio na DMZ que podem estar vulneráveis a ataques externos.

No atual mundo da nuvem, o Microsoft Entra ID é o recurso ideal para controlar quem e o que entra na sua rede. O Proxy de Aplicativo do Microsoft Entra se integra à autenticação moderna e às tecnologias baseadas na nuvem, como aplicativos SaaS e provedores de identidade. Essa integração permite que os usuários acessem aplicativos de qualquer lugar. O proxy de aplicativo não só é mais adequado para o local de trabalho digital atual como também é mais seguro que as soluções de VPN e proxy reverso. Além disso, é mais fácil de implementar. Os usuários remotos podem acessar os aplicativos locais da mesma forma que acessam os aplicativos Microsoft e outros aplicativos SaaS integrados com o Microsoft Entra ID. Não é necessário alterar ou atualizar os aplicativos para que funcionem com o proxy de aplicativo. O proxy de aplicativo também não exige que você abra conexões de entrada através do firewall. Com o proxy de aplicativo, basta defini-lo e pronto.

O futuro do acesso remoto

No local de trabalho digital de hoje, os usuários acessam aplicativos e trabalham de qualquer lugar usando vários dispositivos. O fator constante é a identidade do usuário. Comece a proteger sua rede usando o gerenciamento de identidade do Microsoft Entra como seu plano de controle de segurança. Esse modelo baseado em identidade inclui estes componentes:

- Um provedor de identidade para controlar os usuários e informações relacionadas ao usuário.

- Um diretório de dispositivos para manter uma lista de dispositivos que têm acesso aos recursos corporativos. Esse diretório inclui informações de dispositivo correspondentes (por exemplo, tipo de dispositivo, integridade, e assim por diante).

- O serviço de avaliação de política verifica se usuários e dispositivos atendem às políticas de segurança definidas pelos administradores.

- A capacidade de conceder ou negar acesso aos recursos organizacionais. A ID do Microsoft Entra rastreia usuários que acessam aplicativos Web publicados localmente e na nuvem. Ele fornece um ponto central para gerenciar esses aplicativos. Para aprimorar a segurança, habilite o Acesso Condicional do Microsoft Entra. Esse recurso garante que somente as pessoas certas acessem seus aplicativos definindo condições para autenticação e acesso.

Observação

O proxy de aplicativo do Microsoft Entra substitui VPNs ou proxies reversos para usuários remotos que acessam recursos internos. Ele não foi projetado para usuários internos na rede corporativa. Quando usuários internos usam o proxy de aplicativo desnecessariamente, ele pode causar problemas de desempenho inesperados.

Visão geral de como o proxy de aplicativo funciona

O diagrama mostra como o Microsoft Entra ID e o proxy de aplicativo trabalham juntos para fornecer logon único para aplicativos locais.

- Um usuário é direcionado para a página de entrada do Microsoft Entra depois de acessar o aplicativo por meio de um ponto de extremidade.

- O Microsoft Entra ID envia um token para o dispositivo cliente do usuário após uma entrada com êxito.

- O cliente envia o token para o serviço do proxy de aplicativo. O serviço recupera o nome UPN (nome da entidade de usuário) e o nome SPN (nome da entidade de segurança) do token. Em seguida, o proxy de aplicativo envia a solicitação para o conector.

- O conector realiza a autenticação de SSO (logon único) necessária em nome do usuário.

- O conector envia a solicitação para o aplicativo no local.

- A resposta é enviada por meio do conector e do serviço do proxy de aplicativo para o usuário.

Observação

Como a maioria dos agentes híbridos do Microsoft Entra, o conector de rede privada não exige que você abra conexões de entrada no firewall. O tráfego do usuário na etapa 3 termina no serviço de proxy de aplicativo. O conector de rede privada, que reside na sua rede privada, é responsável pelo restante da comunicação.

| Componente | Descrição |

|---|---|

| Ponto de extremidade | O ponto de extremidade é uma URL ou um portal do usuário final. Os usuários podem acessar aplicativos enquanto estão fora de sua rede ao acessar uma URL externa. Usuários dentro de sua rede podem acessar o aplicativo por meio de uma URL ou de um portal do usuário final. Quando os usuários acessam um desses pontos de extremidade, eles são autenticados no Microsoft Entra ID e, em seguida, são direcionados por meio do conector até o aplicativo local. |

| ID do Microsoft Entra | O Microsoft Entra ID executa a autenticação usando o diretório do locatário armazenado na nuvem. |

| Serviço do proxy de aplicativo | Esse serviço do proxy de aplicativo é executado na nuvem como parte do Microsoft Entra ID. Ele passa o token de logon do usuário para o conector de rede privada. O proxy de aplicativo encaminha todo cabeçalho acessível na solicitação e define os cabeçalhos de acordo com seu protocolo para o endereço IP do cliente. Se a solicitação de entrada para o proxy já tiver esse cabeçalho, o endereço IP do cliente será adicionado ao final da lista separada por vírgulas que é o valor do cabeçalho. |

| Conector de rede privada | O conector é um agente leve executado em um Windows Server na sua rede. Ele gerencia a comunicação entre o serviço do proxy de aplicativo na nuvem e o aplicativo local. O conector usa apenas conexões de saída, para que você não precise abrir portas de entrada nas redes voltadas para a Internet. Os conectores são sem monitoração de estado e efetuam pull de informações da nuvem conforme necessário. Para obter mais informações sobre conectores, como eles fazem o balanceamento de carga e a autenticação, confira Noções básicas sobre conectores de rede privada do Microsoft Entra. |

| AD (Active Directory) | O Active Directory é executado localmente para realizar a autenticação para contas de domínio. Quando o logon único está configurado, o conector se comunica com o AD para realizar toda autenticação extra necessária. |

| Aplicativo local | Por fim, o usuário é capaz de acessar um aplicativo local. |

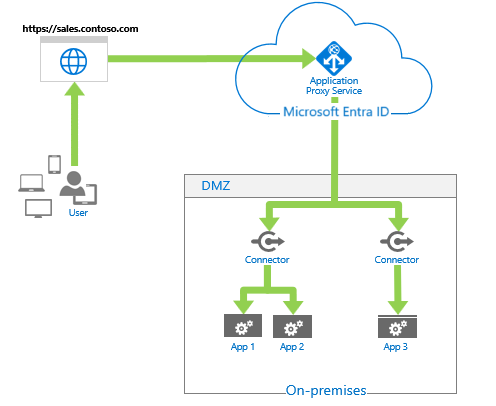

O proxy de aplicativo é um serviço do Microsoft Entra configurado no centro de administração do Microsoft Entra. Ele permite que você publique o ponto de extremidade de uma URL HTTP/HTTPS pública externa na Nuvem do Azure que se conecta a uma URL do servidor de aplicativos interno em sua organização. Esses aplicativos Web locais podem ser integrados ao Microsoft Entra ID para dar suporte ao logon único. Os usuários podem acessar aplicativos Web locais da mesma forma que acessam os aplicativos Microsoft 365 e outros aplicativos SaaS.

O serviço de proxy de aplicativo é executado na nuvem, o conector de rede privada funciona como um agente leve em um servidor local, e a Microsoft Entra ID atua como o provedor de identidade. Juntos, esses componentes permitem que os usuários acessem aplicativos Web locais com uma experiência de logon único perfeita.

Depois que um usuário é autenticado, os usuários externos podem acessar aplicativos Web locais usando uma URL de exibição ou Meus aplicativos dos seus dispositivos iOS/MAC ou desktop. Por exemplo, o proxy de aplicativo pode fornecer acesso remoto e o logon único para a Área de Trabalho Remota, sites do SharePoint, Tableau, Qlik, Outlook na Web e aplicativos de LOB (linha de negócios).

Autenticação

Há várias maneiras de configurar um aplicativo para logon único e o método escolhido depende da autenticação que seu aplicativo usa. O proxy de aplicativo dá suporte aos seguintes tipos de aplicativos:

- Aplicativos Web

- APIs Web que você deseja expor a aplicativos avançados em diferentes dispositivos

- Aplicativos hospedados por trás de um Gateway de Área de Trabalho Remota

- Aplicativos cliente avançados integrados com a MSAL (Biblioteca de Autenticação da Microsoft)

O proxy de aplicativo funciona com aplicativos que usam o seguinte protocolo de autenticação nativa:

- Autenticação integrada do Windows (IWA). Para a IWA (Autenticação Integrada do Windows), os conectores de rede privada usam KCD (Delegação Restrita de Kerberos) para autenticar usuários no aplicativo Kerberos.

O proxy de aplicativo também dá suporte a protocolos de autenticação com parceiros que não são da Microsoft em cenários de configuração específicos:

- Autenticação baseada em cabeçalho. Esse método usa o PingAccess, um serviço de parceiro que não é da Microsoft, para lidar com a autenticação de aplicativos que dependem de cabeçalhos.

- Autenticação baseada em senha ou formulários. Com esse método de autenticação, os usuários entram no aplicativo com um nome de usuário e uma senha na primeira vez que o acessam. Após o primeiro logon, o Microsoft Entra ID fornece o nome de usuário e a senha ao aplicativo. Nesse cenário, o Microsoft Entra ID gerencia a autenticação.

- Autenticação de SAML. Há suporte para logon único baseado em SAML para aplicativos que usam protocolos SAML (Security Assertion Markup Language) 2.0 ou WS-Federation. Com o logon único do SAML, o Microsoft Entra se autentica no aplicativo usando a conta do Microsoft Entra do usuário.

Para obter mais informações sobre métodos com suporte, consulte Escolhendo um método de logon único.

Benefícios de segurança

A solução de acesso remoto oferecida pelo proxy de aplicativo e pelo Microsoft Entra dá suporte a vários benefícios de segurança que os clientes podem aproveitar, incluindo:

Acesso autenticado. O proxy de aplicativo usa a pré-autenticação para garantir que apenas conexões autenticadas atinjam sua rede. Ele bloqueia todo o tráfego sem um token válido para aplicativos configurados com pré-autenticação. Essa abordagem reduz significativamente os ataques direcionados, permitindo que apenas identidades verificadas acessem aplicativos de back-end.

Acesso condicional. Controles de política mais rígidos podem ser aplicados antes que as conexões com sua rede sejam estabelecidas. Com acesso condicional, você pode definir restrições em relação ao que o tráfego pode acessar nos seus aplicativos de back-end. Crie políticas que restrinjam entradas com base no local, na força da autenticação e no perfil de risco do usuário. À medida que o Acesso Condicional evolui, mais controles estão sendo adicionados para fornecer mais segurança, como integração com o Microsoft Defender para Aplicativos de Nuvem. A integração do Defender para Aplicativos de Nuvem permite configurar um aplicativo local para monitoramento em tempo real usando o Acesso Condicional para monitorar e controlar sessões em tempo real com base em políticas de Acesso Condicional.

Encerramento de tráfego. Todo o tráfego para o aplicativo de back-end é encerrado no serviço do proxy de aplicativo na nuvem enquanto a sessão é restabelecida com o servidor de back-end. Essa estratégia de conexão significa que os servidores de back-end não são expostos ao tráfego HTTP direto. Eles estão mais protegidos contra ataques de DoS (negação de serviço) direcionados porque o firewall não está sob ataque.

Todo acesso é de saída. Os conectores de rede privada só usam conexões de saída para o serviço do proxy de aplicativo na nuvem pelas portas 80 e 443. Sem conexões de entrada, não é necessário abrir portas de firewall para conexões de entrada ou componentes na DMZ. Todas as conexões são de saída e em um canal seguro.

Inteligência baseada na Análise de Segurança e Machine Learning (ML) . Como faz parte do Microsoft Entra ID, o proxy de aplicativo pode usar a Proteção de ID do Microsoft Entra (requer licenciamento Premium P2). O Microsoft Entra ID Protection combina a inteligência de segurança de aprendizado de máquina com feeds de dados da Unidade de Crimes Digitais e Microsoft Security Response Center da Microsoft para identificar proativamente contas comprometidas. O Microsoft Entra ID Protection oferece proteção em tempo real contra logons de alto risco. Ele leva em consideração fatores como acessos de dispositivos infectados por meio de redes anônimas ou de locais atípicos e improváveis para aumentar o perfil de risco de uma sessão. Este perfil de risco é usado para proteção em tempo real. Muitos desses relatórios e eventos já estão disponíveis por meio de uma API para integração com seus sistemas SIEM (Gerenciamento de Eventos e Informações de Segurança).

Acesso remoto como um serviço. Você não precisa se preocupar com a manutenção e a aplicação de patches em servidores locais para habilitar o acesso remoto. O proxy de aplicativo é um serviço em escala de Internet da Microsoft, por isso você sempre obterá os patches e as atualizações de segurança mais recentes. A não aplicação de patches no software ainda é responsável por um grande número de ataques. Segundo o Departamento de Segurança Interna, até 85% dos ataques direcionados podem ser evitados. Com este modelo de serviço, você já não precisa carregar a responsabilidade de ter que gerenciar servidores de borda e se esforçar para corrigi-los sempre que necessário.

Integração com o Intune. Com o Intune, o tráfego corporativo é roteado separadamente do tráfego pessoal. O proxy de aplicativo garante que o tráfego corporativo seja autenticado. O proxy de aplicativo e o Intune Managed Browser também podem ser usados em conjunto para permitir que usuários remotos acessem sites internos com segurança em dispositivos iOS e Android.

Roteiro para a nuvem

Outro benefício importante da implementação do proxy de aplicativo é estender o Microsoft Entra ID ao ambiente local. Na verdade, a implementação do proxy de aplicativo é uma etapa importante na mudança de sua organização e aplicativos para a nuvem. Com a migração para a nuvem, afastando-se da autenticação local, você reduz o espaço ocupado no local e usa os recursos de gerenciamento de identidades do Microsoft Entra como plano de controle. Com atualizações mínimas ou nenhuma para os aplicativos existentes, você tem acesso a recursos de nuvem, como logon único, autenticação multifator e gerenciamento central. É fácil instalar os componentes necessários no proxy de aplicativo para estabelecer uma estrutura de acesso remoto. E, migrando para a nuvem, você terá acesso aos recursos, atualizações e funcionalidades mais recentes do Microsoft Entra, como alta disponibilidade e recuperação de desastre.

Para saber mais sobre como migrar seus aplicativos para o Microsoft Entra ID, confira Migrar seus aplicativos para o Microsoft Entra ID.

Arquitetura

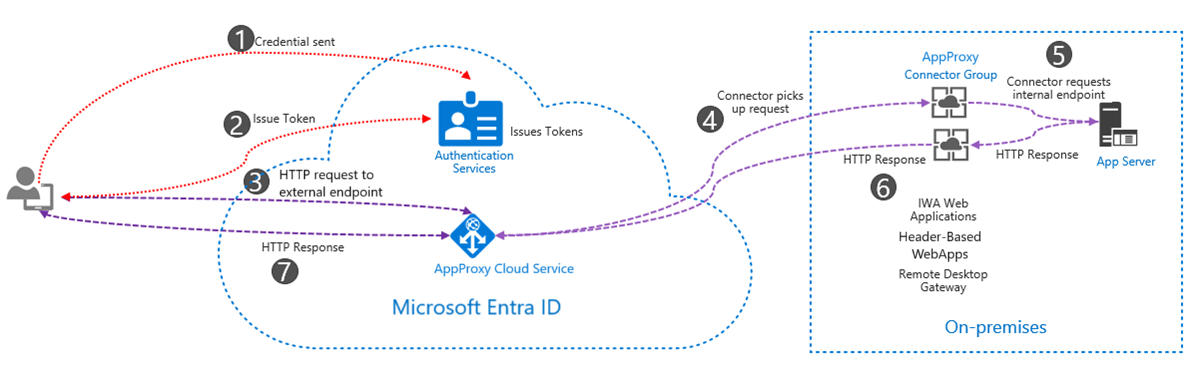

Em geral, o diagrama ilustra como os serviços de autenticação do Microsoft Entra e o proxy de aplicativo trabalham juntos para fornecer aos usuários um logon único para aplicativos locais.

- O usuário acessa o aplicativo por meio de um endpoint e é redirecionado para a página de login do Microsoft Entra. As políticas de Acesso Condicional verificam condições específicas para garantir a conformidade com os requisitos de segurança da sua organização.

- A ID do Microsoft Entra envia um token para o dispositivo cliente do usuário.

- O cliente envia o token para o serviço de proxy de aplicativo, que extrai o nome da entidade de usuário (UPN) e o nome da entidade de segurança (SPN) do token.

- O proxy de aplicativo encaminha a solicitação para o conector de rede privada.

- O conector manipula qualquer autenticação mais necessária (opcional com base no método de autenticação), recupera o ponto de extremidade interno do servidor de aplicativos e envia a solicitação para o aplicativo local.

- O servidor de aplicativos responde e o conector envia a resposta de volta ao serviço de proxy de aplicativo.

- O serviço de proxy de aplicativo fornece a resposta ao usuário.

O proxy de aplicativo do Microsoft Entra consiste no serviço de proxy de aplicativo baseado em nuvem e em um conector local. O conector escuta solicitações do serviço proxy de aplicativo e trata das conexões para os aplicativos internos. É importante observar que todas as comunicações ocorrem por TLS (Transport Layer Security) e sempre se originam no conector para o serviço de proxy de aplicativo. Ou seja, as comunicações são apenas de saída. O conector usa um certificado de cliente para autenticar o serviço proxy de aplicativo para todas as chamadas. A única exceção desta segurança de conexão é a etapa de configuração inicial em que o certificado de cliente é estabelecido. Para obter mais informações, consulte o proxy de aplicativo no capô.

Conector de rede privada do Microsoft Entra

O proxy de aplicativo usa o conector de rede privada do Microsoft Entra. O mesmo conector é usado pelo Microsoft Entra Private Access. Para saber mais sobre conectores, consulte Conector de rede privada do Microsoft Entra.

Outros casos de uso

Até agora, nos concentramos em usar o proxy de aplicativo para publicar aplicativos locais externamente e habilitar o logon único para todos os aplicativos locais e de nuvem. No entanto, o proxy de aplicativo também dá suporte a outros casos de uso, incluindo:

- Publicar APIs REST com segurança. Use o proxy de aplicativo para criar um ponto de extremidade público para suas APIs locais ou hospedadas na nuvem. Controlar a autenticação e a autorização sem abrir portas de entrada. Saiba mais em Habilitar aplicativos cliente nativos para interagir com aplicativos proxy e proteger uma API usando o OAuth 2.0 com a ID do Microsoft Entra e o Gerenciamento de API.

- RDS(Serviços de Área de Trabalho Remota). As implantações padrão de RDS (Remote Desktop Services) exigem conexões de entrada abertas. No entanto, a implantação de RDS com o proxy de aplicativo tem uma conexão permanente de saída no servidor que executa o serviço do conector. Dessa forma, você pode oferecer mais aplicativos aos usuários publicando aplicativos locais por meio dos Serviços de Área de Trabalho Remota. Além disso, é possível reduzir a superfície de ataque da implantação com um conjunto limitado de verificação em duas etapas e controles de acesso condicional para o RDS.

- Publicar aplicativos que se conectam usando WebSockets. O suporte ao Qlik Sense está em Versão prévia pública e será expandido para outros aplicativos no futuro.

- Habilitar aplicativos cliente nativos para interagir com aplicativos de proxy. Você pode usar o Proxy de Aplicativo do Microsoft Entra para publicar aplicativos Web. No entanto, ele também pode ser usado para publicar aplicativos cliente nativos configurados com a Biblioteca de Autenticação da Microsoft (MSAL). Os aplicativos cliente diferem dos aplicativos Web porque eles são instalados em um dispositivo, enquanto os aplicativos Web são acessados por meio de um navegador.

Conclusão

As organizações se adaptam a mudanças rápidas no trabalho e nas ferramentas. Os funcionários usam seus próprios dispositivos e dependem de aplicativos SaaS (software como serviço). Como resultado, o gerenciamento e a proteção de dados se tornam mais complexos. Os dados agora se movem entre ambientes locais e de nuvem, muito além das bordas tradicionais. Essa mudança aumenta a produtividade e a colaboração, mas também dificulta a proteção de dados confidenciais.

O proxy de aplicativo Microsoft Entra reduz sua presença local ao oferecer acesso remoto como um serviço. Se você já usa a ID do Microsoft Entra para gerenciar usuários em uma configuração híbrida ou planeja iniciar seu percurso na nuvem, o proxy de aplicativo simplifica o acesso remoto e aprimora a segurança.

As organizações devem começar a usufruir do proxy de aplicativo hoje mesmo para aproveitar os seguintes benefícios:

- Publicar externamente os aplicativos locais sem a sobrecarga associada à manutenção da VPN tradicional ou de outras soluções locais de publicação na Web e a abordagem da DMZ

- Logon único para todos os aplicativos, que seja o Microsoft 365 ou outros aplicativos SaaS, incluindo aplicativos locais

- Segurança de escala de nuvem em que o Microsoft Entra usa o Microsoft 365 para impedir o acesso não autorizado

- Integração com o Intune para garantir que o tráfego corporativo seja autenticado

- Centralização do gerenciamento de conta de usuário

- Atualizações automáticas para garantir que você tem os patches de segurança mais recentes

- Novas funcionalidades à medida que são lançadas, sendo o suporte mais recente para logon único SAML e o gerenciamento mais granular de cookies de aplicativo.