Microsoft Defender para Ponto de Extremidade

Aplica-se a: Configuration Manager (branch atual)

A Proteção de Ponto de Extremidade pode ajudar a gerenciar e monitorar Microsoft Defender para Ponto de Extremidade. Microsoft Defender para Ponto de Extremidade ajuda as empresas a detectar, investigar e responder a ataques avançados em suas redes. Configuration Manager políticas podem ajudá-lo a integrar e monitorar clientes Windows 10 ou posteriores.

O portal baseado em nuvem do Microsoft Defender para Ponto de Extremidade é Central de Segurança do Microsoft Defender. Ao adicionar e implantar um arquivo de configuração de integração do cliente, Configuration Manager pode monitorar a implantação status e Microsoft Defender para Ponto de Extremidade integridade do agente. Microsoft Defender para Ponto de Extremidade tem suporte em PCs que executam o cliente Configuration Manager ou gerenciados por Microsoft Intune.

Pré-requisitos

- Assinatura do Microsoft Defender para Ponto de Extremidade

- Computadores clientes que executam o cliente Configuration Manager

- Clientes usando um sistema operacional listado na seção de sistemas operacionais cliente com suporte abaixo.

- Sua conta de usuário administrativa precisa da função de segurança do Endpoint Protection Manager .

Sistemas operacionais cliente com suporte

Você pode integrar os seguintes sistemas operacionais usando Configuration Manager:

- Windows 11

- Windows 10, versão 1709 ou mais recente

- Windows 8.1

- Windows Server 2022

- Windows Server 2019

- Windows Server Semi-Annual Channel (SAC), versão 1803 ou mais recente

- Windows Server 2016

- Windows Server 2012 R2

Importante

Os sistemas operacionais que chegaram ao fim do ciclo de vida do produto normalmente não têm suporte para integração, a menos que tenham sido registrados no Atualizações de Segurança Estendida (programa ESU). Para obter mais informações sobre sistemas operacionais com suporte e recursos com Microsoft Defender para Ponto de Extremidade, consulte Requisitos mínimos para Microsoft Defender para Ponto de Extremidade.

Instruções para integrar a Microsoft Defender para Ponto de Extremidade com Configuration Manager 2207 e versões posteriores

Instruções para atualizar informações de integração para dispositivos Microsoft Defender para Ponto de Extremidade com Configuration Manager

Integração a Microsoft Defender para Ponto de Extremidade com versões Configuration Manager 2207 e posteriores

Sistemas operacionais diferentes têm necessidades diferentes para integrar a Microsoft Defender para Ponto de Extremidade. Dispositivos de nível superior, como o Windows Server versão 1803, precisam do arquivo de configuração de integração. Iniciando o Branch Atual 2207, para dispositivos do sistema operacional de servidor de nível inferior, você pode escolher entre Microsoft Defender para Ponto de Extremidade (MDPE) Cliente (recomendado) ou O MMA (Agente de Monitoramento da Microsoft) (herdado) nas Configurações do Cliente. Para dispositivos Windows 8.1, você precisa usar o MMA (Agente de Monitoramento da Microsoft) (herdado) nas Configurações do Cliente.

Se você optar por usar o MMA, precisará da chave do Workspace e da ID do Workspace para integrar. Configuration Manager também instala o MMA (Agente de Monitoramento da Microsoft) quando necessário por dispositivos integrados, mas não atualiza o agente automaticamente.

Os sistemas operacionais de nível superior incluem:

- Windows 10, versão 1607 e posterior

- Windows 11

- Windows Server Semi-Annual Channel (SAC), versão 1803 ou posterior

- Windows Server 2019

- Windows Server 2022

Os sistemas operacionais de nível inferior que dão suporte a MDPE Client incluem:

- Windows Server 2012 R2

- Windows Server 2016

Sistemas operacionais de nível inferior que exigem o Agente MMA:

- Windows 8.1

Observação

Atualmente, o Microsoft Defender para Ponto de Extremidade moderno e unificado para Windows Server 2012 R2 & 2016 está geralmente disponível. Configuration Manager versão 2107 com a rollup de atualização dá suporte à configuração usando políticas de Proteção de Ponto de Extremidade, incluindo as políticas criadas no centro de administração Microsoft Intune usando a anexação de locatário. Configuration Manager versão 2207 agora dá suporte à implantação automática de MDPE Cliente, se você optar por usar por meio das Configurações do Cliente. Para versões com suporte mais antigos, consulte Cenários de migração do servidor.

Ao integrar dispositivos para Microsoft Defender para Ponto de Extremidade com Configuration Manager, você implanta a política do Defender em uma coleção de destino ou em várias coleções. Às vezes, a coleção de destino contém dispositivos que executam qualquer número de sistemas operacionais com suporte. As instruções para integrar esses dispositivos variam de acordo com se você estiver direcionando uma coleção que contém dispositivos com sistemas operacionais que são apenas de nível superior e dispositivos que dão suporte a MDPE Client ou se a coleção também inclui clientes de nível inferior que exigem MMA.

- Se sua coleção contiver apenas dispositivos de nível superior e/ou dispositivos de sistema operacional de servidor de nível inferior que exigem MDPE Cliente (com base nas configurações do cliente), você poderá usar as instruções de integração usando Microsoft Defender para Ponto de Extremidade Cliente (recomendado).

- Se sua coleção de destino contiver dispositivos do sistema operacional de servidor em nível inferior que exigem MMA (com base nas configurações do cliente) ou Windows 8.1 dispositivos, use as instruções para integrar dispositivos usando o Microsoft Monitoring Agent.

Aviso

Se sua coleção de destino contiver dispositivos de nível inferior que exigem MMA e você usar as instruções para integração usando MDPE Cliente, os dispositivos de nível inferior não serão integrados. A chave do Workspace opcional e os campos de ID do Workspace são usados para integrar dispositivos de nível inferior que exigem MMA, mas se eles não forem incluídos, a política falhará em clientes de nível inferior que exigem MMA.

Integrar dispositivos usando MDPE Cliente para Microsoft Defender para Ponto de Extremidade (recomendado)

Os clientes de nível superior exigem um arquivo de configuração de integração para integrar a Microsoft Defender para Ponto de Extremidade. Os sistemas operacionais de nível superior incluem:

- Windows 11

- Windows 10, versão 1607 e posterior

- Windows Server Semi-Annual Channel (SAC), versão 1803 e posterior

- Windows Server 2019

- Windows Server 2022

Os sistemas operacionais de nível inferior que dão suporte a MDPE Client incluem:

- Windows Server 2012 R2

- Windows Server 2016

Pré-requisitos

Pré-requisitos para Windows Server 2012 R2

Se você tiver atualizado totalmente seus computadores com o pacote de roll-up mensal mais recente, não haverá pré-requisitos adicionais.

O pacote do instalador marcar se os seguintes componentes já tiverem sido instalados por meio de uma atualização:

- Atualizar para a experiência do cliente e a telemetria de diagnóstico

- Atualizar para o Universal C Runtime no Windows

Pré-requisitos para Windows Server 2016

- A SSU (Atualização de Pilha de Manutenção) de 14 de setembro de 2021 ou posterior deve ser instalada.

- A LCU (atualização cumulativa mais recente) de 20 de setembro de 2018 ou posterior deve ser instalada. É recomendável instalar a SSU e a LCU disponíveis mais recentes no servidor. - O recurso antivírus Microsoft Defender deve estar habilitado/instalado e atualizado. Você pode baixar e instalar a versão mais recente da plataforma usando Windows Update. Como alternativa, baixe o pacote de atualização manualmente do Catálogo de Atualizações da Microsoft ou do MMPC.

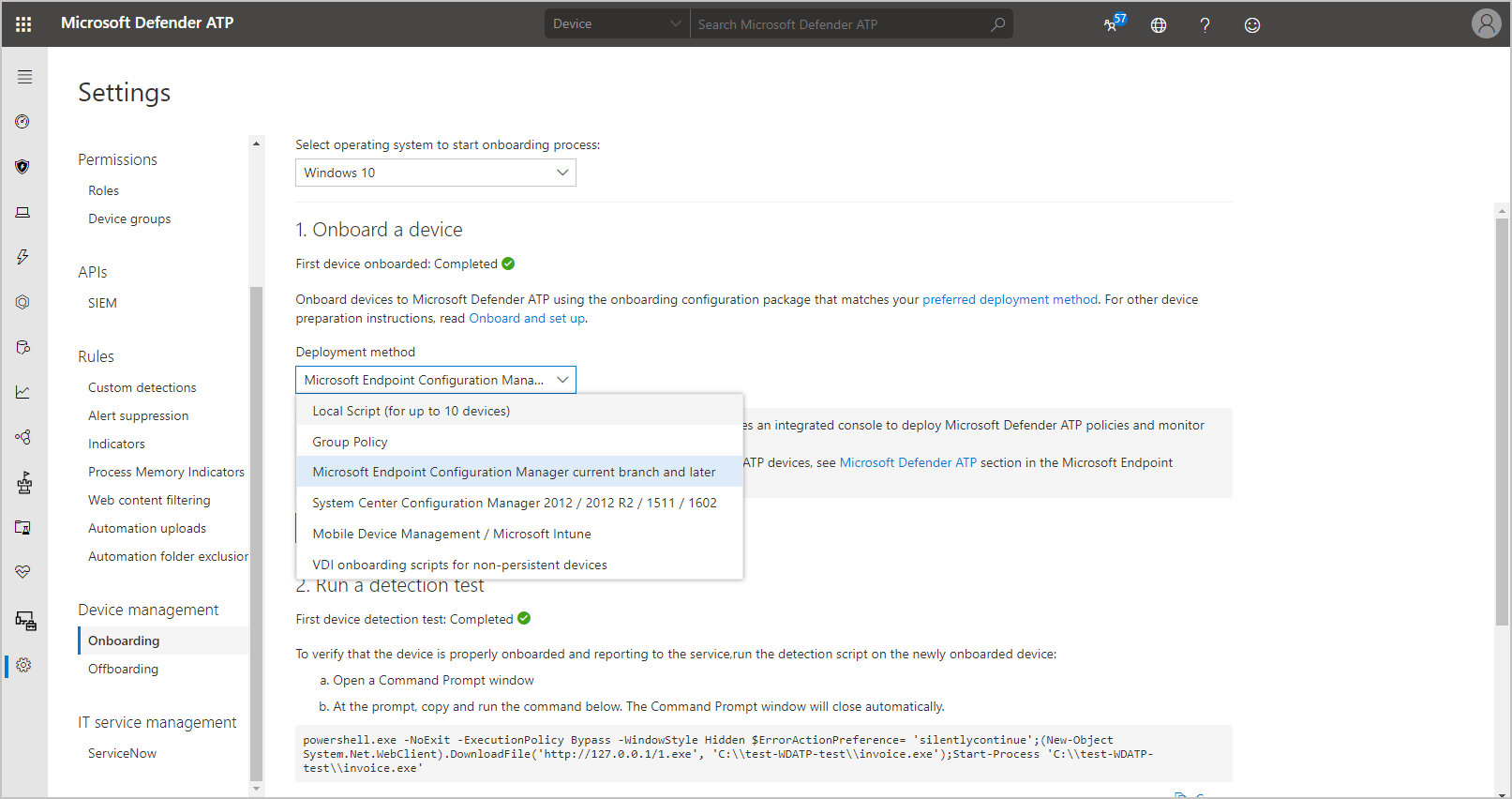

Obter um arquivo de configuração de integração para dispositivos de nível superior

- Vá para o Central de Segurança do Microsoft Defender e entre.

- Selecione Configurações e selecione Integração no título Ponto de Extremidade .

- Para o sistema operacional, selecione Windows 10 e 11.

- Escolha Microsoft Endpoint Configuration Manager branch atual e posterior para o método de implantação.

- Selecione Baixar pacote.

- Baixe o arquivo compactado (.zip) e extraia o conteúdo.

Observação

As etapas permitem que você baixe o arquivo de integração para Windows 10 e 11, mas esse arquivo também é usado para sistemas operacionais de servidor de nível superior.

Importante

- O arquivo de configuração Microsoft Defender para Ponto de Extremidade contém informações confidenciais que devem ser mantidas seguras.

- Se sua coleção de destino contiver dispositivos de nível inferior que exigem MMA e você usar as instruções para integração usando MDPE Cliente, os dispositivos de nível inferior não serão integrados. A chave do Workspace opcional e os campos de ID do Workspace são usados para integrar dispositivos de nível inferior, mas se eles não estiverem incluídos, a política falhará em clientes de nível inferior.

Integrar os dispositivos de nível superior

- No console Configuration Manager, navegue atéConfigurações de Clientede Administração>.

- Create configurações personalizadas do dispositivo cliente ou vá para as propriedades da configuração do cliente necessária e selecione Proteção do Ponto de Extremidade

- Para Microsoft Defender para Ponto de Extremidade Cliente na configuração de Windows Server 2012 R2 e Windows Server 2016, o valor padrão é definido como Agente de Monitoramento da Microsoft (herdado) que precisa ser alterado para MDPE Cliente ( recomendado).

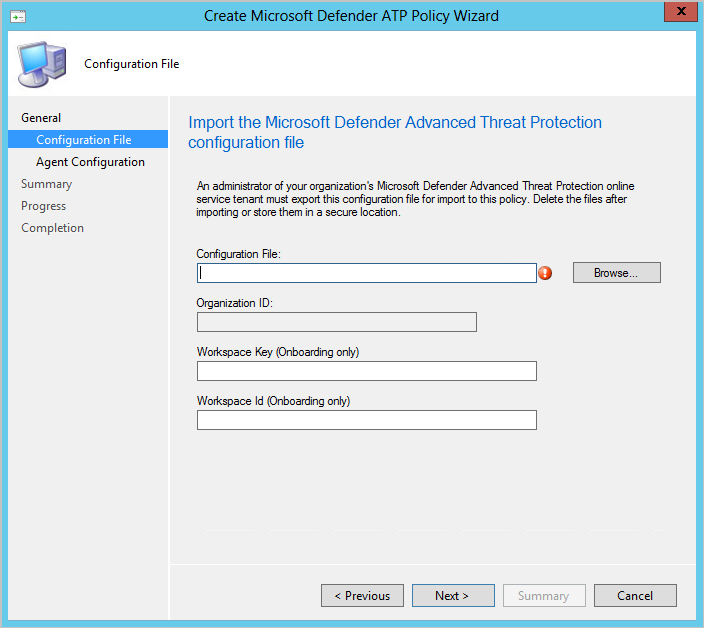

- No console Configuration Manager, navegue até Assets e Compliance>Endpoint Protection>Microsoft Defender Políticas de ATP e selecione Create Microsoft Defender Política de ATP. O assistente de política é aberto.

- Digite o Nome e a Descrição para a política de Microsoft Defender para Ponto de Extremidade e selecione Integração.

- Navegue até o arquivo de configuração extraído do arquivo de .zip baixado.

- Especifique os exemplos de arquivo coletados e compartilhados de dispositivos gerenciados para análise.

- Nenhum

- Todos os tipos de arquivo

- Examine o resumo e conclua o assistente.

- Clique com o botão direito do mouse na política criada e selecione Implantar para direcionar a política de Microsoft Defender para Ponto de Extremidade aos clientes.

Integrar dispositivos com MDPE Cliente e MMA para Microsoft Defender para Ponto de Extremidade

Você pode integrar dispositivos que executam qualquer um dos sistemas operacionais com suporte para Microsoft Defender para Ponto de Extremidade fornecendo o arquivo de configuração, a chave do Workspace e a ID do Workspace para Configuration Manager.

Obter o arquivo de configuração, a ID do workspace e a chave do workspace

Acesse o serviço online Microsoft Defender para Ponto de Extremidade e entre.

Selecione Configurações e selecione Integração no título Pontos de Extremidade .

Para o sistema operacional, selecione Windows 10 e 11.

Escolha Microsoft Endpoint Configuration Manager branch atual e posterior para o método de implantação.

Selecione Baixar pacote.

Baixe o arquivo compactado (.zip) e extraia o conteúdo.

Selecione Configurações e selecione Integração no título Gerenciamento de dispositivos .

Para o sistema operacional, selecione Windows 7 SP1 e 8.1 ou Windows Server 2008 R2 Sp1, 2012 R2 e 2016 na lista.

- A chave do Workspace e a ID do Workspace serão as mesmas, independentemente de quais dessas opções você escolher.

Copie os valores da chave do Workspace e da ID do Workspace na seção Configurar conexão .

Importante

O arquivo de configuração Microsoft Defender para Ponto de Extremidade contém informações confidenciais que devem ser mantidas seguras.

Integrar os dispositivos

No console Configuration Manager, navegue atéConfigurações de Clientede Administração>.

Create configurações personalizadas do dispositivo cliente ou vá para as propriedades da configuração do cliente necessária e selecione Proteção do Ponto de Extremidade

Para Microsoft Defender para Ponto de Extremidade Cliente na configuração Windows Server 2012 R2 e Windows Server 2016, verifique se o valor é definido como Agente de Monitoramento da Microsoft (herdado).

No console Configuration Manager, navegue até Assets e Compliance>Endpoint Protection>Microsoft Defender Políticas de ATP.

Selecione Create Microsoft Defender POLÍTICA ATP para abrir o assistente de política.

Digite o Nome e a Descrição para a política de Microsoft Defender para Ponto de Extremidade e selecione Integração.

Navegue até o arquivo de configuração extraído do arquivo de .zip baixado.

Forneça a chave do Workspace e a ID do Workspace e selecione Avançar.

Especifique os exemplos de arquivo coletados e compartilhados de dispositivos gerenciados para análise.

- Nenhum

- Todos os tipos de arquivo

Examine o resumo e conclua o assistente.

Clique com o botão direito do mouse na política criada e selecione Implantar para direcionar a política de Microsoft Defender para Ponto de Extremidade aos clientes.

Monitorar

No console Configuration Manager, navegue pelo Monitoring>Security e selecione Microsoft Defender ATP.

Examine o Microsoft Defender para Ponto de Extremidade dashboard.

Microsoft Defender Status de Integração do Agente ATP: o número e o percentual de computadores cliente gerenciados qualificados com a política de Microsoft Defender para Ponto de Extremidade ativa integrada

Microsoft Defender ATP Agent Health: percentual de clientes de computador relatando status para seu agente de Microsoft Defender para Ponto de Extremidade

Saudável - Trabalhando corretamente

Inativo – Nenhum dado enviado ao serviço durante o período de tempo

Estado do agente - O serviço do sistema para o agente no Windows não está em execução

Não integrado – A política foi aplicada, mas o agente não relatou a política a bordo

Create um arquivo de configuração de offboarding

Selecione Configurações e selecione Offboarding no título Ponto de Extremidade .

Selecione Windows 10 e 11 para o sistema operacional e o Microsoft Endpoint Configuration Manager branch atual e posterior para o método de implantação.

- O uso da opção Windows 10 e 11 garante que todos os dispositivos da coleção estejam desativados e que o MMA seja desinstalado quando necessário.

Baixe o arquivo compactado (.zip) e extraia o conteúdo. Os arquivos de offboard são válidos por 30 dias.

No console Configuration Manager, navegue até Assets e Compliance>Endpoint Protection>Microsoft Defender Políticas de ATP e selecione Create Microsoft Defender Política de ATP. O assistente de política é aberto.

Digite o Nome e a Descrição para a política de Microsoft Defender para Ponto de Extremidade e selecione Offboarding.

Navegue até o arquivo de configuração extraído do arquivo de .zip baixado.

Examine o resumo e conclua o assistente.

Selecione Implantar para direcionar a política de Microsoft Defender para Ponto de Extremidade aos clientes.

Importante

Os arquivos de configuração Microsoft Defender para Ponto de Extremidade contém informações confidenciais que devem ser mantidas seguras.

Atualizando as informações de integração para dispositivos existentes

As organizações podem precisar atualizar as informações de integração em um dispositivo por meio de Microsoft Configuration Manager.

Isso pode ser necessário devido a uma alteração na carga de integração para Microsoft Defender para Ponto de Extremidade ou quando direcionada pelo suporte da Microsoft.

A atualização das informações de integração orientará o dispositivo a começar a utilizar a nova carga de integração na próxima Reinicialização.

Esse processo compromete as ações para atualizar a política de integração existente e executar uma ação única em todos os dispositivos existentes para atualizar a carga de integração. Utilize o script de integração Política de Grupo para executar uma elevação única de dispositivos da carga antiga para o novo conteúdo.

Observação

Essas informações não necessariamente moverão um dispositivo entre locatários sem remover totalmente o dispositivo do locatário original. Para opções que migram dispositivos entre organizações Microsoft Defender para Ponto de Extremidade, envolva Suporte da Microsoft.

Validar o novo conteúdo de integração

Baixe o pacote de integração Política de Grupo no portal do Microsoft Defender para Ponto de Extremidade.

Create uma coleção para validação do novo conteúdo de integração

Exclua essa coleção da coleção Microsoft Defender para Ponto de Extremidade existente direcionada com a carga de integração.

Implante o script de integração Política de Grupo na coleção de testes.

A validação dos dispositivos está utilizando a nova carga de integração.

Migrar para o novo conteúdo de integração

Baixe o pacote de integração Microsoft Configuration Manager no portal do Microsoft Defender para Ponto de Extremidade.

Atualize a política de integração Microsoft Defender para Ponto de Extremidade existente com o novo conteúdo de integração.

Implante o script de Validar a nova carga de integração para a coleção de destino existente para a política de integração Microsoft Defender para Ponto de Extremidade.

Validar que os dispositivos estão utilizando a nova carga de integração e consumindo com êxito a carga do script

Observação

Depois que todos os dispositivos forem migrados, você poderá remover as coleções de script e validação do seu ambiente, usando a política de integração avançando.

Próximas etapas

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de