Definições de dispositivos Windows 10/11 e Windows Holographic para adicionar ligações VPN com o Intune

Observação

O Intune pode suportar mais definições do que as definições listadas neste artigo. Nem todas as definições estão documentadas e não serão documentadas. Para ver as definições que pode configurar, crie uma política de configuração de dispositivos e selecione Catálogo de Definições. Para obter mais informações, consulte Catálogo de Configurações.

Pode adicionar e configurar ligações VPN para dispositivos com o Microsoft Intune. Este artigo descreve algumas das definições e funcionalidades que pode configurar ao criar redes privadas virtuais (VPNs). Estas definições de VPN são utilizadas em perfis de configuração de dispositivos e, em seguida, enviadas ou implementadas em dispositivos.

Como parte da sua solução de gestão de dispositivos móveis (MDM), utilize estas definições para permitir ou desativar funcionalidades, incluindo a utilização de um fornecedor de VPN específico, ativação sempre ativada, utilização de DNS, adição de um proxy e muito mais.

Estas definições aplicam-se a dispositivos em execução:

- Windows 10/11

- Windows Holographic for Business

Antes de começar

Implemente a sua aplicação VPN e crie um perfil de configuração de dispositivo VPN de cliente Windows. As definições disponíveis dependem da aplicação cliente VPN que escolher. Algumas definições só estão disponíveis para clientes VPN específicos.

-

Alguns serviços do Microsoft 365, como o Outlook, podem não ter um bom desempenho com VPNs de terceiros ou parceiros. Se estiver a utilizar uma VPN de terceiros ou parceiro e tiver um problema de latência ou desempenho, remova a VPN.

Se remover a VPN resolver o comportamento, pode:

- Trabalhe com a VPN de terceiros ou parceiro para obter possíveis resoluções. A Microsoft não fornece suporte técnico para VPNs de terceiros ou parceiros.

- Não utilize uma VPN com tráfego do Outlook.

- Se precisar de utilizar uma VPN, utilize uma VPN de túnel dividido. Além disso, permita que o tráfego do Outlook ignore a VPN.

Para obter mais informações, confira:

- Descrição geral: túnel dividido de VPN para o Microsoft 365

- Utilizar dispositivos de rede de terceiros ou soluções com o Microsoft 365

- Formas alternativas para profissionais de segurança e TI alcançarem controlos de segurança modernos no blogue de cenários de trabalho remoto exclusivos de hoje

- Princípios de conectividade de rede do Microsoft 365

Estas definições utilizam o CSP VPNv2.

Âmbito do utilizador ou Âmbito do dispositivo

Utilize este perfil VPN com um âmbito de utilizador/dispositivo: aplique o perfil ao âmbito do utilizador ou ao âmbito do dispositivo:

-

Âmbito do utilizador: o perfil VPN é instalado na conta do utilizador no dispositivo, como

user@contoso.com. Se outro utilizador iniciar sessão no dispositivo, o perfil VPN não estará disponível. - Âmbito do dispositivo: o perfil VPN é instalado no contexto do dispositivo e aplica-se a todos os utilizadores no dispositivo. Os dispositivos Windows Holographic só suportam o âmbito do dispositivo.

-

Âmbito do utilizador: o perfil VPN é instalado na conta do utilizador no dispositivo, como

Os perfis de VPN existentes aplicam-se ao âmbito existente. Por predefinição, os novos perfis VPN são instalados no âmbito do utilizador, exceto para os perfis com o túnel do dispositivo ativado. Os perfis VPN com o túnel do dispositivo ativado utilizam o âmbito do dispositivo.

Tipo de conexão

Tipo de ligação: selecione o tipo de ligação VPN na seguinte lista de fornecedores:

- Check Point Capsule VPN

- Cisco AnyConnect

- Citrix

- F5 Access

- Palo Alto Networks GlobalProtect

- Pulse Secure

- SonicWall Mobile Connect

- Automático (Tipo nativo)

- IKEv2 (Tipo nativo)

- L2TP (Tipo nativo)

- PPTP (Tipo nativo)

Base VPN

As seguintes definições são apresentadas consoante o tipo de ligação que selecionar. Nem todas as definições estão disponíveis para todos os tipos de ligação.

Nome da ligação: introduza um nome para esta ligação. Os utilizadores finais veem este nome quando procurarem no respetivo dispositivo a lista de ligações VPN disponíveis. Por exemplo, digite

Contoso VPN.Servidores: adicione um ou mais servidores VPN aos quais os dispositivos se ligam. Quando adiciona um servidor, introduz as seguintes informações:

- Importar: navegue para um ficheiro separado por vírgulas que inclua uma lista de servidores no formato: descrição, endereço IP ou FQDN, Servidor predefinido. Selecione OK para importar estes servidores para a lista Servidores .

- Exportar: exporta a lista existente de servidores para um ficheiro de valores separados por vírgulas (csv).

- Descrição: introduza um nome descritivo para o servidor, como o servidor VPN da Contoso.

- Endereço do servidor VPN: introduza o endereço IP ou o nome de domínio completamente qualificado (FQDN) do servidor VPN ao qual os dispositivos se ligam, como 192.168.1.1 ou vpn.contoso.com.

- Servidor predefinido: Verdadeiro ativa este servidor como o servidor predefinido que os dispositivos utilizam para estabelecer a ligação. Defina apenas um servidor como predefinição. Falso (predefinição) não utiliza este servidor VPN como o servidor predefinido.

Registar endereços IP com DNS interno: selecione Ativar para configurar o perfil VPN para registar dinamicamente os endereços IP atribuídos à interface VPN com o DNS interno. Selecione Desativar para não registar dinamicamente os endereços IP.

AlwaysOn: a opção Ativar liga-se automaticamente à ligação VPN quando ocorrem os seguintes eventos:

- Os utilizadores iniciam sessão nos respetivos dispositivos.

- A rede no dispositivo é alterada.

- O ecrã do dispositivo volta a ativar-se depois de ser desativado.

Para utilizar ligações de túnel de dispositivo, como IKEv2, ative esta definição.

Desativar não ativa automaticamente a ligação VPN. Os utilizadores poderão ter de ativar a VPN manualmente.

Método de autenticação: selecione como pretende que os utilizadores se autentiquem no servidor VPN. Suas opções:

Certificados: selecione um perfil de certificado de cliente de utilizador existente para autenticar o utilizador. Esta opção fornece funcionalidades melhoradas, como a experiência de toque zero, a VPN a pedido e a VPN por aplicação.

Para criar perfis de certificado no Intune, veja Utilizar certificados para autenticação.

Nome de utilizador e palavra-passe: exigir que os utilizadores introduzam o respetivo nome de utilizador e palavra-passe de domínio para autenticar, como

user@contoso.com, oucontoso\user.Credencial derivada: utilize um certificado derivado do smart card de um utilizador. Se não estiver configurado nenhum emissor de credenciais derivado, o Intune pede-lhe para adicionar um. Para obter mais informações, veja Utilizar credenciais derivadas no Intune.

Observação

Atualmente, as credenciais derivadas como um método de autenticação para perfis VPN não estão a funcionar conforme esperado em dispositivos Windows. Este comportamento só afeta perfis VPN em dispositivos Windows e será corrigido numa versão futura (sem ETA).

EAP (apenas IKEv2): selecione um perfil de certificado de cliente EAP (Extensible Authentication Protocol) existente para autenticar. Introduza os parâmetros de autenticação na definição XML EAP .

Para obter mais informações sobre a autenticação EAP, veja Extensible Authentication Protocol (EAP) for network access and EAP configuration (Protocolo de Autenticação Extensível [EAP]) para obter acesso à rede e configuração EAP.

Certificados de computador (apenas IKEv2): selecione um perfil de certificado de cliente de dispositivo existente para autenticar o dispositivo.

Se utilizar ligações de túnel de dispositivo, tem de selecionar Certificados de computador.

Para criar perfis de certificado no Intune, veja Utilizar certificados para autenticação.

Memorizar credenciais em cada início de sessão: Ativar coloca em cache as credenciais de autenticação. Quando definido como Não configurado, o Intune não altera nem atualiza esta definição. Por predefinição, o SO pode não colocar em cache as credenciais de autenticação.

XML personalizado: introduza quaisquer comandos XML personalizados que configurem a ligação VPN.

XML de EAP: introduza quaisquer comandos XML EAP que configurem a ligação VPN.

Para obter mais informações, incluindo a criação de XML EAP personalizado, veja Configuração EAP.

Túnel do dispositivo (apenas IKEv2): Ativar liga o dispositivo à VPN automaticamente sem qualquer interação do utilizador ou iniciar sessão. Esta definição aplica-se a dispositivos associados ao ID do Microsoft Entra.

Para utilizar esta funcionalidade, tem de configurar as seguintes definições:

- Tipo de ligação: definido como IKEv2.

- AlwaysOn: defina como Ativar.

- Método de autenticação: definido como Certificados de computador.

Atribua apenas um perfil por dispositivo com o Túnel do Dispositivo ativado.

Parâmetros de Associação de Segurança IKE (apenas IKEv2)

Importante

O Windows 11 requer que:

Todas as definições de Parâmetros de Associação de Segurança IKE e Parâmetros de Associação de Segurança Subordinada estão configuradas.

OU

Nenhuma das definições parâmetros de associação de segurança IKE e parâmetros de associação de segurança subordinada estão configuradas.

Estas definições de criptografia são utilizadas durante negociações de associação de segurança IKE (também conhecidas como main mode ou phase 1) para ligações IKEv2. Estas definições têm de corresponder às definições do servidor VPN. Se as definições não corresponderem, o perfil VPN não se ligará.

Algoritmo de encriptação: selecione o algoritmo de encriptação utilizado no servidor VPN. Por exemplo, se o servidor VPN utilizar AES de 128 bits, selecione AES-128 na lista.

Quando definido como Não configurado, o Intune não altera nem atualiza esta definição.

Algoritmo de verificação de integridade: selecione o algoritmo de integridade utilizado no servidor VPN. Por exemplo, se o servidor VPN utilizar SHA1-96, selecione SHA1-96 na lista.

Quando definido como Não configurado, o Intune não altera nem atualiza esta definição.

Grupo Diffie-Hellman: selecione o grupo de cálculo Diffie-Hellman utilizado no servidor VPN. Por exemplo, se o servidor VPN utilizar o Grupo2 (1024 bits), selecione 2 na lista.

Quando definido como Não configurado, o Intune não altera nem atualiza esta definição.

Parâmetros de Associação de Segurança Subordinada (apenas IKEv2)

Importante

O Windows 11 requer que:

Todas as definições de Parâmetros de Associação de Segurança IKE e Parâmetros de Associação de Segurança Subordinada estão configuradas.

OU

Nenhuma das definições parâmetros de associação de segurança IKE e parâmetros de associação de segurança subordinada estão configuradas.

Estas definições de criptografia são utilizadas durante negociações de associação de segurança subordinada (também conhecidas como quick mode ou phase 2) para ligações IKEv2. Estas definições têm de corresponder às definições do servidor VPN. Se as definições não corresponderem, o perfil VPN não se ligará.

Algoritmo de transformação de cifras: selecione o algoritmo utilizado no servidor VPN. Por exemplo, se o servidor VPN utilizar AES-CBC de 128 bits, selecione CBC-AES-128 na lista.

Quando definido como Não configurado, o Intune não altera nem atualiza esta definição.

Algoritmo de transformação de autenticação: selecione o algoritmo utilizado no servidor VPN. Por exemplo, se o servidor VPN utilizar AES-GCM de 128 bits, selecione GCM-AES-128 na lista.

Quando definido como Não configurado, o Intune não altera nem atualiza esta definição.

Grupo de sigilo avançado perfeito (PFS): selecione o grupo de cálculo Diffie-Hellman utilizado para obter o segredo perfeito para a frente (PFS) no servidor VPN. Por exemplo, se o servidor VPN utilizar o Grupo2 (1024 bits), selecione 2 na lista.

Quando definido como Não configurado, o Intune não altera nem atualiza esta definição.

Exemplo de Pulse Secure

<pulse-schema><isSingleSignOnCredential>true</isSingleSignOnCredential></pulse-schema>

Exemplo de Cliente F5 Edge

<f5-vpn-conf><single-sign-on-credential /></f5-vpn-conf>

Exemplo de SonicWALL Mobile Connect

Grupo ou domínio de início de sessão: esta propriedade não pode ser definida no perfil VPN. Em vez disso, o Mobile Connect analisa este valor quando o nome de utilizador e o username@domain domínio são introduzidos nos formatos ou DOMAIN\username .

Exemplo:

<MobileConnect><Compression>false</Compression><debugLogging>True</debugLogging><packetCapture>False</packetCapture></MobileConnect>

Exemplo de VPN do CheckPoint Mobile

<CheckPointVPN port="443" name="CheckPointSelfhost" sso="true" debug="3" />

Dica

Para obter mais informações sobre como escrever comandos XML personalizados, veja a documentação da VPN do fabricante.

Aplicações e Regras de Tráfego

Associar o WIP ou aplicações a esta VPN: ative esta definição se apenas quiser que algumas aplicações utilizem a ligação VPN. Suas opções:

- Não configurado (predefinição): o Intune não altera nem atualiza esta definição.

-

Associar um WIP a esta ligação: todas as aplicações no domínio do Windows Identity Protection utilizam automaticamente a ligação VPN.

-

Domínio WIP para esta ligação: introduza um domínio do Windows Identity Protection (WIP). Por exemplo, digite

contoso.com.

-

Domínio WIP para esta ligação: introduza um domínio do Windows Identity Protection (WIP). Por exemplo, digite

-

Associar aplicações a esta ligação: as aplicações que introduzir utilizam automaticamente a ligação VPN.

Restringir a ligação VPN a estas aplicações: Desativar (predefinição) permite que todas as aplicações utilizem a ligação VPN. Ativar restringe a ligação VPN às aplicações que introduzir (VPN por aplicação). As regras de tráfego para as aplicações que adicionar são adicionadas automaticamente às Regras de tráfego de rede para esta definição de ligação VPN .

Quando seleciona Ativar, a lista de identificadores de aplicações torna-se só de leitura. Antes de ativar esta definição, adicione as aplicações associadas.

Aplicações Associadas: selecione Importar para importar um

.csvficheiro com a sua lista de aplicações. O seu.csvaspeto é semelhante ao seguinte ficheiro:%windir%\system32\notepad.exe,desktop Microsoft.Office.OneNote_8wekyb3d8bbwe,universalO tipo de aplicação determina o identificador da aplicação. Para uma aplicação universal, introduza o nome da família do pacote, como

Microsoft.Office.OneNote_8wekyb3d8bbwe. Para uma aplicação de ambiente de trabalho, introduza o caminho do ficheiro da aplicação, como%windir%\system32\notepad.exe.Para obter o nome da família do pacote, pode utilizar o cmdlet do

Get-AppxPackageWindows PowerShell. Por exemplo, para obter o nome da família de pacotes do OneNote, abra o Windows PowerShell e introduzaGet-AppxPackage *OneNote. Para obter mais informações, consulte Localizar um PFN para uma aplicação instalada num computador cliente Windows e o cmdlet Get-AppxPackage.

Importante

Recomendamos que proteja todas as listas de aplicações criadas para VPNs por aplicação. Se um utilizador não autorizado alterar esta lista e a importar para a lista de aplicações VPN por aplicação, poderá autorizar o acesso de VPN a aplicações que não devem ter acesso. Uma forma de proteger as listas de aplicações é através de uma lista de controlo de acesso (ACL).

Regras de tráfego de rede para esta ligação VPN: pode adicionar regras de rede que se aplicam a esta ligação VPN. Utilize esta funcionalidade para filtrar o tráfego de rede para esta ligação VPN.

- Se criar uma regra de tráfego de rede, a VPN utiliza apenas os protocolos, portas e intervalos de endereços IP que introduzir nesta regra.

- Se não criar uma regra de tráfego de rede, todos os protocolos, portas e intervalos de endereços estão ativados para esta ligação VPN.

Ao adicionar regras de tráfego, para evitar problemas de VPN, recomenda-se adicionar uma regra catch-all menos restritiva.

Selecione Adicionar para criar uma regra e introduza as seguintes informações. Também pode Importar um

.csvficheiro com estas informações.Nome: introduza um nome para a regra de tráfego de rede.

Tipo de regra: introduza o método de túnel para esta regra. Esta definição só se aplica quando esta regra está associada a uma aplicação. Suas opções:

- Nenhum (predefinição)

- Túnel dividido: esta opção fornece aos dispositivos cliente duas ligações em simultâneo. Uma ligação é segura e foi concebida para manter o tráfego de rede privado. A segunda ligação está aberta à rede e permite a passagem do tráfego da Internet.

- Túnel de força: todo o tráfego de rede nesta regra passa pela VPN. Nenhum tráfego de rede nesta regra vai diretamente para a Internet.

Direção: selecione o fluxo de tráfego de rede que a ligação VPN permite. Suas opções:

- Entrada: só permite o tráfego de sites externos através da VPN. O tráfego de saída está impedido de entrar na VPN.

- Saída (predefinição): só permite o tráfego para sites externos através da VPN. O tráfego de entrada está impedido de entrar na VPN.

Para permitir a entrada e saída, crie duas regras separadas. Crie uma regra para entrada e outra regra para saída.

Protocolo: introduza o número de porta do protocolo de rede que pretende que a VPN utilize, de 0 a 255. Por exemplo, introduza

6para TCP ou17para UDP.Quando introduz um protocolo, está a ligar duas redes através deste mesmo protocolo. Se utilizar os protocolos TPC (

6) ou UDP (17), também terá de introduzir os & locais permitidos e os intervalos de endereços IP remotos permitidos & locais.Também pode Importar um

.csvficheiro com estas informações.Intervalos de portas locais: se utilizar os protocolos TPC (

6) ou UDP (17), introduza os intervalos de portas de rede local permitidos. Por exemplo, introduza100para a porta inferior e120para a porta superior.Pode criar uma lista de intervalos de portas permitidos, como 100-120, 200, 300-320. Para uma única porta, introduza o mesmo número de porta em ambos os campos.

Também pode Importar um

.csvficheiro com estas informações.Intervalos de portas remotos: se utilizar os protocolos TPC (

6) ou UDP (17), introduza os intervalos de portas de rede remota permitidos. Por exemplo, introduza100para a porta inferior e120para a porta superior.Pode criar uma lista de intervalos de portas permitidos, como 100-120, 200, 300-320. Para uma única porta, introduza o mesmo número de porta em ambos os campos.

Também pode Importar um

.csvficheiro com estas informações.Intervalos de endereços locais: introduza os intervalos de endereços IPv4 de rede local permitidos que podem utilizar a VPN. Apenas os endereços IP do dispositivo cliente neste intervalo utilizam esta VPN.

Por exemplo, introduza

10.0.0.22para a porta inferior e10.0.0.122para a porta superior.Pode criar uma lista de endereços IP permitidos. Para um único endereço IP, introduza o mesmo endereço IP em ambos os campos.

Também pode Importar um

.csvficheiro com estas informações.Intervalos de endereços remotos: introduza os intervalos de endereços IPv4 de rede remota permitidos que podem utilizar a VPN. Apenas os endereços IP neste intervalo utilizam esta VPN.

Por exemplo, introduza

10.0.0.22para a porta inferior e10.0.0.122para a porta superior.Pode criar uma lista de endereços IP permitidos. Para um único endereço IP, introduza o mesmo endereço IP em ambos os campos.

Também pode Importar um

.csvficheiro com estas informações.

Acesso Condicional

Acesso Condicional para esta ligação VPN: ativa o fluxo de conformidade do dispositivo a partir do cliente. Quando ativado, o cliente VPN comunica com o ID do Microsoft Entra para obter um certificado a utilizar para autenticação. A VPN deve ser configurada para utilizar a autenticação de certificado e o servidor VPN tem de confiar no servidor devolvido pelo ID do Microsoft Entra.

Início de sessão único (SSO) com certificado alternativo: para a conformidade do dispositivo, utilize um certificado diferente do certificado de autenticação VPN para autenticação Kerberos. Introduza o certificado com as seguintes definições:

- Nome: nome para utilização alargada de chaves (EKU)

- Identificador de Objeto: identificador de objeto para EKU

- Hash do emissor: Thumbprint para o certificado SSO

Definições de DNS

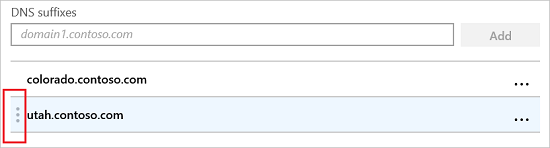

Lista de pesquisa de sufixos DNS: em sufixos DNS, introduza um sufixo DNS e Adicione. Pode adicionar muitos sufixos.

Ao utilizar sufixos DNS, pode procurar um recurso de rede com o nome abreviado, em vez do nome de domínio completamente qualificado (FQDN). Quando pesquisa com o nome abreviado, o sufixo é automaticamente determinado pelo servidor DNS. Por exemplo,

utah.contoso.comestá na lista de sufixos DNS. Faz pingDEV-comp. Neste cenário, resolve paraDEV-comp.utah.contoso.com.Os sufixos DNS são resolvidos pela ordem listada e a ordem pode ser alterada. Por exemplo,

colorado.contoso.comeutah.contoso.comestão na lista de sufixos DNS e ambos têm um recurso chamadoDEV-comp. Umacolorado.contoso.comvez que é o primeiro na lista, resolve-se comoDEV-comp.colorado.contoso.com.Para alterar a ordem, selecione os pontos à esquerda do sufixo DNS e, em seguida, arraste o sufixo para a parte superior:

Regras da tabela da Política de Resolução de Nomes (NRPT): as regras da tabela política de resolução de nomes (NRPT) definem como o DNS resolve os nomes quando ligado à VPN. Após a ligação VPN ser estabelecida, escolha os servidores DNS que a ligação VPN utiliza.

Pode adicionar regras que incluem o domínio, o servidor DNS, o proxy e outros detalhes. Estas regras resolvem o domínio introduzido. A ligação VPN utiliza estas regras quando os utilizadores se ligam aos domínios introduzidos.

Selecione Adicionar para adicionar uma nova regra. Para cada servidor, introduza:

-

Domínio: introduza o nome de domínio completamente qualificado (FQDN) ou um sufixo DNS para aplicar a regra. Também pode introduzir um ponto final (.) no início para um sufixo DNS. Por exemplo, introduza

contoso.comou.allcontososubdomains.com. -

Servidores DNS: introduza o endereço IP ou o servidor DNS que resolve o domínio. Por exemplo, introduza

10.0.0.3ouvpn.contoso.com. -

Proxy: introduza o servidor proxy Web que resolve o domínio. Por exemplo, digite

http://proxy.com. -

Ligar automaticamente: quando ativado, o dispositivo liga-se automaticamente à VPN quando um dispositivo se liga a um domínio introduzido, como

contoso.com. Quando Não configurado (predefinição), o dispositivo não se liga automaticamente à VPN - Persistente: quando definida como Ativada, a regra permanece na tabela Política de Resolução de Nomes (NRPT) até que a regra seja removida manualmente do dispositivo, mesmo depois de a VPN se desligar. Quando definida como Não configurada (predefinição), as regras NRPT no perfil VPN são removidas do dispositivo quando a VPN se desliga.

-

Domínio: introduza o nome de domínio completamente qualificado (FQDN) ou um sufixo DNS para aplicar a regra. Também pode introduzir um ponto final (.) no início para um sufixo DNS. Por exemplo, introduza

Proxy

-

Script de configuração automática: utilize um ficheiro para configurar o servidor proxy. Introduza o URL do servidor proxy que inclui o ficheiro de configuração. Por exemplo, digite

http://proxy.contoso.com/pac. -

Endereço: introduza o endereço IP ou o nome de anfitrião completamente qualificado do servidor proxy. Por exemplo, introduza

10.0.0.3ouvpn.contoso.com. -

Número da porta: introduza o número de porta utilizado pelo servidor proxy. Por exemplo, digite

8080. - Ignorar o proxy para endereços locais: esta definição aplica-se se o servidor VPN necessitar de um servidor proxy para a ligação. Se não quiser utilizar um servidor proxy para endereços locais, selecione Ativar.

Dividir Túnel

- Dividir túnel: ative ou Desative para permitir que os dispositivos decidam qual a ligação a utilizar consoante o tráfego. Por exemplo, um utilizador num hotel utiliza a ligação VPN para aceder a ficheiros de trabalho, mas utiliza a rede padrão do hotel para navegação regular na Web.

- Dividir rotas de túnel para esta ligação VPN: adicione rotas opcionais para fornecedores de VPN de terceiros. Introduza um prefixo de destino e um tamanho de prefixo para cada ligação.

Deteção de Rede Fidedigna

Sufixos DNS de rede fidedignos: quando os utilizadores já estão ligados a uma rede fidedigna, pode impedir que os dispositivos se liguem automaticamente a outras ligações VPN.

Nos sufixos DNS, introduza um sufixo DNS em que pretende confiar, como contoso.com, e selecione Adicionar. Pode adicionar o número de sufixos que quiser.

Se um utilizador estiver ligado a um sufixo DNS na lista, o utilizador não se ligará automaticamente a outra ligação VPN. O utilizador continua a utilizar a lista fidedigna de sufixos DNS introduzidos. A rede fidedigna continua a ser utilizada, mesmo que sejam definidos quaisquer acionadores automáticos.

Por exemplo, se o utilizador já estiver ligado a um sufixo DNS fidedigno, os seguintes registos automáticos serão ignorados. Especificamente, os sufixos DNS na lista cancelam todos os outros registos automáticos de ligação, incluindo:

- Sempre

- Acionador baseado na aplicação

- Preenchidor automático de DNS

Próximas etapas

O perfil é criado, mas pode ainda não estar a fazer nada. Atribua o perfil e monitore seu status.

Configure as definições de VPN em dispositivos Android, iOS/iPadOS e macOS .