Visão geral: túnel dividido de VPN para o Microsoft 365

Observação

Este artigo faz parte de um conjunto de artigos que abordam a otimização do Microsoft 365 para usuários remotos.

- Para obter diretrizes detalhadas sobre como implementar o túnel dividido de VPN, consulte Implementando o túnel dividido de VPN para o Microsoft 365.

- Para obter uma lista detalhada de cenários de túnel dividido de VPN, consulte Cenários comuns de túnel dividido de VPN para o Microsoft 365.

- Para obter diretrizes sobre como proteger o tráfego de mídia do Teams em ambientes de túnel divididos de VPN, confira Proteger o tráfego de mídia do Teams para túnel dividido de VPN.

- Para obter informações sobre como configurar eventos Stream e ao vivo em ambientes VPN, confira Considerações especiais sobre Stream e eventos ao vivo em ambientes VPN.

- Para obter informações sobre como otimizar o desempenho de locatários do Microsoft 365 em todo o mundo para usuários na China, confira Otimização de desempenho do Microsoft 365 para usuários da China.

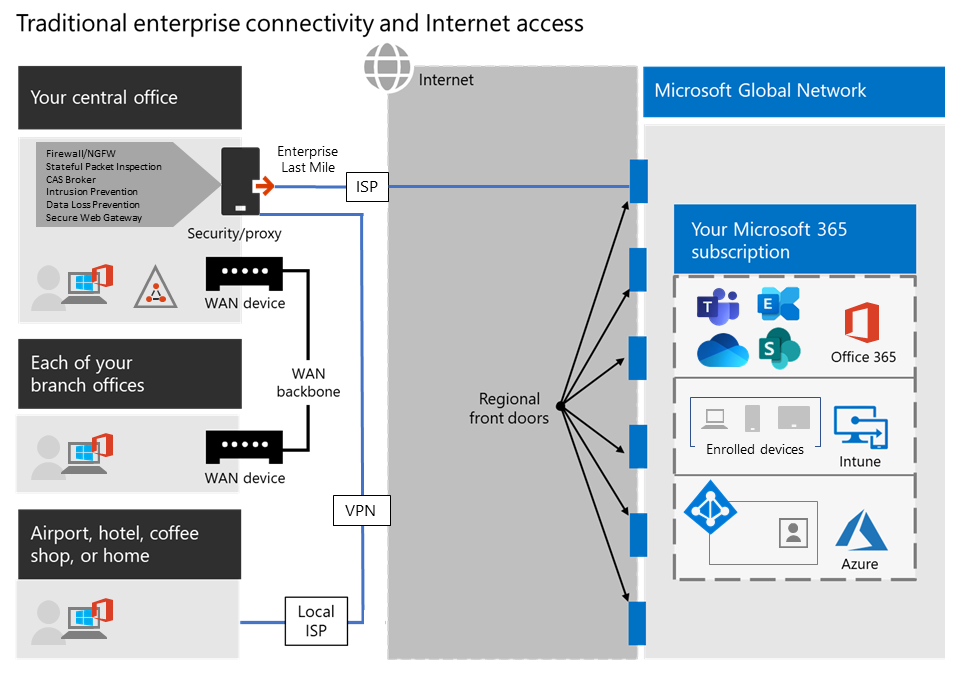

As empresas tradicionalmente têm usado VPNs para dar suporte a experiências remotas seguras para seus usuários. Embora as cargas de trabalho principais permanecessem no local, uma VPN do cliente remoto roteada por meio de um datacenter na rede corporativa foi o método principal para usuários remotos acessarem recursos corporativos. Para proteger essas conexões, as empresas criam camadas de soluções de segurança de rede em todos os caminhos de VPN. Essa segurança foi criada para proteger a infraestrutura interna e proteger a navegação móvel de sites externos redirecionando o tráfego para a VPN e, em seguida, para fora por meio do perímetro da Internet local. VPNs, perímetros de rede e infraestrutura de segurança associada eram muitas vezes criadas e dimensionadas para um volume definido de tráfego, normalmente com a maioria da conectividade sendo iniciada de dentro da rede corporativa e a maior parte permanecendo dentro dos limites de rede interna.

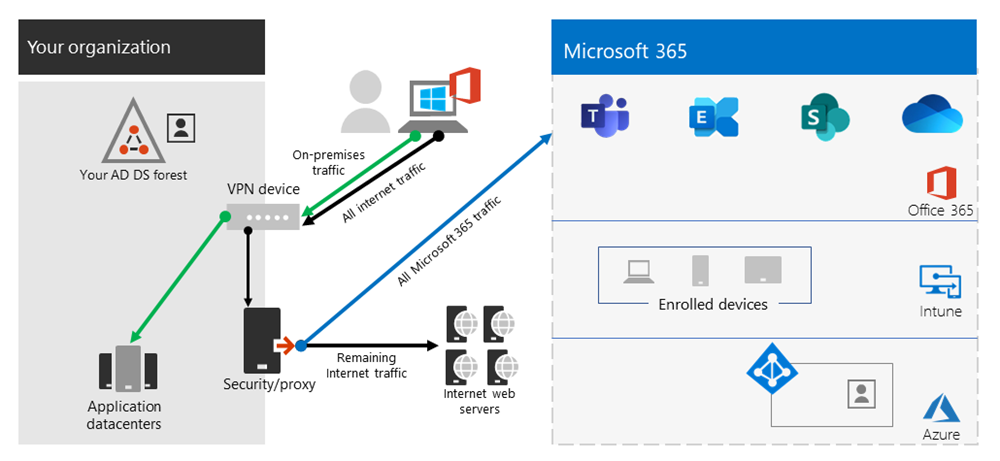

Por algum tempo, os modelos de VPN onde todas as conexões do dispositivo de usuário remoto eram roteadas de volta para a rede local (conhecido como túnel forçado) eram muito sustentáveis, desde que a escala simultânea dos usuários remotos fosse modesta, e os volumes de tráfego que atravessavam a VPN fossem baixos. Alguns clientes continuaram a usar o túnel de força vpn como o status quo mesmo depois que seus aplicativos se mudaram de dentro do perímetro corporativo para nuvens saaS públicas.

O uso de VPNs com túnel forçado para se conectar a aplicativos de nuvem distribuídos e sensíveis ao desempenho é suboptimal, mas os efeitos negativos foram aceitos por algumas empresas para manter a segurança status quo. Um diagrama de exemplo desse cenário pode ser visto aqui:

Figura 1: uma solução VPN de túnel forçado tradicional.

Esse problema vem crescendo há muitos anos, com muitos clientes relatando uma mudança significativa de padrões de tráfego de rede. O tráfego que costumava ficar no local agora se conecta a pontos de extremidade de nuvem externos. Muitos clientes da Microsoft relatam que, anteriormente, cerca de 80% de seu tráfego de rede era para alguma origem interna (representada pela linha pontilhada no diagrama anterior). Em 2020, esse número diminuiu para cerca de 20% ou menor, pois eles mudaram as principais cargas de trabalho para a nuvem. Essas tendências não são incomuns com outras empresas. Com o passar do tempo, à medida que a jornada na nuvem progride, o modelo acima se torna cada vez mais complicado e insustentável, impedindo que uma organização seja ágil à medida que se move para um mundo em primeiro lugar na nuvem.

A crise mundial do COVID-19 escalou esse problema para exigir a correção imediata. A necessidade de garantir a segurança dos funcionários gerou demandas sem precedentes na TI corporativa para dar suporte à produtividade do trabalho doméstico em grande escala, o que ainda é verdade na era pós-crise. O Microsoft 365 está bem posicionado para ajudar os clientes a atender a essa demanda, mas a alta simultaneidade dos usuários que trabalham em casa gera um grande volume de tráfego do Microsoft 365 que, se roteado por meio de VPN de túnel forçado e perímetros de rede locais, causa saturação rápida e executa a infraestrutura vpn fora da capacidade. Nessa realidade pós-crise, usar VPN para acessar o Microsoft 365 não é mais apenas um impedimento de desempenho, mas um muro rígido que não só afeta o Microsoft 365, mas operações comerciais críticas que ainda precisam contar com a VPN para operar.

A Microsoft tem trabalhado em estreita colaboração com os clientes e o setor mais amplo para fornecer soluções eficazes e modernas para esses problemas de dentro de nossos próprios serviços e para se alinhar às melhores práticas do setor. Os princípios de conectividade para o serviço Microsoft 365 foram projetados para funcionar com eficiência para usuários remotos, ao mesmo tempo em que permitem que uma organização mantenha a segurança e o controle sobre sua conectividade. Essas soluções também podem ser implementadas rapidamente com trabalho limitado, mas alcançam um efeito positivo significativo sobre os problemas descritos acima.

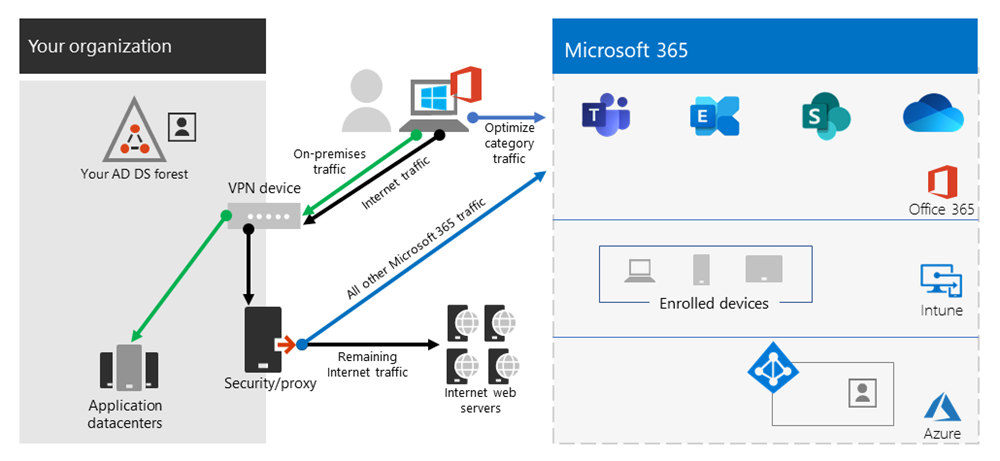

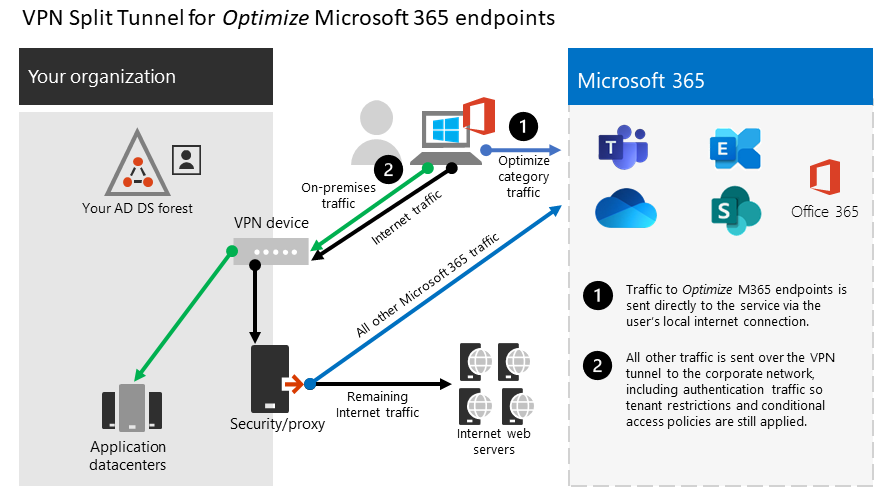

Para clientes que conectam seus dispositivos de trabalho remotos à rede corporativa ou à infraestrutura de nuvem por meio de VPN, a Microsoft recomenda que os principais cenários do Microsoft 365 Microsoft Teams, SharePoint e Exchange Online sejam roteados em uma configuração de túnel dividido de VPN. Isso se torna especialmente importante como a estratégia de linha de frente para facilitar a produtividade contínua dos funcionários durante eventos domésticos em larga escala, como a crise do COVID-19.

Figura 2: uma solução de túnel dividido de VPN com exceções definidas do Microsoft 365 enviadas diretamente ao serviço. Todo o tráfego atravessa o túnel VPN independentemente do destino.

A essência dessa abordagem é fornecer um método para que as empresas reduzam o risco de saturação da infraestrutura vpn e melhorem drasticamente o desempenho do Microsoft 365 no período mais curto possível. Configurar clientes VPN para permitir que o tráfego mais crítico e de alto volume do Microsoft 365 ignore o túnel VPN obtém os seguintes benefícios:

Atenua imediatamente a causa raiz da maioria dos problemas de desempenho e capacidade de rede relatados pelo cliente nas arquiteturas de VPN corporativas que afetam a experiência do usuário do Microsoft 365

A solução recomendada visa especificamente os pontos de extremidade de serviço do Microsoft 365 categorizados como Otimizar no artigo URLs do Microsoft 365 e intervalos de endereços IP. O tráfego para esses pontos de extremidade é altamente sensível à latência e à limitação de largura de banda, e permitir que ele ignore o túnel VPN pode melhorar drasticamente a experiência do usuário final, bem como reduzir a carga de rede corporativa. As conexões do Microsoft 365 que não constituem a maior parte da largura de banda ou da experiência do usuário podem continuar a ser roteadas pelo túnel VPN junto com o restante do tráfego vinculado à Internet. Para obter mais informações, confira A estratégia de túnel dividido de VPN.

Pode ser configurado, testado e implementado rapidamente pelos clientes e sem requisitos adicionais de infraestrutura ou aplicativo

Dependendo da plataforma VPN e da arquitetura de rede, a implementação pode levar apenas algumas horas. Para obter mais informações, confira Implementar o túnel divido de VPN.

Preserva a postura de segurança das implementações de VPN do cliente, não alterando a forma como outras conexões são roteadas, incluindo o tráfego da Internet

A configuração recomendada segue o princípio de privilégios mínimos para exceções de tráfego VPN, e permite aos clientes implementar o túnel dividido de VPN sem expor os usuários ou a infraestrutura a riscos de segurança adicionais. O tráfego de rede roteado diretamente para os pontos de extremidade do Microsoft 365 é criptografado, validado para integridade por pilhas de aplicativos cliente do Office e escopo para endereços IP dedicados aos serviços do Microsoft 365 que são endurecidos no nível do aplicativo e da rede. Para obter mais informações, confira Maneiras alternativas para profissionais de segurança e TI alcançarem controles de segurança modernos nos cenários atuais de trabalho remoto (blog da equipe de segurança da Microsoft)

Tem suporte nativo pela maioria das plataformas de VPN corporativas

A Microsoft continua colaborando com parceiros industriais que produzem soluções de VPN comerciais para ajudar os parceiros a desenvolver modelos de configuração e diretrizes direcionadas para as suas soluções, em alinhamento com as recomendações acima. Para obter mais informações, confira Guias HOWTO para plataformas VPN comuns.

Dica

A Microsoft recomenda focar a configuração de VPN de túnel dividido em intervalos de IP dedicados documentados para serviços do Microsoft 365. As configurações de túnel dividido baseadas em FQDN ou AppID, embora possíveis em determinadas plataformas de cliente VPN, podem não cobrir totalmente os principais cenários do Microsoft 365 e podem entrar em conflito com as regras de roteamento VPN baseadas em IP. Por esse motivo, a Microsoft não recomenda usar o Microsoft 365 FQDNs para configurar a VPN de túnel dividido. O uso da configuração de FQDN pode ser útil em outros cenários relacionados, como personalizações de arquivos .pac ou para implementar um proxy ignorável.

Para obter diretrizes completas de implementação, consulte Implementando o túnel dividido de VPN para o Microsoft 365.

Para um processo passo a passo para configurar o Microsoft 365 para trabalhos remotos, consulte Configurar sua infraestrutura para trabalho remoto.

A estratégia de túnel dividido VPN

As redes corporativas tradicionais geralmente são projetadas para funcionar com segurança para um mundo de pré-nuvem onde os dados, serviços, aplicativos mais importantes são hospedados no local e estão diretamente conectados à rede corporativa interna, assim como a maioria dos usuários. Assim, a infraestrutura de rede é construída em torno desses elementos, em que as filiais estão conectadas à sede através de redes MPLS (Multiprotocol Label Switching), e os usuários remotos se conectam à rede corporativa através de uma VPN para acessar os pontos de extremidade locais e a Internet. Nesse modelo, todo o tráfego de usuários remotos passa pela rede corporativa e é direcionado para o serviço de nuvem por meio de um ponto de saída comum.

Figura 2: uma solução VPN comum para usuários remotos em que todo o tráfego é forçado a voltar para a rede corporativa, independentemente do destino.

À medida que as organizações movem dados e aplicativos para a nuvem, esse modelo começou a se tornar menos eficaz à medida que rapidamente se torna complicado, caro e incalável, afetando significativamente o desempenho e a eficiência da rede dos usuários e restringindo a capacidade da organização de se adaptar às necessidades em mudança. Vários clientes da Microsoft relataram que há alguns anos 80% do tráfego de rede era para um destino interno, mas em 2020 80% mais o tráfego se conecta a um recurso externo baseado em nuvem.

A crise do COVID-19 agravou esse problema para exigir soluções imediatas para a grande maioria das organizações. Muitos clientes descobriram que o modelo de VPN forçado não é escalonável ou performante o suficiente para cenários de trabalho 100% remotos, como o que essa crise exigiu. Soluções rápidas são necessárias para que essas organizações operem com eficiência.

Para o serviço microsoft 365, a Microsoft projetou os requisitos de conectividade para o serviço com esse problema diretamente em mente, onde um conjunto focado, fortemente controlado e relativamente estático de pontos de extremidade de serviço pode ser otimizado de forma simples e rápida para fornecer alto desempenho para os usuários que acessam o serviço e reduzir a carga sobre a infraestrutura vpn para que ele possa ser usado pelo tráfego que ainda o requer.

O Microsoft 365 categoriza os pontos de extremidade necessários para o Microsoft 365 em três categorias: Otimizar, Permitir e Padrão. Otimizar os pontos de extremidade é o nosso foco aqui e têm as seguintes características:

- São pontos de extremidade de propriedade e gerenciados peça Microsoft, hospedados na infraestrutura da Microsoft

- São dedicados às principais cargas de trabalho do Microsoft 365, como Exchange Online, SharePoint, Skype for Business Online e Microsoft Teams

- Tem IPs fornecidos

- Baixa taxa de alteração e espera-se que permaneça menor em número (20 sub-redes de IP)

- São sensíveis a alto volume e/ou latência

- É possível ter os elementos de segurança necessários no serviço, em vez de embutido na rede

- Contabilize cerca de 70 a 80% do volume de tráfego para o serviço Microsoft 365

Esse conjunto de pontos de extremidade com escopo apertado pode ser dividido do túnel VPN forçado e enviado com segurança e diretamente para o serviço Microsoft 365 por meio da interface local do usuário. Isso é conhecido como túnel dividido.

Elementos de segurança como DLP, proteção AV, autenticação e controle de acesso podem ser entregues com muito mais eficiência contra esses pontos de extremidade em diferentes camadas dentro do serviço. Como também desviamos a maior parte do volume de tráfego para longe da solução VPN, isso libera a capacidade de VPN para o tráfego comercial crítico que ainda depende dele. Isso também deve eliminar a necessidade, em muitos casos, de passar por um longo e dispendioso programa de atualização para lidar com essa nova maneira de operar.

Figura 3: uma solução de túnel dividido vpn com exceções definidas do Microsoft 365 enviadas diretamente ao serviço. Todo o tráfego é forçado a voltar para a rede corporativa, independentemente do destino.

Do ponto de vista da segurança, a Microsoft tem uma série de recursos de segurança que podem ser usados para fornecer segurança semelhante, ou mesmo melhor do que aquela entregue pela inspeção inline por pilhas de segurança locais. A postagem do blog da equipe de segurança da Microsoft Maneiras alternativas para profissionais de segurança e TI alcançarem controles de segurança modernos nos cenários atuais de trabalho remoto, tem um resumo claro dos recursos disponíveis e você encontrará uma orientação mais detalhada neste artigo. Você também pode ler sobre a implementação da Microsoft de túneis divididos de VPN em Trabalhando com VPN: como a Microsoft mantém sua força de trabalho remota conectada.

Em muitos casos, esta implementação pode ser alcançada em questão de horas, permitindo uma solução rápida de um dos problemas mais urgentes que as organizações enfrentam à medida que mudam rapidamente para o trabalho remoto em escala real. Para diretrizes de implementação de túnel dividido de VPN, consulte Implementando o túnel dividido de VPN para o Microsoft 365.

Perguntas frequentes

A Equipe de Segurança da Microsoft publicou formas alternativas para profissionais de segurança e TI alcançarem controles de segurança modernos nos cenários de trabalho remoto exclusivos de hoje, uma postagem no blog, que descreve as principais maneiras para os profissionais de segurança e TI alcançarem controles de segurança modernos nos cenários de trabalho remoto exclusivos de hoje. Além disso, abaixo estão algumas das perguntas e respostas comuns dos clientes sobre esse assunto.

Como fazer impedir que os usuários acessem outros locatários em que não confio onde possam exfiltrar dados?

A resposta é um recurso chamado restrições de locatário. O tráfego de autenticação não é alto volume nem especialmente sensível à latência, portanto, pode ser enviado por meio da solução VPN para o proxy local em que o recurso é aplicado. Uma lista de permissões de locatários confiáveis é mantida aqui e se o cliente tentar obter um token para um locatário que não é confiável, o proxy simplesmente nega a solicitação. Se o locatário for confiável, um token poderá ser acessado se o usuário tiver as credenciais e direitos corretos.

Portanto, mesmo que um usuário possa fazer uma conexão TCP/UDP com os pontos de extremidade marcados otimizar, sem um token válido para acessar o locatário em questão, ele simplesmente não pode fazer logon e acessar/mover dados.

Esse modelo permite acesso aos serviços do consumidor, como contas pessoais do OneDrive?

Não, não é, os pontos de extremidade do Microsoft 365 não são iguais aos serviços de consumidor (Onedrive.live.com como exemplo) para que o túnel dividido não permita que um usuário acesse diretamente os serviços de consumidor. O tráfego para pontos de extremidade de consumidores continuará a usar o túnel VPN, e as políticas existentes continuarão a ser aplicadas.

Como posso aplicar a DLP e proteger meus dados confidenciais quando o tráfego não flui pela minha solução local?

Para ajudá-lo a evitar a divulgação acidental de informações confidenciais, o Microsoft 365 tem um conjunto avançado de ferramentas internas. Você pode usar os recursos internos DLP do Teams e do SharePoint para detectar informações confidenciais armazenadas ou armazenadas incorretamente. Se parte de sua estratégia de trabalho remota envolver uma política BYOD (bring-your-own-device), você pode usar o Acesso Condicional baseado em aplicativo para impedir que dados confidenciais sejam baixados para dispositivos pessoais dos usuários

Como faço para avaliar e manter o controle da autenticação do usuário quando eles estão se conectando diretamente?

Além do recurso restrições de locatário observado no Q1, as políticas de acesso condicional podem ser aplicadas para avaliar dinamicamente o risco de uma solicitação de autenticação e reagir adequadamente. A Microsoft recomenda que o modelo Confiança Zero seja implementado ao longo do tempo e podemos usar Microsoft Entra políticas de Acesso Condicional para manter o controle em um mundo móvel e de nuvem. As políticas de acesso condicional podem ser usadas para tomar decisões em tempo real sobre se uma solicitação de autenticação teve êxito com base em vários fatores, como:

- Dispositivo, o dispositivo ingressado é um domínio conhecido/confiável?

- IP - a solicitação de autenticação vem de um endereço IP corporativo conhecido? Ou de um país/região em que não confiamos?

- Aplicativo – o usuário está autorizado a usar o aplicativo?

Em seguida, podemos desencadear políticas, como aprovar, disparar a MFA ou bloquear a autenticação com base nessas políticas.

Como posso me proteger contra vírus e malware?

Novamente, o Microsoft 365 fornece proteção para os pontos de extremidade marcados otimizar em várias camadas no próprio serviço, descritos neste documento. Como observado, é muito mais eficiente fornecer esses elementos de segurança no serviço em si, em vez de tentar fazê-lo de acordo com dispositivos que podem não entender completamente os protocolos/tráfego. Por padrão, o SharePoint verifica automaticamente os uploads de arquivos para malware conhecido

Para os pontos de extremidade do Exchange listados acima, Proteção do Exchange Online e Microsoft Defender para o Microsoft 365 fazem um excelente trabalho de fornecer segurança do tráfego para o serviço.

Posso enviar mais do que apenas o recurso Otimizar tráfego direto?

A prioridade deve ser fornecida para Otimizar os pontos de extremidade marcados pois eles oferecerão o máximo de benefícios para um baixo nível de trabalho. No entanto, se desejar, os pontos de extremidade permitidos são necessários para que o serviço funcione e tenham endereços IP fornecidos para os pontos de extremidade que podem ser usados, se necessário.

Há também vários fornecedores que oferecem soluções de proxy/segurança baseadas em nuvem chamadas gateways Web seguros que fornecem segurança central, controle e aplicativo de política corporativa para navegação geral na Web. Essas soluções podem funcionar bem em um primeiro mundo de nuvem, se altamente disponíveis, performantes e provisionadas perto de seus usuários, permitindo que o acesso seguro à Internet seja fornecido de um local baseado em nuvem próximo ao usuário. Isso remove a necessidade de um grampo de cabelo por meio da rede VPN/corporativa para tráfego de navegação geral, ao mesmo tempo em que permite o controle de segurança central.

Mesmo com essas soluções em vigor, no entanto, a Microsoft ainda recomenda fortemente que Otimizar o tráfego marcado do Microsoft 365 seja enviado diretamente para o serviço.

Para obter diretrizes sobre como permitir acesso direto a um Rede Virtual do Azure, consulte Trabalho remoto usando o Azure Gateway de VPN Ponto a site.

Por que a porta 80 é necessária? O tráfego é enviado sem formatação?

A porta 80 só é usada para itens como redirecionar para uma sessão de porta 443, nenhum dado do cliente é enviado ou pode ser acessado pela porta 80. A criptografia descreve a criptografia para dados em trânsito e em repouso para o Microsoft 365, e Tipos de tráfego descrevem como usamos o SRTP para proteger o tráfego de mídia do Teams.

Esse conselho se aplica aos usuários na China usando uma instância mundial do Microsoft 365?

Não, não se aplicam. A única ressalva ao conselho acima são os usuários na RSC que estão se conectando a uma instância mundial do Microsoft 365. Devido à ocorrência comum de congestionamento na rede entre fronteiras na região, o desempenho direto da Internet pode ser variável. A maioria dos clientes da região opera usando uma VPN para trazer o tráfego para a rede corporativa e utilizar seu circuito MPLS autorizado ou semelhante à saída fora do país/região por meio de um caminho otimizado. Isso é descrito ainda mais no artigo Otimização de desempenho do Microsoft 365 para usuários da China.

A configuração de túnel dividido funciona para o Teams em execução em um navegador?

Sim, com ressalvas. A maioria das funcionalidades do Teams tem suporte nos navegadores listados em Obter clientes para o Microsoft Teams.

Além disso, o Microsoft Edge 96 e superior dá suporte ao túnel dividido de VPN para tráfego ponto a ponto, habilitando a política Edge WebRtcRespectOsRoutingTableEnabled . Neste momento, outros navegadores podem não dar suporte ao túnel dividido de VPN para tráfego ponto a ponto.

Artigos relacionados

Implementando o túnel dividido de VPN para o Microsoft 365

Cenários comuns de túnel de divisão de VPN para o Microsoft 365

Protegendo o tráfego de mídia do Teams para túnel dividido de VPN

Considerações especiais para eventos Stream e ao vivo em ambientes VPN

Otimização de desempenho do Microsoft 365 para usuários da China

Princípios de Conectividade de Rede do Microsoft 365

Avaliando a conectividade de rede do Microsoft 365

Ajuste de desempenho e rede do Microsoft 365

Trabalhando no VPN: Como a Microsoft mantém sua força de trabalho remota conectada