Gerir a política de Encriptação de Discos para dispositivos Windows com Intune

Utilize Intune para configurar a encriptação BitLocker em dispositivos que executem Windows 10 ou posterior e a Encriptação de Dados Pessoais (PDE) em dispositivos que executem Windows 11 Versão 22H2 ou posterior.

Dica

Algumas configurações do BitLocker requerem que o dispositivo tenha um TPM com suporte.

Para configurar a encriptação nos seus dispositivos geridos, utilize um dos seguintes tipos de política:

Segurança de pontos finais > Política de encriptação do Windows. Escolha entre os seguintes perfis:

BitLocker – um grupo focado de definições dedicadas à configuração do BitLocker. Para obter mais informações, veja o CSP do BitLocker.

Encriptação - de Dados PessoaisA Encriptação de Dados Pessoais (PDE) difere do BitLocker na forma como encripta ficheiros em vez de volumes e discos inteiros. A PDE ocorre além de outros métodos de encriptação, como o BitLocker. Ao contrário do BitLocker que liberta chaves de encriptação de dados no arranque, a PDE não liberta chaves de encriptação de dados até que um utilizador inicie sessão com Windows Hello para Empresas. Para obter mais informações, veja O CSP de PDE.

Perfil de configuração do dispositivo para proteção de ponto de extremidade para BitLocker. As configurações do BitLocker são uma das categorias de configurações disponíveis para a proteção de ponto de extremidade do Windows 10/11.

Exiba as configurações do BitLocker disponíveis para BitLocker nos perfis de proteção de ponto de extremidade da política de configuração do dispositivo.

Dica

O Intune fornece um relatório de criptografia integrado que apresenta detalhes sobre o status de criptografia dos dispositivos em todos os dispositivos gerenciados. Após o Intune criptografar um dispositivo Windows com o BitLocker, você poderá ver e gerenciar as chaves de recuperação do BitLocker ao exibir o relatório de criptografia.

Também pode aceder a informações importantes do BitLocker a partir dos seus dispositivos, conforme encontrado no Microsoft Entra ID.

Importante

Antes de ativar o BitLocker, compreenda e planeie opções de recuperação que satisfaçam as necessidades das suas organizações. Para obter mais informações, comece com a descrição geral da recuperação do BitLocker na documentação de segurança do Windows.

Controlos de acesso baseados em funções para gerir o BitLocker

Para gerir o BitLocker no Intune, tem de ser atribuída a uma conta uma função de controlo de acesso baseado em funções (RBAC) Intune que inclua a permissão Tarefas remotas com a opção Rodar BitLockerKeys (pré-visualização) definida como Sim.

Pode adicionar esta permissão e direito às suas próprias funções RBAC personalizadas ou utilizar uma das seguintes funções RBAC incorporadas que incluem este direito:

- Operador do Suporte Técnico

- Administrador de Segurança de Ponto Final

Criar e implantar política

Use um dos procedimentos a seguir para criar o tipo de política que você preferir.

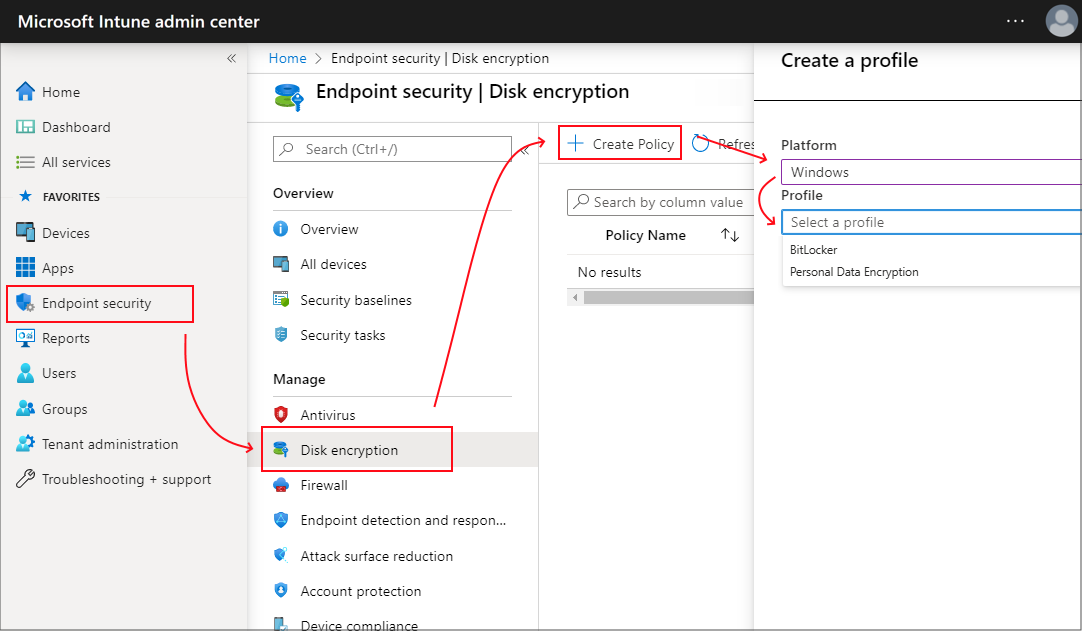

Criar uma política de segurança de ponto final para o Windows

Selecione Segurança do ponto de extremidade>Criptografia de disco>Criar Política.

Configure as seguintes opções:

- Plataforma: Windows

- Perfil: Escolher o BitLocker ou a Encriptação de Dados Pessoais

Na página Definições de configuração, defina as configurações do BitLocker para atender às suas necessidades de negócios.

Selecione Avançar.

Na página Escopo (Marcas), escolha Selecionar marcas de escopo para abrir o painel Selecionar marcas e atribuir marcas de escopo ao perfil.

Selecione Avançar para continuar.

Na página Atribuições , selecione os grupos que recebem este perfil. Para obter mais informações sobre a atribuição de perfis, confira Atribuir perfis de usuário e dispositivo.

Selecione Avançar.

Quando terminar, escolha Criar na página Revisar + criar. O novo perfil é exibido na lista quando você seleciona o tipo de política para o perfil que você criou.

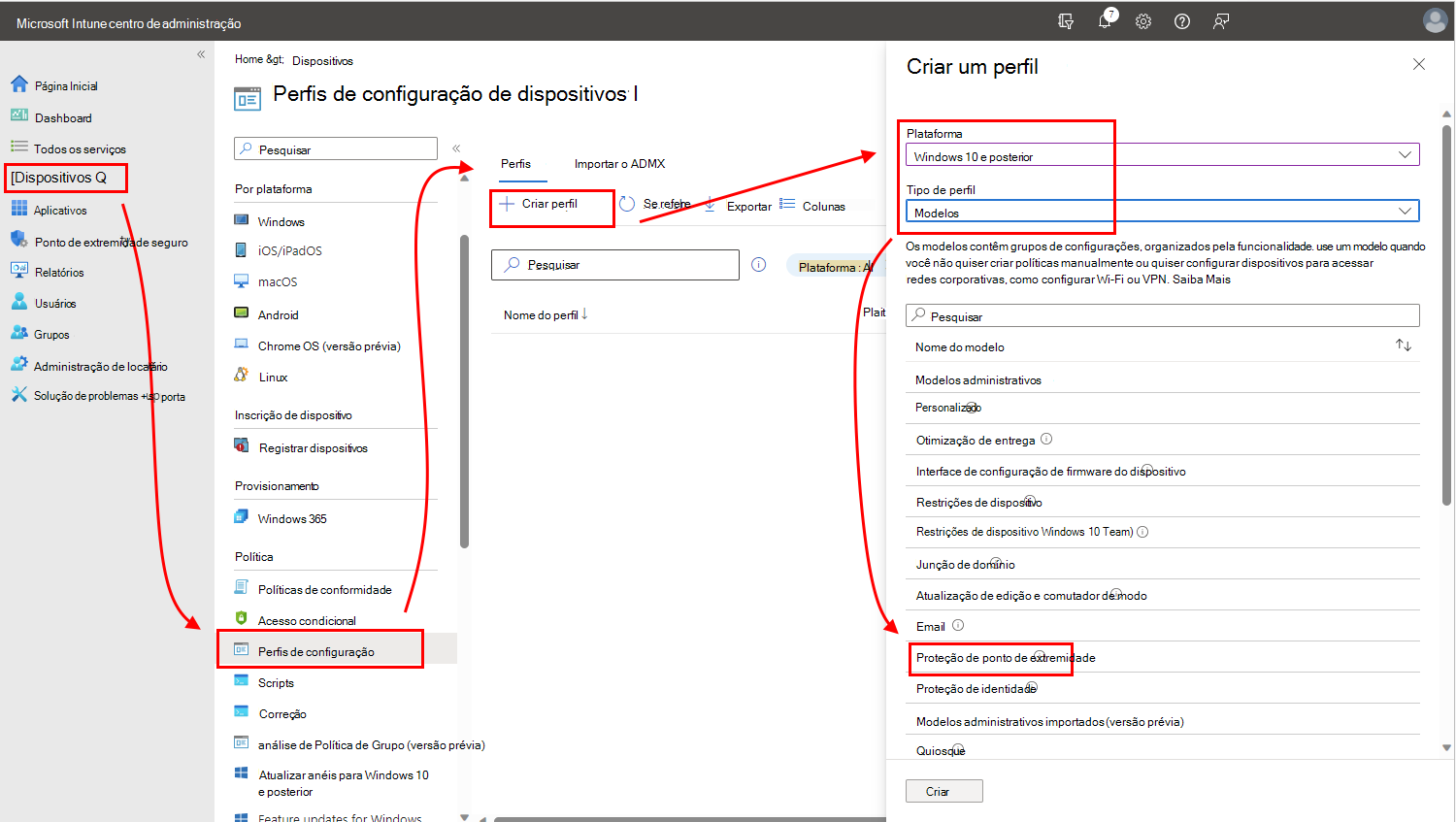

Criar um perfil de configuração de dispositivo para encriptação do Windows

Dica

O procedimento seguinte configura o BitLocker através de um modelo de configuração de dispositivo para o Endpoint Protection. Para configurar a Encriptação de Dados Pessoais, utilize o catálogo de definições de configuração do dispositivo e a categoria PDE .

Selecione Dispositivos> GerirConfiguração> deDispositivos> No separador Políticas, selecione Criar.

Configure as seguintes opções:

- Plataforma: Windows 10 e posterior

- Tipo de perfil: selecione Modelos>Proteção de ponto final e, em seguida, selecione Criar.

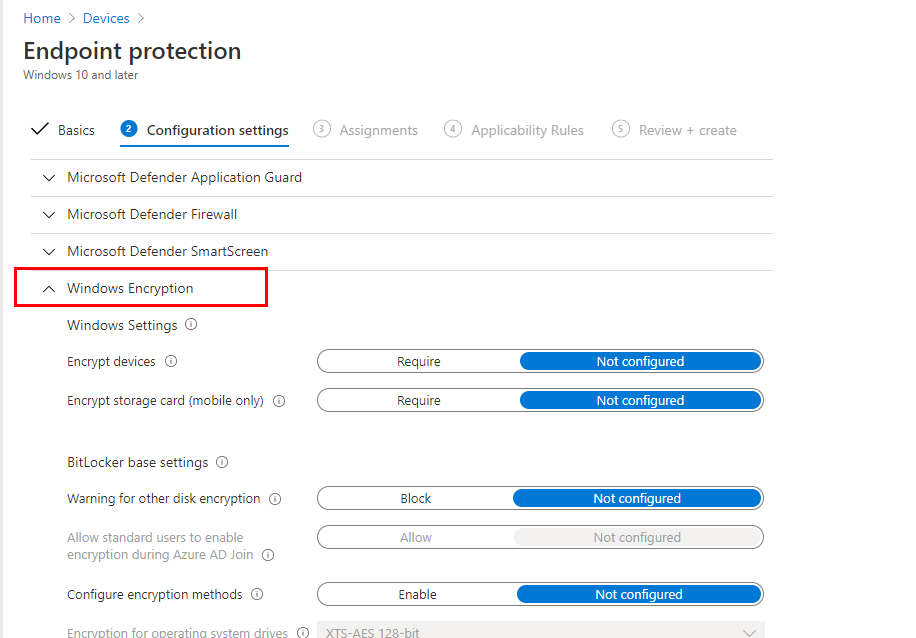

Na página Definições de configuração, expanda Criptografia do Windows.

Defina as configurações do BitLocker de acordo com suas necessidades de negócios.

Se quiser ativar o BitLocker automaticamente, consulte Ativar automaticamente o BitLocker em dispositivos, neste artigo para obter pré-requisitos adicionais e as configurações de definições específicas que tem de utilizar.

Selecione Avançar para continuar.

Conclua a configuração de outras definições e, em seguida, guarde o perfil.

Gerenciar o BitLocker

Os seguintes assuntos podem ajudá-lo a gerir tarefas específicas através da política do BitLocker e a gerir chaves de recuperação:

- Habilitar o BitLocker silenciosamente nos dispositivos

- Disco completo versus criptografia somente de Espaço Usado

- Visualizar detalhes das chaves de recuperação

- Exibir as chaves de recuperação para dispositivos conectados ao locatário

- Girar as chaves de recuperação do BitLocker

- Experiências de chave de recuperação self-service do utilizador final

Para exibir informações sobre dispositivos que recebem a política do BitLocker, confira Monitorar criptografia de disco.

Habilitar o BitLocker silenciosamente nos dispositivos

Pode configurar uma política para o BitLocker encriptar automaticamente e silenciosamente um dispositivo sem apresentar qualquer IU ao utilizador final, mesmo quando esse utilizador não é um Administrador local no dispositivo.

Para serem bem-sucedidos, os dispositivos têm de cumprir os seguintes pré-requisitos do dispositivo, receber as definições aplicáveis para ativar automaticamente o BitLocker e não podem ter definições que exijam a utilização de um PIN ou chave de arranque do TPM. A utilização de um PIN ou chave de arranque é incompatível com a encriptação silenciosa, uma vez que requer interação do utilizador.

Pré-requisitos do Dispositivo

o dispositivo precisa atender às seguintes condições para estar qualificado para habilitar o BitLocker silenciosamente:

- Se os usuários finais entrarem nos dispositivos como Administradores, o dispositivo deverá executar Windows 10 versão 1803 ou posterior ou Windows 11.

- Se os usuários finais entrarem nos dispositivos como Usuários Padrão, o dispositivo deverá Windows 10 versão 1809 ou posterior ou o Windows 11.

- O dispositivo tem de estar Microsoft Entra associado ou Microsoft Entra associado híbrido.

- O dispositivo deve conter pelo menos o TPM (Trusted Platform Module) 1.2.

- O modo BIOS deve ser configurado como somente UEFI Nativo.

Configurações necessárias para habilitar silenciosamente o BitLocker

Dependendo do tipo de política que você usa para habilitar silenciosamente o BitLocker, defina as configurações a seguir. Ambos os métodos gerem o BitLocker através de CSPs de encriptação do Windows em dispositivos Windows.

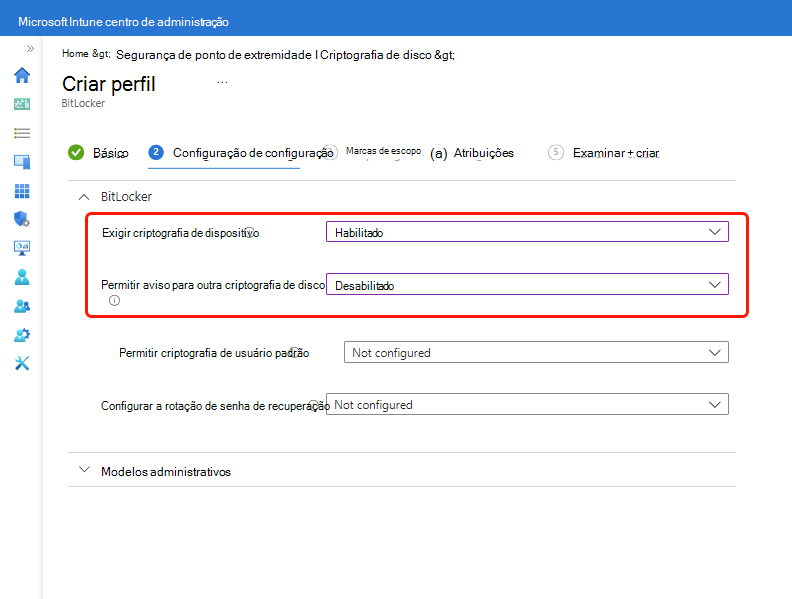

Segurança do ponto final Política de encriptação do disco – configure as seguintes definições no perfil do BitLocker:

- Exigir Encriptação = de DispositivoAtivado

- Permitir aviso para outra encriptação = de discoDesativado

Além das duas definições necessárias, considere a utilização de Configurar a Rotação de Palavras-passe de Recuperação.

Configuração do dispositivo Política de proteção de ponto final – configure as seguintes definições no modelo do Endpoint Protection ou num perfil de definições personalizadas:

- Aviso para outras criptografias de disco = Bloquear.

- Permitir que os utilizadores padrão ativem a encriptação durante a associação = Microsoft EntraPermitir

- Criação de chave = de recuperação pelo utilizadorPermitir ou Não permitir chave de recuperação de 256 bits

- Criação de palavra-passe de recuperação por parte do utilizador = Permitir ou Exigir palavra-passe de recuperação de 48 dígitos

PIN ou chave de inicialização do TPM

Um dispositivo não pode ser definido para exigir um PIN de arranque ou uma chave de arranque.

Quando é necessário um PIN de arranque ou chave de arranque do TPM num dispositivo, o BitLocker não consegue ativar automaticamente no dispositivo e, em vez disso, requer interação por parte do utilizador final. As configurações para configurar o PIN ou a chave de inicialização do TPM estão disponíveis no modelo de proteção de ponto de extremidade e na política do BitLocker. Por predefinição, estas políticas não configuram estas definições.

A seguir estão as configurações relevantes para cada tipo de perfil:

Política de encriptação de disco de segurança de ponto final – as definições de TPM só são visíveis depois de expandir a categoria Modelos Administrativos e, em seguida, na secção Unidades > do Sistema Operativo de Encriptação > de Unidade BitLocker do Windows definida Exigir autenticação adicional no arranque para Ativado. Quando configurado, estão disponíveis as seguintes definições de TPM:

Configurar o PIN e a chave de arranque do TPM – configure-o como Não permitir a chave de arranque e o PIN com o TPM

Configurar o PIN de arranque do TPM – configure-o como Não permitir o PIN de arranque com o TPM

Configurar o arranque do TPM – configure-o como Permitir TPM ou Exigir TPM

Configurar a chave de arranque do TPM – configure-a como Não permitir a chave de arranque com o TPM

Política de configuração do dispositivo - No modelo de proteção de ponto de extremidade, você encontrará as seguintes configurações na categoria Criptografia do Windows:

- Inicialização do TPM compatível - Configure isso como Permitir TPM ou Exigir TPM

- PIN de inicialização TPM compatível - Configure como Não permitir PIN de inicialização com TPM

- Chave de inicialização do TPM compatível - Configure-a como Não permitir a chave de inicialização com o TPM

- Chave de inicialização do TPM compatível e pin - Configure isso como Não permitir chave de inicialização e PIN com o TPM

Aviso

Embora nem a segurança do ponto de extremidade nem as políticas de configuração do dispositivo definam as configurações do TPM por padrão, algumas versões da linha de base de segurança do Microsoft Defender for Endpoint configurarão o PIN de inicialização do TPM compatível e a chave de inicialização do TPM compatível por padrão. Essas configurações podem bloquear a habilitação silenciosa do BitLocker.

Se você implantar essa linha de base em dispositivos nos quais deseja habilitar silenciosamente o BitLocker, examine suas configurações de linha de base em caso de possíveis conflitos. Para remover conflitos, reconfigure as configurações nas linhas de base para remover o conflito ou remova os dispositivos aplicáveis de receber as instâncias de linha de base que definem as configurações do TPM que bloqueiam a habilitação silenciosa do BitLocker.

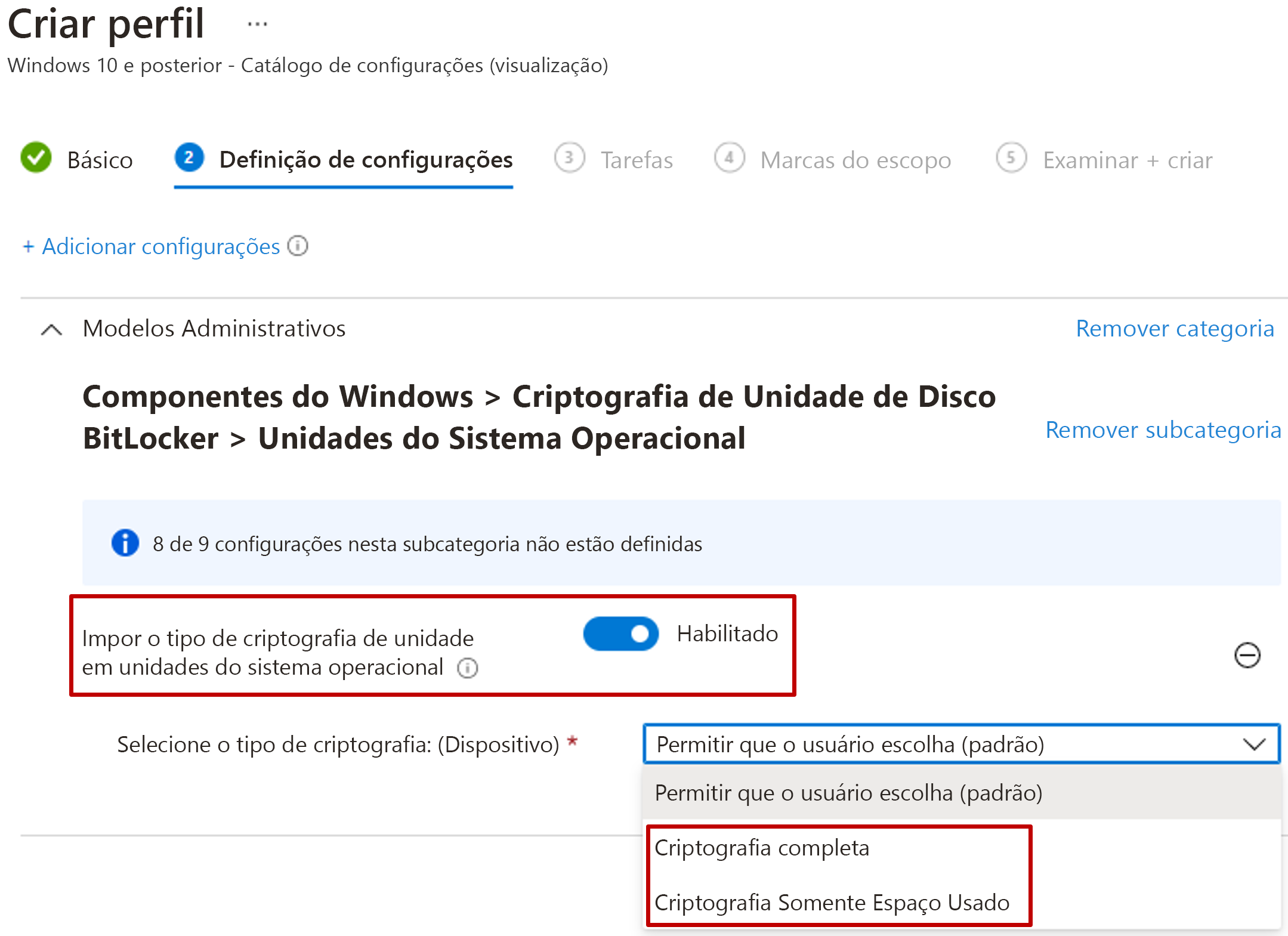

Disco completo versus criptografia somente de Espaço Usado

Três definições determinam se uma unidade de SO é encriptada encriptando apenas o espaço utilizado ou através da encriptação de disco completa:

- Se o hardware do dispositivo tem o recurso de modo de espera moderno

- Se a habilitação silenciosa foi configurada para o BitLocker

- ('Aviso para outra criptografia de disco' = Bloquear ou 'Ocultar prompt sobre criptografia de terceiros' = Sim)

- Configuração do SystemDrivesEncryptionType

- (Impor tipo de criptografia de unidade em unidades do sistema operacional)

Partindo do princípio de que SystemDrivesEncryptionType não está configurado, é esperado o seguinte comportamento. Quando a ativação silenciosa é configurada num dispositivo de reserva moderno, a unidade do SO é encriptada através da encriptação apenas de espaço utilizado. Quando a ativação silenciosa é configurada num dispositivo que não é capaz de ficar em modo de espera moderno, a unidade do SO é encriptada através da encriptação de disco completa. O resultado é o mesmo se estiver a utilizar uma política de encriptação de disco de Segurança de Ponto Final para o BitLocker ou um perfil de Configuração de Dispositivo para proteção de ponto final para o BitLocker. Se for necessário um estado final diferente, o tipo de encriptação pode ser controlado ao configurar o SystemDrivesEncryptionType através do catálogo de definições.

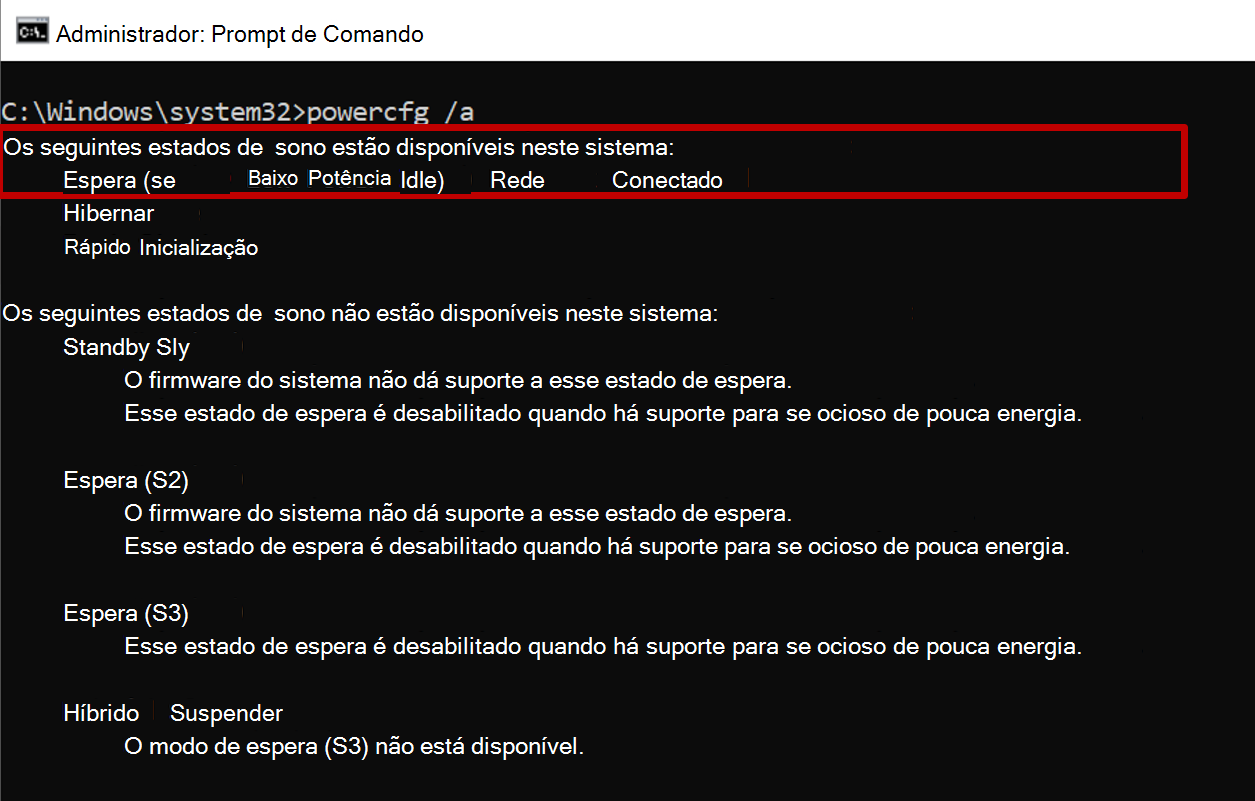

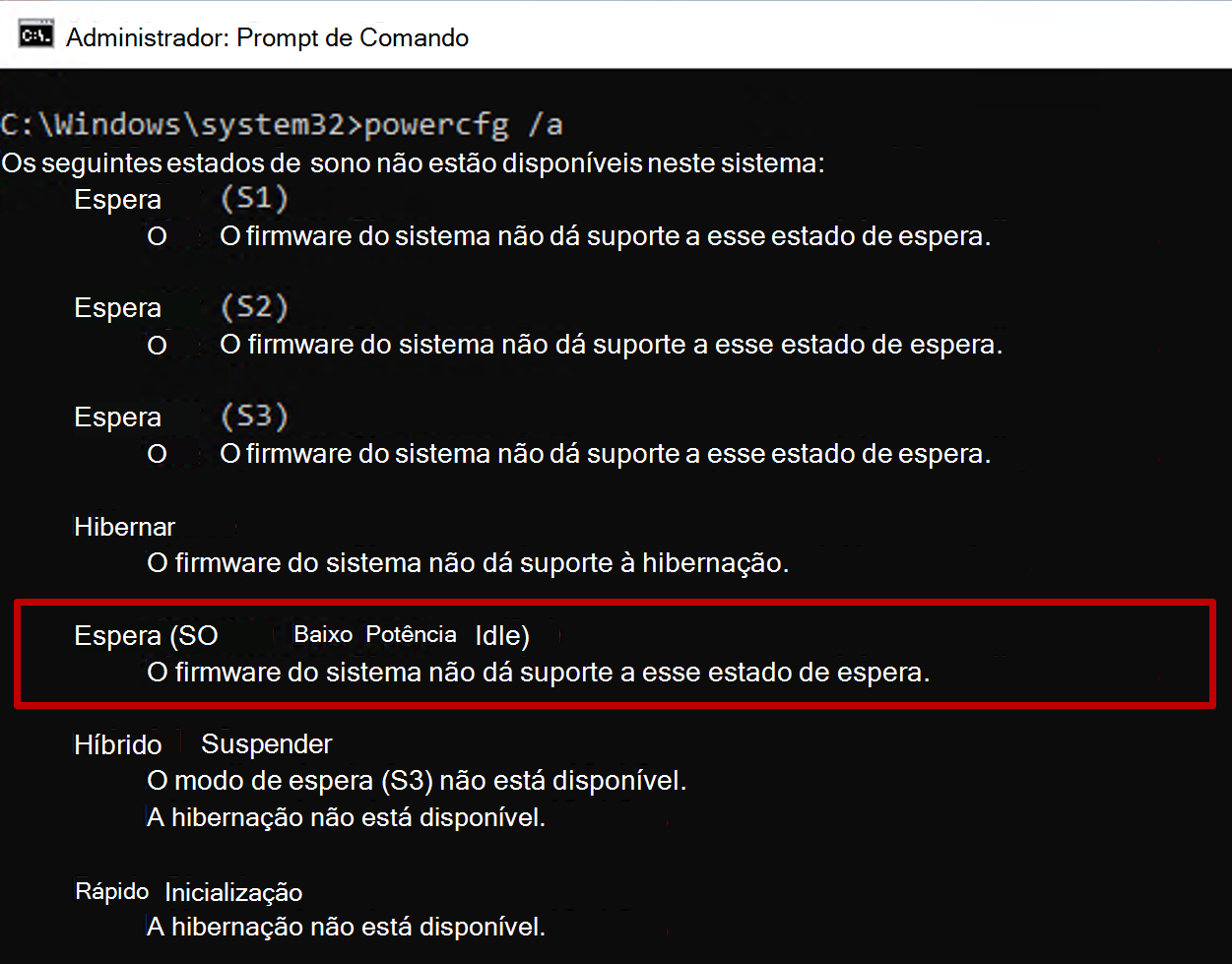

Para verificar se o hardware tem o recurso de espera moderna, execute o seguinte comando em um prompt de comando:

powercfg /a

Se o dispositivo suportar o modo de espera moderno, mostra que a Rede Ligada em Modo de Espera (S0 Inativa de Baixa Energia) está disponível

Se o dispositivo não suportar o modo de espera moderno, como uma máquina virtual, mostra que a Rede Ligada em Modo de Espera (S0 Com Pouca Energia) não é suportada

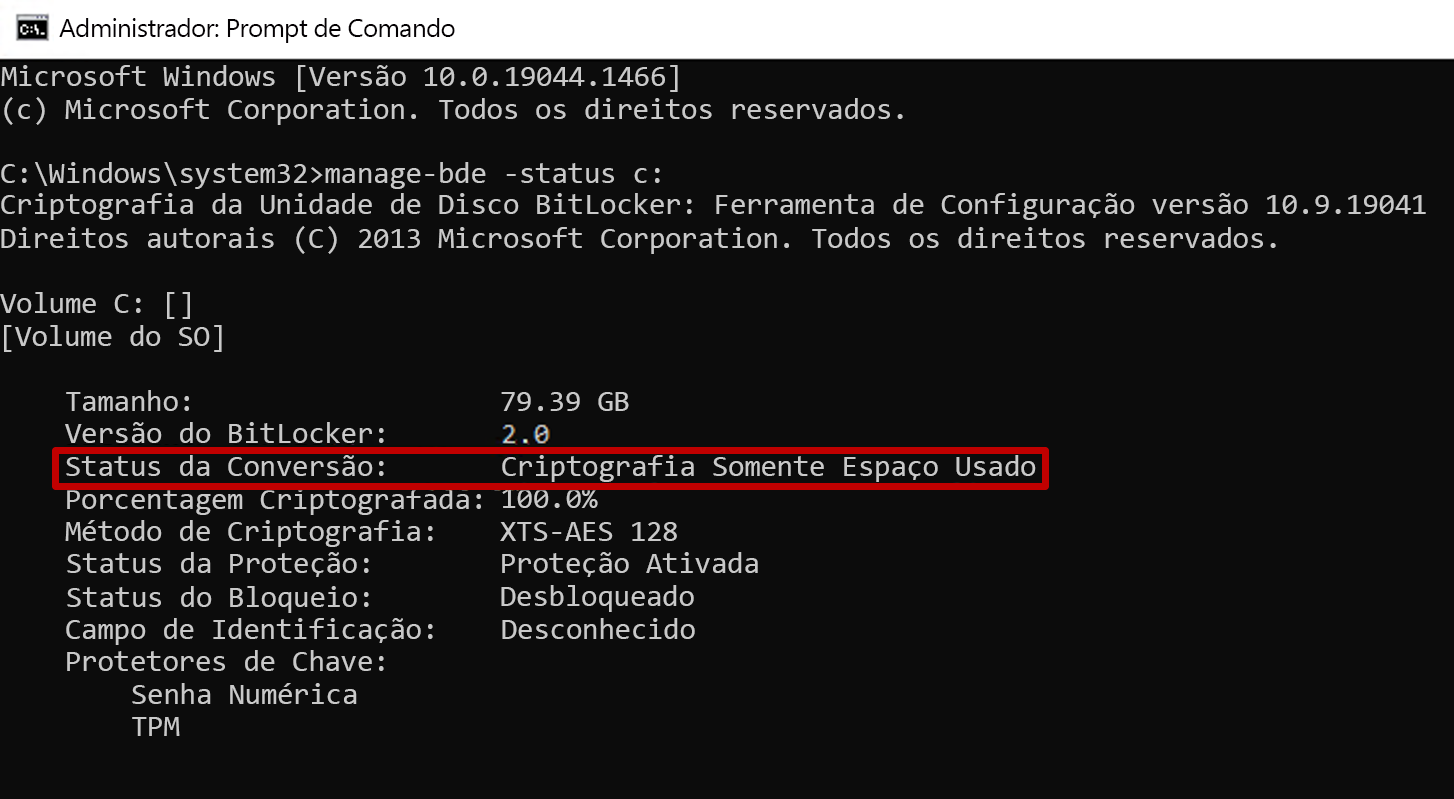

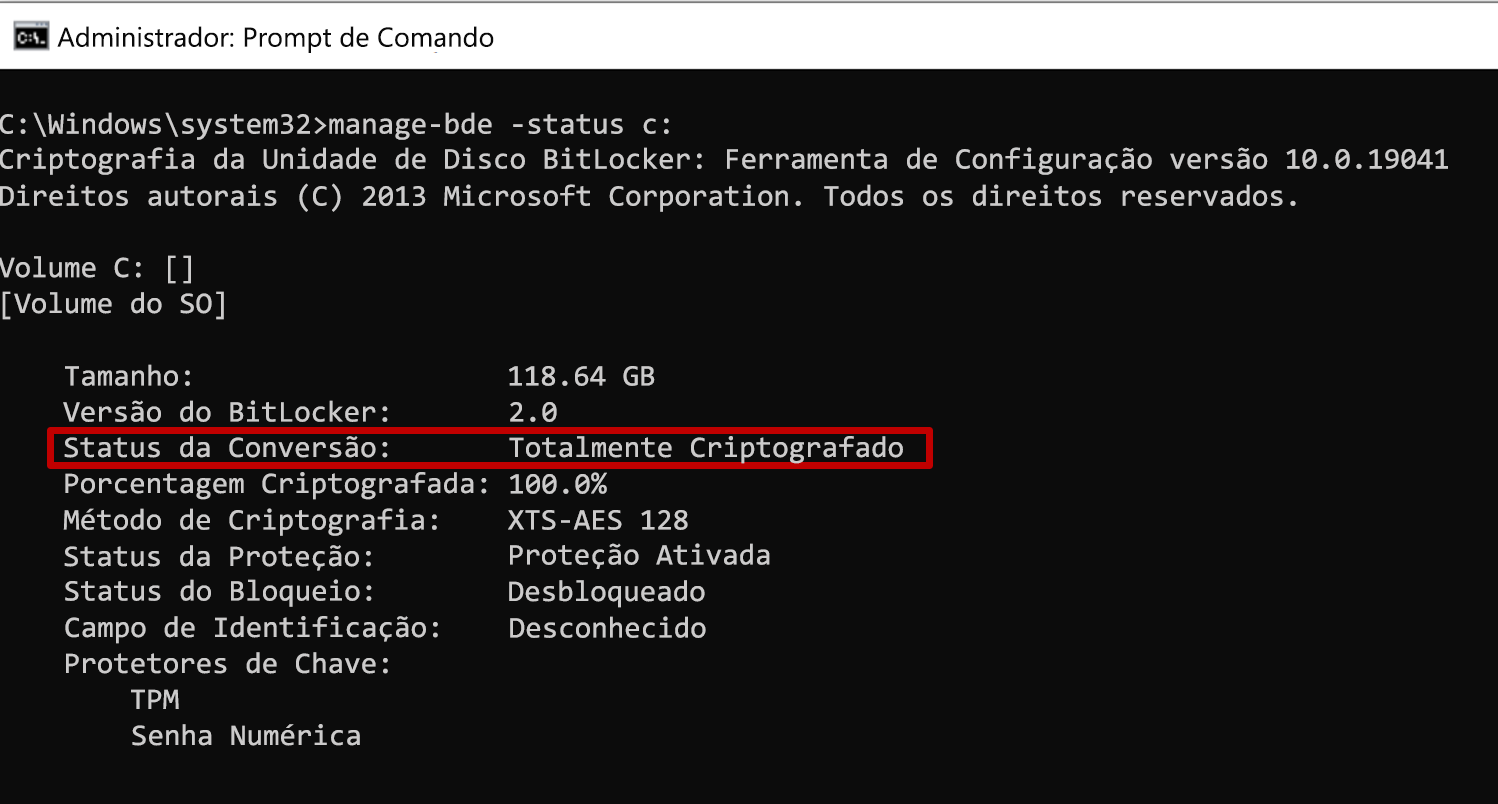

Para verificar o tipo de criptografia, execute o seguinte comando em um prompt de comando com privilégios elevados (administrador):

manage-bde -status c:

O campo "Estado de Conversão" reflete o tipo de encriptação como Apenas Espaço Utilizado encriptado ou Totalmente Encriptado.

Para alterar o tipo de encriptação de disco entre a encriptação de disco completa e a encriptação apenas de espaço utilizado, utilize a definição "Impor tipo de encriptação de unidade nas unidades do sistema operativo no catálogo de definições.

Visualizar detalhes das chaves de recuperação

Intune fornece acesso ao nó de Microsoft Entra do BitLocker para que possa ver os IDs de Chave do BitLocker e as chaves de recuperação para os seus dispositivos Windows 10/11, a partir do centro de administração do Microsoft Intune. O suporte para exibir as chaves de recuperação também pode se estender aos seus dispositivos conectados ao locatário.

Para estar acessível, o dispositivo tem de ter as chaves guardadas para Microsoft Entra.

Selecione Dispositivos>Todos os dispositivos.

Selecione um dispositivo na lista e, em Monitorar, selecione Chaves de recuperação.

Clique em Mostrar a Chave de Recuperação. Selecionar esta opção gera uma entrada de registo de auditoria na atividade "KeyManagement".

Quando as chaves estão disponíveis no Microsoft Entra, estão disponíveis as seguintes informações:

- ID de chave do BitLocker

- Chave de recuperação do BitLocker

- Tipo de Unidade de Disco

Quando as chaves não estão no Microsoft Entra, Intune apresenta Nenhuma chave BitLocker encontrada para este dispositivo.

Observação

Atualmente, Microsoft Entra ID suporta um máximo de 200 chaves de recuperação BitLocker por dispositivo. Caso atinja esse limite, haverá uma falha na criptografia silenciosa devido ao backup de chaves de recuperação com falha antes do início da criptografia no dispositivo.

As informações do BitLocker são obtidas usando o provedor de serviço de configuração (CSP) do BitLocker. O CSP do BitLocker tem suporte no Windows 10 versão 1703 e posteriores, no Windows 10 Pro versão 1809 e posteriores e no Windows 11.

Os administradores de TI precisam de ter uma permissão específica no Microsoft Entra ID para poderem ver as chaves de recuperação bitLocker do dispositivo: microsoft.directory/bitlockerKeys/key/read. Existem algumas funções no Microsoft Entra ID que incluem esta permissão, incluindo Administrador de Dispositivos cloud, Administrador de Suporte Técnico, etc. Para obter mais informações sobre quais as Microsoft Entra funções que têm permissões, veja Microsoft Entra funções incorporadas.

Todos os acessos à chave de recuperação do BitLocker são auditados. Para obter mais informações sobre entradas do Log de Auditoria, confira Logs de auditoria do Portal do Azure.

Observação

Se eliminar o objeto Intune de um dispositivo associado Microsoft Entra protegido pelo BitLocker, a eliminação aciona uma sincronização de dispositivos Intune e remove os protetores de chave para o volume do sistema operativo. Remover o protetor de teclas deixa o BitLocker em um estado suspenso nesse volume. Isto é necessário porque as informações de recuperação do BitLocker para Microsoft Entra dispositivos associados estão anexadas ao objeto de computador Microsoft Entra e eliminá-lo poderá deixar de conseguir recuperar de um evento de recuperação do BitLocker.

Exibir as chaves de recuperação para dispositivos conectados ao locatário

Quando utiliza o cenário de anexação de inquilinos, Microsoft Intune pode apresentar dados de chave de recuperação para dispositivos ligados a inquilinos.

Para suportar à exibição de chaves de recuperação para dispositivos anexados ao locatário, seus sites do Configuration Manager devem executar a versão 2107 ou posterior. Para sites com o 2107, tem de instalar um update rollup para suportar Microsoft Entra dispositivos associados: consulte KB11121541.

Para ver as chaves de recuperação, a sua conta de Intune tem de ter as permissões RBAC Intune para ver as chaves BitLocker e tem de estar associada a um utilizador no local que tenha as permissões relacionadas para Configuration Manager da Função de Coleção, com Permissão de Leitura > Leitura Permissões de Chave de Recuperação bitLocker. Para obter mais informações, consulte Configurar a administração baseada em função para o Configuration Manager.

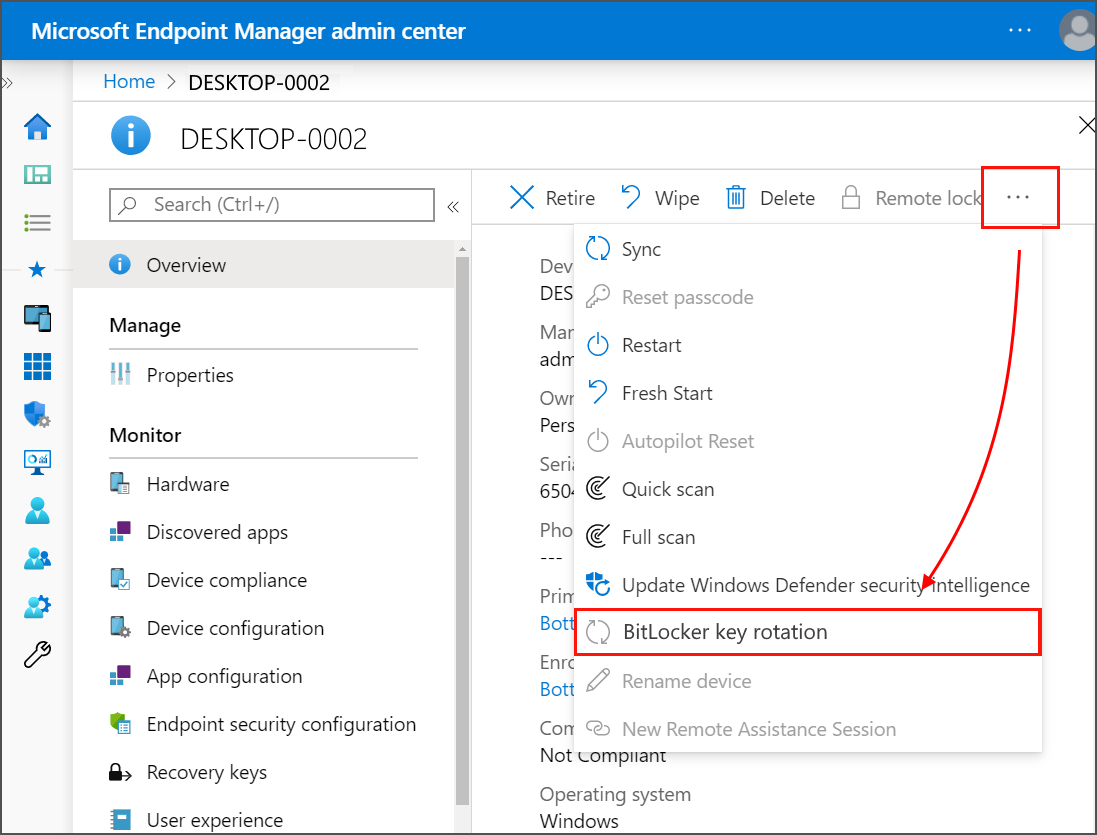

Rotacionar as chaves de recuperação do BitLocker

Você pode usar uma ação de dispositivo do Intune para rotacionar remotamente a chave de recuperação do BitLocker de um dispositivo executando o Windows 10 versão 1909 ou posterior ou Windows 11.

Pré-requisitos

Para dar suporte à rotação da chave de recuperação do BitLocker, os dispositivos devem atender aos seguintes pré-requisitos:

Os dispositivos precisam estar executando o Windows 10 versão 1909 ou posterior ou o Windows 11.

Microsoft Entra dispositivos associados e Microsoft Entra associados híbridos têm de ter suporte para a rotação de chaves ativada através da configuração da política bitLocker:

- Rotação de palavras-passe de recuperação orientada pelo cliente para Ativar a rotação em dispositivos associados Microsoft Entra ou Ativar a rotação em dispositivos associados Microsoft Entra ID e Microsoft Entra associados

- Guardar informações de recuperação do BitLocker no Microsoft Entra IDativado

- Armazenar informações de recuperação no Microsoft Entra ID antes de ativar o BitLocker como Necessário

Para obter informações sobre implantações e requisitos do BitLocker, confira o gráfico de comparação de implantação do BitLocker.

Para rotacionar a chave de recuperação do BitLocker

Selecione Dispositivos>Todos os dispositivos.

Na lista de dispositivos que gere, selecione um dispositivo e, em seguida, selecione a ação remota de rotação de chaves BitLocker . Se esta opção estiver disponível, mas não estiver visível, selecione as reticências (...) e, em seguida, rotação da tecla BitLocker.

Na página Visão Geral do dispositivo, selecione Rotação de chaves do BitLocker. Se não vir esta opção, selecione as reticências (...) para mostrar todas as opções e, em seguida, selecione a ação remota do dispositivo de rotação de teclas BitLocker .

Chaves de recuperação self-service

Para ajudar os utilizadores finais a obter as chaves de recuperação sem chamar o suporte técnico da empresa, Intune permite cenários self-service para o utilizador final através da aplicação Portal da Empresa.

Embora Intune ajude a configurar a política para definir a caução das chaves de recuperação do BitLocker, estas chaves são armazenadas no ID de Entra. Estas são as capacidades no Entra ID que são úteis para utilizar com o acesso personalizado à chave de recuperação BitLocker para os utilizadores finais.

Alternar ao nível do inquilino para impedir o acesso à chave de recuperação para utilizadores não administradores: esta definição determina se os utilizadores podem utilizar a gestão personalizada para recuperar as chaves BitLocker. O valor predefinido é "Não", o que permite que todos os utilizadores recuperem as respetivas chaves BitLocker. "Sim" impede que os utilizadores não administradores consigam ver as chaves bitLocker dos seus próprios dispositivos, se existirem. Saiba mais sobre este controlo no Entra ID.

Auditoria para acesso à chave de recuperação: os Registos de Auditoria no portal do Entra ID mostram o histórico de atividades no inquilino. Todos os acessos de chaves de recuperação de utilizadores efetuados através do site Portal da Empresa serão registados nos Registos de Auditoria na categoria Gestão de Chaves como um tipo de atividade "Ler chave BitLocker". O Nome Principal de Utilizador do utilizador e outras informações, como o ID da chave, também são registadas. Saiba mais sobre os registos de auditoria no Entra ID.

Entra Política de Acesso Condicional que requer um dispositivo em conformidade para aceder à Chave de Recuperação bitLocker: com a política de Acesso Condicional (AC), pode restringir o acesso a determinados recursos empresariais se um dispositivo não estiver em conformidade com a definição "Exigir dispositivo compatível". Se esta opção estiver configurada na sua organização e um dispositivo não cumprir os requisitos de Conformidade configurados na política de Conformidade do Intune, esse dispositivo não pode ser utilizado para aceder à Chave de Recuperação bitLocker, uma vez que é considerado um recurso empresarial que é controlado pelo acesso controlado pela AC.

Próximas etapas

- Gerenciar a política do FileVault

- Monitorar a criptografia de disco

- Solução de problemas da política do BitLocker

- Problemas conhecidos para aplicar políticas do BitLocker com o Intune

- Gerenciamento do BitLocker para empresas, na documentação de segurança do Windows

- Descrição geral da Encriptação de Dados Pessoais

- Cenários self-service para o utilizador final através da aplicação Portal da Empresa