Estratégias de autenticação e credenciamento de projetos

Este artigo descreve as ações necessárias para proteger e gerenciar credenciais e métodos de autenticação em uma organização educacional que abrange vários locatários.

As credenciais são específicas para a identidade de um usuário. Por exemplo, seu nome de usuário individual e senha, PIN ou informações biométricas. Todos os usuários, incluindo administradores de TI, professores, funcionários e alunos têm credenciais.

Um método de autenticação é como o usuário envia ou atesta suas credenciais. Por exemplo, um usuário insere suas credenciais em uma tela de entrada ou por meio do aplicativo Microsoft Authenticator no qual configurou sua conta.

Os métodos de autenticação também podem ser divididos em categorias ou tipos, como:

Autenticação de entrada

Autenticação de redefinição de senha

Autenticação multifator

A autenticação de entrada é quando o usuário inicialmente insere credenciais. A SSPR (redefinição de senha de autoatendimento) e a MFA (autenticação multifator) são tipos adicionais de autenticação.

A tabela a seguir mostra como vários métodos de autenticação podem ser usados nesses cenários.

| Método de autenticação | Autenticação de entrada | SSPR e MFA |

|---|---|---|

| Senha | Sim | |

| Windows Hello para Empresas | Sim | |

| Aplicativo Microsoft Authenticator | Sim (versão prévia) | MFA e SSPR |

| Chaves de segurança FIDO2 | Sim (versão prévia) | Somente MFA |

| SMS | Sim (versão prévia) | MFA e SSPR |

| Chamada de voz | Não | MFA e SSPR |

| Perguntas de segurança | Não | Somente SSPR |

| Endereço de email | Não | Somente SSPR |

Observação

Para habilitar a funcionalidade de visualização para autenticação de entrada, abra o portal do Azure, selecione Microsoft Entra ID > política de método > de autenticação de segurança > (versão prévia) e habilite os métodos de visualização que você deseja usar também.

Tipos de autenticação

Senhas e PINs são tipos comuns de credencial. Tipos menos comuns incluem senhas de imagem e bloqueios de padrão. A autenticação biométrica também está aumentando em popularidade. A biometria identifica um usuário por meio do reconhecimento facial, uma impressão digital ou uma impressão retinal.

Autenticação sem senha

Uma solução sem senha é o método mais conveniente e seguro de autenticação. A autenticação sem senha elimina o inconveniente de ter que lembrar senhas e responder à autenticação multifator. É mais seguro porque reduz o risco de ataques de phishing e spray de senha removendo senhas como uma superfície de ataque. A Microsoft dá suporte aos seguintes métodos de autenticação sem senha

Windows Hello para Empresas. Windows Hello para Empresas é ideal para usuários que têm um computador Windows designado. As credenciais biométricas e PIN estão vinculadas ao computador do usuário, o que impede o acesso de qualquer pessoa que não seja o usuário designado e impede o acesso não autorizado. Com integração de PKI (infraestrutura de chave pública) e suporte interno para SSO (logon único), Windows Hello para Empresas fornece um método conveniente para acessar perfeitamente recursos localmente e na nuvem.

Aplicativo Microsoft Authenticator. O Aplicativo Autenticador transforma seu telefone iOS ou Android em uma credencial forte e sem senha. Os usuários podem entrar em qualquer plataforma ou navegador recebendo uma notificação em seu telefone, correspondendo a um número exibido na tela com aquele em seu telefone e, em seguida, usando suas credenciais biométricas (toque ou rosto) ou PIN para confirmar. Embora este artigo faça referência ao aplicativo Microsoft Authenticator, há outros aplicativos autenticadores no mercado.

Chave de segurança FIDO2. As chaves de segurança FIDO2 permitem que os usuários entrem em seus recursos sem um nome de usuário ou senha usando uma chave de segurança externa ou uma chave de plataforma interna em um dispositivo.

Para obter mais informações, consulte Opções de autenticação sem senha para Microsoft Entra ID.

Autenticação de redefinição de senha

As redefinições de senha dos usuários são uma das maiores fontes de volume e custo para as mesas de ajuda. Microsoft Entra ID SSPR (redefinição de senha de autoatendimento) oferece aos usuários a capacidade de alterar ou redefinir sua senha, sem envolvimento do administrador ou do help desk. Além de reduzir custos, o SSPR atenua o risco do usuário e melhora a postura de segurança da sua organização. Se a conta de um usuário estiver bloqueada ou comprometida ou esquecer sua senha, ela poderá seguir solicitações para se desbloquear e voltar ao trabalho.

Qualquer alteração de senha com SSPR exige que as senhas estejam em conformidade com Microsoft Entra política de senha. Essas políticas determinam a complexidade, o comprimento, a expiração e os caracteres aceitáveis necessários. Se a senha não atender aos requisitos da política do Microsoft Entra ID (ou do AD local), o usuário será solicitado a tentar novamente.

Autenticação multifator

Recomendamos exigir mfa para estudantes universitários, educadores, departamento de TI e outros funcionários. Esses grupos podem ser mais ativos na internet e, portanto, mais suscetíveis a um ataque cibernético.

A autenticação multifator requer que um usuário forneça uma forma adicional de autenticação. Ele fornece segurança adicional exigindo uma segunda forma de autenticação, como:

Um código de uma mensagem de texto SMS.

Atendendo uma chamada de voz telefônica.

Fornecendo um código ou informações biométricas no aplicativo Microsoft Authenticator.

Usando um token de hardware OAUTH.

Habilitar o SSPR e o Azure MFA

Habilite o SSPR e o MFA para manter seu ambiente mais seguro. Os usuários devem se registrar para esses serviços.

Habilitar o SSPR

O SSPR é gerenciado no portal do Azure em Microsoft Entra ID > Redefinição de senha e permite que você escolha na seguinte lista de métodos de autenticação:

Recomendado – por ordem de preferência

Notificação do aplicativo móvel (disponível somente quando o número de métodos necessários para redefinir é definido como 2)

Código do aplicativo móvel

Email

Telefone celular (texto SMS)

Não recomendado se houver duas opções recomendadas

Telefone do Office (chamada de voz)

Perguntas de segurança

Observação

Os métodos de autenticação habilitado estarão disponíveis para cada membro do locatário. Como as perguntas de segurança são a opção menos segura, recomendamos que você não habilite a não ser que nenhum outro método esteja disponível. Uma chamada telefônica para um telefone do escritório pode ser comprometida e também não é recomendada, a menos que não haja outra opção.

Recomendamos que você disponibilize o SSPR para todos em seu locatário, exceto alunos do ensino fundamental e médio. Esses alunos podem não ter acesso a uma segunda forma de autenticação necessária. Para esses alunos, professores ou outros funcionários devem receber a função de Administrador de Senhas. Para habilitar o SSPR para todos os usuários, exceto para esses alunos:

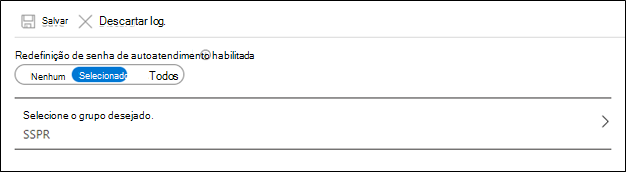

Crie um grupo do Microsoft 365 com um nome descritivo como "SSPR" no portal do Azure. Adicione todos, exceto alunos do ensino fundamental e médio. Em Microsoft Entra ID, você pode criar regras baseadas em atributos para habilitar associações dinâmicas para grupos. Recomendamos essa abordagem se você já estiver capturando atributos que indicam o nível do aluno. Se você precisar incluir convidados externos, consulte Grupos dinâmicos e Microsoft Entra colaboração B2B.

Navegue até Microsoft Entra ID >Redefinição de senha de segurança> , escolha Selecionado e selecione esse grupo.

Habilitar o Azure MFA

Recomendamos habilitar o MFA em seus locatários e exigir mfa para administradores de TI e qualquer pessoa com acesso a registros de alunos não seus próprios ou de seus filhos. Você impõe o MFA usando políticas de Acesso Condicional.

Depois que o MFA estiver habilitado, os usuários deverão definir uma das seguintes opções como o método padrão de Autenticação Multifator:

Microsoft Authenticator – notificação (mais recomendada)

Aplicativo ou token de hardware do Microsoft Authenticator – código

Mensagem de texto SMS

Telefonema (menos recomendado)

Observação

Não é recomendável habilitar a MFA para alunos do ensino fundamental, médio e médio. O MFA geralmente é usado para evitar comprometimento e danos da conta por um ator ruim. Os alunos devem ter acesso apenas às suas próprias informações, com potencial limitado de danos. Além disso, os alunos mais jovens podem não ter acesso a uma segunda forma de autenticação.

Há duas abordagens para habilitar o Azure MFA. Recomendamos usar Microsoft Entra ID Protection para gerenciar a implantação configurando uma política de Acesso Condicional para exigir o registro de MFA. A proteção de identidade exige que seus administradores tenham uma licença Microsoft Entra ID P2. consulte Como configurar a política de registro de autenticação multifator do Azure.

Se você não tiver uma licença P2 Microsoft Entra ID, ainda poderá usar uma política de Acesso Condicional para exigir a Autenticação Multifator do Azure em circunstâncias específicas. Se os administradores não tiverem licenças Microsoft Entra ID P2, consulte Tutorial: Proteger eventos de entrada do usuário com a Autenticação Multifator do Azure.

Habilitar o registro de informações de segurança combinadas

Com o registro combinado de informações de segurança, os usuários podem se registrar uma vez e obter os benefícios da MFA (Autenticação Multifator) do SSPR e do Azure.

Habilite o registro combinado para todos os usuários e crie uma política de Acesso Condicional para exigir o registro para os mesmos usuários para os quais você habilitou o SSPR. Você pode usar o mesmo grupo de Office 365. Exigir registro impõe quando e como os usuários se registram no SSPR e no Azure MFA.

O SSPR e o MFA são disparados somente quando as condições de uma política de Acesso Condicional exigem que o usuário as faça. Você deve criar políticas de Acesso Condicional para impor suas políticas de segurança.

Observação

Para locatários criados antes de agosto de 2020, você deve habilitar o registro combinado de informações de segurança. Para locatários criados após agosto de 2020, isso é habilitado por padrão.

Para obter mais informações, consulte Habilitar o registro combinado de informações de segurança no Microsoft Entra ID.

Informar os usuários

Antes que os usuários possam começar a usar o SSPR ou o MFA, eles precisarão registrar suas informações de segurança. Recomendamos que você entenda a experiência do usuário e desenvolva um plano para compartilhar a conscientização e educar seus usuários conforme necessário.

Para obter mais informações, confira a seguinte documentação do usuário final:

Configurar suas informações de segurança a partir de um prompt de entrada

Configurar o aplicativo Microsoft Authenticator como seu método de verificação

Configurar um aplicativo autenticador como seu método de verificação de dois fatores

Configurar um dispositivo móvel como seu método de verificação de dois fatores

Configurar um telefone do office como seu método de verificação de dois fatores

A Microsoft fornece modelos de comunicação do usuário final para MFA e SSPR. Você pode modificar esses modelos para ajudar a educar seus usuários. Também fornecemos planos de implantação para vários métodos de autenticação. Consulte Implantar autenticação.

Instalar o aplicativo Microsoft Authenticator

Os usuários que usarão o aplicativo Microsoft Authenticator para SSPR ou MFA devem instalar a versão mais recente do aplicativo Microsoft Authenticator.

Google Android. Em seu dispositivo Android, acesse o Google Play para baixar e instalar o aplicativo Microsoft Authenticator.

Apple iOS. Em seu dispositivo Apple iOS, acesse o App Store para baixar e instalar o aplicativo Microsoft Authenticator.

Se não estiver atualmente em seu dispositivo móvel, os usuários ainda poderão obter o aplicativo Microsoft Authenticator enviando a si mesmos um link de download da página Microsoft Authenticator.

proteção de senha Microsoft Entra

Apesar de suas tentativas de fornecer aos usuários diretrizes sobre como escolher senhas, senhas fracas ou inseguras geralmente ocorrem. Não é incomum que os usuários criem senhas com base em termos fáceis de lembrar, como o nome da escola, um mascote da equipe, o nome de um professor popular e assim por diante.

Microsoft Entra Proteção de Senha inclui por padrão listas de senhas proibidas globais. Essas listas são aplicadas automaticamente a todos os usuários para detectar e bloquear senhas suscetíveis a ataques de spray de senha. Para dar suporte às suas próprias necessidades de segurança, você pode definir suas próprias entradas em uma lista de senhas proibida personalizada. Quando os usuários alteram ou redefinem suas senhas, essas listas de senhas proibidas são verificadas para impor o uso de senhas mais fortes.

O Bloqueio Inteligente também ajuda a protegê-lo contra maus atores que usam métodos de força bruta para adivinhar as senhas de seus usuários. Por padrão, o bloqueio inteligente bloqueia a conta de tentativas de entrada por um minuto após 10 tentativas com falha. A conta é bloqueada novamente após cada tentativa de entrada com falha, por um minuto no início e mais tempo em tentativas subsequentes. O bloqueio inteligente está sempre ativado para todos os clientes Microsoft Entra. As configurações padrão oferecem um equilíbrio de segurança e usabilidade. A personalização das configurações de bloqueio inteligente, com valores específicos para sua organização, requer licenças Microsoft Entra ID P1 ou superior para seus usuários.

Relatórios de segurança

Para limitar sua exposição a ameaças potenciais, use os recursos de relatório disponíveis no Microsoft Entra ID. Microsoft Entra ID dá suporte a relatórios de log e entrada de auditoria, relatórios de segurança em torno de detecções de risco e relatórios para ajudá-lo a entender como os métodos de autenticação para Azure MFA e SSPR estão funcionando em sua organização.

Proteção de Identidade

Microsoft Entra ID tem muitas funcionalidades que identificam e geram alertas automaticamente para remover a latência entre a detecção e a resposta aos ataques. Para aproveitar ao máximo essas funcionalidades, recomendamos usar Microsoft Entra ID Protection. Esse recurso requer uma licença P2 Microsoft Entra ID. No mínimo, recomendamos usar a Proteção de Identidade para todos os administradores.

Há três relatórios importantes que os administradores usam para investigações na Proteção de Identidade:

Relatórios de usuários arriscados. O risco do usuário indica a probabilidade de que a identidade de um usuário seja comprometida e seja calculada com base nas detecções de risco do usuário para essa identidade. Uma política de risco do usuário é uma política de Acesso Condicional que avalia o nível de risco para um usuário ou grupo específico. Com base nos níveis de risco Baixo, Médio e Alto, uma política pode ser configurada para bloquear o acesso ou exigir uma alteração de senha segura usando a autenticação multifator.

Relatório de entradas arriscadas. O risco de entrada é a probabilidade de alguém diferente do proprietário da conta tentar entrar usando a identidade. Uma política de risco de entrada é uma política de Acesso Condicional que avalia o nível de risco para um usuário ou grupo específico. Com base no nível de risco (alto/médio/baixo), uma política pode ser configurada para bloquear o acesso ou forçar a autenticação multifator. Certifique-se de forçar a autenticação multifator em entradas de risco médio ou superior.

Relatório de detecções de risco. Permite que os administradores identifiquem e corrijam os seguintes tipos de detecções de risco:

Viagem atípica

Endereço IP anônimo

Propriedades de entrada desconhecidas

Endereço IP vinculado por malware

Vazamento de credenciais

Microsoft Entra inteligência contra ameaças

O recurso a seguir pode ajudá-lo a operacionalizar suas estratégias de gerenciamento de riscos.

A Microsoft mantém as informações dos relatórios da Proteção de Identidade por um tempo limitado. Recomendamos que você exporte e arquive-o regularmente em outras ferramentas para investigação e correlação adicionais. As APIs do Microsoft Graph permitem coletar esses dados para processamento adicional em ferramentas como a solução SIEM (Gerenciamento de Eventos de Segurança e Informações). Para saber como implementar esses relatórios, consulte Introdução ao Microsoft Entra ID Protection e ao Microsoft Graph.

Auditar logs e relatórios de entrada

O relatório de logs de auditoria consolida os seguintes relatórios:

Relatório de auditoria

Atividade de redefinição de senha

Atividade de registro de redefinição de senha

Atividade de grupos de autoatendimento

Alterações no nome do grupo do Office365

Atividade de provisionamento de conta

Status de distribuição de senha

Erros de provisionamento de conta

Métodos de autenticação & insights

Microsoft Entra ID fornece relatórios que você pode usar para garantir que os usuários estejam registrados para MFA e SSPR. Os usuários que não se registraram podem precisar ser educados sobre o processo.

Os métodos de autenticação O relatório Use & Insights inclui informações sobre o uso de MFA e SSPR e fornece informações sobre como cada um está funcionando em sua organização. Ter acesso à atividade de entrada (e auditorias e detecções de risco) para Microsoft Entra ID é crucial para solução de problemas, análise de uso e investigações forenses.

Recomendações

Recomendamos que professores, administradores e funcionários de TI usem um dos métodos de autenticação sem senha sempre que possível. Quando você precisar usar senhas, consulte As Diretrizes de Senha da Microsoft.

Métodos de autenticação

A tabela a seguir resume os tipos de conta e nossas recomendações para todos os três tipos de autenticação:

| Tipo de conta | Entrar | SSPR | Azure MFA |

|---|---|---|---|

| Alunos (ensino fundamental) | Senha | ||

| Alunos (ensino médio) | Senha | ||

| Alunos (ensino médio) | Senha ou PIN Aplicativo autenticador se os telefones inteligentes estiverem disponíveis |

Email pessoal do aluno SMS Chamada de voz |

|

| Estudantes (universidade) | Senha ou PIN Aplicativo autenticador se os telefones inteligentes estiverem disponíveis |

Aplicativo Authenticator SMS Email pessoal |

Aplicativo Authenticator SMS Telefone |

| Professores | Windows Hello para Empresas (PIN ou Biometria) Chave de segurança FIDO 2 |

•Aplicativo Autenticador SMS Email pessoal |

Aplicativo Authenticator SMS Telefone |

| Equipe de TI | Sem senha (pin, biometria, chave de segurança FIDO 2) | Aplicativo Authenticator SMS Email pessoal |

Aplicativo Authenticator SMS Telefone |

| Pais | Senha (Azure AD B2C) | Aplicativo Authenticator SMS Chamada de voz Email pessoal |

Aplicativo Authenticator SMS Telefone |

Distribuição de credenciais

Recomendamos distribuir a autenticação para alunos do ensino fundamental e médio usando um dos seguintes métodos:

Email dos pais

Telefone celular ou fixo dos pais

Email pessoal do aluno (se ele existir)

Uma cópia impressa da senha temporária do aluno entregue aos professores

Postar senha no endereço registrado do aluno

Para educadores e administradores de TI, outros funcionários e estudantes do ensino médio ou universitário usam um dos seguintes métodos:

Enviar por email a senha temporária para o endereço de email pessoal

Enviar senha temporária via SMS

Cópia impressa da senha temporária

Recomendações de segurança de senha

Os administradores de TI devem sempre

Forçar a expiração de senhas iniciais ou de primeira hora

Implementar a notificação automatizada de alteração ou redefinição de senha

Além disso, forneça a todos os usuários as seguintes recomendações de segurança de senha:

Não escreva nem armazene sua senha de maneira insegura.

Não reutilize senhas – mantenha o histórico de senhas.

Não compartilhe sua senha com ninguém.

Use uma senha em vez de senha.

Altere sua senha se/quando você suspeitar que sua conta foi comprometida.

Redefinir uma senha fornecida antes do primeiro uso.

Desafios e mitigações

Gerenciar credenciais pode ser um desafio. Esta seção descreve recursos em Microsoft Entra ID que podem ajudá-lo a mitigar os desafios mais comuns.

Expiração da senha

Não recomendamos confiar em expirações de senha como medida de segurança, pois as senhas podem expirar durante as férias escolares, o que pode levar a um grande volume de ajuda. Esse alto volume afetaria especialmente os alunos mais jovens não configurados para SSPR porque eles podem não ter acesso a formas adicionais de autenticação. Autenticação multifator, políticas de acesso condicional e monitoramento de segurança reduzem problemas melhor do que senhas expiradas.

Se atualmente sua organização tiver a expiração de senha habilitada, recomendamos que um administrador global ou administrador de usuário use o módulo Microsoft Azure AD para Windows PowerShell para definir senhas de usuário para nunca expirar ou usar o cmdlet [Set-MsolPasswordPolicy](/powershell/module/msonline/set-msolpasswordpolicy para modificar o período de expiração.

Observação

os módulos Azure AD e MSOnline PowerShell são preteridos a partir de 30 de março de 2024. Para saber mais, leia a atualização de preterição. Após essa data, o suporte para esses módulos é limitado à assistência de migração para o SDK do Microsoft Graph PowerShell e correções de segurança. Os módulos preteridos continuarão funcionando até março de 2025.

Recomendamos migrar para o Microsoft Graph PowerShell para interagir com Microsoft Entra ID (anteriormente Azure AD). Para perguntas comuns sobre migração, consulte as perguntas frequentes sobre migração. Nota: As versões 1.0.x do MSOnline podem sofrer interrupções após 30 de junho de 2024.

Atualizar informações do usuário

Os administradores geralmente gerenciam detalhes do usuário: dispositivos, informações de segurança e senhas para cada usuário. Atualizar manualmente essas informações é tedioso e demorado.

Para enfrentar esse desafio, os administradores devem exigir que os usuários usem Minha Conta. Minha Conta é um portal de autoatendimento que permite que os usuários finais:

Configurar a redefinição de senha self-service

Configurar a autenticação de dois fatores

Alterar uma senha

Desabilitar um dispositivo se ele for perdido ou roubado

Manter assinaturas de grupo

Alunos e membros do corpo docente geralmente se encontram precisando de acesso a grupos para fins de acesso ou comunicação. O grande número de grupos e a frequência com que o usuário precisa de alterações nas instituições de ensino podem tornar o gerenciamento de grupo uma tarefa assustadora para os administradores.

No Microsoft 365 EDU, cada grupo criado a partir da Sincronização de Dados Escolares é adicionado automaticamente a uma Unidade Administrativa escolar para facilitar a administração delegada e com escopo para os grupos nessa escola.

Para delegação e gerenciamento de grupos individuais, há duas opções adicionais.

O gerenciamento de grupo delegado permite que os administradores delegam a gestão da associação de grupo a um proprietário de empresa. Por exemplo, se sua escola tiver um aplicativo que somente alunos em um departamento específico devem acessar, você normalmente adicionará usuários a um grupo e atribuirá o acesso ao grupo. Em seguida, você pode delegar responsabilidades de gerenciamento de associação a um funcionário nesse departamento. Em seguida, o departamento gerenciará a associação no grupo, que fornece acesso ao aplicativo. Em um ambiente acadêmico, recomendamos isso em relação ao gerenciamento de grupos de autoatendimento.

O gerenciamento de grupos de autoatendimento permite que cada usuário, incluindo os alunos, crie e gerencie seus próprios grupos de segurança ou grupos do Microsoft 365 em Microsoft Entra ID. O proprietário do grupo pode aprovar ou negar solicitações de associação e pode delegar o controle da associação ao grupo. Avalie minuciosamente se permitir que os alunos criem grupos é um estado desejado para sua organização.

Observação

Os recursos delegados de gerenciamento de grupo e gerenciamento de grupos de autoatendimento estão disponíveis apenas com grupos do Microsoft 365 e grupos de segurança Microsoft Entra. Eles não estão disponíveis para grupos de segurança habilitados para email ou listas de distribuição.

Muitas senhas para lembrar

Alunos e funcionários acessam vários aplicativos para concluir seu trabalho escolar, o que pode exigir que eles se lembrem de várias senhas exclusivas. A Microsoft oferece várias mitigações.

Recomendamos habilitar Microsoft Entra SSO (logon único) com todos os aplicativos compatíveis para que os usuários possam acessar todos os recursos usando suas credenciais organizacionais.

Windows 10 dispositivos que estão Microsoft Entra unidos ou Microsoft Entra híbrido ingressado acessarão perfeitamente aplicativos habilitados para SSO, desde que o usuário conectado tenha acesso.

Se sua organização for híbrida e tiver computadores executando versões de Windows 8 ou anteriores, você também poderá implementar o logon único contínuo. O SSO contínuo evita solicitações de senha quando professores e funcionários estão entrando na rede organizacional.