Cenários comuns de túnel de divisão de VPN para o Microsoft 365

Observação

Este artigo faz parte de um conjunto de artigos que abordam a otimização do Microsoft 365 para usuários remotos.

- Para obter uma visão geral do uso do túnel dividido de VPN para otimizar a conectividade do Microsoft 365 para usuários remotos, confira Visão geral: túnel dividido de VPN para o Microsoft 365.

- Para obter diretrizes detalhadas sobre como implementar o túnel dividido de VPN, consulte Implementando o túnel dividido de VPN para o Microsoft 365.

- Para obter diretrizes sobre como proteger o tráfego de mídia do Teams em ambientes de túnel divididos de VPN, confira Proteger o tráfego de mídia do Teams para túnel dividido de VPN.

- Para obter informações sobre como configurar o Stream e eventos ao vivo em ambientes VPN, confira Considerações especiais sobre eventos ao vivo e stream em ambientes VPN.

- Para obter informações sobre como otimizar o desempenho de locatários do Microsoft 365 em todo o mundo para usuários na China, confira Otimização de desempenho do Microsoft 365 para usuários da China.

Na lista abaixo, você verá os cenários vpn mais comuns vistos em ambientes corporativos. A maioria dos clientes tradicionalmente opera o modelo 1 (tunelamento forçado de VPN). Esta seção ajudará você a fazer a transição rápida e segura para o modelo 2, que é alcançável com relativamente pouco esforço, e tem enormes benefícios para o desempenho da rede e a experiência do usuário.

| Modelo | Descrição |

|---|---|

| 1. Túnel forçado VPN | 100% do tráfego entra no túnel VPN, incluindo local, Internet e todo o O365/M365 |

| 2. Túnel forçado de VPN com poucas exceções | O túnel da VPN é usado por padrão (pontos de rota padrão para a VPN), com poucos cenários isentos mais importantes que têm permissão para ir direto |

| 3. Túnel forçado de VPN com várias exceções | O túnel VPN é usado por padrão (pontos de rota padrão para VPN), com amplas exceções que podem ir direto (como todos os Microsoft 365, All Salesforce, All Zoom) |

| 4. Túnel seletivo de VPN | O túnel VPN é usado apenas para serviços baseados em corpnet. A rota padrão (Internet e todos os serviços baseados na Internet) é direta. |

| 5. sem VPN | Uma variação de #2. Em vez de VPN herdada, todos os serviços corpnet são publicados por meio de abordagens de segurança modernas (como zscaler ZPA, Microsoft Entra Proxy de ID/MCAS etc.) |

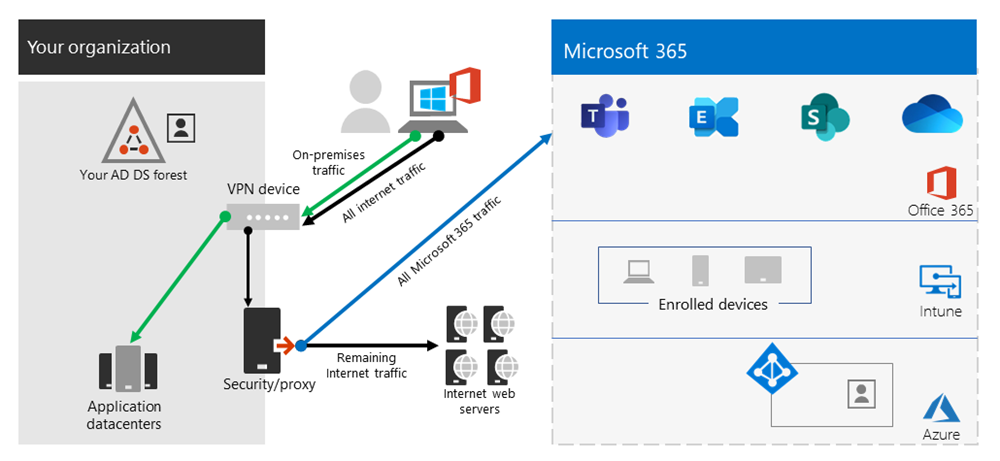

1. Túnel forçado VPN

O cenário inicial mais comum para a maioria dos clientes corporativos. Uma VPN forçada é usada, o que significa que 100% do tráfego é direcionado para a rede corporativa, quer o ponto de extremidade resida na rede corporativa ou não. Qualquer tráfego externo (Internet) vinculado, como o Microsoft 365 ou navegação na Internet, é então fixado de volta para fora dos equipamentos de segurança locais, como proxies. No clima atual, com quase 100% dos usuários trabalhando remotamente, esse modelo, portanto, coloca alta carga na infraestrutura vpn e provavelmente dificultará significativamente o desempenho de todo o tráfego corporativo e, portanto, a empresa para operar com eficiência em um momento de crise.

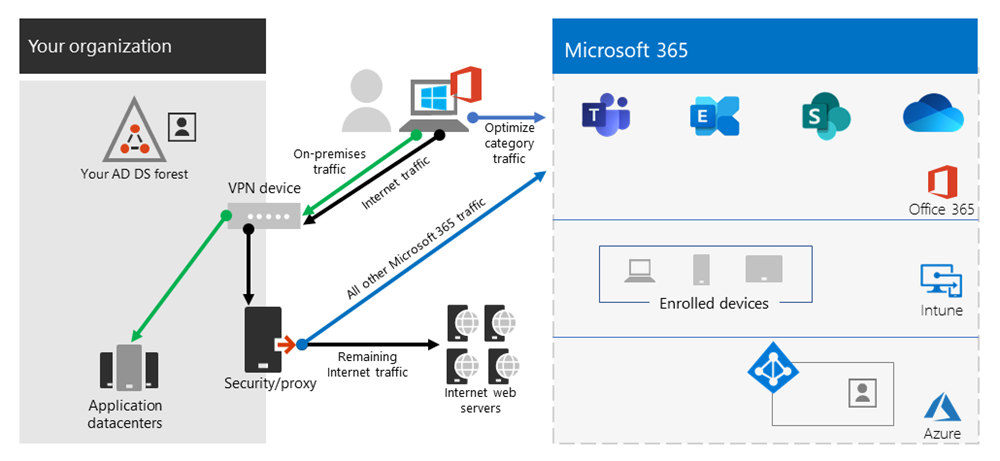

2. VPN com tunelamento forçado com um pequeno número de exceções confiáveis

Significativamente mais eficiente para uma empresa operar. Esse modelo permite que alguns pontos de extremidade controlados e definidos com alta carga e latência sejam sensíveis a ignorar o túnel VPN e ir direto para o serviço microsoft 365. Isso melhora significativamente o desempenho dos serviços descarregados e também diminui a carga na infraestrutura vpn, permitindo assim que elementos que ainda exigem que ele opere com menor contenção de recursos. É esse modelo que este artigo se concentra em ajudar na transição para o qual permite que ações simples e definidas sejam tomadas rapidamente com inúmeros resultados positivos.

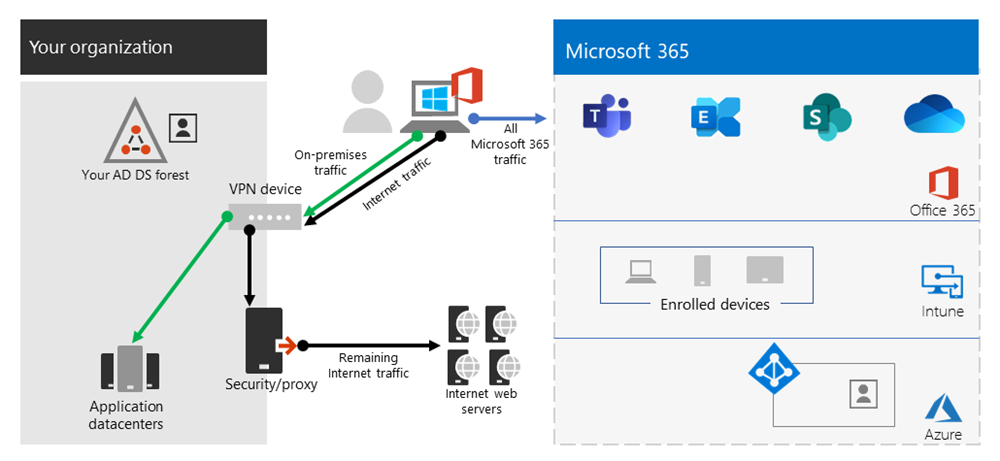

3. Túnel forçado de VPN com várias exceções

Amplia o escopo do modelo 2. Em vez de apenas enviar um pequeno grupo de pontos de extremidade definidos diretamente, ele envia todo o tráfego diretamente para serviços confiáveis, como Microsoft 365 e SalesForce. Isso reduz ainda mais a carga da infraestrutura VPN corporativa e melhora o desempenho dos serviços definidos. Como esse modelo provavelmente levará mais tempo para avaliar a viabilidade de e implementar, é provável que seja uma etapa que pode ser tomada iterativamente em uma data posterior, uma vez que o modelo dois está em vigor com êxito.

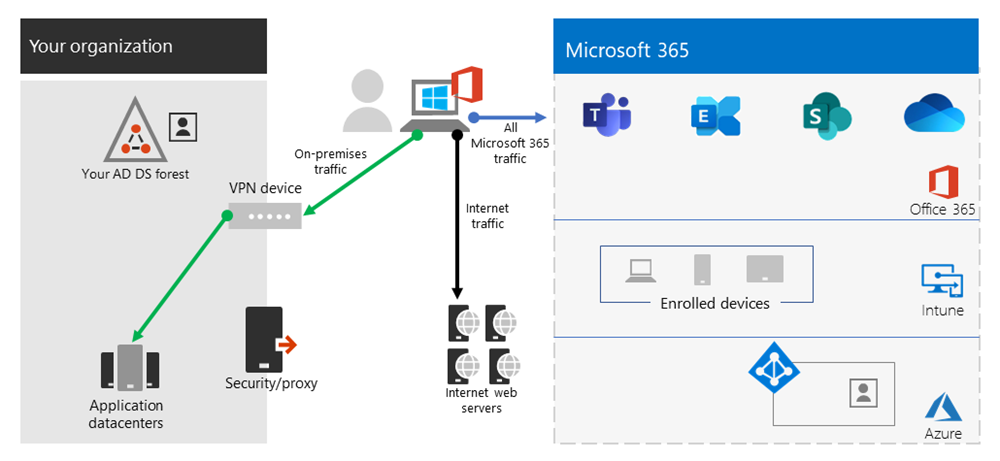

4. Túnel seletivo de VPN

Inverte o terceiro modelo em que apenas o tráfego identificado como tendo um endereço IP corporativo é enviado pelo túnel VPN e, portanto, o caminho da Internet é a rota padrão para todo o resto. Esse modelo exige que uma organização esteja bem no caminho para Confiança Zero em poder implementar esse modelo com segurança. Deve-se observar que esse modelo ou alguma variação dele provavelmente se tornará o padrão necessário ao longo do tempo à medida que mais serviços se afastarem da rede corporativa e para a nuvem.

A Microsoft usa esse modelo internamente. Você pode encontrar mais informações sobre a implementação da Microsoft de túnel dividido de VPN em Execução em VPN: como a Microsoft está mantendo sua força de trabalho remota conectada.

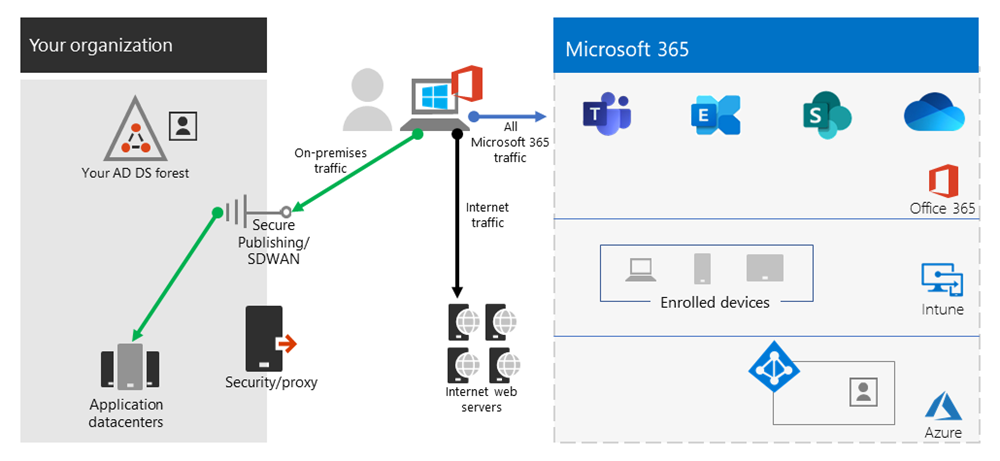

5. sem VPN

Uma versão mais avançada do modelo número 2, pela qual todos os serviços internos são publicados por meio de uma abordagem de segurança moderna ou solução SDWAN, como Microsoft Entra Proxy de ID, Defender para Aplicativos de Nuvem, ZPA Zscaler etc.

Artigos relacionados

Visão geral: túnel dividido de VPN para o Microsoft 365

Implementando o túnel dividido de VPN para o Microsoft 365

Protegendo o tráfego de mídia do Teams para túnel dividido de VPN

Considerações especiais sobre stream e eventos ao vivo em ambientes VPN

Otimização de desempenho do Microsoft 365 para usuários da China

Princípios de Conectividade de Rede do Microsoft 365

Avaliando a conectividade de rede do Microsoft 365

Ajuste de desempenho e rede do Microsoft 365

Trabalhando no VPN: Como a Microsoft mantém sua força de trabalho remota conectada

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de