Criar um ambiente de compartilhamento de convidado mais seguro

Neste artigo, percorremos várias opções para criar um ambiente de compartilhamento de convidados mais seguro no Microsoft 365. Estes são exemplos para dar uma ideia das opções disponíveis. Você pode usar esses procedimentos em diferentes combinações para atender às necessidades de segurança e conformidade da sua organização.

Este artigo inclui:

- Configurando a autenticação multifator para convidados.

- Configurar os termos de uso para os convidados.

- Configurar revisões trimestrais de acesso dos convidados para verificar periodicamente se eles continuam precisando de permissões para equipes e sites.

- Restringir convidados a acesso somente Web para dispositivos não gerenciados.

- Configurar uma política de tempo limite de sessão para garantir que os convidados autentiquem diariamente.

- Criação de um tipo de informação confidencial para um projeto altamente confidencial.

- Atribuição automática de um rótulo de confidencialidade a documentos que contêm um tipo de informação confidencial.

- Removendo automaticamente o acesso de convidados de arquivos com um rótulo de confidencialidade.

Algumas das opções discutidas neste artigo exigem que os convidados tenham uma conta em Microsoft Entra ID. Para garantir que os convidados sejam incluídos no diretório ao compartilhar arquivos e pastas com eles, use a integração do SharePoint e do OneDrive com Microsoft Entra Versão Prévia B2B.

Observe que não discutimos a habilitação de configurações de compartilhamento de convidados neste artigo. Confira Colaborar com pessoas de fora da sua organização para obter detalhes sobre como habilitar o compartilhamento de convidados para diferentes cenários.

Configurar a autenticação multifator para convidados

A autenticação multifator reduz consideravelmente as chances de uma conta ser comprometida. Como os convidados podem estar usando contas de email pessoais que não aderem a políticas de governança ou práticas recomendadas, é especialmente importante exigir autenticação multifator para convidados. Se o nome de usuário e a senha de um convidado forem roubados, exigir um segundo fator de autenticação reduz muito as chances de partes desconhecidas obterem acesso aos seus sites e arquivos.

Neste exemplo, configuramos a autenticação multifator para convidados usando uma política de acesso condicional em Microsoft Entra ID.

Para configurar a autenticação multifator para convidados

- Abra o centro de administração Microsoft Entra.

- Expanda Proteção e selecione Acesso Condicional.

- No Acesso Condicional | Página visão geral , selecione Criar nova política.

- No campo Nome, digite um nome.

- Selecione o link Usuários .

- Escolha Selecionar usuários e grupos e selecione a caixa Marcar usuários convidados ou externos.

- Na lista suspensa, selecione Usuários convidados de colaboração B2B e usuários membros da colaboração B2B.

- Selecione o link Recursos de destino .

- Selecione Todos os aplicativos de nuvem na guia Incluir .

- Selecione o link Conceder .

- Na folha Conceder, selecione a caixa Exigir autenticação multifator marcar e clique em Selecionar.

- Em Habilitar política, selecione Ativa e selecione Criar.

Agora, os convidados são obrigados a se registrar na autenticação multifator antes de poderem acessar conteúdo compartilhado, sites ou equipes.

Mais informações

Planejar uma implantação de autenticação multifator Microsoft Entra

Definir os termos de uso para os convidados

Em algumas situações, os convidados podem não ter assinado acordos de não divulgação ou outros acordos legais com sua organização. Você pode exigir que os convidados concordem com os termos de uso antes de acessar os arquivos que são compartilhados com eles. Os termos de uso podem ser exibidos na primeira vez que tentam acessar um site ou arquivo compartilhado.

Para criar os termos de uso, primeiro é necessário criar um documento no Word ou em outro programa de criação e, em seguida, salvá-lo como um arquivo .pdf. Esse arquivo pode ser carregado para Microsoft Entra ID.

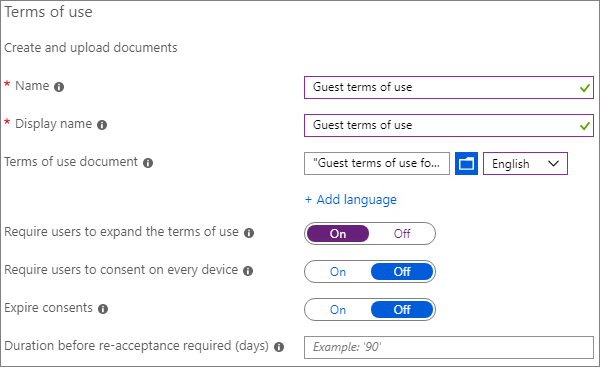

Para criar um Microsoft Entra termos de uso

Expanda Proteção e selecione Acesso Condicional.

Selecione Termos de uso.

Selecione Novos termos.

Digite um Nome.

Em Documento Termos de uso, navegue até o arquivo PDF que você criou e selecione-o.

Selecione o idioma para o documento de termos de uso.

Digite um nome de exibição.

Definir Exigir que os usuários expandam os Termos de uso, como Ativado.

Em Acesso Condicional, na lista Impor com o modelo de política de Acesso Condicional, escolha Criar política de acesso condicional mais tarde.

Selecione Criar.

Depois de criar os termos de uso, a próxima etapa é criar uma política de acesso condicional que exibe os termos de uso aos convidados.

Para criar uma política de acesso condicional:

- No centro de administração Microsoft Entra, em Proteção, selecione Acesso condicional.

- No Acesso Condicional | Página visão geral , selecione Criar nova política.

- Na caixa Nome, digite um nome.

- Selecione o link Usuários .

- Selecione Selecionar usuários e grupos e selecione a caixa marcar usuários convidados ou externos.

- Na lista suspensa, selecione Usuários convidados de colaboração B2B e usuários membros da colaboração B2B.

- Selecione o link Recursos de destino .

- Na guia Incluir , selecione Selecionar aplicativos e clique no link Selecionar .

- Na folha Selecionar, selecioneOffice 365 e clique em Selecionar.

- Selecione o link Conceder .

- Na folha Conceder, selecione a caixa marcar para os termos de uso que você criou e clique em Selecionar.

- Em Habilitar política, selecione Ativa e selecione Criar.

Agora, a primeira vez que um convidado tentar acessar o conteúdo ou uma equipe ou site em sua organização, eles serão obrigados a aceitar os termos de uso.

Mais informações

Visão geral da eSignature do Microsoft SharePoint

Acesso de convidado com revisões de acesso

Com revisões de acesso no Microsoft Entra ID, você pode automatizar uma revisão periódica do acesso do usuário a várias equipes e grupos. Ao exigir uma revisão de acesso especificamente para convidados, você pode ajudar a garantir que os convidados não mantenham acesso às informações confidenciais da sua organização por mais tempo do que o necessário.

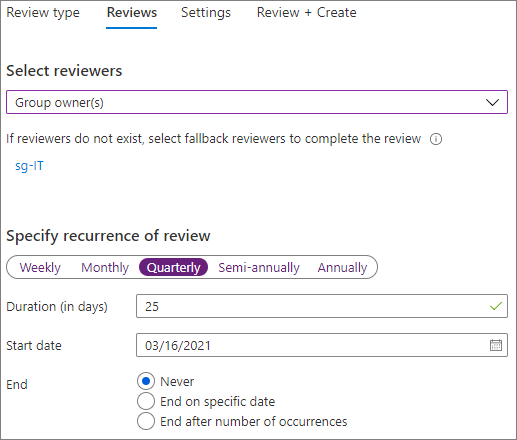

Para configurar uma revisão de acesso de convidado

Expanda a governança de identidade e selecione Revisões de acesso.

Selecione Nova revisão de acesso.

Escolha a opção Teams + Grupos.

Escolha a opção Todos os grupos do Microsoft 365 com usuários convidados. Clique em Selecionar grupo(s) a excluir se quiser excluir algum grupo.

Escolha a opção Somente usuários convidados e selecione Avançar: Revisões.

Em Selecionar revisores, escolha Proprietário(s) do grupo.

Clique em Selecionar revisores substitutos, escolha quem deve ser os revisores substitutos e clique em Selecionar.

Escolha uma Duração (em dias) para que a revisão seja aberta para comentários.

Em Especificar recorrência de revisão, escolha Trimestralmente.

Selecione uma data de início e duração.

Para Terminar, escolha Nunca e selecione Avançar: Configurações.

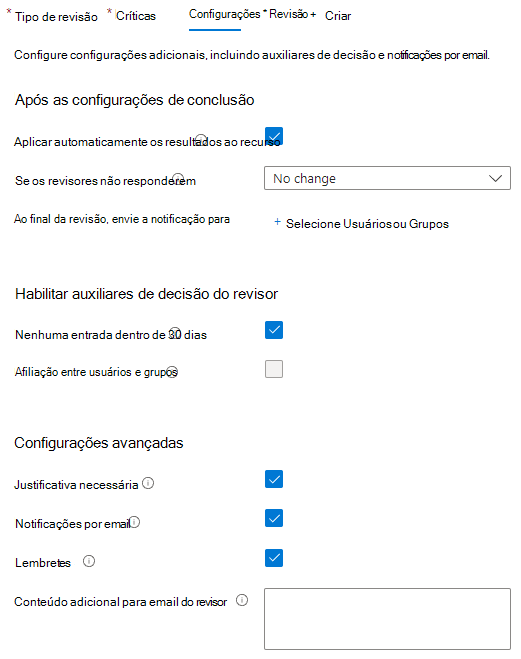

Na guia Configurações, revise as configurações para conformidade com suas regras de negócios.

Selecione Avançar: Examinar + Criar.

Digite um Nome de análise e análise as configurações.

Selecione Criar.

Mais informações

Gerenciar o acesso de convidado com revisões de acesso

Criar uma revisão de acesso de grupos e aplicativos em Microsoft Entra ID

Configurar o acesso somente à Web para convidados com dispositivos não gerenciados

Se seus convidados usarem dispositivos que não são gerenciados por sua organização ou outra organização com a qual você tem uma relação de confiança, você pode exigir que eles acessem suas equipes, sites e arquivos usando apenas um navegador da Web. Isso reduz a chance de baixar arquivos confidenciais e deixá-los em um dispositivo não gerenciado. Isso também é útil ao compartilhar com ambientes que usam dispositivos compartilhados.

Para Grupos do Microsoft 365 e Teams, isso é feito com uma política de acesso condicional Microsoft Entra. Para o Microsoft Office SharePoint Online, isso é configurado no Centro de Administração do SharePoint Online. (Você também pode usar rótulos de confidencialidade para restringir o acesso dos convidados apenas à web.)

Para restringir os convidados ao acesso apenas pela web para Grupos e Teams:

Expanda Proteção e selecione Acesso Condicional.

No Acesso Condicional | Página visão geral , selecione Criar nova política.

Na caixa Nome, digite um nome.

Selecione o link Usuários .

Selecione Selecionar usuários e grupos e selecione a caixa marcar usuários convidados ou externos.

Na lista suspensa, selecione Usuários convidados de colaboração B2B e usuários membros da colaboração B2B.

Selecione o link Recursos de destino .

Na guia Incluir , selecione Selecionar aplicativos e clique no link Selecionar .

Na folha Selecionar, selecioneOffice 365 e clique em Selecionar.

Selecione o link Condições .

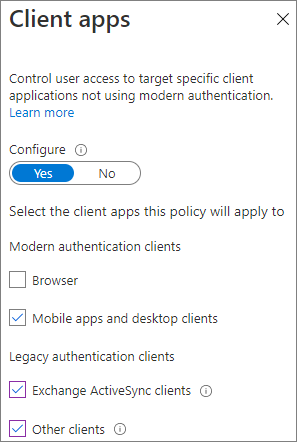

Na folha Condições , selecione o link Aplicativos cliente .

Na folha Aplicativos cliente, selecione Sim para Configurar e selecione os aplicativos móveis e clientes da área de trabalho, Exchange ActiveSync clientes e outras configurações de clientes. Desmarque a caixa de seleção Navegador.

Selecione Concluído.

Selecione o link Conceder .

Na folha Conceder, selecione Exigir que o dispositivo seja marcado como compatível e Exigir Microsoft Entra dispositivo híbrido ingressado.

Em Para vários controles, selecione Exigir um dos controles selecionados e, em seguida, clique em Selecionar.

Em Habilitar política, selecione Ativa e selecione Criar.

Mais informações

Controles de acesso de dispositivo não gerenciados do SharePoint e do OneDrive

Configurar um tempo limite de sessão para convidados

Exigir que os convidados se autentiquem regularmente pode reduzir a possibilidade de usuários desconhecidos acessarem o conteúdo da sua organização se o dispositivo de um convidado não for mantido seguro. Você pode configurar uma política de acesso condicional de tempo limite de sessão para convidados em Microsoft Entra ID.

Para configurar uma política de tempo limite de sessão de convidado

- Abra o centro de administração Microsoft Entra.

- Expanda Proteção e selecione Acesso Condicional.

- No Acesso Condicional | Página visão geral , selecione Criar nova política.

- No campo Nome, digite um nome.

- Selecione o link Usuários .

- Selecione Selecionar usuários e grupos e selecione a caixa marcar usuários convidados ou externos.

- Na lista suspensa, selecione Usuários convidados de colaboração B2B e usuários membros da colaboração B2B.

- Selecione o link Recursos de destino .

- Na guia Incluir , selecione Selecionar aplicativos e clique no link Selecionar .

- Na folha Selecionar, selecioneOffice 365 e clique em Selecionar.

- Selecione o link Sessão .

- Na folha Sessão, selecione Frequência de entrada.

- Escolha 1 e Dias para o período de tempo e clique em Selecionar.

- Em Habilitar política, selecione Ativa e selecione Criar.

Criar um tipo de informação confidencial para um projeto altamente confidencial.

Os tipos de informações confidenciais são cadeias de caracteres predefinidas que podem ser usadas em fluxos de trabalho de política para reforçar os requisitos de conformidade. O portal de conformidade do Microsoft Purview vem com mais de cem tipos de informações confidenciais, incluindo números de carteiras de motorista, números de cartões de crédito, números de contas bancárias, etc.

Você pode criar tipos de informações confidenciais personalizados para ajudar a gerenciar o conteúdo específico da sua organização. Neste exemplo, criamos um tipo de informação confidencial personalizado para um projeto altamente confidencial. Podemos então usar esse tipo de informação confidencial para aplicar automaticamente um rótulo de confidencialidade.

Criar um tipo de informação confidencial

- No portal de conformidade do Microsoft Purview, na navegação à esquerda, expanda a classificação de dados e selecione Classificadores.

- selecione a guia Tipos de informações confidenciais .

- Selecione Criar tipo de informação confidencial.

- Para Nome e Descrição, digite Project Saturn e selecione Avançar.

- Selecione Criar padrão.

- No painel Novo padrão , selecione Adicionar elemento primário e selecione Lista de palavras-chave.

- Digite uma ID como o Project Saturn.

- Na caixa Caixa insensível , digite Projeto Saturno, Saturno e selecione Concluído.

- Selecione Criar e selecione Avançar.

- Escolha um nível de confiança e selecione Avançar.

- Selecione Criar.

- Selecione Concluído.

Para obter mais informações, consulte Saiba mais sobre tipos de informações confidenciais.

Criar uma política de rotulagem automática para atribuir um rótulo de confidencialidade com base em um tipo de informação confidencial

Se você estiver usando rótulos de confidencialidade em sua organização, poderá aplicar automaticamente um rótulo a arquivos que contêm tipos de informações confidenciais definidos.

Para criar uma política de rotulagem automática

- Abra o Centro de administração do Microsoft Purview.

- Na navegação à esquerda, expanda Proteção de informações e selecione Rotulagem automática.

- Selecione Criar política de rotulagem automática.

- Na página Escolher informações que você deseja que esse rótulo seja aplicado, escolha Personalizado e selecione Política personalizada.

- Selecione Avançar.

- Digite um nome e uma descrição para a política e selecione Avançar.

- Na página Atribuir unidades de administrador , selecione Avançar.

- Na página Escolher locais em que deseja aplicar o rótulo , selecione Sites do SharePoint e, opcionalmente, selecione Editar para escolher os sites.

- Selecione Avançar.

- Na página Configurar regras comuns ou avançadas , escolha Regras comuns e selecione Avançar.

- Na página Definir regras para conteúdo em todos os locais , selecione Nova regra.

- Na página Nova regra , dê um nome à regra, selecione Adicionar condição e, em seguida, selecione Conteúdo contém.

- Selecione Adicionar, selecione Tipos de informações confidenciais, escolha os tipos de informações confidenciais que você deseja usar, selecione Adicionar e, em seguida, selecione Salvar.

- Selecione Avançar.

- Selecione Escolher um rótulo, selecione o rótulo que você deseja usar e selecione Adicionar.

- Selecione Avançar.

- Deixe a política no modo de simulação e escolha se você deseja que ela seja ativada automaticamente.

- Selecione Avançar.

- Selecione Criar política e selecione Concluído.

Com a política em vigor, quando um usuário digita "Projeto Saturno" em um documento, a política de rotulagem automática aplicará automaticamente o rótulo especificado ao verificar o arquivo.

Para obter mais informações sobre rotulagem automática, consulte Aplicar um rótulo de confidencialidade ao conteúdo automaticamente.

Mais informações

Configurar um rótulo de confidencialidade padrão para uma biblioteca de documentos do SharePoint

Crie uma política DLP para remover o acesso de convidados a arquivos altamente confidenciais

Você pode usar a Prevenção contra perda de dados (DLP) do Microsoft Purview para impedir o compartilhamento indesejado de conteúdos confidenciais. A prevenção contra perda de dados pode agir com base no rótulo de confidencialidade de um arquivo e remover o acesso de convidado.

Para criar uma regra DLP

Na navegação à esquerda, expanda Prevenção contra perda de dados e selecione Políticas.

Selecione Criar política.

Escolha Política personalizada e personalizada.

Selecione Avançar.

Digite um nome para a política e selecione Avançar.

Na página Atribuir unidades de administrador , selecione Avançar.

Na página Locais para aplicar a política , desative todas as configurações, exceto sites do SharePoint e contas do OneDrive, e selecione Avançar.

Na página Definir configurações de política , selecione Avançar.

Na página Personalizar regras DLP avançadas, selecioneCriar regra e digite um nome para a regra.

Em Condições, selecione Adicionar condição e escolha O conteúdo é compartilhado no Microsoft 365.

Na lista suspensa, escolha com pessoas fora da minha organização.

Em Condições, selecione Adicionar condição e escolha Conteúdo contém.

Selecione Adicionar, escolha Rótulos de confidencialidade, escolha os rótulos que deseja usar e selecione Adicionar.

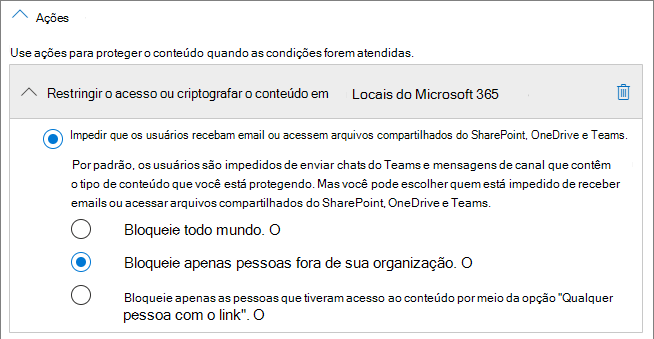

Em Ações , selecione Adicionar uma ação e escolha Restringir acesso ou criptografar o conteúdo em locais do Microsoft 365.

Escolha a opção Bloquear somente pessoas fora da sua organização .

Ative as notificações do usuário e selecione a caixa Notificar usuários no serviço Office 365 com uma dica de política marcar.

Selecione Salvar e selecione Avançar.

Escolha suas opções de teste e selecione Avançar.

Selecione Enviar e selecione Concluído.

É importante observar que esta política não remove o acesso se o convidado for membro do site ou da equipe como um todo. Se você planeja ter documentos altamente confidenciais em um site ou uma equipe com membros convidados, considere essas opções:

- Use canais privados e permita apenas membros da sua organização nos canais privados.

- Use canais compartilhados para colaborar com pessoas de fora da sua organização e, ao mesmo tempo, tenha apenas pessoas de sua organização na própria equipe.

Opções adicionais

Há algumas opções adicionais no Microsoft 365 e Microsoft Entra ID que podem ajudar a proteger o ambiente de compartilhamento de convidados.

- Você pode criar uma lista de domínios de compartilhamento permitidos ou negados para limitar com quem os usuários podem compartilhar. Confira restringir o compartilhamento de conteúdo do SharePoint e do OneDrive por domínio e Permitir ou bloquear convites para usuários B2B de organizações específicas para obter mais informações.

- Você pode limitar a quais outros locatários Microsoft Entra aos quais seus usuários podem se conectar. Consulte Restringir o acesso a um locatário para obter informações.

- Você pode criar um ambiente gerenciado em que os parceiros podem ajudar a gerenciar contas de convidado. Confira Criar uma extranet B2B com convidados gerenciados para obter mais informações.

Artigos relacionados

Limitar a exposição acidental dos arquivos ao compartilhar com convidados

Práticas recomendadas para compartilhar arquivos e pastas com usuários não autenticados

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de