Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

A segurança de rede está evoluindo além do perímetro tradicional, que já foi vinculado aos limites físicos dos data centers. Hoje, o perímetro é dinâmico, estendendo-se aos usuários, dispositivos e dados onde quer que estejam. Essa mudança impulsiona a adoção de políticas baseadas em risco que isolam hosts, impõem criptografia, redes de segmento e coloca controles mais próximos de aplicativos e dados.

O SASE (Secure Access Service Edge) reflete essa evolução redefinindo totalmente o perímetro. Ele converge a rede e a segurança para um serviço entregue na nuvem que segue usuários e dados entre ambientes. Essa abordagem simplifica o gerenciamento de políticas e fortalece a proteção.

Adicionar uma estratégia de Confiança Zero a uma estrutura SASE aprimora ainda mais a segurança, garantindo que nenhum usuário ou dispositivo seja confiável por padrão, independentemente da localização. Esse princípio se alinha perfeitamente ao objetivo da SASE de proteger o acesso na borda.

A IA (Inteligência Artificial) amplifica essa abordagem analisando dados em tempo real, detectando ameaças e habilitando respostas rápidas e automatizadas. Juntos, SASE, Confiança Zero e IA capacitam as organizações a proteger um mundo sem perímetro com maior agilidade, precisão e resiliência.

Principais princípios do modelo de rede confiança zero

Em vez de assumir que tudo por trás do firewall corporativo é seguro, uma estratégia de Confiança Zero de ponta a ponta reconhece que as violações são inevitáveis. Essa abordagem requer a verificação de cada solicitação como se ela se originasse de uma rede descontrolada, com o gerenciamento de identidade desempenhando uma função crucial. Quando as organizações incorporam a CISA (Agência de Segurança Cibernética e Infraestrutura) e modelos e padrões de Confiança Zero do Instituto Nacional de Padrões e Tecnologia (NIST), elas aprimoram sua postura de segurança e protegem melhor suas redes.

No modelo confiança zero, proteger suas redes se concentra em três objetivos principais:

- Impedir o acesso não autorizado. Aplique autenticação forte, verificação contínua e políticas de menor privilégio para reduzir o risco de comprometimento inicial.

- Limite o impacto das violações. Use a segmentação de rede, os micro-perímetros e os controles adaptáveis para conter ameaças e impedir a movimentação lateral.

- Aprimore a visibilidade e o controle. Use soluções como o SASE (Secure Access Service Edge) para unificar a imposição da política de segurança, monitorar o tráfego e responder rapidamente a ameaças emergentes em ambientes de nuvem e híbridos.

Esses objetivos se alinham aos princípios de Confiança Zero. Eles dão suporte a soluções modernas, como SASE, que integra funções de rede e segurança. Essa integração fornece proteção abrangente e gerenciamento centralizado.

Para fazer isso acontecer, siga três princípios de Confiança Zero:

- Verificar explicitamente. Sempre autentique e autorize com base em todos os pontos de dados disponíveis. Inclua identidade do usuário, rede, local, integridade do dispositivo, serviço ou carga de trabalho, risco de usuário e dispositivo, classificação de dados e anomalias.

- Usar acesso com privilégios mínimos. Limite o acesso do usuário com o acesso JIT/JEA (Just-In-Time e Just-Enough Access), políticas adaptáveis baseadas em risco e proteção de dados para garantir a segurança dos dados e da produtividade.

- Pressuposição de violação. Minimize o raio de influência para violações e impeça a movimentação lateral segmentando o acesso por rede, usuário, dispositivos e reconhecimento de aplicativos. Verifique se todas as sessões estão criptografadas de ponta a ponta. Use a análise para obter visibilidade, promover a detecção de ameaças e aprimorar as defesas.

Objetivos de implantação de rede de Confiança Zero

A ZT (Confiança Zero) é um modelo de segurança que não pressupõe nenhuma confiança implícita e verifica continuamente cada solicitação de acesso. O Pilar de Rede em Confiança Zero concentra-se na proteção de comunicações, na segmentação de ambientes e na imposição de acesso de privilégios mínimo aos recursos.

Ao implementar uma estrutura de Confiança Zero de ponta a ponta para proteger redes, recomendamos que você se concentre primeiro em:

- PerímetrosNetwork-Segmentation &Software-Defined

- SASE (Perímetro de Serviço de Acesso Seguro) e ZTNA (Acesso à Rede com Confiança Zero)

- Criptografia forte e comunicação segura

- Visibilidade da rede &detecção de ameaças

- Controle de acesso controlado por políticas e privilégios mínimos

Depois que esses objetivos forem concluídos, concentre-se nos objetivos 6 e 7.

Guia de implantação de rede de Confiança Zero

Este guia orienta você pelas etapas necessárias para proteger suas redes seguindo os princípios de uma estrutura de segurança de Confiança Zero.

1. Segmentação de rede e perímetros definidos pelo software

A segmentação de rede e o SDP (Perímetros de Software-Defined) formam a base do modelo de segurança de Confiança Zero. Em vez de depender de controles estáticos baseados em perímetro, você impõe a segurança dinamicamente no nível do recurso. Ao particionar sua infraestrutura em segmentos isolados usando a micro segmentação, você restringe o movimento lateral dos invasores e minimiza o efeito das violações. O SDP fortalece essa abordagem criando micro perímetros sob demanda, centrados em identidade em torno de cada interação entre usuários e recursos, e validando continuamente o contexto antes de conceder acesso. Em resumo, siga estes princípios principais:

- Restrinja a movimentação lateral implementando a segmentação de rede refinada (segmentação macro µ).

- Utilize Software-Defined SDN (Rede) e NAC (Controle de Acesso à Rede) para impor políticas dinamicamente.

- Adote a segmentação baseada em identidade em métodos tradicionais baseados em IP.

1.1 Estratégia de macro-segmentação

Antes de se aprofundar na micro segmentação, é essencial estabelecer uma estratégia de segmentação mais ampla. A segmentação de macro envolve dividir sua rede em segmentos maiores com base em requisitos funcionais ou de segurança abrangentes. Essa abordagem simplifica o gerenciamento inicial e fornece uma base sobre a qual a granularidade mais fina, como a micro segmentação, pode ser criada.

1.2 Segmentação de rede: Muitos micro-perímetros de nuvem de entrada/saída com alguma micro-segmentação.

As organizações não devem ter apenas um único pipe grande dentro e fora da rede. Em uma abordagem de Confiança Zero, as redes são segmentadas em ilhas menores em que as cargas de trabalho específicas estão contidas. Cada segmento tem seus próprios controles de entrada e saída para minimizar o efeito do acesso não autorizado aos dados. Ao implementar perímetros definidos pelo software com controles granulares, você aumenta a dificuldade para que atores não autorizados se propaguem por toda a rede e, portanto, reduz a movimentação lateral de ameaças.

Não há nenhum design de arquitetura que atenda às necessidades de todas as organizações. Você tem a opção entre alguns padrões de design comuns para segmentar sua rede de acordo com o modelo de Confiança Zero.

Neste guia de implantação, orientamos você pelas etapas para alcançar um desses designs: micro segmentação.

Com a microssegmentação, as organizações podem ir além dos perímetros baseados em rede centralizados e simples para a segmentação abrangente e distribuída usando microperímetros definidos pelo software.

1.3 Segmentação de rede: micro-perímetros de nuvem de entrada/saída totalmente distribuídos e micro segmentação mais profunda

Depois de atingir seus três objetivos iniciais, a próxima etapa é segmentar ainda mais sua rede.

1.4 Segmentar e impor os limites externos

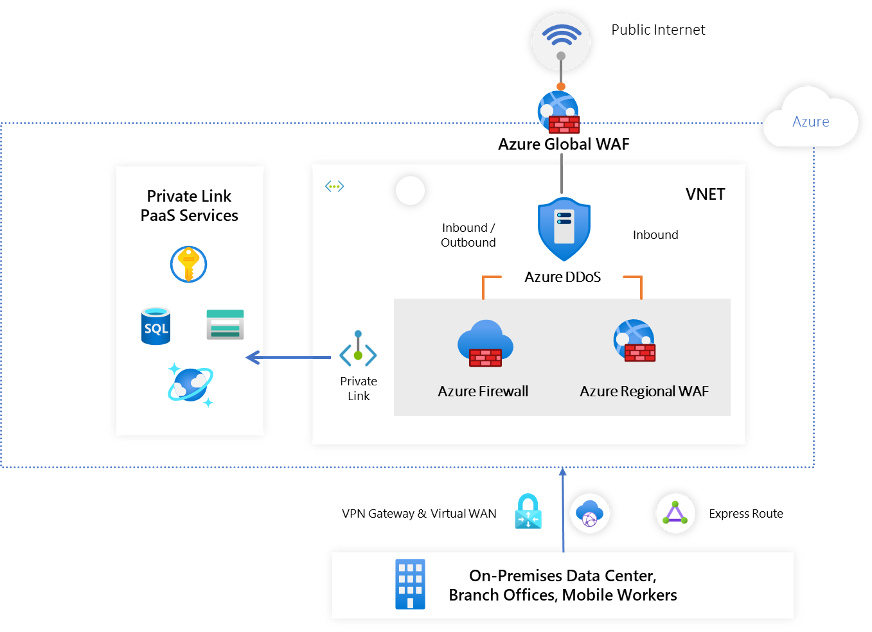

Siga estas etapas, dependendo do tipo de limite:

Limite da Internet

- Para fornecer conectividade com a Internet para sua rota de aplicativo por meio do hub de rede virtual, atualize as regras do grupo de segurança de rede no hub de rede virtual.

- Para proteger o hub de rede virtual contra ataques de camada de rede volumétrica e ataques de protocolo, ative a Proteção de Rede do Azure DDoS.

- Se seu aplicativo usar protocolos HTTP/S, ative o Firewall de Aplicativo Web do Azure para proteção contra ameaças de Camada 7.

Dica

O serviço proteção contra DDoS do Azure também protege endereços IP públicos em redes virtuais e não apenas IPs na rede virtual do hub. O Firewall do Azure também pode ser usado para controlar a conectividade de saída com a Internet. Para saber mais, confira Planejar a conectividade de entrada e saída da Internet.

Limite local

- Se seu aplicativo precisar de conectividade com seu data center local ou nuvem privada, use o Microsoft Entra Private Access, o Azure ExpressRoute ou a VPN do Azure para conectividade com seu hub de rede virtual.

- Para inspecionar e controlar o tráfego no hub de rede virtual, configure o Firewall do Azure.

Limite de serviços de PaaS

- Ao usar os serviços de PaaS fornecidos pelo Azure, o Armazenamento do Azure, o Azure Cosmos DB ou o Aplicativo Web do Azure, use a opção de conectividade PrivateLink para garantir que todas as trocas de dados estejam sobre o espaço IP privado e o tráfego nunca saia da rede da Microsoft.

- Se os serviços de PaaS exigirem um limite seguro para se comunicarem entre si e gerenciarem o acesso à rede pública, sugerimos associá-los a um perímetro de segurança de rede. A conectividade de Link Privado será assegurada para o tráfego que se originar em pontos de extremidade privados desses serviços de PaaS, garantindo que todas as trocas de dados sejam feitas por meio de endereços IP privados e que o tráfego nunca saia da rede da Microsoft. Saiba mais sobre o Perímetro de Segurança de Rede e veja a lista de serviços de PaaS com suporte.

Dica

Saiba mais sobre como implementar uma estratégia de Confiança Zero de ponta a ponta para os dados.

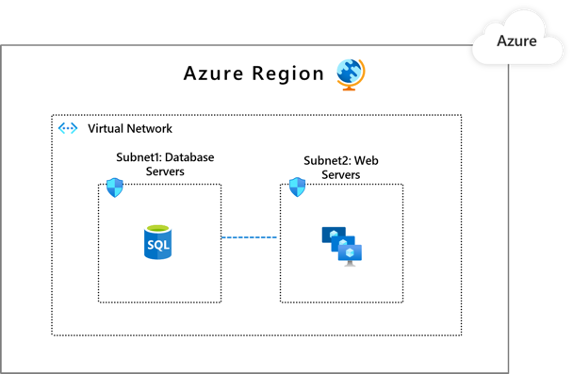

Particionar componentes de aplicativos para sub-redes diferentes

Siga estas etapas:

- Na rede virtual, adicione sub-redes de rede virtual para que componentes discretos de um aplicativo possam ter seus próprios perímetros.

- Para permitir o tráfego somente das sub-redes que têm um subcomponente de aplicativo identificado como um equivalente de comunicações legítimas, aplique regras de grupo de segurança de rede.

Como alternativa, o firewall do Azure também pode ser usado para segmentação e para permitir o tráfego de sub-redes específicas e redes virtuais.

- Use o Firewall do Azure para filtrar o tráfego que flui entre recursos de nuvem, internet e recursos locais. Use o Firewall do Azure ou o Gerenciador de Firewall do Azure para criar regras ou políticas que permitem ou negam o tráfego usando controles de camada 3 a 7. Para saber mais, confira as recomendações para criar uma estratégia de segmentação.

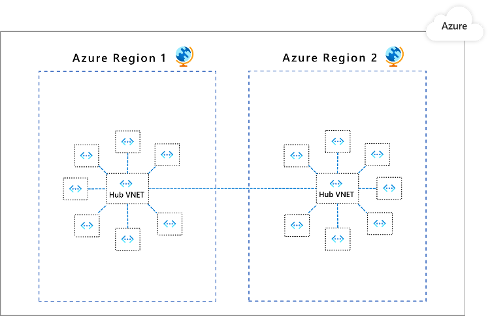

Os aplicativos são particionados em diferentes VNets (redes virtuais) do Azure e conectados usando um modelo hub-spoke

Siga estas etapas:

- Crie redes virtuais dedicadas para diferentes aplicativos e/ou componentes de aplicativos.

- Crie uma rede virtual central para configurar a postura de segurança para conectividade entre aplicativos e conecte as VNets do aplicativo a uma arquitetura hub e spoke.

- Implantar o Firewall do Azure no hub de rede virtual. Use o Firewall do Azure para inspecionar e controlar o tráfego de rede.

1.5 Validar a segmentação com a Análise de Tráfego do Observador de Rede

Para garantir que a segmentação de rede esteja funcionando conforme o esperado, as organizações devem implementar a Análise de Tráfego do Observador de Rede do Azure. Essa funcionalidade fornece visibilidade no nível do fluxo analisando logs de fluxo de VNET, permitindo que as equipes monitorem padrões de tráfego em ambientes segmentados.

A Análise de Tráfego dá suporte à segmentação de Confiança Zero por meio de:

Validando políticas de segmentação: identifique se o tráfego está fluindo apenas entre os segmentos pretendidos e detecte quaisquer violações dos limites de segmentação.

Detectando movimento lateral: Identificar tráfego leste-oeste inesperado ou não autorizado que pode indicar uma violação ou configuração incorreta.

Melhorando a visibilidade: correlacionar fluxos de tráfego com regras NSG e inteligência contra ameaças para obter insights acionáveis sobre o comportamento da rede.

Apoio à melhoria contínua: use a análise de dados para refinar estratégias de micro-segmentação e impor dinamicamente o acesso de privilégio mínimo.

Ao integrar a Análise de Tráfego em sua implantação de Confiança Zero, você obtém a capacidade de avaliar e melhorar continuamente a eficácia de sua estratégia de segmentação, garantindo que seus limites de rede não sejam apenas definidos, mas ativamente monitorados e impostos.

2. SASE (Secure Access Service Edge) e ZTNA (Acesso à Rede de Confiança Zero)

Para proteger efetivamente as redes modernas, as organizações devem ir além das soluções herdadas e adotar abordagens avançadas e integradas. A mudança inclui a adoção de soluções ZTNA (Acesso à Rede De Confiança Zero) para conectividade granular e controlada por identidade, a aplicação de arquiteturas SASE para unificar recursos de rede e segurança e implementar a validação contínua de sessão com controles de acesso baseados em risco. Essas estratégias funcionam em conjunto para garantir que o acesso seja sempre verificado, as ameaças sejam minimizadas e as políticas de segurança se adaptem dinamicamente aos riscos em evolução.

2.1 Acesso à Rede com Confiança Zero (ZTNA)

O Acesso à Rede com Confiança Zero substitui VPNs amplas e baseadas em perímetro por conectividade refinada, com reconhecimento de identidade e reconhecimento de contexto. As três capacidades principais do ZTNA, primeiro descritas para o Acesso Seguro Global da Microsoft e, em seguida, para as opções do Gateway de VPN do Azure.

A implementação da ZTNA pela Microsoft faz parte da funcionalidade de Acesso Seguro Global (versão prévia) no Microsoft Entra, criada na base do SSE (Security Service Edge).

Saiba mais: O que é o Acesso Seguro Global? (Microsoft Entra)

2.2 Modernizar VPNs tradicionais com ZTNA com reconhecimento de identidade

Acesso Seguro Global

O Acesso Seguro Global da Microsoft substitui túneis de rede gerais por conexões específicas de aplicativo e identidade. Quando um usuário solicita acesso, o Global Secure Access usa o Microsoft Entra ID para logon único e Acesso Condicional na rede de borda — nenhuma regra de firewall de entrada é necessária. Somente os aplicativos aprovados são visíveis no portal do usuário e as decisões de acesso são baseadas na postura de segurança do dispositivo (do Defender for Endpoint) e nos sinais de risco em tempo real.

Gateway da VPN do Azure

Modernize as VPNs ponto a site (P2S) integrando a autenticação com Microsoft Entra ID, aplicando políticas de Acesso Condicional (como MFA, conformidade de dispositivos e Locais Nomeados) antes de estabelecer o túnel. Nos hubs de WAN Virtual do Azure, a VPN P2S e o ExpressRoute operam em escala global, com segurança centralizada e roteamento por meio do Gerenciador de Firewall do Azure. Essa abordagem mantém a conectividade VPN familiar, garantindo acesso com privilégios mínimos e com reconhecimento de identidade.

2.3 Usar arquitetura SASE: integrar funções de rede e segurança

Integrar funções de rede &de segurança com SASE

Acesso Seguro Global

O Acesso Seguro Global traz recursos do SSE (Security Service Edge) — incluindo o SWG (Secure Web Gateway), o CASB (Cloud Access Security Broker) e o FWaaS (Firewall como Serviço)— para uma estrutura SASE unificada. O tráfego do usuário, destinado à Internet ou a aplicativos privados, é roteado por meio da rede de borda global da Microsoft. Aqui, a inspeção do TLS, a filtragem de URL, a DLP (prevenção contra perda de dados) e a inteligência contra ameaças são aplicadas. O Defender para Aplicativos de Nuvem habilita o controle de sessão embutido para aplicativos SaaS, enquanto o Firewall do Azure protege o acesso ao aplicativo privado.

- SWG no Acesso Seguro Global:Acesso à Internet do Microsoft Entra

- CASB com o Defender para Aplicativos de Nuvem:O que é o Defender para Aplicativos de Nuvem?

Essa arquitetura:

- Roteia o tráfego do usuário pelo edge da Microsoft para inspeção e controle centralizados

- Reduz a complexidade unificando a imposição da política de segurança

- Oferece suporte ao gerenciamento de tráfego e túnel fracionado para desempenho e conformidade

Integração do Gateway de VPN do Azure

Os endpoints tradicionais de VPN podem ser integrados ao Firewall do Azure ou appliances parceiros de SWG usando configurações de túnel forçado. A configuração permite que o tráfego VPN de saída e de entrada seja inspecionado e controlado com o Gerenciador de Firewall do Azure, inteligência contra ameaças e controles de sessão de acesso condicional. Você pode aplicar filtragem de URL, DPI (inspeção profunda de pacotes) e DLP a sessões de VPN. As políticas de sessão do Microsoft Defender para Aplicativos em Nuvem podem impor controles de upload/download e Shadow IT Discovery no tráfego tunelado.

2.4 Implementar validação de sessão contínua e acesso baseado em risco

A validação contínua da sessão garante que as decisões de acesso sejam impostas em tempo real, não apenas na entrada inicial. Essa abordagem ajuda as organizações a responder rapidamente às mudanças nas condições de risco e manter uma postura de segurança forte.

Acesso Seguro Global da Microsoft

O Acesso à Rede de Confiança Zero não é uma verificação única. O Acesso Seguro Global da Microsoft usa a CAE (Avaliação de Acesso Contínuo) para monitorar sinais de risco, como malware detectado ou locais incomuns, e pode revogar ou reavaliar tokens de acesso de aplicativos e encerrar a conectividade de rede quando o risco for detectado. O Defender para Aplicativos de Nuvem impõe controles de sessão ao vivo, como bloqueio de downloads, sessão de quarentena ou necessidade de MFA (autenticação multifator extra) durante uma sessão ativa. Guias estratégicos de resposta automatizados no Microsoft Sentinel ou no Microsoft Defender XDR podem isolar dispositivos comprometidos ou desabilitar contas em tempo real.

- Saiba mais sobre a CAE (Avaliação Contínua de Acesso)

- Saiba mais sobre os controles de sessão do Defender para Aplicativos de Nuvem

- Saiba mais sobre a Avaliação Universal de Acesso Contínuo (Versão Prévia)

Gateway de VPN do Azure Para conexões VPN usando a autenticação da ID do Microsoft Entra, há suporte para CAE (Avaliação contínua de acesso). Se o Acesso Condicional detectar um usuário ou dispositivo arriscado, o túnel VPN poderá ser fechado ou exigir reautenticação. Você pode enviar logs de VPN para o Microsoft Sentinel e usar guias estratégicos automatizados para bloquear IPs, revogar o acesso ou alertar as equipes de segurança, permitindo respostas rápidas baseadas em risco para conexões VPN.

- Autenticação do Gateway de VPN com a ID do Microsoft Entra

- Resposta automática com guias estratégicos do Microsoft Sentinel

3. Criptografia forte e comunicação segura

A comunicação de rede moderna deve ser fortemente criptografada e protegida em todos os estágios. As organizações devem:

- Utilize o Transport Layer Security (TLS) 1.3 e imponha a criptografia de ponta a ponta para todo o tráfego de rede. O TLS 1.3 oferece segurança mais forte, handshakes mais rápidos e autenticação de cliente sempre criptografada, essencial para proteger cargas de trabalho modernas.

- Imponha a autenticação mútua (mTLS) entre cargas de trabalho e dispositivos para garantir que as identidades do cliente e do servidor sejam verificadas, impedindo o acesso não autorizado mesmo com credenciais válidas.

- Bloqueie protocolos não confiáveis ou herdados que não têm criptografia, como TLS 1.0/1.1 ou criptografias desatualizadas.

Observação

Embora o TLS proteja o tráfego legítimo, ameaças como malware e vazamento de dados ainda podem ser ocultadas em sessões criptografadas. A inspeção do TLS do Microsoft Entra Internet Access fornece visibilidade do tráfego criptografado, permitindo detecção de malware, prevenção contra perda de dados e controles avançados de segurança. Saiba mais sobre a inspeção de Segurança da Camada de Transporte.

Observação

O Firewall do Azure pode executar a inspeção do TLS no tráfego de rede. Ele descriptografa dados, aplica IDPS (Sistema de Detecção e Prevenção de Intrusões) ou regras de aplicativo e, em seguida, criptografa novamente e encaminha-os. Saiba mais sobre a inspeção do TLS do Firewall do Azure e os certificados Premium do Firewall do Azure.

Principais recomendações

- Serviço de Aplicativo do Azure &azure Front Door: Defina a versão mínima do TLS de entrada como 1.3 para garantir que apenas conjuntos de criptografia seguros sejam usados para aplicativos Web. Para saber mais, confira Impor a versão mínima do TLS para o Serviço de Aplicativo e o Front Door.

- Azure IoT Edge, Hub IoT e outros serviços de PaaS: Confirme se os SDKs do dispositivo dão suporte ao TLS 1.3 ou restrinjam ao TLS 1.2+.

- Gateway de Aplicativo do Azure (v2): Dá suporte ao mTLS usando certificados validados por OCP para verificação do cliente. Para saber mais, confira Visão geral do TLS no Serviço de Aplicativo.

- Criptografar o tráfego de back-end do aplicativo entre redes virtuais.

- Criptografar o tráfego entre o local e a nuvem:

- Configurar uma VPN site a site no emparelhamento da Microsoft para ExpressRoute.

- Use o modo de transporte IPsec para emparelhamento privado do ExpressRoute.

- Estabeleça o mTLS entre servidores através do emparelhamento privado do ExpressRoute.

Bloquear protocolos não confiáveis ou herdados

- Pontos de extremidade do Azure (Serviço de Aplicativo, Armazenamento, SQL, Hubs de Eventos etc.): Aceite apenas o TLS 1.2+ e, idealmente, imponha 1.3, desabilitando versões herdadas.

- Máquinas virtuais e dispositivos de rede: Use o Azure Policy e o Microsoft Defender para Nuvem para verificar se há protocolos desatualizados (como SMBv1 ou TLS <1.2 personalizado) e impor a correção.

- Higiene operacional: Desabilite criptografias e protocolos herdados no nível do sistema operacional ou do aplicativo (por exemplo, desabilite o TLS 1.0/1.1 no Windows Server ou SQL Server).

Preparar-se para PQC (Criptografia Pós-Quantum)

Algoritmos criptográficos de chave pública tradicionais (como RSA e ECC) são vulneráveis a futuros computadores quânticos. A Microsoft integrou algoritmos resistentes a quantum (LMS e ML-DSA, FIPS 204) em sua plataforma, com suporte PQC mais amplo em breve. Comece a fazer a transição para o TLS 1.3 e prepare-se para a integração do PQC à medida que os padrões são finalizados.

3.1 Criptografia: o tráfego interno de usuário para aplicativo é criptografado

Adicione criptografia para garantir que o tráfego interno do usuário para o aplicativo seja criptografado.

Siga estas etapas:

- Imponha comunicação somente HTTPS para seus aplicativos Web voltados para a Internet redirecionando o tráfego HTTP para HTTPS usando o Azure Front Door.

- Conecte funcionários/parceiros remotos ao Microsoft Azure usando o Gateway de VPN do Azure.

- Ative a criptografia para qualquer tráfego de ponto a site no serviço de Gateway de VPN do Azure.

- Acesse suas máquinas virtuais do Azure com segurança usando a comunicação criptografada por meio do Azure Bastion.

- Conecte-se usando SSH a uma máquina virtual Linux.

- Conecte-se usando o RDP (Protocolo de Área de Trabalho Remota) a uma máquina virtual do Windows.

Dica

Saiba mais sobre como implementar uma estratégia de Confiança Zero de ponta a ponta para aplicativos.

Criptografia 3.2: todo o tráfego

Por fim, conclua sua proteção de rede, garantindo que todo o tráfego seja criptografado.

Siga estas etapas:

- Criptografe o tráfego de back-end do aplicativo entre redes virtuais.

- Criptografar o tráfego entre o local e a nuvem:

- Configure uma VPN site a site no emparelhamento da Microsoft para ExpressRoute.

- Configure o modo de transporte IPsec para emparelhamento privado do ExpressRoute.

- Configure o mTLS entre servidores no emparelhamento privado do ExpressRoute.

4. Visibilidade da rede e detecção de ameaças

Em um modelo de segurança de Confiança Zero, o princípio de "nunca confiar, sempre verificar" aplica-se não apenas a usuários e dispositivos, mas também ao tráfego de rede. A atividade de rede de monitoramento e registro em log é essencial para impor a Confiança Zero, pois fornece visibilidade contínua de como os recursos são acessados, garante a conformidade com as políticas de segurança e permite a detecção rápida de comportamento suspeito ou não autorizado. Abaixo estão os principais elementos que esta seção abordará:

- Implantar a NDR (Detecção & Resposta de Rede) para monitorar e analisar o tráfego de rede.

- Use a DPI (Inspeção profunda de pacotes) e a detecção de anomalias controladas por IA para busca de ameaças em tempo real.

- Mantenha um log centralizado e uma integração SIEM/SOAR para análise de rede.

- Implante XDR (Detecção e Resposta Estendida) para analisar padrões de tráfego, identificar anomalias e evitar violações.

- Integre a análise controlada por IA para aprimorar respostas rápidas a ameaças emergentes.

- Habilite a detecção e a resposta de ameaças aprimoradas adotando a restauração de IP de origem do Acesso Seguro Global.

- Utilize logs e monitoramento do Acesso Seguro Global.

4.1 Proteção contra ameaças: proteção contra ameaças baseada em machine learning e filtragem com sinais baseados em contexto

Para obter mais proteção contra ameaças, ative a Proteção de Rede do Azure DDoS para monitorar constantemente o tráfego de aplicativo hospedado no Azure, usar estruturas baseadas em ML para linha de base e detectar inundações de tráfego volumetrico, detectar ataques de protocolo e aplicar mitigações automáticas.

Siga estas etapas:

- Configurar e gerenciar Proteção de Rede de DDoS do Azure.

- Configure alertas para métricas de proteção contra DDoS.

- Usar o Microsoft Sentinel com o Firewall de Aplicativo Web do Azure

- Usar o Firewall do Azure com o Microsoft Sentinel

4.2 Proteção contra ameaças: filtragem nativa de nuvem e proteção para ameaças conhecidas

Aplicativos de nuvem que abrem pontos de extremidade para ambientes externos, como a Internet ou sua infraestrutura local, estão sob risco de ataques provenientes desses ambientes. Portanto, é imperativo que você examine o tráfego em busca de cargas maliciosas ou lógica maligna.

Esses tipos de ameaças se enquadram em duas categorias amplas:

Ataques conhecidos. Ameaças descobertas pelo provedor de software ou pela comunidade maior. Nesses casos, a assinatura de ataque está disponível e você precisa garantir que cada solicitação seja verificada em relação a essas assinaturas. A chave é ser capaz de atualizar rapidamente seu mecanismo de detecção com os ataques identificados recentemente.

Ataques desconhecidos. Esses ataques são ameaças que não correspondem exatamente a nenhuma assinatura conhecida. Esses tipos de ameaças incluem vulnerabilidades de dia zero e padrões incomuns no tráfego de solicitação. A capacidade de detectar tais ataques depende de quão bem suas defesas sabem o que é normal e o que não é. Suas defesas devem estar constantemente aprendendo e atualizando tais padrões à medida que sua empresa (e o tráfego associado a ela) evolui.

Considere estas etapas para proteger contra ameaças conhecidas:

Implemente recursos do Microsoft Entra Internet Access, como filtragem de conteúdo da Web e inspeção do TLS. Para saber mais, consulte Saiba mais sobre o Microsoft Entra Internet Access para todos os aplicativos.

Proteja os pontos de extremidade usando o WAF (Firewall de Aplicativo Web) do Azure:

- Ativar o conjunto de regras padrão ou os 10 principais conjunto de regras de proteção do OWASP para proteção contra ataques conhecidos da camada da Web

- Ativar o conjunto de regras de proteção contra bots para impedir que bots mal-intencionados extraiam informações, realizem ações relacionadas a credenciais etc.

- Adicionar regras personalizadas para proteger contra ameaças específicas à sua empresa.

Use uma das duas opções:

Use pontos de extremidade com o Firewall do Azure para filtragem baseada em inteligência contra ameaças e IDPS na Camada 4:

4.3 Monitoramento e visibilidade

Análise de Tráfego

A Análise de Tráfego do Observador de Rede desempenha um papel crítico na segmentação Confiança Zero analisando logs de fluxo de VNET para detectar tráfego anômalo, validar políticas de segmentação e descobrir shadow IT ou caminhos de acesso ocultos configurados incorretamente. Ele permite que as equipes de segurança visualizem o tráfego entre segmentos e imponham controles adaptáveis com base na telemetria em tempo real.

Análise de log

XDR (Detecção e Resposta Estendida) do Microsoft Defender

A XDR (Detecção e Resposta Estendida) do Microsoft Defender é um pacote de defesa empresarial unificado que você usa antes e depois de uma violação. A suíte coordena a detecção, prevenção, investigação e resposta de forma nativa, abrangendo dispositivos, identidades, e-mails e aplicativos. Use o Defender XDR para proteger e responder a ataques sofisticados.

- Investigar alertas

- Saiba mais sobre a Confiança Zero com o Defender XDR

- Saiba mais sobre o Defender XDR para o governo dos EUA

Microsoft Sentinel

Desenvolva consultas de análise personalizadas e visualize os dados coletados usando pastas de trabalho.

- Detectar ameaças com regras de análise personalizadas

- Visualizar dados coletados

- Usar planilhas com Acesso Seguro Global

acesso à redeAI-Enabled

Microsoft Sentinel

Use o Firewall do Azure para visualizar atividades de firewall, detectar ameaças com recursos de investigação de IA, correlacionar atividades e automatizar ações de resposta.

- Firewall do Azure com o Microsoft Sentinel

O Microsoft Entra ID Protection usa algoritmos de ML (machine learning) para detectar usuários e riscos de entrada. Use condições de risco em políticas de Acesso Condicional para acesso dinâmico, com base no nível de risco.

- Microsoft Entra ID Protection

- Detecções de risco

- Políticas de acesso baseadas em risco

Acesso Seguro Global

Aproveitando os logs de Acesso Seguro Global do Microsoft Entra, as organizações podem acompanhar as tentativas de acesso, monitorar fluxos de dados e identificar anomalias em tempo real. Esse monitoramento granular ajuda a validar que apenas identidades e dispositivos autorizados estão acessando recursos confidenciais, dá suporte à resposta a incidentes e fornece evidências vitais para auditorias e investigações. O log de tráfego abrangente é, portanto, um elemento fundamental na manutenção e prova da eficácia de uma arquitetura de Confiança Zero. Além dos logs de tráfego, há logs adicionais disponíveis para outros sinais.

- Logs e monitoramento do Acesso Global Seguro

- Logs de auditoria do Acesso Seguro Global

- Logs do Microsoft 365 enriquecidos pelo Acesso Seguro Global

- Logs de tráfego do Acesso Seguro Global

- Logs de Saúde de Rede Remota

4.4 Automação e orquestração

A automação e a orquestração são essenciais para impor princípios de Confiança Zero em toda a infraestrutura de rede. Aproveitando a imposição, a resposta e a governança automáticas, as organizações podem obter conectividade segura e resiliente.

Rede do Azure

Os serviços de rede do Azure, incluindo Firewall do Azure, NSGs (Grupos de Segurança de Rede), WAN Virtual e Proteção contra DDoS— podem ser implantados, controlados e monitorados usando ferramentas de IaC (Infraestrutura como Código), como modelos do ARM, Bicep, Terraform e Azure Policy.

Principais capacidades:

- Implantação automatizada: use pipelines de IaC para implantar automaticamente os controles de segmentação de rede (NSGs, Firewall do Azure) e filtragem.

- Conformidade contínua: Impor e corrigir automaticamente os padrões de segurança (por exemplo, bloquear IPs públicos, exigir criptografia) com o Azure Policy.

- Integração do DevOps: Integre com fluxos de trabalho do GitOps/DevOps para configurações de rede declarativas controladas por versão.

Exemplo: Implante automaticamente regras NSG e políticas de Firewall do Azure quando uma nova sub-rede é provisionada usando o Bicep e o Azure DevOps.

- Início Rápido: Criar um Firewall do Azure e uma política de firewall – Bicep

- Proteger o tráfego de pod com políticas de rede – Serviço de Kubernetes do Azure

Microsoft Entra (Acesso Seguro Global com Governança de Identidade)

O Microsoft Entra Global Secure Access combina o acesso com reconhecimento de identidade com controles de rede, indo além das VPNs herdadas. A Governança de Identidade estende isso com automação de direitos.

Principais capacidades:

- Integração automatizada: Integrar aplicativos/serviços no Acesso Privado ou proxy de aplicativo usando APIs do Microsoft Graph e modelos de política.

- Gerenciamento de direitos: Defina pacotes de acesso à rede com fluxos de trabalho de aprovação, expirações e revisões de acesso.

- Desprovisionamento dinâmico: Remova automaticamente os direitos de rede com base em alterações de função ou eventos de ciclo de vida.

Exemplo: Atribua um pacote de acesso que concede acesso privado a aplicativos específicos quando um usuário ingressa em um projeto, com expiração e revisão de acesso impostas.

Microsoft Sentinel

O Microsoft Sentinel fornece guias estratégicos (Aplicativos Lógicos) para automatizar a detecção e a resposta de ameaças de rede.

Principais capacidades:

- Resposta automatizada: Atualize as regras do NSG ou do Firewall do Azure para bloquear IPs/domínios mal-intencionados.

- Quarentena de recursos: Desabilite sessões ou recursos de quarentena ajustando o Acesso Condicional.

- Enriquecimento de alerta: Correlacionar alertas de rede com logs de fluxo, DNS, identidade e telemetria do dispositivo.

Exemplo: O Sentinel detecta a comunicação com um IP mal-intencionado conhecido; um guia estratégico atualiza os grupos de IP do Firewall do Azure e notifica o SecOps.

- Exemplo de script: bloquear IP malicioso no Grupo de Segurança de Rede (NSG) do Azure

- Automatizar a resposta a ameaças com guias estratégicos do Sentinel

Microsoft Defender XDR

O Microsoft Defender XDR automatiza a detecção, a investigação e a resposta coordenada entre sinais de identidade, ponto de extremidade e rede.

Principais capacidades:

- Correlação: Detecta movimento lateral ou padrões de rede anômalos usando o contexto de identidade e dispositivo.

- Isolamento automatizado: Isola dispositivos comprometidos e dispara ações de imposição entre plataformas.

- Integração: Funciona com Sentinel e Entra para resposta a incidentes de ponta a ponta.

Exemplo: o Defender para Ponto de Extremidade detecta o tráfego de comando e controle (C2), a solução XDR isola o dispositivo e dispara um guia estratégico do Sentinel para bloquear o destino no Firewall do Azure.

5. Controle de acesso controlado por política e privilégios mínimos

As redes modernas de Confiança Zero exigem controles de acesso granulares e adaptáveis que impõem menos privilégios e respondem dinamicamente ao risco. O acesso controlado por políticas garante que os usuários e dispositivos obtenham apenas as permissões mínimas necessárias, pelo menor tempo necessário e apenas sob as condições certas.

5.1 Implementar políticas de acesso com reconhecimento de contexto

- Use o Acesso Condicional do Microsoft Entra para definir políticas com base em sinais de usuário, dispositivo, localização, aplicativo e risco.

- Comece planejando sua implantação de Acesso Condicional para alinhar políticas com seus requisitos organizacionais.

- Acelere a implantação com modelos de política de Acesso Condicional para cenários comuns.

5.2 Impor controles adaptáveis e baseados em risco

- Exigir MFA (autenticação multifator) quando o risco for detectado, como entradas desconhecidas ou dispositivos arriscados.

- Use a MFA baseada em risco de entrada para solicitar automaticamente a MFA com base na avaliação de risco em tempo real.

- Entenda as detecções de risco no Microsoft Entra ID Protection para informar as decisões de política e automatizar a correção.

5.3 Aplicar JIT (Just-In-Time) e acesso privilegiado

- Imponha o acesso JIT (Just-In-Time) usando o PIM (Privileged Identity Management) para conceder permissões elevadas somente quando necessário.

- Proteja o acesso a aplicativos privados com o PIM e o Acesso Seguro Global para reduzir privilégios permanentes e limitar a exposição.

5.4 Acesso híbrido e específico ao aplicativo

- Para ambientes híbridos, configure políticas de acesso por aplicativo usando Aplicativos de Acesso Seguro Global.

- Habilite a administração remota segura usando o SSH com o Microsoft Entra Private Access para acesso granular ao servidor controlado por políticas.

5.5 Negação por padrão e avaliação contínua

- Aplique princípios de negação por padrão em todas as camadas de rede, concedendo acesso somente quando explicitamente permitido pela política.

- Avalie continuamente o risco de sessão e imponha alterações de política em tempo real para minimizar a superfície de ataque.

Use políticas com reconhecimento de contexto, baseadas em risco e com privilégios mínimos para reduzir o acesso não autorizado e limitar a movimentação lateral em sua rede.

6. Segurança de rede híbrida e de nuvem

Proteger ambientes híbridos e de nuvem requer uma combinação de controles modernos, nativos de nuvem e imposição de política consistente em todas as plataformas. À medida que as organizações adotam arquiteturas multinuvem e híbridas, é essencial estender os princípios de Confiança Zero além dos data centers tradicionais para cargas de trabalho de nuvem, SaaS e ambientes de PaaS.

6.1 Proteja cargas de trabalho em nuvem com micro-perímetros e firewalls nativos para nuvem

- Micro-perímetros: Use a micro segmentação para criar limites de segurança granulares em torno de cargas de trabalho individuais, aplicativos ou serviços. Isso limita o movimento lateral e contém possíveis violações em segmentos isolados.

- Firewalls nativos de nuvem: Implante soluções como o Firewall do Azure para inspecionar e controlar o tráfego entre cargas de trabalho na nuvem, impor a filtragem baseada em inteligência contra ameaças e aplicar regras de aplicativo e rede em escala.

- NSGs (Grupos de Segurança de Rede): Utilize NSGs (Grupos de Segurança de Rede) e Grupos de Segurança de Aplicativo para definir e impor controles de acesso refinados para recursos em redes virtuais.

- Pontos de extremidade privados: Use o Link Privado do Azure para restringir o acesso aos serviços de PaaS em endereços IP privados, garantindo que o tráfego permaneça dentro do backbone confiável da Microsoft.

6.2 Integrar proxies com reconhecimento de identidade para segurança de SaaS e PaaS

- Proxies com reconhecimento de identidade: Implemente soluções como o Microsoft Entra Private Access para intermediar o acesso a aplicativos SaaS e PaaS. Esses proxies impõem a autenticação, a conformidade do dispositivo e as políticas de Acesso Condicional antes de conceder acesso. Considere o Microsoft Entra Internet Access para acesso à Internet com reconhecimento de identidade.

- Corretor de Segurança de Acesso à Nuvem (CASB): Use o Microsoft Defender para Aplicativos em Nuvem para descobrir, monitorar e controlar o uso de SaaS, impor prevenção contra perda de dados (DLP) e aplicar controles de sessão para aplicativos em nuvem.

- Validação contínua da sessão: Aplique a imposição de política em tempo real baseada em risco para acesso a SaaS e PaaS, incluindo controles adaptáveis com base no contexto de usuário, dispositivo e sessão.

6.3 Garantir a imposição consistente da política de segurança em ambientes híbridos e multinuvem

- Gerenciamento unificado de políticas: Use plataformas como o Acesso Condicional do Microsoft Entra e o Azure Policy para definir e impor políticas de segurança consistentes no local, no Azure e em outros provedores de nuvem.

- Conectividade híbrida: Proteja conexões híbridas usando o Gateway de VPN do Azure, o ExpressRoute e imponha controles de criptografia e acesso para todo o tráfego entre ambientes.

- Monitoramento centralizado e resposta: Integre logs e eventos de segurança de todos os ambientes ao Microsoft Sentinel ou à sua plataforma SIEM/SOAR para visibilidade unificada, detecção de ameaças e resposta automatizada.

- Gerenciamento de postura de segurança multinuvem: Use ferramentas como o Microsoft Defender para Nuvem para avaliar, monitorar e melhorar a postura de segurança dos recursos no Azure e em outros provedores de nuvem.

As organizações que implementam essas estratégias podem obter segurança robusta e de ponta a ponta para redes híbridas e de nuvem. A abordagem garante que os princípios de Confiança Zero sejam aplicados consistentemente, independentemente de onde residem cargas de trabalho e dados.

7. Descontinuar a tecnologia de segurança de rede herdada

A Confiança Zero rejeita a confiança implícita em qualquer segmento ou dispositivo de rede. Controles herdados centrados em perímetro, como túneis VPN simples, inspeção de tráfego "hair-pin", ACLs (listas de controle de acesso embutido em código) e firewalls de rede estáticos, não fornecem mais a proteção adaptável, com reconhecimento de identidade e com reconhecimento de contexto necessária para ambientes híbridos e nativos de nuvem modernos. Para realizar totalmente a Confiança Zero, as organizações devem desativar essas tecnologias desatualizadas em favor de serviços de segurança definidos por software e controlados por identidade.

7.1 Escopo da aposentadoria

As tecnologias herdadas a serem desativadas incluem:

- VPNs tradicionais que concedem amplo acesso à rede com base apenas em certificados de dispositivo ou chaves compartilhadas.

- Firewalls de rede rígidos com conjuntos de regras estáticos e visibilidade limitada no nível do aplicativo.

- Proxies legados da Web que não têm controle de sessão ou inspeção de ameaças integradas.

- ACLs de rede ou segmentação baseada em rota sem integração aos sinais de postura de identidade ou dispositivo.

7.2 Princípios de substituição

Para cada controle preterido, adote uma alternativa moderna de Confiança Zero que:

- Impõe o acesso de privilégios mínimos na camada de aplicativo ou na camada de carga de trabalho usando o Acesso à Rede com Confiança Zero.

- Integra identidade e postura do dispositivo (usando Microsoft Entra ID e Microsoft Defender para Endpoint) a cada decisão de acesso.

- Fornece validação contínua com avaliação contínua de acesso e reavaliação de sessão.

- Fornece visibilidade e controle definidos pelo software por meio de soluções SASE (Secure Access Service Edge) e SSE (Security Service Edge), como SWG (Secure Web Gateway), CASB (Cloud Access Security Broker), Firewall como Serviço (FWaaS) e NDR (Detecção e Resposta de Rede).

7.3 Estratégia de transição

Inventário e priorização

- Cataloge todos os dispositivos herdados e perfis de VPN.

- Classificar por criticidade (aplicativos voltados para o público, conectividade de parceiros, administração remota).

Pilotar e validar

- Inicie pilotos de ZTNA usando o Acesso Seguro Global da Microsoft ou o Gateway de VPN do Azure com autenticação do Microsoft Entra ID para conjuntos de aplicativos de baixo risco.

- Valide a conectividade, o desempenho e a imposição de políticas.

Desaceleração em fases

- Migre coortes de usuários e grupos de aplicativos em ondas, monitorando métricas de êxito (como tempo de acesso, tíquetes de assistência técnica e alertas de segurança).

- Redirecione o tráfego simultaneamente por meio da pilha SASE ou SSE escolhida.

Descomissionamento formal

- Desativar dispositivos de hardware e revogar configurações de VPN herdadas.

- Atualize diagramas de rede e runbooks operacionais para remover a tecnologia preterida.

Produtos abordados neste guia

Grupos de segurança de rede e grupos de segurança de aplicativo

Firewall do Aplicativo Web do Azure

Acesso Privado do Microsoft Entra

Acesso à Internet do Microsoft Entra

Conclusão

Proteger redes é fundamental para uma estratégia de Confiança Zero com êxito. Para obter mais informações ou ajuda com a implementação, entre em contato com sua equipe de Sucesso do Cliente ou continue a ler os outros capítulos deste guia, que abrange todos os pilares de Confiança Zero.