Funcionalidades de segurança do Azure Stack HCI, versão 23H2

Aplica-se a: Azure Stack HCI, versão 23H2

O Azure Stack HCI é um produto seguro por predefinição que tem mais de 300 definições de segurança ativadas desde o início. As predefinições de segurança fornecem uma linha de base de segurança consistente para garantir que os dispositivos começam num bom estado conhecido.

Este artigo fornece uma breve descrição geral conceptual das várias funcionalidades de segurança associadas ao cluster do Azure Stack HCI. As funcionalidades incluem predefinições de segurança, Windows Defender para o Controlo de Aplicações (WDAC), encriptação de volume através do BitLocker, rotação de segredos, contas de utilizador incorporadas locais, Microsoft Defender para a Cloud e muito mais.

Predefinições de segurança

O Azure Stack HCI tem as definições de segurança ativadas por predefinição que fornecem uma linha de base de segurança consistente, um sistema de gestão de linha de base e um mecanismo de controlo de desvio.

Pode monitorizar a linha de base de segurança e as definições de núcleo seguro durante a implementação e o runtime. Também pode desativar o controlo de desfasamento durante a implementação quando configurar as definições de segurança.

Com o controlo de desvio aplicado, as definições de segurança são atualizadas a cada 90 minutos. Este intervalo de atualização garante a remediação de quaisquer alterações do estado pretendido. A monitorização contínua e a autoremediação permitem uma postura de segurança consistente e fiável ao longo do ciclo de vida do dispositivo.

Linha de base segura no Azure Stack HCI:

- Melhora a postura de segurança ao desativar cifras e protocolos legados.

- Reduz o OPEX com um mecanismo de proteção contra desfasamento incorporado que permite uma monitorização consistente em escala através da linha de base híbrida do Azure Arc Hybrid Edge.

- Permite-lhe cumprir os requisitos do Guia de Implementação Técnica de Segurança (STIG) do Center for Internet Security (CIS) e do Guia de Implementação Técnica de Segurança (DISA) da Defense Information System Agency (DISA) para o SO e da linha de base de segurança recomendada.

Para obter mais informações, veja Gerir as predefinições de segurança no Azure Stack HCI.

Controlo de Aplicações do Windows Defender

O WDAC é uma camada de segurança baseada em software que reduz a superfície de ataque ao impor uma lista explícita de software que tem permissão para ser executado. O WDAC está ativado por predefinição e limita as aplicações e o código que pode executar na plataforma principal. Para obter mais informações, veja Manage Windows Defender Application Control for Azure Stack HCI, version 23H2 (Gerir o Controlo de Aplicações do Windows Defender para o Azure Stack HCI), versão 23H2.

O WDAC fornece dois modos de operação principais: Modo de imposição e Modo de auditoria. No Modo de imposição, o código não fidedigno é bloqueado e os eventos são registados. No Modo de auditoria, é permitido executar código não fidedigno e os eventos são registados. Para saber mais sobre os eventos relacionados com o WDAC, veja Lista de Eventos.

Importante

Para minimizar o risco de segurança, execute sempre o WDAC no modo de Imposição.

Acerca da estrutura da política WDAC

A Microsoft fornece políticas assinadas base no Azure Stack HCI para o modo de Imposição e o Modo de auditoria. Além disso, as políticas incluem um conjunto predefinido de regras de comportamento da plataforma e regras de bloqueio a aplicar à camada de controlo de aplicações.

Composição das políticas de base

As políticas base do Azure Stack HCI incluem as seguintes secções:

- Metadados: os metadados definem propriedades exclusivas da política, como o nome da política, a versão, o GUID e muito mais.

- Regras de Opção: estas regras definem o comportamento da política. As políticas suplementares só podem diferir de um pequeno conjunto de regras de opção associadas à política de base.

- Regras de Permissão e Negação: estas regras definem limites de fidedignidade do código. As regras podem basear-se em Publicadores, Signatários, Hash de Ficheiros e muito mais.

Regras de opção

Esta secção abordou as regras de opção ativadas pela política de base.

Para a política imposta, as seguintes regras de opção estão ativadas por predefinição:

| Regra de opção | Valor |

|---|---|

| Ativado | UMCI |

| Necessário | WHQL |

| Ativado | Permitir Políticas Suplementares |

| Ativado | Expirado Como Não Assinado Revogado |

| Desativado | Assinatura de Voo |

| Ativado | Política de Integridade do Sistema Não Assinada (Predefinição) |

| Ativado | Segurança de Código Dinâmico |

| Ativado | Menu Opções de Arranque Avançadas |

| Desativado | Imposição de Script |

| Ativado | Instalador Gerido |

| Ativado | Atualizar Política Sem Reinício |

A política de auditoria adiciona as seguintes regras de opção à política base:

| Regra de opção | Valor |

|---|---|

| Ativado | Modo de Auditoria (Predefinição) |

Para obter mais informações, consulte a Lista completa de regras de opção.

Permitir e Negar regras

Permitir que as regras na política base permitam que todos os componentes da Microsoft fornecidos pelo SO e as implementações na cloud sejam considerados fidedignos. As regras de negação bloqueiam aplicações de modo de utilizador e componentes de kernel considerados inseguros para a postura de segurança da solução.

Nota

As regras Permitir e Negar na política base são atualizadas regularmente para melhorar a função do produto e maximizar a proteção da sua solução.

Para saber mais sobre As regras de negação, consulte:

Encriptação BitLocker

A encriptação de dados inativos é ativada em volumes de dados criados durante a implementação. Estes volumes de dados incluem volumes de infraestrutura e volumes de carga de trabalho. Ao implementar o cluster, pode modificar as definições de segurança.

Por predefinição, a encriptação de dados inativos está ativada durante a implementação. Recomendamos que aceite a predefinição.

Assim que o Azure Stack HCI for implementado com êxito, pode obter as chaves de recuperação do BitLocker. Tem de armazenar chaves de recuperação BitLocker numa localização segura fora do sistema.

Para obter mais informações sobre a encriptação BitLocker, consulte:

- Utilize o BitLocker com Volumes Partilhados de Cluster (CSV).

- Gerir a encriptação BitLocker no Azure Stack HCI.

Contas de utilizador incorporadas locais

Nesta versão, os seguintes utilizadores incorporados locais associados RID 500 e RID 501 estão disponíveis no seu sistema do Azure Stack HCI:

| Nome na imagem inicial do SO | Nome após a implementação | Ativado por predefinição | Description |

|---|---|---|---|

| Administrador | ASBuiltInAdmin | Verdadeiro | Conta incorporada para administrar o computador/domínio. |

| Convidado | ASBuiltInGuest | Falso | Conta incorporada para acesso de convidado ao computador/domínio, protegida pelo mecanismo de controlo de desvio da linha de base de segurança. |

Importante

Recomendamos que crie a sua própria conta de administrador local e que desative a conhecida RID 500 conta de utilizador.

Criação e rotação de segredos

O orquestrador no Azure Stack HCI necessita de vários componentes para manter comunicações seguras com outros recursos e serviços de infraestrutura. Todos os serviços em execução no cluster têm certificados de autenticação e encriptação associados aos mesmos.

Para garantir a segurança, implementamos capacidades internas de criação e rotação de segredos. Quando revê os nós de cluster, verá vários certificados criados no caminho LocalMachine/Arquivo de certificados pessoal (Cert:\LocalMachine\My).

Nesta versão, estão ativadas as seguintes capacidades:

- A capacidade de criar certificados durante a implementação e após as operações de dimensionamento do cluster.

- Autorotação automatizada antes de os certificados expirarem e uma opção para rodar certificados durante a duração do cluster.

- A capacidade de monitorizar e alertar se os certificados ainda são válidos.

Nota

As operações de criação e rotação de segredos demoram cerca de dez minutos a concluir, dependendo do tamanho do cluster.

Para obter mais informações, veja Gerir a rotação de segredos.

Reencaminhamento do Syslog de eventos de segurança

Para clientes e organizações que necessitam do seu próprio sistema local de gestão de informações e eventos de segurança (SIEM), a versão 23H2 do Azure Stack HCI inclui um mecanismo integrado que lhe permite reencaminhar eventos relacionados com segurança para um SIEM.

O Azure Stack HCI tem um reencaminhador de syslog integrado que, uma vez configurado, gera mensagens syslog definidas no RFC3164, com o payload no Common Event Format (CEF).

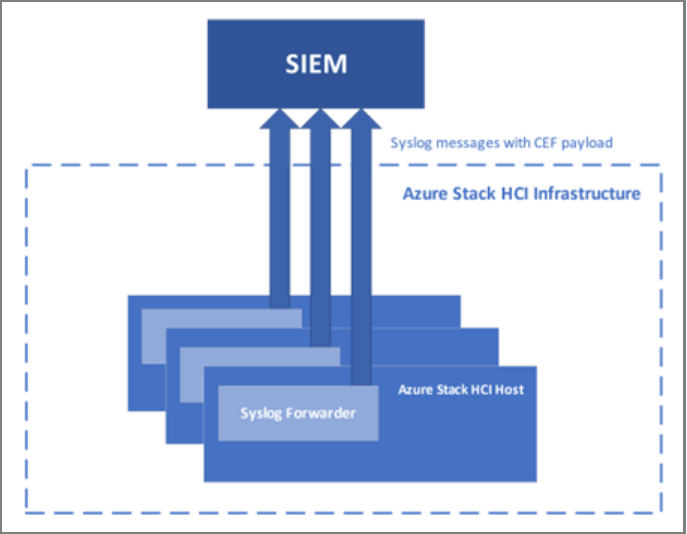

O diagrama seguinte ilustra a integração do Azure Stack HCI com um SIEM. Todas as auditorias, registos de segurança e alertas são recolhidos em cada anfitrião e expostos através do syslog com o payload ceF.

Os agentes de reencaminhamento do Syslog são implementados em todos os anfitriões do Azure Stack HCI para reencaminhar mensagens syslog para o servidor syslog configurado pelo cliente. Os agentes de reencaminhamento do Syslog funcionam independentemente uns dos outros, mas podem ser geridos em conjunto em qualquer um dos anfitriões.

O reencaminhador do syslog no Azure Stack HCI suporta várias configurações com base no facto de o reencaminhamento do syslog estar com TCP ou UDP, se a encriptação está ativada ou não e se existe autenticação unidirecional ou bidirecional.

Para obter mais informações, veja Gerir o reencaminhamento do syslog.

Microsoft Defender para a Cloud (pré-visualização)

Microsoft Defender para a Cloud é uma solução de gestão de posturas de segurança com capacidades avançadas de proteção contra ameaças. Fornece-lhe ferramentas para avaliar o estado de segurança da sua infraestrutura, proteger cargas de trabalho, emitir alertas de segurança e seguir recomendações específicas para remediar ataques e lidar com ameaças futuras. Executa todos estes serviços a alta velocidade na cloud através do aprovisionamento automático e proteção com os serviços do Azure, sem sobrecarga de implementação.

Com o plano básico do Defender para Cloud, obtém recomendações sobre como melhorar a postura de segurança do seu sistema Azure Stack HCI sem custos adicionais. Com o plano pago do Defender para Servidores, obtém funcionalidades de segurança melhoradas, incluindo alertas de segurança para servidores individuais e VMs do Arc.

Para obter mais informações, veja Gerir a segurança do sistema com Microsoft Defender para a Cloud (pré-visualização).

Passos seguintes

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários