Configurar restrições de locatário v2

Aplica-se a: Locatários da força de

Locatários da força de trabalho Locatários externos (saiba mais)

trabalho Locatários externos (saiba mais)

Nota

Alguns recursos descritos neste artigo são recursos de visualização. Para obter mais informações sobre pré-visualizações, veja Termos de Utilização Suplementares do Microsoft Azure para Pré-visualizações do Microsoft Azure.

Para aumentar a segurança, pode limitar o que os utilizadores podem aceder quando utilizam uma conta externa para iniciar sessão a partir das suas redes ou dispositivos. As configurações de restrições de locatário, incluídas nas configurações de acesso entre locatários, permitem criar uma política para controlar o acesso a aplicativos externos.

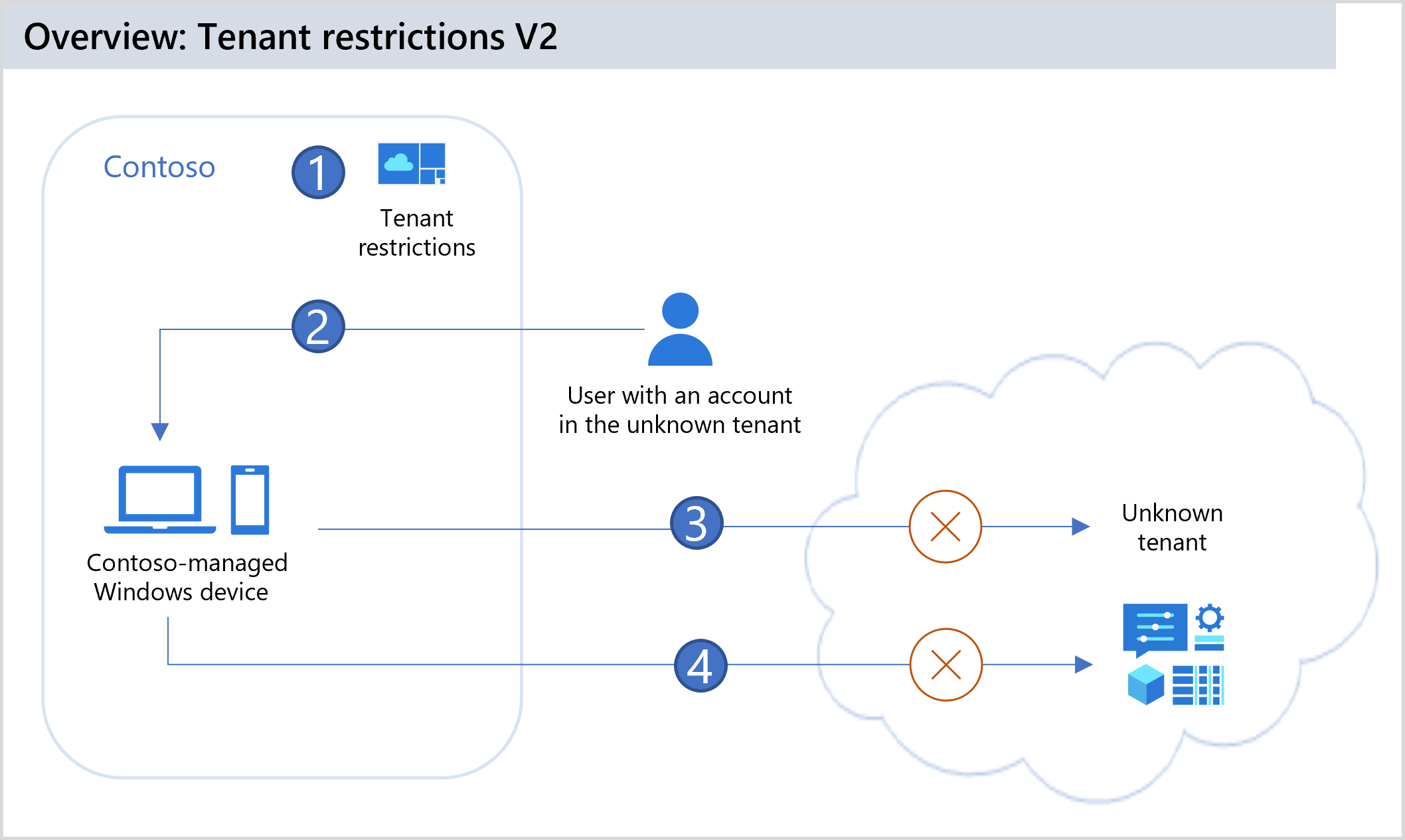

Por exemplo, suponha que um usuário em sua organização criou uma conta separada em um locatário desconhecido ou uma organização externa deu ao usuário uma conta que permite que ele entre em sua organização. Você pode usar restrições de locatário para impedir que o usuário use alguns ou todos os aplicativos externos enquanto estiver conectado com a conta externa em sua rede ou dispositivos.

| Passos | Description |

|---|---|

| 1 | A Contoso define as restrições de locatário em suas configurações de acesso entre locatários para bloquear todas as contas externas e aplicativos externos. A Contoso adiciona sinalização de imposição TRv2 com cabeçalho TRv2 via Universal TRv2 ou um proxy corporativo e o Microsoft Entra ID aplicará a política TRv2 quando o cabeçalho estiver presente na solicitação. |

| 2 | Um usuário usando um dispositivo gerenciado pela Contoso tenta entrar em um aplicativo externo usando uma conta de um locatário desconhecido. O cabeçalho HTTP TRv2 com a ID de locatário da Contoso e a ID da política de restrições de locatário é adicionado à solicitação de autenticação. |

| 3 | Proteção do plano de autenticação: a ID do Microsoft Entra aplicará a política TRv2 da Contoso e impedirá que contas externas acessem locatários externos durante a autenticação de acordo com a política TRv2 da Contoso. |

| 4 | Proteção de plano de dados (visualização): o Microsoft Entra ID bloqueará qualquer acesso anônimo ao arquivo do SharePoint ou a participação anônima em reuniões de equipes, bem como bloqueará o acesso do usuário ao recurso com um token infiltrado. |

As restrições de locatário v2 fornecem opções para proteção de plano de autenticação e proteção de plano de dados.

A proteção do plano de autenticação refere-se ao uso de uma política v2 de restrições de locatário para bloquear entradas usando identidades externas. Por exemplo, você pode impedir que um insider mal-intencionado vaze dados por e-mail externo impedindo que o invasor entre em seu locatário mal-intencionado. Restrições de locatário A proteção do plano de autenticação v2 está geralmente disponível.

A proteção do plano de dados refere-se à prevenção de ataques que ignoram a autenticação. Por exemplo, um invasor pode tentar permitir o acesso a aplicativos de locatário mal-intencionados usando o ingresso anônimo na reunião do Teams ou o acesso a arquivos anônimos do SharePoint. Ou o invasor pode copiar um token de acesso de um dispositivo em um locatário mal-intencionado e importá-lo para seu dispositivo organizacional. A proteção do plano de dados v2 das restrições de locatário força o usuário a autenticar ao tentar acessar um recurso e bloqueia o acesso se a autenticação falhar.

Enquanto as restrições de locatário v1 fornecem proteção de plano de autenticação por meio de uma lista de permissões de locatário configurada em seu proxy corporativo, as restrições de locatário v2 oferecem opções para autenticação granular e proteção de plano de dados, com ou sem um proxy corporativo. Se você estiver usando um proxy corporativo para injeção de cabeçalho, as opções incluirão apenas a proteção do plano de autenticação.

Visão geral das restrições de locatário v2

Nas configurações de acesso entre locatários da sua organização, você pode configurar uma política v2 de restrições de locatário. Depois de criar a política, há três maneiras de aplicá-la em sua organização.

- Restrições universais de locatários v2. Esta opção fornece proteção do plano de autenticação e do plano de dados sem um proxy corporativo. As restrições universais de locatário usam o Global Secure Access para marcar todo o tráfego, independentemente do sistema operacional, navegador ou fator de forma do dispositivo. Ele permite suporte para conectividade de rede remota e cliente.

- Restrições de locatário do plano de autenticação v2. Você pode implantar um proxy corporativo em sua organização e configurar o proxy para definir sinais v2 de restrições de locatário em todo o tráfego para Microsoft Entra ID e Contas da Microsoft (MSA).

- Restrições de locatário do Windows v2. Para seus dispositivos Windows corporativos, você pode impor a proteção do plano de autenticação e do plano de dados impondo restrições de locatário diretamente nos dispositivos. As restrições de locatário são impostas ao acesso aos recursos, fornecendo cobertura de caminho de dados e proteção contra infiltração de tokens. Um proxy corporativo não é necessário para a aplicação da política. Os dispositivos podem ser dispositivos gerenciados pelo Microsoft Entra ID ou dispositivos ingressados no domínio que são gerenciados por meio da Diretiva de Grupo.

Nota

Este artigo descreve como configurar restrições de locatário v2 usando o centro de administração do Microsoft Entra. Você também pode usar a API de acesso entre locatários do Microsoft Graph para criar essas mesmas políticas de restrições de locatário.

Cenários suportados

As restrições de locatário v2 podem ter como escopo usuários, grupos, organizações ou aplicativos externos específicos. Os aplicativos criados na pilha de rede do sistema operacional Windows são protegidos. Os seguintes cenários são suportados:

- Todas as aplicações do Office (todas as versões/canais de lançamento).

- Aplicativos .NET da Plataforma Universal do Windows (UWP).

- Proteção de plano de autenticação para todos os aplicativos autenticados com o Microsoft Entra ID, incluindo todos os aplicativos primários da Microsoft e quaisquer aplicativos de terceiros que usam o Microsoft Entra ID para autenticação.

- Proteção de plano de dados para SharePoint Online e Exchange Online.

- Proteção de acesso anónimo para SharePoint Online, OneDrive e Teams (com Controlos de Federação configurados).

- Autenticação e proteção de plano de dados para contas de locatário ou consumidor da Microsoft.

- Ao usar restrições de locatário Universal no Global Secure Access, todos os navegadores e plataformas.

- Ao usar a Política de Grupo do Windows, o Microsoft Edge e todos os sites no Microsoft Edge.

Cenários não suportados

- Bloqueio anónimo à conta do OneDrive do consumidor. Os clientes podem contornar em nível de proxy bloqueando https://onedrive.live.com/o .

- Quando um usuário acessa um aplicativo de terceiros, como o Slack, usando um link anônimo ou uma conta que não seja do Azure AD.

- Quando um usuário copia um token emitido pelo Microsoft Entra ID de uma máquina doméstica para uma máquina de trabalho e o usa para acessar um aplicativo de terceiros como o Slack.

- Restrições de locatário por usuário para Contas da Microsoft.

Comparar restrições de locatário v1 e v2

A tabela a seguir compara os recursos em cada versão.

| Restrições de inquilino v1 | Restrições de locatário v2 | |

|---|---|---|

| Imposição de políticas | O proxy corporativo impõe a política de restrição de locatário no plano de controle de ID do Microsoft Entra. | Opções: - Restrições universais de locatários no Global Secure Access, que usa sinalização de política para marcar todo o tráfego, fornecendo suporte a autenticação e plano de dados em todas as plataformas. - Proteção somente de plano de autenticação, onde o proxy corporativo define restrições de locatário v2 sinais em todo o tráfego. - Gerenciamento de dispositivos Windows, onde os dispositivos são configurados para apontar o tráfego da Microsoft para a política de restrição de locatário e a política é aplicada na nuvem. |

| Limitação da aplicação da política | Gerencie proxies corporativos adicionando locatários à lista de permissões de tráfego do Microsoft Entra. O limite de caracteres do valor do cabeçalho em Restrict-Access-To-Tenants: <allowed-tenant-list> limita o número de locatários que podem ser adicionados. |

Gerenciado por uma política de nuvem na política de acesso entre locatários. A política padrão no nível do locatário e uma política de parceiro são criadas para cada locatário externo. |

| Solicitações maliciosas de locatários | O Microsoft Entra ID bloqueia solicitações de autenticação de locatário mal-intencionadas para fornecer proteção de plano de autenticação. | O Microsoft Entra ID bloqueia solicitações de autenticação de locatário mal-intencionadas para fornecer proteção de plano de autenticação. |

| Granularidade | Limitado ao locatário e a todas as Contas da Microsoft. | Granularidade de locatário, usuário, grupo e aplicativo. (A granularidade em nível de usuário não é suportada com Contas da Microsoft.) |

| Acesso anónimo | É permitido o acesso anónimo a reuniões do Teams e à partilha de ficheiros. | O acesso anónimo às reuniões do Teams está bloqueado. O acesso a recursos partilhados anonimamente ("Qualquer pessoa com a ligação") está bloqueado. |

| Contas Microsoft | Usa um cabeçalho Restrict-MSA para bloquear o acesso a contas de consumidor. | Permite o controle da autenticação de Contas Microsoft (MSA e Live ID) nos planos de identidade e de dados. Por exemplo, se você impor restrições de locatário por padrão, poderá criar uma política específica de Contas da Microsoft que permita que os usuários acessem aplicativos específicos com suas Contas da Microsoft, por exemplo: Microsoft Learn (ID do 18fbca16-2224-45f6-85b0-f7bf2b39b3f3aplicativo) ou Microsoft Enterprise Skills Initiative (ID do 195e7f27-02f9-4045-9a91-cd2fa1c2af2faplicativo). |

| Gerenciamento de proxy | Gerencie proxies corporativos adicionando locatários à lista de permissões de tráfego do Microsoft Entra. | Para proteção do plano de autenticação de proxy corporativo, configure o proxy para definir sinais v2 de restrições de locatário em todo o tráfego. |

| Suporte à plataforma | Suportado em todas as plataformas. Fornece apenas proteção de plano de autenticação. | As restrições universais de locatário no Global Secure Access suportam qualquer sistema operacional, navegador ou fator de forma do dispositivo. A proteção do plano de autenticação de proxy corporativo é compatível com macOS, navegador Chrome e aplicativos .NET. A gestão de dispositivos Windows suporta sistemas operativos Windows e Microsoft Edge. |

| Suporte do portal | Nenhuma interface de usuário no centro de administração do Microsoft Entra para configurar a política. | Interface do usuário disponível no centro de administração do Microsoft Entra para configurar a política de nuvem. |

| Aplicações não suportadas | N/A | Bloqueie o uso não suportado de aplicativos com pontos de extremidade da Microsoft usando o Windows Defender Application Control (WDAC) ou o Firewall do Windows (por exemplo, para Chrome, Firefox e assim por diante). Consulte Bloquear aplicações Chrome, Firefox e .NET, como o PowerShell. |

Migrar políticas v1 de restrições de locatário para v2 no proxy

Migrar políticas de restrição de locatário de v1 para v2 é uma operação única. Após a migração, nenhuma alteração no lado do cliente é necessária. Você pode fazer quaisquer alterações subsequentes na política do lado do servidor por meio do centro de administração do Microsoft Entra.

Ao habilitar o TRv2 no proxy, você poderá impor o TRv2 somente no plano de autenticação. Para habilitar o TRv2 no plano de autenticação e de dados, você deve habilitar a sinalização do lado do cliente TRv2 usando o TRv2 Universal

Etapa 1: Configurando a lista permitida de locatários parceiros

TRv1: Tenant Restrictions v1 (TRv1) permite criar uma lista de permissões de IDs de locatário e/ou pontos de extremidade de entrada da Microsoft para garantir que os usuários acessem locatários externos autorizados pela sua organização. TRv1 conseguiu isso adicionando Restrict-Access-To-Tenants: <allowed-tenant-list> cabeçalho no proxy. Por exemplo: 'Restrict-Access-To-Tenants: " contoso.com, fabrikam.com, dogfood.com". Saiba mais sobre as restrições de locatário v1.

TRv2: Com Tenant Restrictions v2 (TRv2), a configuração é movida para a política de nuvem do lado do servidor e não há necessidade do cabeçalho TRv1.

- Em seu proxy corporativo, você deve remover as restrições de locatário v1 cabeçalho,

Restrict-Access-To-Tenants: <allowed-tenant-list>. - Para cada locatário na lista de locatários permitidos, crie uma política de locatário parceiro seguindo as etapas em Etapa 2: Configurar restrições de locatário v2 para parceiros específicos. Certifique-se de seguir estas diretrizes:

Nota

- Mantenha a política padrão de restrições de locatário v2 que bloqueia todo o acesso de locatário externo usando identidades estrangeiras (por exemplo,

user@externaltenant.com). - Crie uma política de locatário parceiro para cada locatário listado em sua lista de permissões v1 seguindo as etapas em Etapa 2: Configurar restrições de locatário v2 para parceiros específicos.

- Permitir que apenas usuários específicos acessem aplicativos específicos. Este design aumenta a sua postura de segurança, limitando o acesso apenas aos utilizadores necessários.

Etapa 2: Bloquear a conta de consumidor ou o locatário da conta da Microsoft

TRv1: Para não permitir que os usuários entrem em aplicativos de consumo. O Trv1 precisa que o cabeçalho sec-Restrict-Tenant-Access-Policy seja injetado no tráfego que visita login.live.com como sec-Restrict-Tenant-Access-Policy: restrict-msa'

TRv2: Com o TRv2, a configuração é movida para a política de nuvem do lado do servidor e não há necessidade do cabeçalho TRv1.

- Em seu proxy corporativo, você deve remover restrições de locatário v1 cabeçalho sec-Restrict-Tenant-Access-Policy: restrict-msa'.

- Crie uma política de locatário de parceiro para locatário de Contas da Microsoft seguindo a Etapa 2: Configurar restrições de locatário v2 para parceiros específicos. Como a atribuição em nível de usuário não está disponível para locatários do MSA, a política se aplica a todos os usuários do MSA. No entanto, a granularidade no nível do aplicativo está disponível e você deve limitar os aplicativos que as contas MSA ou de consumidor podem acessar apenas aos aplicativos necessários.

Nota

Bloquear o locatário do MSA não bloqueará o tráfego sem usuário para dispositivos, incluindo:

- Tráfego para piloto automático, Windows Update e telemetria organizacional.

- Autenticação B2B de contas de consumidor, ou autenticação de "passagem", em que os aplicativos do Azure e os aplicativos Office.com usam o Microsoft Entra ID para entrar em usuários consumidores em um contexto de consumidor.

Etapa 3: Habilitar restrições de locatário v2 no proxy corporativo

TRv2: Você pode configurar o proxy corporativo para habilitar a marcação do lado do cliente do cabeçalho V2 de restrições de locatário usando a seguinte configuração de proxy corporativo: sec-Restrict-Tenant-Access-Policy: <DirectoryID>:<policyGUID>

onde <DirectoryID> é sua ID de locatário do Microsoft Entra e <policyGUID> é a ID do objeto para sua política de acesso entre locatários.

Restrições de locatário versus configurações de entrada e saída

Embora as restrições de locatário sejam configuradas juntamente com as configurações de acesso entre locatários, elas operam separadamente das configurações de acesso de entrada e saída. As configurações de acesso entre locatários oferecem controle quando os usuários entram com uma conta da sua organização. Por outro lado, as restrições de locatário dão controle quando os usuários estão usando uma conta externa. Suas configurações de entrada e saída para colaboração B2B e conexão direta B2B não afetam (e não são afetadas por) suas configurações de restrições de locatário.

Pense nas diferentes configurações de acesso entre locatários desta forma:

- As configurações de entrada controlam o acesso da conta externa aos seus aplicativos internos .

- As configurações de saída controlam o acesso da conta interna a aplicativos externos .

- As restrições de locatário controlam o acesso da conta externa a aplicativos externos .

Restrições de locatário vs. colaboração B2B

Quando os usuários precisarem de acesso a organizações e aplicativos externos, recomendamos habilitar as restrições de locatário para bloquear contas externas e usar a colaboração B2B. A colaboração B2B dá-lhe a capacidade de:

- Use o Acesso Condicional e force a autenticação multifator para usuários de colaboração B2B.

- Gerencie o acesso de entrada e saída.

- Encerre sessões e credenciais quando o status de emprego de um usuário de colaboração B2B for alterado ou suas credenciais forem violadas.

- Use os logs de entrada para exibir detalhes sobre o usuário de colaboração B2B.

Pré-requisitos

Para configurar restrições de locatário, você precisa:

- Microsoft Entra ID P1 ou P2

- Conta com uma função de, pelo menos, Administrador de Segurança

- Dispositivos Windows com Windows 10, Windows 11 com as atualizações mais recentes

Configurar restrições de locatário do lado do servidor v2 política de nuvem

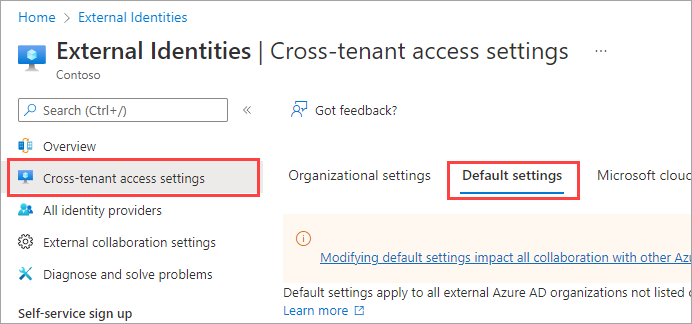

Etapa 1: Configurar restrições de locatário padrão v2

As configurações para restrições de locatário v2 estão localizadas no centro de administração do Microsoft Entra em Configurações de acesso entre locatários. Primeiro, configure as restrições de locatário padrão que você deseja aplicar a todos os usuários, grupos, aplicativos e organizações. Em seguida, se precisar de configurações específicas do parceiro, você pode adicionar a organização de um parceiro e personalizar quaisquer configurações diferentes dos seus padrões.

Para configurar restrições de locatário padrão

Gorjeta

As etapas neste artigo podem variar ligeiramente com base no portal a partir do qual você começou.

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Segurança.

Navegue até Configurações de acesso entre locatários de identidades>externas>de identidade e selecione Configurações de acesso entre locatários.

Selecione a guia Configurações padrão .

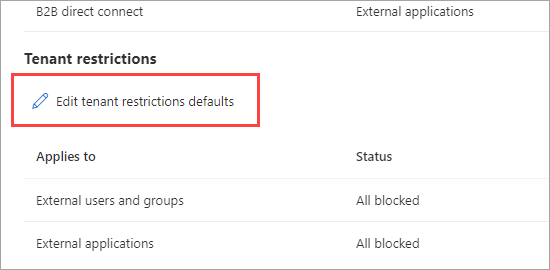

Desloque-se para a secção Restrições do inquilino.

Selecione o link Editar padrões de restrições de locatário.

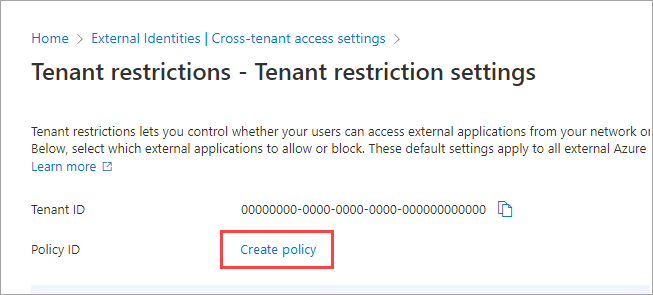

Se uma política padrão ainda não existir no locatário, ao lado da ID da política, um link Criar política será exibido. Selecione esta ligação.

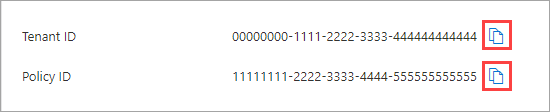

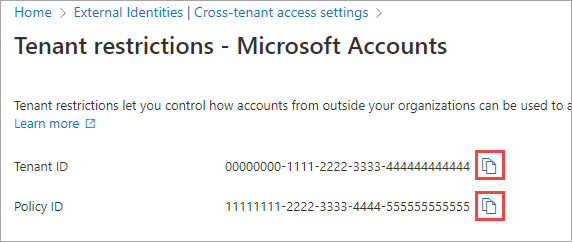

A página Restrições de locatário exibe sua ID de locatário e sua ID de política de restrições de locatário. Use os ícones de cópia para copiar esses dois valores. Você os usa mais tarde quando configura clientes Windows para habilitar restrições de locatário.

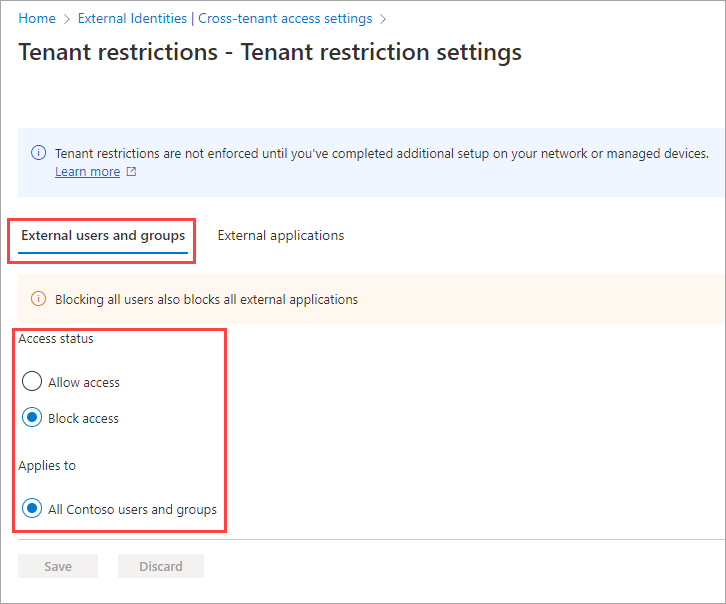

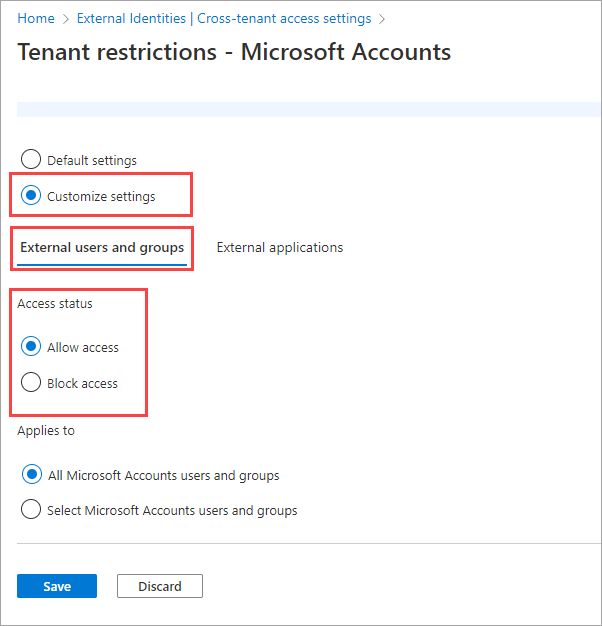

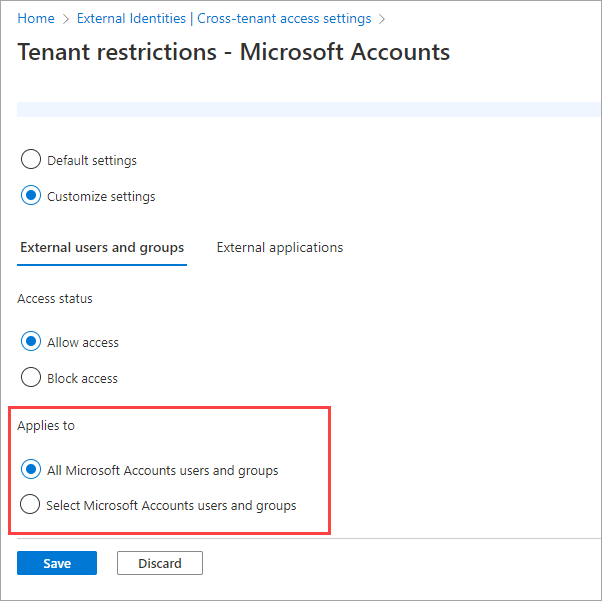

Selecione a guia Usuários e grupos externos. Em Estado do acesso, escolha uma das seguintes opções:

- Permitir acesso: permite que todos os usuários conectados com contas externas acessem aplicativos externos (especificado na guia Aplicativos externos).

- Bloquear acesso: impede que todos os utilizadores com sessão iniciada com contas externas acedam a aplicações externas (especificado no separador Aplicações externas).

Nota

As configurações padrão não podem ter escopo para contas ou grupos individuais, portanto, Aplica-se a sempre igual a Todos <os usuários e grupos do locatário>. Lembre-se de que, se você bloquear o acesso de todos os usuários e grupos, também precisará bloquear o acesso a todos os aplicativos externos (na guia Aplicativos externos).

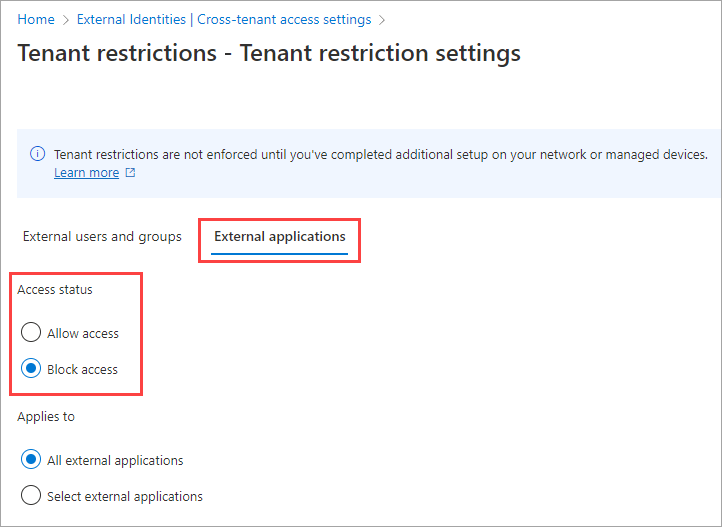

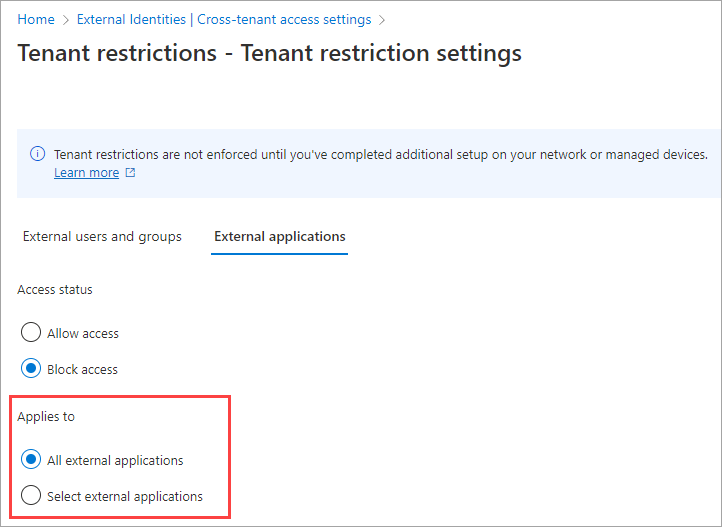

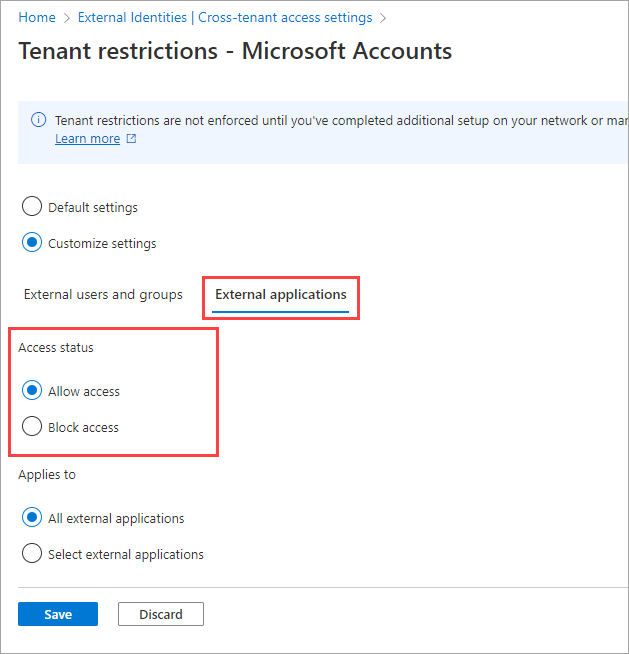

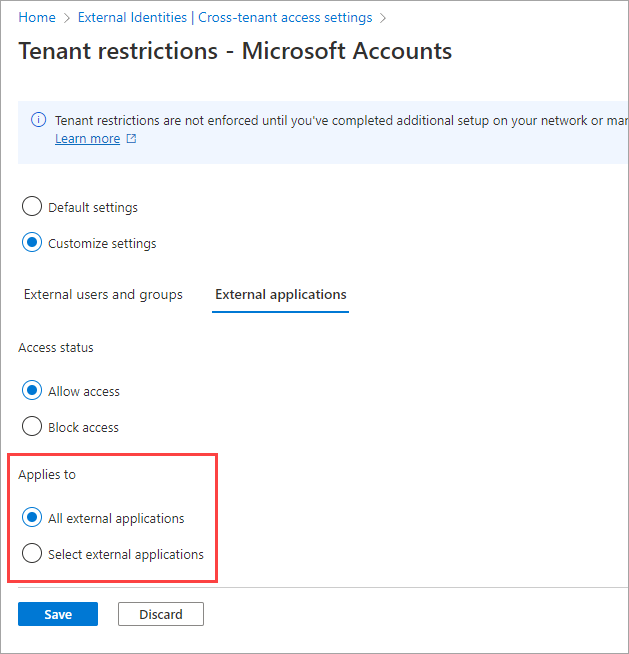

Selecione a guia Aplicativos externos. Em Estado do acesso, escolha uma das seguintes opções:

- Permitir acesso: permite que todos os usuários conectados com contas externas acessem os aplicativos especificados na seção Aplica-se a .

- Bloquear acesso: Bloqueia o acesso de todos os utilizadores com sessão iniciada com contas externas às aplicações especificadas na secção Aplica-se a .

Em Aplica-se a, selecione uma das seguintes opções:

- Todos os aplicativos externos: aplica a ação escolhida em Status do acesso a todos os aplicativos externos. Se você bloquear o acesso a todos os aplicativos externos, também precisará bloquear o acesso de todos os seus usuários e grupos (na guia Usuários e grupos ).

- Selecionar aplicativos externos: permite que você escolha os aplicativos externos aos quais deseja que a ação em Status do acesso seja aplicada. Para selecionar aplicativos, escolha Adicionar aplicativos da Microsoft ou Adicionar outros aplicativos. Em seguida, pesquise pelo nome do aplicativo ou pelo ID do aplicativo (o ID do aplicativo cliente ou o ID do aplicativo de recurso) e selecione o aplicativo. (Consulte uma lista de IDs para aplicativos Microsoft comumente usados.) Se pretender adicionar mais aplicações, utilize o botão Adicionar . Quando terminar, selecione Enviar.

Selecione Guardar.

Etapa 2: Configurar restrições de locatário v2 para parceiros específicos

Suponha que você use restrições de locatário para bloquear o acesso por padrão, mas deseja permitir que os usuários acessem determinados aplicativos usando suas próprias contas externas. Por exemplo, digamos que você queira que os usuários possam acessar o Microsoft Learn com suas próprias Contas da Microsoft. As instruções nesta seção descrevem como adicionar configurações específicas da organização que têm precedência sobre as configurações padrão.

Exemplo: Configurar restrições de locatário v2 para permitir Contas da Microsoft

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Segurança ou um Administrador de Acesso Condicional.

Navegue até Configurações de acesso entre locatários de identidades>externas.>

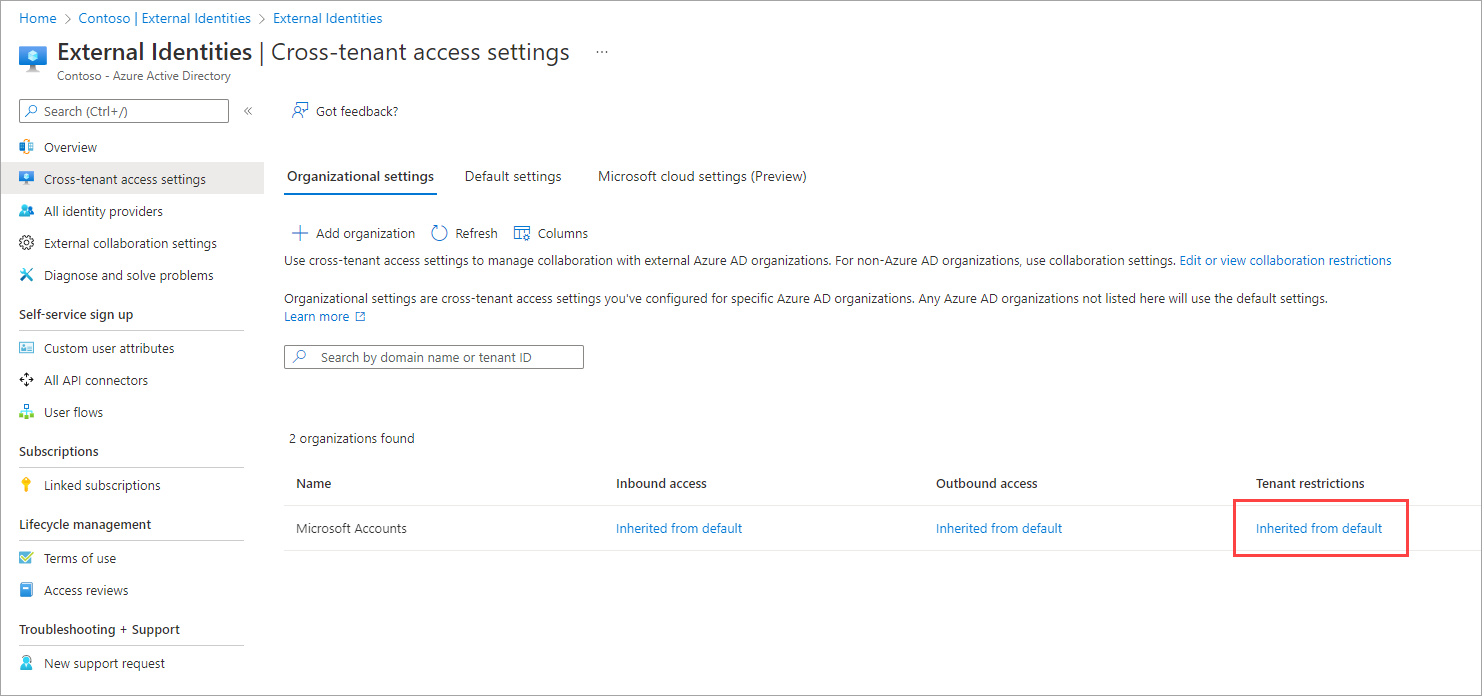

Selecione Configurações organizacionais.

Nota

Se a organização que você deseja adicionar já tiver sido adicionada à lista, você pode pular a adição e ir diretamente para modificar as configurações.

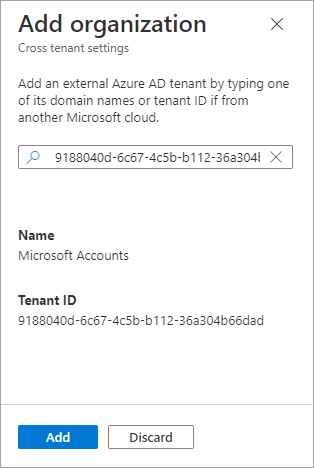

Selecione Adicionar organização.

No painel Adicionar organização, digite o nome de domínio completo (ou ID do locatário) da organização.

Exemplo: Procure o seguinte ID de locatário de Contas da Microsoft:

9188040d-6c67-4c5b-b112-36a304b66dad

Selecione a organização nos resultados da pesquisa e, em seguida, selecione Adicionar.

Modificando as configurações: localize a organização na lista Configurações organizacionais e role horizontalmente para ver a coluna Restrições de locatário. Neste ponto, todas as configurações de restrições de locatário para esta organização são herdadas de suas configurações padrão. Para alterar as configurações desta organização, selecione o link Herdado do padrão na coluna Restrições do locatário.

A página Restrições de locatário da organização é exibida. Copie os valores para ID do locatário e ID da política. Você os usa mais tarde quando configura clientes Windows para habilitar restrições de locatário.

Selecione Personalizar configurações e, em seguida, selecione a guia Usuários e grupos externos. Em Estado do acesso, escolha uma opção:

- Permitir acesso: permite que usuários e grupos especificados em Aplica-se a quem está conectado com contas externas acessem aplicativos externos (especificado na guia Aplicativos externos).

- Bloquear acesso: Impede que usuários e grupos especificados em Aplica-se a quem está conectado com contas externas acessem aplicativos externos (especificado na guia Aplicativos externos).

Nota

Para o nosso exemplo de Contas Microsoft, selecionamos Permitir acesso.

Em Aplica-se a, escolha Todos <os usuários e grupos da organização>.

Nota

A granularidade do usuário não é suportada com Contas da Microsoft, portanto, o recurso Selecionar <usuários e grupos da organização> não está disponível. Para outras organizações, você pode escolher Selecionar <usuários e grupos da organização> e executar estas etapas para cada usuário ou grupo que deseja adicionar:

- Selecione Adicionar usuários e grupos externos.

- No painel Selecionar, digite o nome de usuário ou o nome do grupo na caixa de pesquisa.

- Selecione o usuário ou grupo nos resultados da pesquisa.

- Se quiser adicionar mais, selecione Adicionar e repita estas etapas. Quando terminar de selecionar os usuários e grupos que deseja adicionar, selecione Enviar.

Selecione a guia Aplicativos externos. Em Estado do acesso, escolha se pretende permitir ou bloquear o acesso a aplicações externas.

- Permitir acesso: permite que os aplicativos externos especificados em Aplica-se sejam acessados por seus usuários ao usar contas externas.

- Bloquear acesso: Impede que os aplicativos externos especificados em Aplica-se a sejam acessados por seus usuários ao usar contas externas.

Nota

Para o nosso exemplo de Contas Microsoft, selecionamos Permitir acesso.

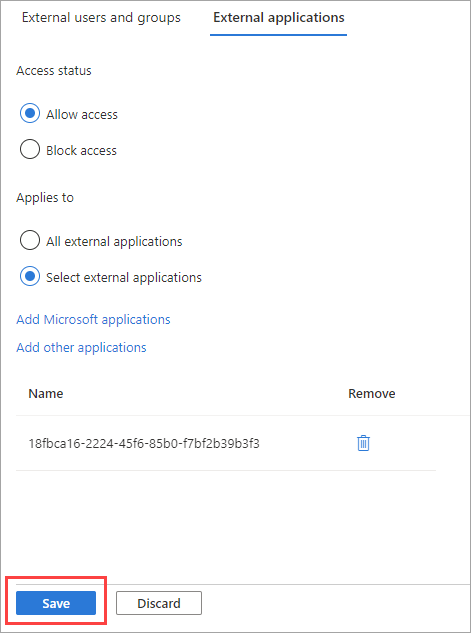

Em Aplica-se a, selecione uma das seguintes opções:

- Todos os aplicativos externos: aplica a ação escolhida em Status do acesso a todos os aplicativos externos.

- Selecionar aplicativos externos: aplica a ação escolhida em Status do acesso a todos os aplicativos externos.

Nota

- Para o nosso exemplo de Contas Microsoft, escolhemos Selecionar aplicações externas.

- Se você bloquear o acesso a todos os aplicativos externos, também precisará bloquear o acesso de todos os seus usuários e grupos (na guia Usuários e grupos ).

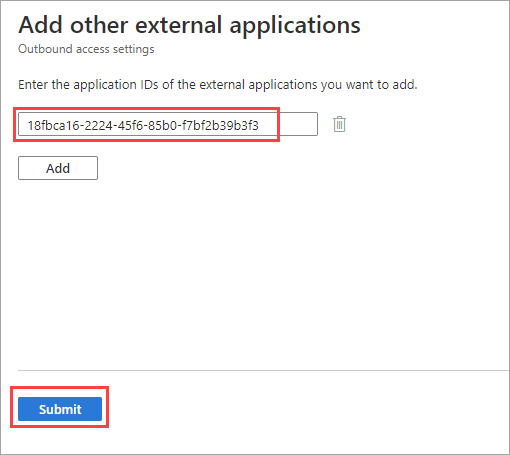

Se você escolher Selecionar aplicativos externos, faça o seguinte para cada aplicativo que deseja adicionar:

- Selecione Adicionar aplicativos da Microsoft ou Adicionar outros aplicativos. Para o nosso exemplo do Microsoft Learn, escolhemos Adicionar outros aplicativos.

- Na caixa de pesquisa, digite o nome do aplicativo ou a ID do aplicativo (a ID do aplicativo cliente ou a ID do aplicativo de recurso). (Consulte uma lista de IDs para aplicativos Microsoft comumente usados.) Para o nosso exemplo do Microsoft Learn, inserimos a ID

18fbca16-2224-45f6-85b0-f7bf2b39b3f3do aplicativo . - Selecione o aplicativo nos resultados da pesquisa e, em seguida, selecione Adicionar.

- Repita para cada aplicativo que você deseja adicionar.

- Quando terminar de selecionar as candidaturas, selecione Submeter.

Os aplicativos selecionados estão listados na guia Aplicativos externos. Selecione Salvar.

Nota

Bloquear o locatário do MSA não bloqueará:

- Tráfego sem usuário para dispositivos. Isso inclui tráfego para piloto automático, Windows Update e telemetria organizacional.

- Autenticação B2B de contas de consumidores.

- Autenticação de "passagem", usada por muitos aplicativos e Office.com do Azure, em que os aplicativos usam o Microsoft Entra ID para entrar em usuários consumidores em um contexto de consumidor.

Configurar restrições de locatário do lado do cliente v2

Há três opções para aplicar restrições de locatário v2 para clientes:

- Opção 1: Restrições universais de locatário v2 como parte do Microsoft Entra Global Secure Access (visualização)

- Opção 2: Configurar restrições de locatário v2 em seu proxy corporativo

- Opção 3: Habilitar restrições de locatário em dispositivos gerenciados do Windows (visualização)

Opção 1: Restrições universais de locatário v2 como parte do Microsoft Entra Global Secure Access

As restrições universais de locatário v2 como parte do Microsoft Entra Global Secure Access são recomendadas porque fornecem autenticação e proteção de plano de dados para todos os dispositivos e plataformas. Essa opção oferece mais proteção contra tentativas sofisticadas de ignorar a autenticação. Por exemplo, os atacantes podem tentar permitir o acesso anónimo às aplicações de um inquilino mal-intencionado, como a participação anónima em reuniões no Teams. Ou, os invasores podem tentar importar para seu dispositivo organizacional um token de acesso retirado de um dispositivo no locatário mal-intencionado. As restrições universais de locatário v2 impedem esses ataques enviando sinais v2 de restrições de locatário no plano de autenticação (ID do Microsoft Entra e Conta da Microsoft) e no plano de dados (aplicativos em nuvem da Microsoft).

Opção 2: Configurar restrições de locatário v2 em seu proxy corporativo

Para garantir que os logins sejam restritos em todos os dispositivos e aplicativos em sua rede corporativa, configure seu proxy corporativo para impor restrições de locatário v2. Embora a configuração de restrições de locatário em seu proxy corporativo não forneça proteção de plano de dados, ela fornece proteção de plano de autenticação.

Importante

Se você configurou anteriormente restrições de locatário, precisará parar de enviar restrict-msa para login.live.com. Caso contrário, as novas configurações entrarão em conflito com as instruções existentes para o serviço de login do MSA.

Configure o cabeçalho v2 de restrições de locatário da seguinte maneira:

Nome do cabeçalho Valor do Cabeçalho Valor da amostra sec-Restrict-Tenant-Access-Policy<TenantId>:<policyGuid>aaaabbbb-0000-cccc-1111-dddd2222eeee:1aaaaaa1-2bb2-3cc3-4dd4-5eeeeeeee5 TenantIDé o seu ID de locatário do Microsoft Entra. Encontre esse valor entrando no centro de administração do Microsoft Entra como administrador e navegando até Visão geral da identidade>e selecionando a guia Visão geral.policyGUIDé a ID do objeto para sua política de acesso entre locatários. Encontre esse valor chamando/crosstenantaccesspolicy/defaulte usando o campo "id" retornado.

Em seu proxy corporativo, envie o cabeçalho v2 tenant restrictions v2 para os seguintes domínios de login da Microsoft:

- login.live.com

- login.microsoft.com

- login.microsoftonline.com

- login.windows.net

Este cabeçalho impõe a política v2 de restrições de inquilino em todos os inícios de sessão na rede. Esse cabeçalho não bloqueia o acesso anônimo a reuniões do Teams, arquivos do SharePoint ou outros recursos que não exigem autenticação.

Importante

Desencriptar URLs da Microsoft - As restrições de inquilino (v1 e v2) no proxy requerem a desencriptação de pedidos para iniciar sessão em URLs como login.microsoftonline.com. Fazer a desencriptação do tráfego para esses domínios de início de sessão para efeitos de inserção de cabeçalho TR é suportado pela Microsoft e é uma exceção válida das políticas em Utilizar dispositivos de rede de terceiros ou soluções com o Microsoft 365.

Restrições de locatário v2 sem suporte para quebrar e inspecionar

Para plataformas que não sejam Windows, você pode quebrar e inspecionar o tráfego para adicionar os parâmetros v2 de restrições de locatário no cabeçalho via proxy. No entanto, algumas plataformas não suportam quebrar e inspecionar, portanto, as restrições de locatário v2 não funcionam. Para essas plataformas, os seguintes recursos do Microsoft Entra ID podem fornecer proteção:

- Acesso condicional: permita apenas o uso de dispositivos gerenciados/compatíveis

- Acesso condicional: gerencie o acesso para usuários convidados/externos

- Colaboração B2B: Restrinja as regras de saída pelo acesso entre locatários para os mesmos locatários listados no parâmetro "Restrict-Access-To-Tenants"

- Colaboração B2B: Restrinja convites para usuários B2B para os mesmos domínios listados no parâmetro "Restrict-Access-To-Tenants"

- Gerenciamento de aplicativos: restrinja como os usuários consentem com os aplicativos

- Intune: aplique a Política de Aplicações através do Intune para restringir a utilização de aplicações geridas apenas ao UPN da conta que registou o dispositivo (em Permitir apenas contas de organização configuradas em aplicações)

Embora essas alternativas forneçam proteção, determinados cenários só podem ser cobertos por meio de restrições de locatário, como o uso de um navegador para acessar os serviços do Microsoft 365 pela Web em vez do aplicativo dedicado.

Opção 3: Habilitar restrições de locatário em dispositivos gerenciados do Windows (visualização)

Depois de criar uma política v2 de restrições de inquilino, pode impor a política em cada Windows 10, Windows 11 adicionando o seu ID de inquilino e o ID de política à configuração de Restrições de Inquilino do dispositivo. Quando as restrições de locatário são habilitadas em um dispositivo Windows, proxies corporativos não são necessários para a aplicação da política. Os dispositivos não precisam ser Microsoft Entra ID gerenciado para impor restrições de locatário v2; também há suporte para dispositivos associados ao domínio gerenciados com a Diretiva de Grupo.

Nota

Restrições de locatário V2 no Windows é uma solução parcial que protege a autenticação e os planos de dados para alguns cenários. Ele funciona em dispositivos Windows gerenciados e não protege a pilha .NET, Chrome ou Firefox. A solução Windows fornece uma solução temporária até a disponibilidade geral de restrições de locatário Universal no Microsoft Entra Global Secure Access.

Modelos Administrativos (.admx) para Windows 10 Atualização de novembro de 2021 (21H2) e configurações de política de Grupo

Você pode usar a Diretiva de Grupo para implantar a configuração de restrições de locatário em dispositivos Windows. Consulte estes recursos:

- Modelos administrativos para Windows 10

- Planilha de Referência de Configurações de Política de Grupo para Windows 10

Testar as políticas em um dispositivo

Para testar a política v2 de restrições de locatário em um dispositivo, siga estas etapas.

Nota

- O dispositivo deve estar executando o Windows 10 ou Windows 11 com as atualizações mais recentes.

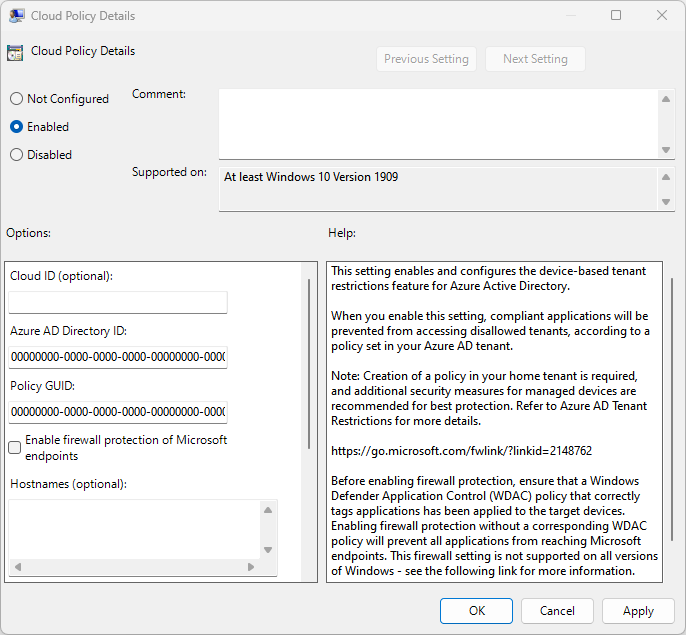

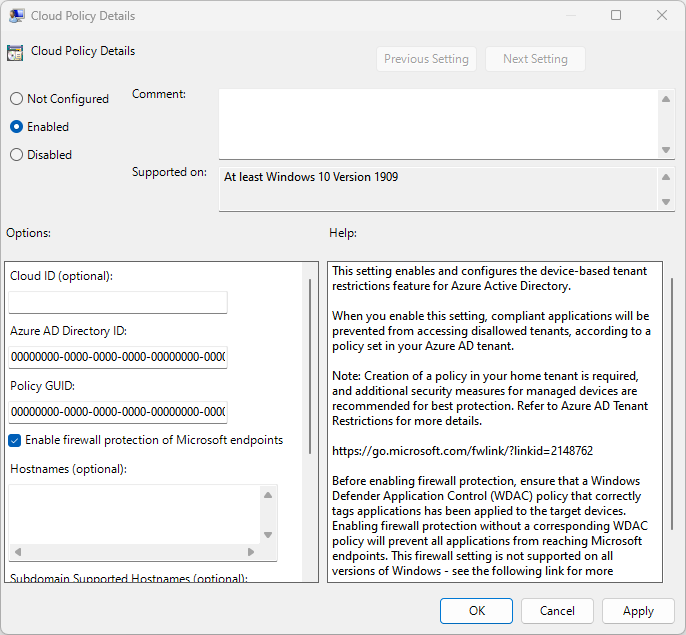

No computador Windows, pressione a tecla Windows, digite gpedit e selecione Editar política de grupo (Painel de controle).

Vá para Configuração do>Computador, Modelos Administrativos>, Componentes>do Windows, Restrições de Locatários.

Clique com o botão direito do rato em Detalhes da Política de Nuvem no painel direito e, em seguida, selecione Editar.

Recupere a ID do Locatário e a ID da Política que você registrou anteriormente (na etapa 7 em Para configurar restrições de locatário padrão) e insira-as nos seguintes campos (deixe todos os outros campos em branco):

- ID do Diretório do Microsoft Entra: Insira a ID do Locatário que você registrou anteriormente. entrando no centro de administração do Microsoft Entra como administrador e navegando até Visão geral da identidade>e selecionando a guia Visão geral.

- GUID da política: a ID da política de acesso entre locatários. É o ID da política que você registrou anteriormente. Você também pode encontrar essa ID usando o comando https://graph.microsoft.com/v1.0/policies/crossTenantAccessPolicy/defaultGraph Explorer.

Selecione OK.

Bloqueie aplicativos Chrome, Firefox e .NET, como o PowerShell

Pode utilizar a funcionalidade Firewall do Windows para impedir que aplicações desprotegidas acedam aos recursos da Microsoft através do Chrome, Firefox e aplicações .NET, como o PowerShell. Os aplicativos que seriam bloqueados/permitidos de acordo com a política v2 de restrições de locatário.

Por exemplo, se um cliente adicionar o PowerShell à sua política CIP de restrições de locatário v2 e tiver graph.microsoft.com em sua lista de pontos de extremidade de política de restrições de locatário v2, o PowerShell deverá ser capaz de acessá-lo com o firewall habilitado.

No computador Windows, pressione a tecla Windows, digite gpedit e selecione Editar política de grupo (Painel de controle).

Vá para Configuração do>Computador, Modelos Administrativos>, Componentes>do Windows, Restrições de Locatários.

Clique com o botão direito do rato em Detalhes da Política de Nuvem no painel direito e, em seguida, selecione Editar.

Marque a caixa de seleção Habilitar proteção por firewall de pontos de extremidade da Microsoft e selecione OK.

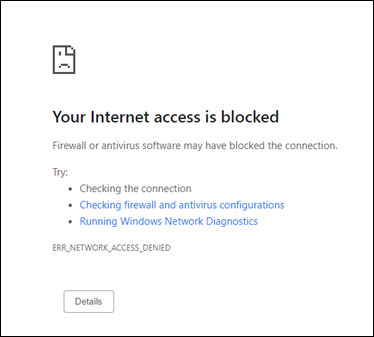

Depois de ativar a configuração do firewall, tente fazer login usando um navegador Chrome. O início de sessão deve falhar com a seguinte mensagem:

Exibir eventos v2 de restrições de locatário

Exiba eventos relacionados a restrições de locatário no Visualizador de Eventos.

- No Visualizador de Eventos, abra Logs de Aplicativos e Serviços.

- Navegue até Microsoft>Windows>TenantRestrictions>Operational e procure eventos.

Restrições de locatário e suporte ao plano de dados (visualização)

O Trv2 é imposto pelos seguintes recursos que abordarão cenários de infiltração de token onde um ator mal-intencionado acessa o recurso diretamente com um token infiltrado ou anonimamente.

- Teams

- SharePoint Online como a aplicação OneDrive

- Exchange Online como o aplicativo Outlook

- Office.com / Aplicações do Office

Restrições de locatário e Microsoft Teams (visualização)

Por padrão, o Teams tem federação aberta, o que significa que não bloqueamos ninguém que participe de uma reunião hospedada por um locatário externo. Para obter maior controle sobre o acesso às reuniões do Teams, você pode usar os Controles de Federação no Teams para permitir ou bloquear locatários específicos, juntamente com as restrições de locatário v2 para bloquear o acesso anônimo às reuniões do Teams. Para impor restrições de locatário para o Teams, você precisa configurar restrições de locatário v2 em suas configurações de acesso entre locatários do Microsoft Entra. Você também precisa configurar os Controles de Federação no portal de Administração do Teams e reiniciar o Teams. As restrições de locatário implementadas no proxy corporativo não bloquearão o acesso anônimo a reuniões do Teams, arquivos do SharePoint e outros recursos que não exigem autenticação.

- Atualmente, o Teams permite que os usuários participem de qualquer reunião hospedada externamente usando sua identidade corporativa/doméstica. Você pode usar as configurações de acesso entre locatários de saída para controlar os usuários com identidade corporativa/doméstica fornecida para participar de reuniões do Teams hospedadas externamente.

- As restrições de locatário impedem que os usuários usem uma identidade emitida externamente para participar de reuniões do Teams.

Nota

O aplicativo Microsoft Teams depende dos aplicativos do SharePoint Online e do Exchange Online. Recomendamos definir a política TRv2 no aplicativo do Office 365 em vez do Microsoft Teams Services ou do SharePoint Online ou do Exchange Online separadamente. Se você permitir/bloquear um dos aplicativos (SPO ou EXO, e assim por diante) que faz parte do Office 365, isso também afetará aplicativos como o Microsoft Teams. Da mesma forma, se o aplicativo Microsoft Teams for permitido/bloqueado, SPO e EXO com o aplicativo Teams serão afetados.

Puro anónimo participar na reunião

As restrições de locatário v2 bloqueiam automaticamente todo o acesso de identidade não autenticado e emitido externamente a reuniões do Teams hospedadas externamente. Por exemplo, suponha que a Contoso use os Controles de Federação do Teams para bloquear o locatário da Fabrikam. Se alguém com um dispositivo Contoso usar uma conta da Fabrikam para participar de uma reunião do Contoso Teams, terá permissão para entrar na reunião como um usuário anônimo. Agora, se a Contoso também habilitar restrições de locatário v2, o Teams bloqueará o acesso anônimo e o usuário não poderá participar da reunião.

Ingresso na reunião usando uma identidade emitida externamente

Você pode configurar a política v2 de restrições de locatário para permitir que usuários ou grupos específicos com identidades emitidas externamente participem de reuniões específicas do Teams hospedadas externamente. Com essa configuração, os usuários podem entrar no Teams com suas identidades emitidas externamente e participar das reuniões do Teams hospedadas externamente pelo locatário especificado.

| Identidade de autenticação | Sessão autenticada | Result |

|---|---|---|

| Usuários membros do locatário (sessão autenticada) Exemplo: um usuário usa sua identidade doméstica como um usuário membro (por exemplo, user@mytenant.com) |

Autenticado | As restrições de locatário v2 permitem o acesso à reunião do Teams. O TRv2 nunca é aplicado a usuários membros do locatário. Aplica-se a política de entrada/saída de acesso entre inquilinos. |

| Anónimo (sem sessão autenticada) Exemplo: um usuário tenta usar uma sessão não autenticada, por exemplo, em uma janela do navegador InPrivate, para acessar uma reunião do Teams. |

Não autenticado | As restrições de locatário v2 bloqueiam o acesso à reunião do Teams. |

| Identidade emitida externamente (sessão autenticada) Exemplo: um usuário usa qualquer identidade diferente de sua identidade doméstica (por exemplo, user@externaltenant.com) |

Autenticado como uma identidade emitida externamente | Permitir ou bloquear o acesso à política v2 de restrições de reunião do Teams por locatário. Se permitido pela política, o usuário pode participar da reunião. Caso contrário, o acesso será bloqueado. |

Restrições de locatário v2 e SharePoint Online (visualização)

O SharePoint Online oferece suporte a restrições de locatário v2 no plano de autenticação e no plano de dados.

Sessões autenticadas

Quando as restrições de locatário v2 são habilitadas em um locatário, o acesso não autorizado é bloqueado durante a autenticação. Se um usuário acessar diretamente um recurso do SharePoint Online sem uma sessão autenticada, ele será solicitado a entrar. Se a política v2 de restrições de locatário permitir acesso, o usuário poderá acessar o recurso; caso contrário, o acesso será bloqueado.

Acesso anónimo (pré-visualização)

Se um usuário tentar acessar um arquivo anônimo usando sua identidade corporativa/locatário residencial, ele poderá acessar o arquivo. Mas se o usuário tentar acessar o arquivo anônimo usando qualquer identidade emitida externamente, o acesso será bloqueado.

Por exemplo, digamos que um usuário esteja usando um dispositivo gerenciado configurado com restrições de locatário v2 para o Locatário A. Se eles selecionarem um link de acesso anônimo gerado para um recurso de Locatário A, eles deverão ser capazes de acessar o recurso anonimamente. Mas se eles selecionarem um link de acesso anônimo gerado para o Locatário B SharePoint Online, eles serão solicitados a entrar. O acesso anônimo a recursos usando uma identidade emitida externamente é sempre bloqueado.

Restrições de locatário v2 e OneDrive (visualização)

Sessões autenticadas

Quando as restrições de locatário v2 são habilitadas em um locatário, o acesso não autorizado é bloqueado durante a autenticação. Se um utilizador aceder diretamente a um OneDrive sem uma sessão autenticada, ser-lhe-á pedido para iniciar sessão. Se a política v2 de restrições de locatário permitir acesso, o usuário poderá acessar o recurso; caso contrário, o acesso será bloqueado.

Acesso anónimo (pré-visualização)

Tal como o SharePoint, o OneDrive suporta restrições de inquilino v2 no plano de autenticação e no plano de dados. O bloqueio do acesso anónimo ao OneDrive também é suportado. Por exemplo, a imposição de políticas de restrições de locatário v2 funciona no ponto de extremidade do OneDrive (microsoft-my.sharepoint.com).

Não abrangido pelo âmbito de aplicação

O OneDrive para contas de consumidor (via onedrive.live.com) não suporta restrições de locatário v2. Alguns URLs (como onedrive.live.com) não são convergentes e usam nossa pilha herdada. Quando um usuário acessa o locatário consumidor do OneDrive por meio dessas URLs, a política não é imposta. Como solução alternativa, você pode bloquear https://onedrive.live.com/ no nível de proxy.

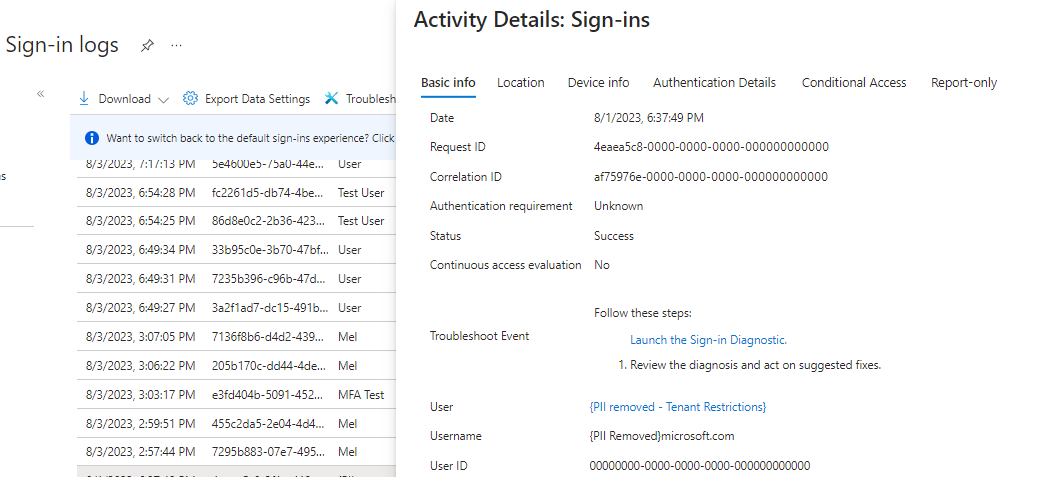

Registos de início de sessão

Os logs de entrada do Microsoft Entra permitem que você visualize detalhes sobre entradas com uma política v2 de restrições de locatário em vigor. Quando um usuário B2B entra em um locatário de recurso para colaborar, um log de entrada é gerado no locatário doméstico e no locatário do recurso. Esses logs incluem informações como o aplicativo que está sendo usado, endereços de email, nome do locatário e ID do locatário para o locatário doméstico e o locatário do recurso. O exemplo a seguir mostra uma entrada bem-sucedida:

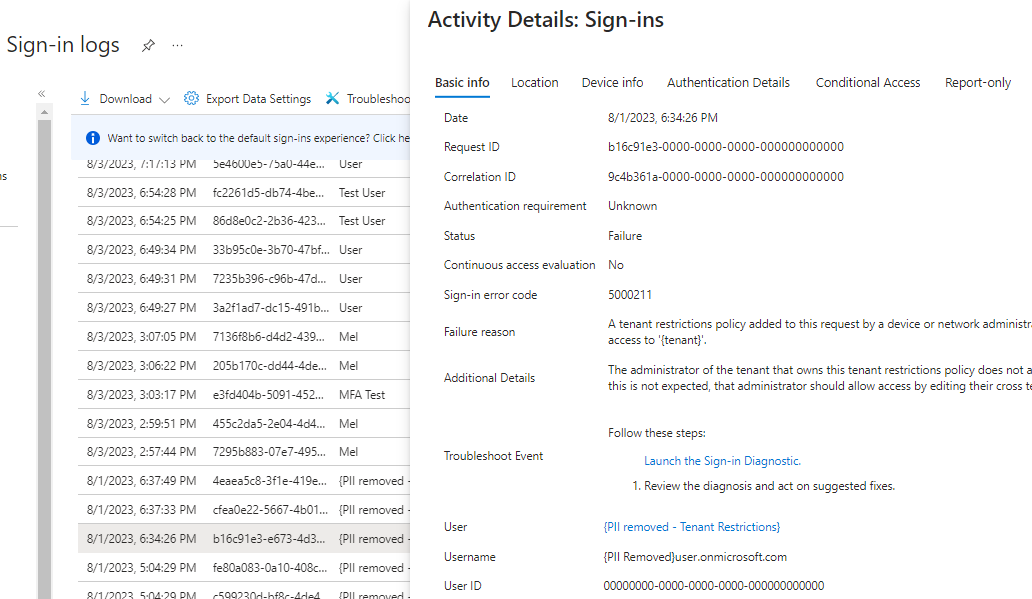

Se o início de sessão falhar, os Detalhes da atividade fornecem informações sobre o motivo da falha:

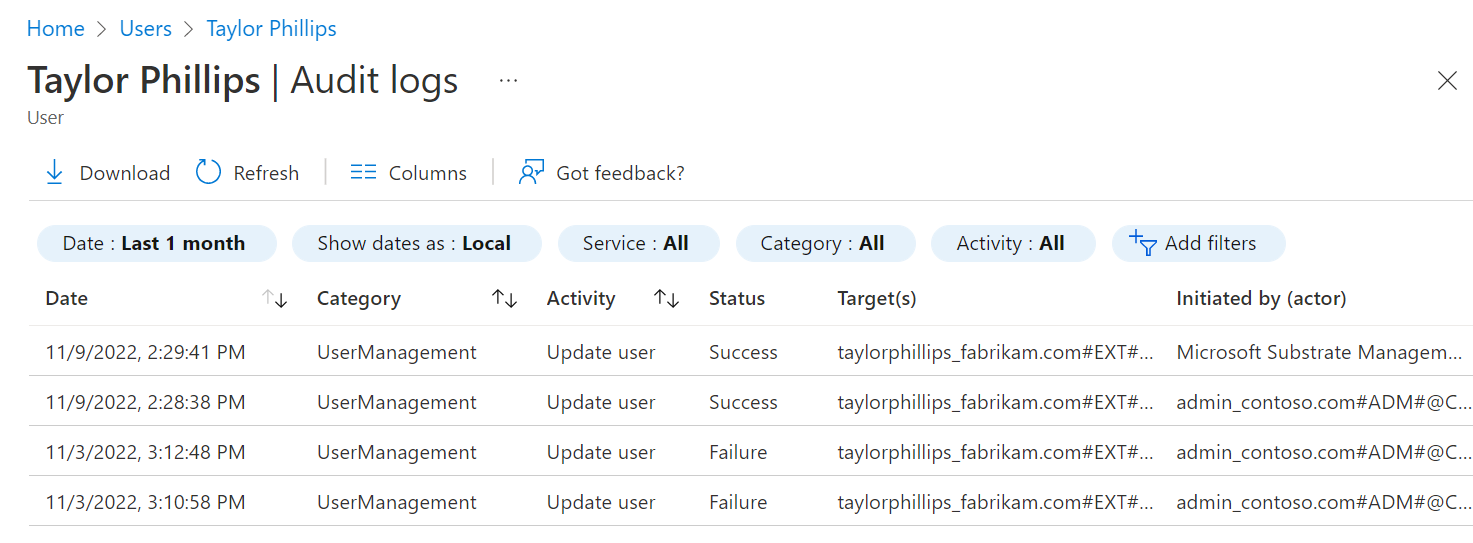

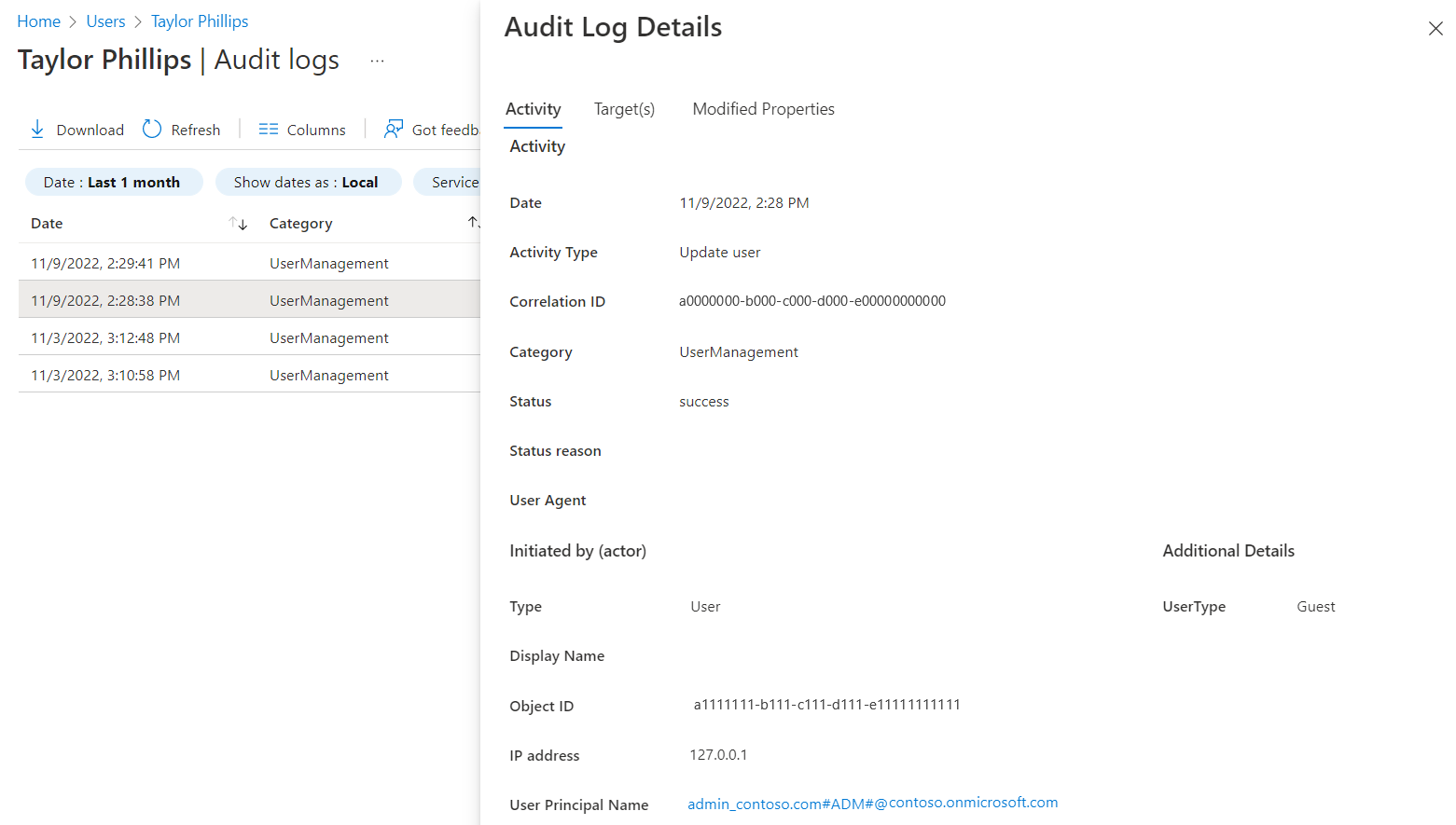

Registos de auditoria

Os logs de auditoria fornecem registros das atividades do sistema e do usuário, incluindo atividades iniciadas por usuários convidados. Você pode exibir logs de auditoria para o locatário em Monitoramento ou exibir logs de auditoria para um usuário específico navegando até o perfil do usuário.

Selecione um evento no log para obter mais detalhes sobre o evento, por exemplo:

Você também pode exportar esses logs do Microsoft Entra ID e usar a ferramenta de relatório de sua escolha para obter relatórios personalizados.

Microsoft Graph

Use o Microsoft Graph para obter informações sobre políticas:

Pedido HTTP

Obter a política predefinida

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/defaultRedefinir para o padrão do sistema

POST https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/default/resetToSystemDefaultObter configuração de parceiro

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/partnersObter uma configuração de parceiro específica

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/partners/9188040d-6c67-4c5b-b112-36a304b66dadAtualizar um parceiro específico

PATCH https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/partners/9188040d-6c67-4c5b-b112-36a304b66dad

Corpo do pedido

"tenantRestrictions": {

"usersAndGroups": {

"accessType": "allowed",

"targets": [

{

"target": "AllUsers",

"targetType": "user"

}

]

},

"applications": {

"accessType": "allowed",

"targets": [

{

"target": "AllApplications",

"targetType": "application"

}

]

}

}

Limitação conhecida

As Restrições de Locatário v2 não serão aplicadas com a solicitação atravessando nuvens cruzadas.

Próximos passos

Consulte Configurar configurações de colaboração externa para colaboração B2B com identidades do AD não do Azure, identidades sociais e contas externas não gerenciadas por TI.