Descrição geral do agente do Log Analytics

Este artigo fornece uma visão geral detalhada do agente do Log Analytics e dos requisitos de sistema e rede e métodos de implantação do agente.

Importante

O agente do Log Analytics está em um caminho de substituição e não terá suporte após 31 de agosto de 2024. Quaisquer novos data centers colocados online após 1º de janeiro de 2024 não suportarão o agente do Log Analytics. Se utilizar o agente do Log Analytics para ingerir dados para o Azure Monitor, migre para o novo agente do Azure Monitor antes dessa data.

Você também pode ver o agente do Log Analytics conhecido como Microsoft Monitoring Agent (MMA).

Cenários principais

Use o agente do Log Analytics se precisar:

- Colete logs e dados de desempenho de máquinas virtuais do Azure ou máquinas híbridas hospedadas fora do Azure.

- Envie dados para um espaço de trabalho do Log Analytics para aproveitar os recursos suportados pelos Logs do Azure Monitor, como consultas de log.

- Use insights de VM, que permitem monitorar suas máquinas em escala e monitorar seus processos e dependências de outros recursos e processos externos.

- Gerencie a segurança de suas máquinas usando o Microsoft Defender for Cloud ou o Microsoft Sentinel.

- Utilize o Azure Automation Update Management, a Configuração do Estado de Automação do Azure ou o Azure Automation Change Tracking and Inventory para fornecer uma gestão abrangente das suas máquinas Azure e não Azure.

- Use soluções diferentes para monitorar um determinado serviço ou aplicativo.

Limitações do agente do Log Analytics:

- Não é possível enviar dados para o Azure Monitor Metrics, o Armazenamento do Azure ou os Hubs de Eventos do Azure.

- Difícil configurar definições de monitoramento exclusivas para agentes individuais.

- Difícil de gerenciar em escala porque cada máquina virtual tem uma configuração exclusiva.

Comparação com outros agentes

Para obter uma comparação entre o Log Analytics e outros agentes no Azure Monitor, consulte Visão geral dos agentes do Azure Monitor.

Sistemas operativos suportados

Para obter uma lista das versões dos sistemas operacionais Windows e Linux suportadas pelo agente do Log Analytics, consulte Sistemas operacionais suportados.

Opções de instalação

Esta seção explica como instalar o agente do Log Analytics em diferentes tipos de máquinas virtuais e conectar as máquinas ao Azure Monitor.

Importante

O agenteherdado do Log Analytics será preterido até agosto de 2024. Após essa data, a Microsoft deixará de fornecer suporte para o agente do Log Analytics. Migre para o agente do Azure Monitor antes de agosto de 2024 para continuar a ingestão de dados.

Nota

Não há suporte para clonagem de uma máquina com o Log Analytics Agent já configurado. Se o agente já estiver associado a um espaço de trabalho, a clonagem não funcionará para "imagens douradas".

Máquina virtual do Azure

- Use as informações da VM para instalar o agente para uma única máquina usando o portal do Azure ou para várias máquinas em escala. Isso instala o agente do Log Analytics e o agente de dependência.

- A extensão de VM do Log Analytics para Windows ou Linux pode ser instalada com o portal do Azure, a CLI do Azure, o Azure PowerShell ou um modelo do Azure Resource Manager.

- O Microsoft Defender for Cloud pode provisionar o agente do Log Analytics em todas as VMs do Azure com suporte e em quaisquer novas que sejam criadas se você habilitá-lo para monitorar vulnerabilidades e ameaças de segurança.

- Instale para máquinas virtuais individuais do Azure manualmente a partir do portal do Azure.

- Conecte a máquina a um espaço de trabalho a partir da opção Máquinas virtuais (preteridas) no menu Espaços de trabalho do Log Analytics no portal do Azure.

Máquina virtual do Windows no local ou em outra nuvem

- Use servidores habilitados para Azure Arc para implantar e gerenciar a extensão de VM do Log Analytics. Analise as opções de implantação para entender os diferentes métodos de implantação disponíveis para a extensão em máquinas registradas com servidores habilitados para Azure Arc.

- Instale manualmente o agente a partir da linha de comando.

- Automatize a instalação com o Azure Automation DSC.

- Use um modelo do Gerenciador de Recursos com o Azure Stack.

Máquina virtual Linux no local ou em outra nuvem

- Use servidores habilitados para Azure Arc para implantar e gerenciar a extensão de VM do Log Analytics. Analise as opções de implantação para entender os diferentes métodos de implantação disponíveis para a extensão em máquinas registradas com servidores habilitados para Azure Arc.

- Instale manualmente o agente chamando um wrapper-script hospedado no GitHub.

- Integre o System Center Operations Manager com o Azure Monitor para encaminhar dados coletados de computadores Windows que relatam para um grupo de gerenciamento.

Dados recolhidos

A tabela a seguir lista os tipos de dados que você pode configurar um espaço de trabalho do Log Analytics para coletar de todos os agentes conectados.

| Origem de Dados | Description |

|---|---|

| Logs de eventos do Windows | Informações enviadas para o sistema de registo de eventos do Windows |

| Syslog | Informações enviadas para o sistema de log de eventos Linux |

| Desempenho | Valores numéricos que medem o desempenho de diferentes aspetos do sistema operacional e cargas de trabalho |

| Registos do IIS | Informações de uso para sites do IIS em execução no sistema operacional convidado |

| Registos personalizados | Eventos de arquivos de texto em computadores Windows e Linux |

Outros serviços

O agente para Linux e Windows não serve apenas para se conectar ao Azure Monitor. Outros serviços, como o Microsoft Defender for Cloud e o Microsoft Sentinel, dependem do agente e de seu espaço de trabalho conectado do Log Analytics. O agente também dá suporte à Automação do Azure para hospedar a função Hybrid Runbook Worker e outros serviços, como Controle de Alterações, Gerenciamento de Atualizações e Microsoft Defender for Cloud. Para obter mais informações sobre a função Hybrid Runbook Worker, consulte Azure Automation Hybrid Runbook Worker.

Limitações do espaço de trabalho e do grupo de gerenciamento

Para obter detalhes sobre como conectar um agente a um grupo de gerenciamento do Operations Manager, consulte Configurar o agente para relatar a um grupo de gerenciamento do Operations Manager.

- Os agentes do Windows podem se conectar a até quatro espaços de trabalho, mesmo que estejam conectados a um grupo de gerenciamento do System Center Operations Manager.

- O agente Linux não suporta multi-homing e só pode se conectar a um único espaço de trabalho ou grupo de gerenciamento.

Limitações de segurança

Os agentes Windows e Linux suportam o padrão FIPS 140, mas outros tipos de proteção podem não ser suportados.

Protocolo TLS

Para garantir a segurança dos dados em trânsito para os logs do Azure Monitor, recomendamos que você configure o agente para usar pelo menos o Transport Layer Security (TLS) 1.2. Versões mais antigas do TLS/Secure Sockets Layer (SSL) foram consideradas vulneráveis. Embora ainda funcionem atualmente para permitir a compatibilidade com versões anteriores, eles não são recomendados. Para obter mais informações, consulte Enviando dados com segurança usando TLS.

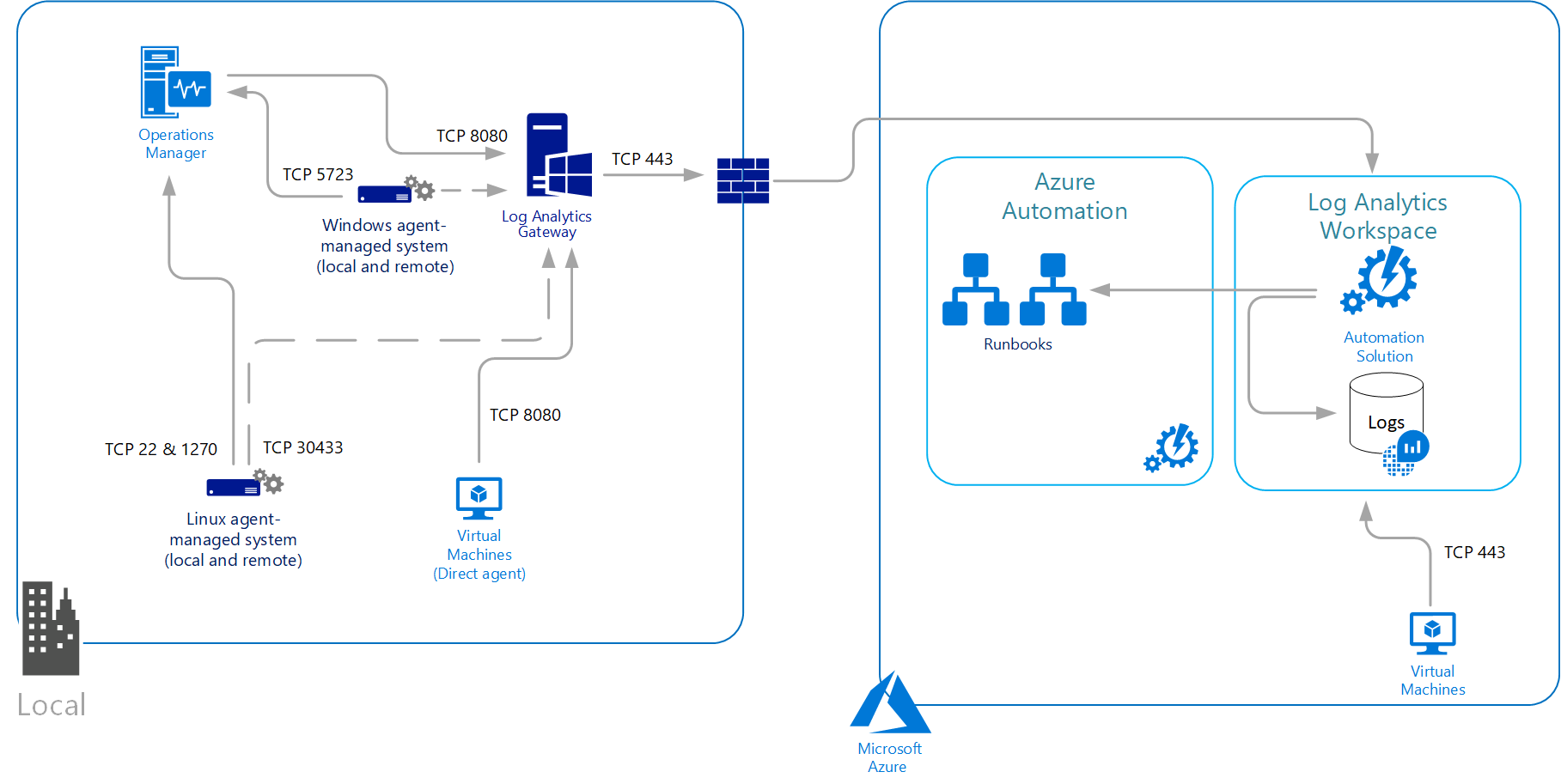

Requisitos de rede

O agente para Linux e Windows comunica a saída para o serviço Azure Monitor através da porta TCP 443. Se a máquina se conectar através de um firewall ou servidor proxy para se comunicar pela Internet, examine os seguintes requisitos para entender a configuração de rede necessária. Se suas políticas de segurança de TI não permitirem que computadores na rede se conectem à Internet, configure um gateway do Log Analytics e configure o agente para se conectar por meio do gateway ao Azure Monitor. O agente pode então receber informações de configuração e enviar dados coletados.

A tabela a seguir lista as informações de configuração de proxy e firewall necessárias para que os agentes Linux e Windows se comuniquem com os logs do Azure Monitor.

Requisitos de firewall

| Recursos do Agente | Portas | Direção | Inspeção de HTTPS direto |

|---|---|---|---|

| *.ods.opinsights.azure.com | Porta 443 | De Saída | Sim |

| *.oms.opinsights.azure.com | Porta 443 | De Saída | Sim |

| *.blob.core.windows.net | Porta 443 | De Saída | Sim |

| *.azure-automation.net | Porta 443 | De Saída | Sim |

Para obter as informações de firewall necessárias para o Azure Government, consulte Azure Government management.

Importante

Se o firewall estiver fazendo inspeções CNAME, você precisará configurá-lo para permitir todos os domínios no CNAME.

Se você planeja usar o Azure Automation Hybrid Runbook Worker para se conectar e se registrar no serviço de Automação para usar runbooks ou recursos de gerenciamento em seu ambiente, ele deve ter acesso ao número da porta e às URLs descritas em Configurar sua rede para o Hybrid Runbook Worker.

Configuração do proxy

O agente Windows e Linux dá suporte à comunicação por meio de um servidor proxy ou gateway do Log Analytics para o Azure Monitor usando o protocolo HTTPS. A autenticação anónima e básica (nome de utilizador/palavra-passe) é suportada.

Para o agente do Windows conectado diretamente ao serviço, a configuração de proxy é especificada durante a instalação ou após a implantação no Painel de Controle ou com o PowerShell. O Log Analytics Agent (MMA) não usa as configurações de proxy do sistema. Como resultado, o usuário tem que passar a configuração de proxy durante a instalação do MMA. Essas configurações serão armazenadas na configuração do MMA (registro) na máquina virtual.

Para o agente Linux, o servidor proxy é especificado durante a instalação ou após a instalação , modificando o arquivo de configuração proxy.conf. O valor de configuração de proxy do agente Linux tem a seguinte sintaxe:

[protocol://][user:password@]proxyhost[:port]

| Property | Description |

|---|---|

| Protocolo | https |

| Utilizador | Nome de usuário opcional para autenticação de proxy |

| password | Senha opcional para autenticação de proxy |

| proxyhost | Endereço ou FQDN do servidor proxy/gateway do Log Analytics |

| porta | Número de porta opcional para o servidor proxy/gateway do Log Analytics |

Por exemplo: https://user01:password@proxy01.contoso.com:30443

Nota

Se você usar caracteres especiais como "@" em sua senha, receberá um erro de conexão de proxy porque o valor foi analisado incorretamente. Para contornar esse problema, codifice a senha na URL usando uma ferramenta como URLDecode.

Próximos passos

- Analise as fontes de dados para entender as fontes de dados disponíveis para coletar dados do seu sistema Windows ou Linux.

- Saiba mais sobre consultas de log para analisar os dados coletados de fontes de dados e soluções.

- Saiba mais sobre as soluções de monitoramento que adicionam funcionalidade ao Azure Monitor e também coletam dados no espaço de trabalho do Log Analytics.