Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Este artigo descreve o processo de gerenciamento de regras de alerta criadas na interface do usuário anterior ou usando a versão 2018-04-16 da API ou anterior. As regras de alerta criadas na interface do usuário mais recente são exibidas e gerenciadas na nova interface do usuário, conforme descrito em Criar, exibir e gerenciar alertas de pesquisa de log usando o Azure Monitor.

Alterações na experiência de criação da regra de alerta de pesquisa de log

O assistente de regra de alerta atual é diferente da experiência anterior:

- Anteriormente, os resultados da pesquisa eram incluídos na carga útil do alerta acionado e suas notificações associadas. O e-mail incluía apenas 10 linhas dos resultados não filtrados, enquanto a carga do webhook continha 1.000 resultados não filtrados. Para obter informações detalhadas de contexto sobre o alerta para que você possa decidir sobre a ação apropriada:

- Recomendamos o uso de dimensões. As dimensões fornecem o valor da coluna que disparou o alerta, o que fornece contexto para explicar por que o alerta foi acionado e como corrigir o problema.

- Quando precisar investigar nos logs, use o link no alerta para os resultados da pesquisa nos logs.

- Se você precisar dos resultados brutos da pesquisa ou de quaisquer outras personalizações avançadas, use os Aplicativos Lógicos do Azure.

- O novo assistente de regras de alerta não suporta a personalização do payload JSON.

- Utilize propriedades personalizadas na nova API para adicionar parâmetros estáticos e valores associados às ações do webhook acionadas pelo alerta.

- Para personalizações mais avançadas, use os Aplicativos Lógicos do Azure.

- O novo assistente de regras de alerta não suporta a personalização do assunto do e-mail.

- Os clientes utilizam frequentemente o assunto de e-mail personalizado para indicar o recurso em que o alerta foi acionado, em vez de utilizarem a área de trabalho do Log Analytics. Use a nova API para disparar um alerta do recurso desejado usando a coluna ID do recurso.

- Para personalizações mais avançadas, use os Aplicativos Lógicos do Azure.

Gerenciar regras de alerta criadas em versões anteriores no portal do Azure

No portal do Azure, selecione o recurso desejado.

Em Monitorização, selecione Alertas.

Na barra superior, selecione Regras de alerta.

Selecione a regra de alerta que deseja editar.

Na seção Condição, selecione a condição.

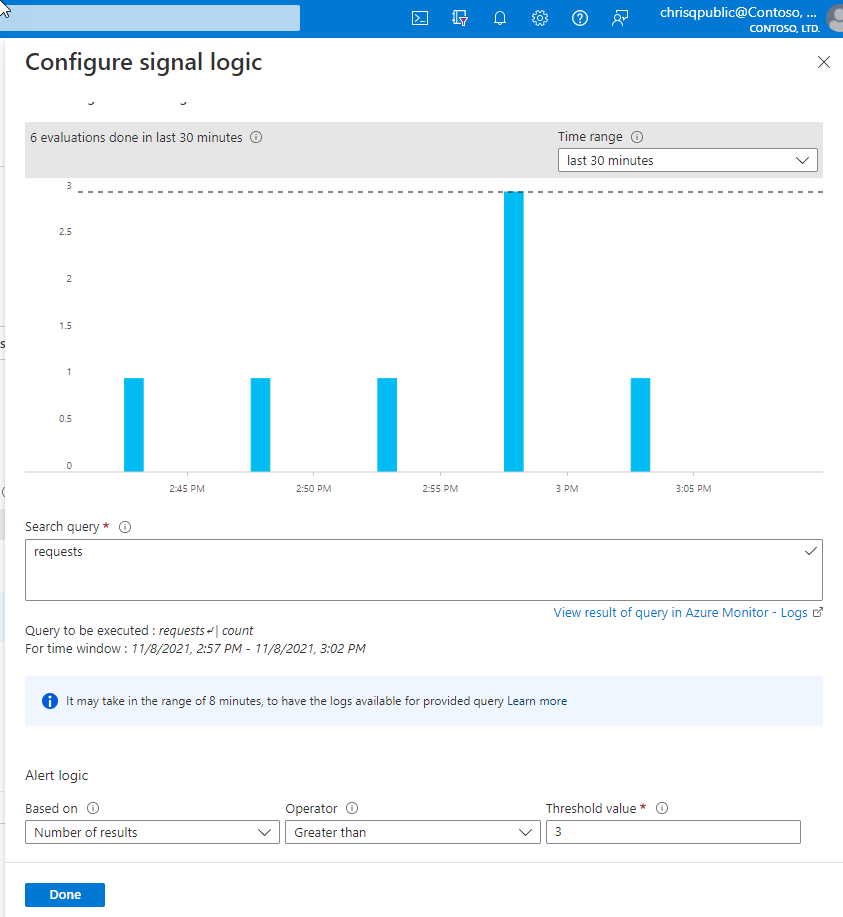

O painel Configurar lógica de sinal é aberto com dados históricos para a consulta que aparece como um gráfico. Você pode alterar o intervalo de tempo do gráfico para exibir dados das últimas seis horas até a última semana. Se os resultados da consulta contiverem dados resumidos ou colunas específicas sem a coluna de tempo, o gráfico mostrará um único valor.

Edite as condições da regra de alerta usando estas seções:

Consulta de pesquisa: Nesta seção, você pode modificar sua consulta.

Lógica de alerta: Os alertas de pesquisa de log podem ser baseados em dois tipos de medidas:

- Número de resultados: Contagem de registros retornados pela consulta.

-

Medição métrica: O valor agregado é calculado usando

summarizeagrupados pelas expressões escolhidas e pela seleção bin( ). Por exemplo:// Reported errors union Event, Syslog // Event table stores Windows event records, Syslog stores Linux records | where EventLevelName == "Error" // EventLevelName is used in the Event (Windows) records or SeverityLevel== "err" // SeverityLevel is used in Syslog (Linux) records | summarize AggregatedValue = count() by Computer, bin(TimeGenerated, 15m)

Para a lógica de alerta de medidas métricas, você pode especificar como dividir os alertas por dimensões usando a opção Agregar em . A expressão de agrupamento de linhas deve ser exclusiva e classificada.

A função bin() pode resultar em intervalos de tempo desiguais, de modo que o serviço de alerta converte automaticamente a função bin() em uma função binat() com tempo apropriado em tempo de execução para garantir resultados com um ponto fixo.

Nota

A opção Dividir por dimensões de alerta só está disponível para a API scheduledQueryRules atual. Se você usar a API de alerta do Log Analytics herdada, precisará alternar. Saiba mais sobre a mudança. O alerta centrado em recursos em escala só é suportado na versão

2021-08-01da API e posterior.Período: Escolha o intervalo de tempo durante o qual avaliar a condição especificada usando a opção Período .

Quando terminar de editar as condições, selecione Concluído.

Use os dados de visualização para definir o Operador, o valor do Limite e a Frequência.

Defina o número de violações para disparar um alerta usando Violações totais ou consecutivas.

Selecionar Concluído.

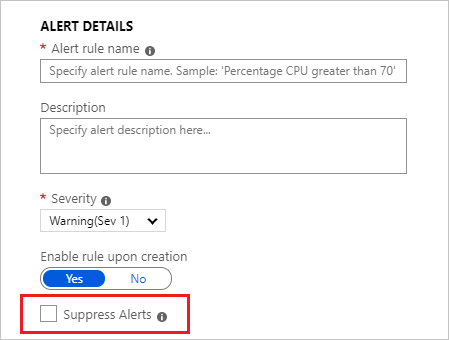

Você pode editar a descrição e a gravidade da regra. Esses detalhes são usados em todas as ações de alerta. Você também pode optar por não ativar a regra de alerta na criação selecionando Habilitar regra na criação.

Use a opção Suprimir alertas se quiser suprimir ações de regra por um tempo especificado depois que um alerta for acionado. A regra ainda será executada e criará alertas, mas as ações não serão acionadas para evitar ruídos. O valor Mute actions deve ser maior do que a frequência do alerta para ser eficaz.

Para tornar os alertas com monitoração de estado, selecione Resolver alertas automaticamente (visualização).

Especifique se a regra de alerta deve acionar um ou mais grupos de ação quando a condição de alerta for atendida. Para obter limites nas ações que podem ser executadas, consulte Limites de serviço do Azure Monitor.

(Opcional) Personalizar ações nas regras de alerta de pesquisa de log:

- Assunto do e-mail personalizado: substitui o assunto do e-mail das ações de e-mail. Não é possível modificar o corpo do e-mail e este campo não se destina a endereços de e-mail.

- Incluir carga Json personalizada para webhook: substitui o JSON de webhook usado por grupos de ação, supondo que o grupo de ações contenha uma ação de webhook. Saiba mais sobre as ações do webhook para alertas de pesquisa de log.

Depois de terminar de editar todas as opções de regra de alerta, selecione Salvar.

Gerenciar alertas de pesquisa de log usando o PowerShell

Nota

Recomendamos que utilize o módulo Azure Az do PowerShell para interagir com o Azure. Para começar, consulte Instalar o Azure PowerShell. Para saber como migrar para o módulo do Az PowerShell, veja Migrar o Azure PowerShell do AzureRM para o Az.

Use os seguintes cmdlets do PowerShell para gerenciar regras com a API de Regras de Consulta Agendada:

- New-AzScheduledQueryRule: cmdlet do PowerShell para criar uma nova regra de alerta de pesquisa de log.

- Set-AzScheduledQueryRule: cmdlet do PowerShell para atualizar uma regra de alerta de pesquisa de log existente.

- New-AzScheduledQueryRuleSource: cmdlet do PowerShell para criar ou atualizar o objeto que especifica parâmetros de origem para um alerta de pesquisa de log. Usado como entrada pelos cmdlets New-AzScheduledQueryRule e Set-AzScheduledQueryRule .

- New-AzScheduledQueryRuleSchedule: cmdlet do PowerShell para criar ou atualizar o objeto que especifica parâmetros de agendamento para um alerta de pesquisa de log. Usado como entrada pelos cmdlets New-AzScheduledQueryRule e Set-AzScheduledQueryRule .

- New-AzScheduledQueryRuleAlertingAction: cmdlet do PowerShell para criar ou atualizar o objeto que especifica parâmetros de ação para um alerta de pesquisa de log. Usado como entrada pelos cmdlets New-AzScheduledQueryRule e Set-AzScheduledQueryRule .

- New-AzScheduledQueryRuleAznsActionGroup: cmdlet do PowerShell para criar ou atualizar o objeto que especifica parâmetros de grupo de ações para um alerta de pesquisa de log. Usado como entrada pelo cmdlet New-AzScheduledQueryRuleAlertingAction .

- New-AzScheduledQueryRuleTriggerCondition: cmdlet do PowerShell para criar ou atualizar o objeto que especifica parâmetros de condição de gatilho para um alerta de pesquisa de log. Usado como entrada pelo cmdlet New-AzScheduledQueryRuleAlertingAction .

- New-AzScheduledQueryRuleLogMetricTrigger: cmdlet do PowerShell para criar ou atualizar o objeto que especifica parâmetros de condição de gatilho métrico para um alerta de pesquisa de log de medição métrica. Usado como entrada pelo cmdlet New-AzScheduledQueryRuleTriggerCondition .

- Get-AzScheduledQueryRule: cmdlet do PowerShell para listar regras de alerta de pesquisa de log existentes ou uma regra de alerta de pesquisa de log específica.

- Update-AzScheduledQueryRule: cmdlet do PowerShell para habilitar ou desabilitar uma regra de alerta de pesquisa de log.

- Remove-AzScheduledQueryRule: cmdlet do PowerShell para excluir uma regra de alerta de pesquisa de log existente.

Nota

Os ScheduledQueryRules cmdlets do PowerShell só podem gerenciar regras criadas nesta versão da API de Regras de Consulta Agendada. As regras de alerta de pesquisa de log criadas usando a API de Alerta do Log Analytics herdada só podem ser gerenciadas usando o PowerShell depois que você alterna para a API de Regras de Consulta Agendada.

Exemplos de etapas para criar uma regra de alerta de pesquisa de log usando o PowerShell:

$source = New-AzScheduledQueryRuleSource -Query 'Heartbeat | summarize AggregatedValue = count() by bin(TimeGenerated, 5m), _ResourceId' -DataSourceId "/subscriptions/a123d7efg-123c-1234-5678-a12bc3defgh4/resourceGroups/contosoRG/providers/microsoft.OperationalInsights/workspaces/servicews"

$schedule = New-AzScheduledQueryRuleSchedule -FrequencyInMinutes 15 -TimeWindowInMinutes 30

$metricTrigger = New-AzScheduledQueryRuleLogMetricTrigger -ThresholdOperator "GreaterThan" -Threshold 2 -MetricTriggerType "Consecutive" -MetricColumn "_ResourceId"

$triggerCondition = New-AzScheduledQueryRuleTriggerCondition -ThresholdOperator "LessThan" -Threshold 5 -MetricTrigger $metricTrigger

$aznsActionGroup = New-AzScheduledQueryRuleAznsActionGroup -ActionGroup "/subscriptions/a123d7efg-123c-1234-5678-a12bc3defgh4/resourceGroups/contosoRG/providers/microsoft.insights/actiongroups/sampleAG" -EmailSubject "Custom email subject" -CustomWebhookPayload "{ `"alert`":`"#alertrulename`", `"IncludeSearchResults`":true }"

$alertingAction = New-AzScheduledQueryRuleAlertingAction -AznsAction $aznsActionGroup -Severity "3" -Trigger $triggerCondition

New-AzScheduledQueryRule -ResourceGroupName "contosoRG" -Location "Region Name for your Application Insights App or Log Analytics Workspace" -Action $alertingAction -Enabled $true -Description "Alert description" -Schedule $schedule -Source $source -Name "Alert Name"

Exemplos de etapas para criar uma regra de alerta de pesquisa de log usando o PowerShell com consultas entre recursos:

$authorized = @ ("/subscriptions/a123d7efg-123c-1234-5678-a12bc3defgh4/resourceGroups/contosoRG/providers/microsoft.OperationalInsights/workspaces/servicewsCrossExample", "/subscriptions/a123d7efg-123c-1234-5678-a12bc3defgh4/resourceGroups/contosoRG/providers/microsoft.insights/components/serviceAppInsights")

$source = New-AzScheduledQueryRuleSource -Query 'Heartbeat | summarize AggregatedValue = count() by bin(TimeGenerated, 5m), _ResourceId' -DataSourceId "/subscriptions/a123d7efg-123c-1234-5678-a12bc3defgh4/resourceGroups/contosoRG/providers/microsoft.OperationalInsights/workspaces/servicews" -AuthorizedResource $authorized

$schedule = New-AzScheduledQueryRuleSchedule -FrequencyInMinutes 15 -TimeWindowInMinutes 30

$metricTrigger = New-AzScheduledQueryRuleLogMetricTrigger -ThresholdOperator "GreaterThan" -Threshold 2 -MetricTriggerType "Consecutive" -MetricColumn "_ResourceId"

$triggerCondition = New-AzScheduledQueryRuleTriggerCondition -ThresholdOperator "LessThan" -Threshold 5 -MetricTrigger $metricTrigger

$aznsActionGroup = New-AzScheduledQueryRuleAznsActionGroup -ActionGroup "/subscriptions/a123d7efg-123c-1234-5678-a12bc3defgh4/resourceGroups/contosoRG/providers/microsoft.insights/actiongroups/sampleAG" -EmailSubject "Custom email subject" -CustomWebhookPayload "{ `"alert`":`"#alertrulename`", `"IncludeSearchResults`":true }"

$alertingAction = New-AzScheduledQueryRuleAlertingAction -AznsAction $aznsActionGroup -Severity "3" -Trigger $triggerCondition

New-AzScheduledQueryRule -ResourceGroupName "contosoRG" -Location "Region Name for your Application Insights App or Log Analytics Workspace" -Action $alertingAction -Enabled $true -Description "Alert description" -Schedule $schedule -Source $source -Name "Alert Name"

Você também pode criar o alerta de pesquisa de log usando um modelo e arquivos de parâmetros usando o PowerShell:

Connect-AzAccount

Select-AzSubscription -SubscriptionName <yourSubscriptionName>

New-AzResourceGroupDeployment -Name AlertDeployment -ResourceGroupName ResourceGroupofTargetResource `

-TemplateFile mylogalerttemplate.json -TemplateParameterFile mylogalerttemplate.parameters.json

Próximos passos

- Saiba mais sobre alertas de pesquisa de log.

- Crie alertas de pesquisa de log usando modelos do Azure Resource Manager.

- Entenda as ações do webhook para alertas de pesquisa de log.

- Saiba mais sobre consultas de log.