Diretrizes para o planeamento de rede dos Azure NetApp Files

O planejamento da arquitetura de rede é um elemento-chave do projeto de qualquer infraestrutura de aplicativo. Este artigo ajuda você a projetar uma arquitetura de rede eficaz para suas cargas de trabalho para se beneficiar dos recursos avançados dos Arquivos NetApp do Azure.

Os volumes dos Arquivos NetApp do Azure são projetados para estarem contidos em uma sub-rede de finalidade especial chamada sub-rede delegada em sua Rede Virtual do Azure. Portanto, você pode acessar os volumes diretamente de dentro do Azure por emparelhamento VNet ou local por meio de um Gateway de Rede Virtual (Rota Expressa ou Gateway VPN). A sub-rede é dedicada aos Arquivos NetApp do Azure e não há conectividade com a Internet.

A opção para definir recursos de rede padrão em novos volumes e modificar recursos de rede para volumes existentes é suportada em todas as regiões habilitadas para Arquivos NetApp do Azure.

Recursos de rede configuráveis

Em regiões com suporte, você pode criar novos volumes ou modificar volumes existentes para usar recursos de rede Padrão ou Básico . Em regiões onde os recursos de rede padrão não são suportados, o volume assume como padrão o uso dos recursos de rede Básicos. Para obter mais informações, consulte Configurar recursos de rede.

Standard

A seleção dessa configuração permite limites de IP mais altos e recursos de VNet padrão, como grupos de segurança de rede e rotas definidas pelo usuário em sub-redes delegadas, além de padrões de conectividade adicionais, conforme indicado neste artigo.Básica

A seleção dessa configuração permite padrões de conectividade seletiva e escala IP limitada, conforme mencionado na seção Considerações . Todas as restrições se aplicam nessa configuração.

Considerações

Você deve entender algumas considerações ao planejar a rede Azure NetApp Files.

Restrições

A tabela a seguir descreve o que é suportado para cada configuração de recursos de rede:

| Funcionalidades | Recursos de rede padrão | Recursos básicos de rede |

|---|---|---|

| Número de IPs em uma VNet (incluindo VNets imediatamente emparelhadas) acessando volumes em um Azure NetApp Files que hospeda VNet | Os mesmos limites padrão que as VMs | 1000 |

| Sub-redes delegadas dos Arquivos NetApp do Azure por VNet | 1 | 1 |

| NSGs (Grupos de Segurança de Rede ) em sub-redes delegadas do Azure NetApp Files | Sim | No |

| Rotas definidas pelo usuário (UDRs) em sub-redes delegadas do Azure NetApp Files | Sim | No |

| Conectividade com terminais privados | Sim* | Não |

| Conectividade com pontos de extremidade de serviço | Sim | No |

| Políticas do Azure (por exemplo, políticas de nomenclatura personalizadas) na interface do Azure NetApp Files | No | Não |

| Balanceadores de carga para o tráfego de Arquivos NetApp do Azure | No | Não |

| VNet de pilha dupla (IPv4 e IPv6) | Não (IPv4 suportado apenas) |

Não (IPv4 suportado apenas) |

| Tráfego roteado via NVA a partir de VNet emparelhada | Sim | No |

* A aplicação de grupos de segurança de rede do Azure na sub-rede de link privado ao Cofre de Chaves do Azure não é suportada para chaves gerenciadas pelo cliente do Azure NetApp Files. Os grupos de segurança de rede não afetam a conectividade com o Private Link, a menos que a diretiva de rede Private endpoint esteja habilitada na sub-rede. Recomenda-se manter esta opção desativada.

Topologias de rede suportadas

A tabela a seguir descreve as topologias de rede suportadas por cada configuração de recursos de rede dos Arquivos NetApp do Azure.

| Topologias | Recursos de rede padrão | Recursos básicos de rede |

|---|---|---|

| Conectividade com o volume em uma rede virtual local | Sim | Sim |

| Conectividade com o volume em uma VNet emparelhada (mesma região) | Sim | Sim |

| Conectividade com o volume em uma VNet emparelhada (emparelhamento entre regiões ou global) | Sim* | Não |

| Conectividade com um volume através do gateway da Rota Expressa | Sim | Sim |

| FastPath de Rota Expressa (ER) | Sim | No |

| Conectividade do local para um volume em uma VNet spoke sobre gateway de Rota Expressa e emparelhamento de VNet com trânsito de gateway | Sim | Sim |

| Conectividade do local para um volume em uma VNet spoke através de gateway VPN | Sim | Sim |

| Conectividade do local para um volume em uma VNet spoke sobre gateway VPN e emparelhamento de VNet com trânsito de gateway | Sim | Sim |

| Conectividade através de gateways VPN Ativos/Passivos | Sim | Sim |

| Conectividade através de gateways VPN Ativos/Ativos | Sim | No |

| Conectividade através de gateways redundantes de zona ativa/ativa | Sim | No |

| Conectividade através de gateways redundantes de zona ativa/passiva | Sim | Sim |

| Conectividade através de WAN Virtual (VWAN) | Sim | No |

* Esta opção incorre em uma cobrança no tráfego de entrada e saída que usa uma conexão de emparelhamento de rede virtual. Para obter mais informações, consulte Preços de rede virtual. Para obter mais informações gerais, consulte Emparelhamento de rede virtual.

Rede virtual para volumes de Arquivos NetApp do Azure

Esta seção explica os conceitos que ajudam você com o planejamento de rede virtual.

Redes virtuais do Azure

Antes de provisionar um volume de Arquivos NetApp do Azure, você precisa criar uma rede virtual do Azure (VNet) ou usar uma que já exista na mesma assinatura. A VNet define o limite de rede do volume. Para obter mais informações sobre como criar redes virtuais, consulte a documentação da Rede Virtual do Azure.

Sub-redes

As sub-redes segmentam a rede virtual em espaços de endereço separados que podem ser usados pelos recursos do Azure neles. Os volumes dos Arquivos NetApp do Azure estão contidos em uma sub-rede de finalidade especial chamada sub-rede delegada.

A delegação de sub-rede dá permissões explícitas ao serviço Azure NetApp Files para criar recursos específicos do serviço na sub-rede. Ele usa um identificador exclusivo na implantação do serviço. Nesse caso, uma interface de rede é criada para habilitar a conectividade com os Arquivos NetApp do Azure.

Se você usar uma nova VNet, poderá criar uma sub-rede e delegar a sub-rede aos Arquivos NetApp do Azure seguindo as instruções em Delegar uma sub-rede aos Arquivos NetApp do Azure. Você também pode delegar uma sub-rede vazia existente que não é delegada a outros serviços.

Se a VNet estiver emparelhada com outra VNet, não será possível expandir o espaço de endereço da VNet. Por esse motivo, a nova sub-rede delegada precisa ser criada dentro do espaço de endereçamento da rede virtual. Se precisar estender o espaço de endereço, exclua o emparelhamento de rede virtual antes de expandir o espaço de endereço.

Importante

Verifique se o tamanho do espaço de endereço da VNet de Arquivos NetApp do Azure é maior do que sua sub-rede delegada.

Por exemplo, se a sub-rede delegada for /24, o espaço de endereço VNet que contém a sub-rede deverá ser /23 ou maior. A não conformidade com esta diretriz pode levar a problemas inesperados em alguns padrões de tráfego: o tráfego que atravessa uma topologia hub-and-spoke que chega aos Arquivos NetApp do Azure por meio de um Dispositivo Virtual de Rede não funciona corretamente. Além disso, essa configuração pode resultar em falhas ao criar volumes SMB e CIFS se eles tentarem alcançar o DNS por meio da topologia de rede hub-and-spoke.

Também é recomendado que o tamanho da sub-rede delegada seja pelo menos /25 para cargas de trabalho SAP e /26 para outros cenários de carga de trabalho.

UDRs e NSGs

Se a sub-rede tiver uma combinação de volumes com os recursos de rede Padrão e Básico, as rotas definidas pelo usuário (UDRs) e os NSGs (grupos de segurança de rede) aplicados nas sub-redes delegadas só se aplicarão aos volumes com os recursos de rede Padrão.

Nota

Não há suporte para a associação de NSGs no nível da interface de rede para as interfaces de rede dos Arquivos NetApp do Azure.

A configuração de UDRs nas sub-redes VM de origem com o prefixo de endereço da sub-rede delegada e do próximo salto como NVA não é suportada para volumes com os recursos de rede Básicos. Tal configuração resultará em problemas de conectividade.

Nota

Para acessar um volume de Arquivos NetApp do Azure de uma rede local por meio de um gateway VNet (Rota Expressa ou VPN) e firewall, configure a tabela de rotas atribuída ao gateway VNet para incluir o /32 endereço IPv4 do volume Arquivos NetApp do Azure listado e aponte para o firewall como o próximo salto. Usar um espaço de endereço agregado que inclua o endereço IP do volume do Azure NetApp Files não encaminhará o tráfego do Azure NetApp Files para o firewall.

Nota

Se você quiser configurar uma rota UDR na VNet da VM, para controlar o roteamento de pacotes destinados a um volume padrão dos Arquivos NetApp do Azure emparelhados regionalmente, o prefixo UDR deve ser mais específico ou igual ao tamanho da sub-rede delegada do volume Arquivos NetApp do Azure. Se o prefixo UDR for de tamanho maior que o tamanho da sub-rede delegada, ele não será efetivo.

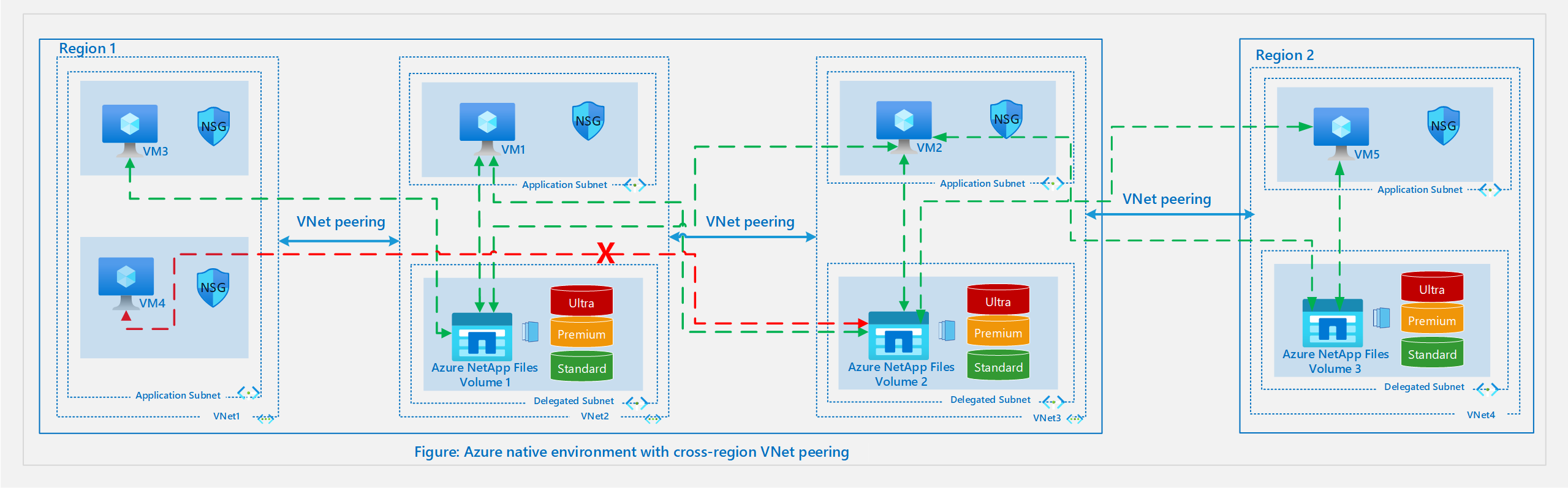

Ambientes nativos do Azure

O diagrama a seguir ilustra um ambiente nativo do Azure:

Local VNet

Um cenário básico é criar ou conectar-se a um volume de Arquivos NetApp do Azure a partir de uma VM na mesma rede virtual. Para VNet 2 no diagrama, o Volume 1 é criado em uma sub-rede delegada e pode ser montado na VM 1 na sub-rede padrão.

VNet peering

Se você tiver outras redes virtuais na mesma região que precisam de acesso aos recursos umas das outras, as redes virtuais podem ser conectadas usando o emparelhamento de redes virtuais para habilitar a conectividade segura por meio da infraestrutura do Azure.

Considere VNet 2 e VNet 3 no diagrama acima. Se a VM 1 precisar se conectar à VM 2 ou ao Volume 2, ou se a VM 2 precisar se conectar à VM 1 ou ao Volume 1, você precisará habilitar o emparelhamento de VNet entre a VNet 2 e a VNet 3.

Além disso, considere um cenário em que a VNet 1 é emparelhada com a VNet 2 e a VNet 2 é emparelhada com a VNet 3 na mesma região. Os recursos da VNet 1 podem se conectar a recursos na VNet 2, mas não podem se conectar a recursos na VNet 3, a menos que a VNet 1 e a VNet 3 estejam emparelhadas.

No diagrama acima, embora a VM 3 possa se conectar ao Volume 1, a VM 4 não pode se conectar ao Volume 2. A razão para isso é que as VNets faladas não são emparelhadas e o roteamento de trânsito não é suportado pelo emparelhamento de VNet.

Emparelhamento de redes virtuais globais ou entre regiões

O diagrama a seguir ilustra um ambiente nativo do Azure com emparelhamento de VNet entre regiões.

Com os recursos de rede padrão, as VMs podem se conectar a volumes em outra região por meio de emparelhamento VNet global ou entre regiões. O diagrama acima adiciona uma segunda região à configuração na seção de emparelhamento de VNet local. Para VNet 4 neste diagrama, um volume de Arquivos NetApp do Azure é criado em uma sub-rede delegada e pode ser montado no VM5 na sub-rede do aplicativo.

No diagrama, o VM2 na Região 1 pode se conectar ao Volume 3 na Região 2. O VM5 na Região 2 pode se conectar ao Volume 2 na Região 1 por meio do emparelhamento VNet entre a Região 1 e a Região 2.

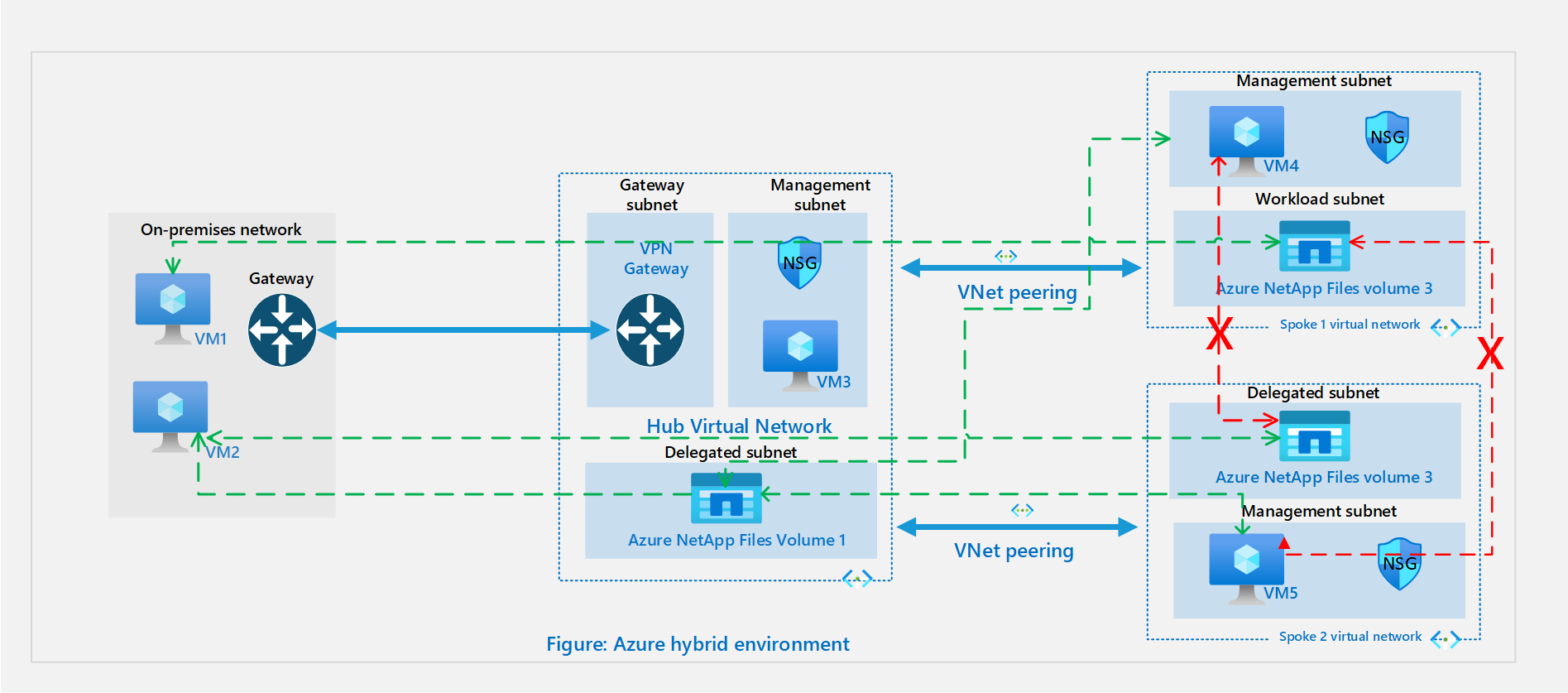

Ambientes híbridos

O diagrama a seguir ilustra um ambiente híbrido:

No cenário híbrido, os aplicativos de datacenters locais precisam acessar os recursos no Azure. Esse é o caso se você quiser estender seu datacenter para o Azure ou usar os serviços nativos do Azure ou para recuperação de desastres. Consulte Opções de planejamento do Gateway VPN para obter informações sobre como conectar vários recursos locais a recursos no Azure por meio de uma VPN site a site ou uma Rota Expressa.

Em uma topologia hub-spoke híbrida, a VNet de hub no Azure atua como um ponto central de conectividade com sua rede local. Os raios são VNets emparelhados com o hub e podem ser usados para isolar cargas de trabalho.

Dependendo da configuração, você pode conectar recursos locais a recursos no hub e nos raios.

Na topologia ilustrada acima, a rede local está conectada a uma VNet de hub no Azure, e há 2 VNets spoke na mesma região emparelhadas com a VNet de hub. Nesse cenário, as opções de conectividade com suporte para volumes do Azure NetApp Files são as seguintes:

- Recursos locais VM 1 e VM 2 podem se conectar ao Volume 1 no hub por meio de uma VPN site a site ou circuito de Rota Expressa.

- Recursos locais VM 1 e VM 2 podem se conectar ao Volume 2 ou Volume 3 por meio de uma VPN site a site e emparelhamento de VNet regional.

- A VM 3 na VNet do hub pode se conectar ao Volume 2 na VNet spoke 1 e ao Volume 3 na VNet spoke 2.

- VM 4 da VNet spoke 1 e VM 5 da spoke VNet 2 podem se conectar ao Volume 1 na VNet do hub.

- VM 4 na VNet spoke 1 não pode se conectar ao Volume 3 na VNet spoke 2. Além disso, a VM 5 na VNet2 spoke não pode se conectar ao Volume 2 na VNet spoke 1. Esse é o caso porque as VNets faladas não são emparelhadas e o roteamento de trânsito não é suportado pelo emparelhamento de VNet.

- Na arquitetura acima, se houver um gateway na VNet spoke também, a conectividade com o volume ANF da conexão local pelo gateway no Hub será perdida. Por design, a preferência seria dada ao gateway na VNet spoke e, portanto, apenas máquinas conectadas por esse gateway podem se conectar ao volume ANF.

Próximos passos

- Delegar uma sub-rede ao Azure NetApp Files

- Configurar recursos de rede para um volume de Arquivos NetApp do Azure

- Peering de rede virtual

- Configurar WAN Virtual para Arquivos NetApp do Azure

- Armazenamento standard com acesso esporádico no Azure NetApp Files

- Gerir o armazenamento standard do Azure NetApp Files com acesso esporádico

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários