Tutorial: Atribuir a função Leitores de Diretório a um grupo do Microsoft Entra e gerenciar atribuições de função

Aplica-se a:Banco de Dados SQL do Azure Azure SQL

Managed Instance

Azure Synapse Analytics

Este artigo orienta você na criação de um grupo no Microsoft Entra ID (anteriormente Azure Ative Directory) e atribui a esse grupo a função Leitores de Diretório . As permissões de Leitores de Diretório permitem que os proprietários do grupo adicionem membros adicionais ao grupo, como uma identidade gerenciada do Banco de Dados SQL do Azure, da Instância Gerenciada SQL do Azure e do Azure Synapse Analytics. Isso ignora a necessidade de um Administrador Global ou Administrador de Função Privilegiada atribuir a função Leitores de Diretório diretamente para cada identidade de servidor lógico no locatário.

Nota

Microsoft Entra ID é o novo nome para o Azure Ative Directory (Azure AD). Estamos atualizando a documentação neste momento.

Este tutorial usa o recurso introduzido em Usar grupos do Microsoft Entra para gerenciar atribuições de função.

Para obter mais informações sobre os benefícios de atribuir a função Leitores de Diretório a um grupo do Microsoft Entra para SQL do Azure, consulte Função Leitores de Diretório na ID do Microsoft Entra para SQL do Azure.

Nota

Com o suporte do Microsoft Graph para SQL do Azure, a função Leitores de Diretório pode ser substituída pelo uso de permissões de nível inferior. Para obter mais informações, consulte Identidade gerenciada atribuída pelo usuário no Microsoft Entra ID para SQL do Azure.

Pré-requisitos

- Um locatário do Microsoft Entra. Para obter mais informações, veja Configurar e gerir a autenticação do Microsoft Entra com o SQL do Azure.

- Um Banco de Dados SQL, Instância Gerenciada SQL ou Sinapse do Azure.

Atribuição de função de Leitores de Diretório usando o portal do Azure

Criar um novo grupo e atribuir proprietários e funções

Um usuário com permissões de Administrador Global ou Administrador de Função Privilegiada é necessário para essa configuração inicial.

Faça com que o usuário privilegiado entre no portal do Azure.

Vá para o recurso Microsoft Entra ID . Em Gerido, aceda a Grupos. Selecione Novo grupo para criar um novo grupo .

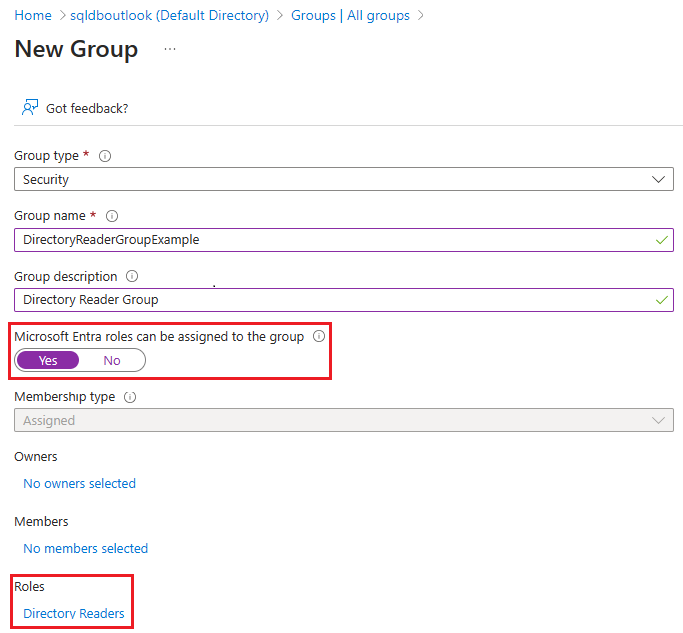

Selecione Segurança como o tipo de grupo e preencha o restante dos campos. Certifique-se de que a configuração de funções do Microsoft Entra pode ser atribuída ao grupo está mudada para Sim. Em seguida, atribua a função de leitores do Microsoft Entra ID Directory ao grupo.

Atribua usuários do Microsoft Entra como proprietário(s) ao grupo que foi criado. Um proprietário de grupo pode ser um usuário regular do AD sem qualquer função administrativa do Microsoft Entra atribuída. O proprietário deve ser um usuário que esteja gerenciando seu Banco de Dados SQL, Instância Gerenciada SQL ou Sinapse do Azure.

Selecione Criar

Verificar o grupo que foi criado

Nota

Certifique-se de que o Tipo de Grupo é Segurança. Os grupos do Microsoft 365 não são suportados para o Azure SQL.

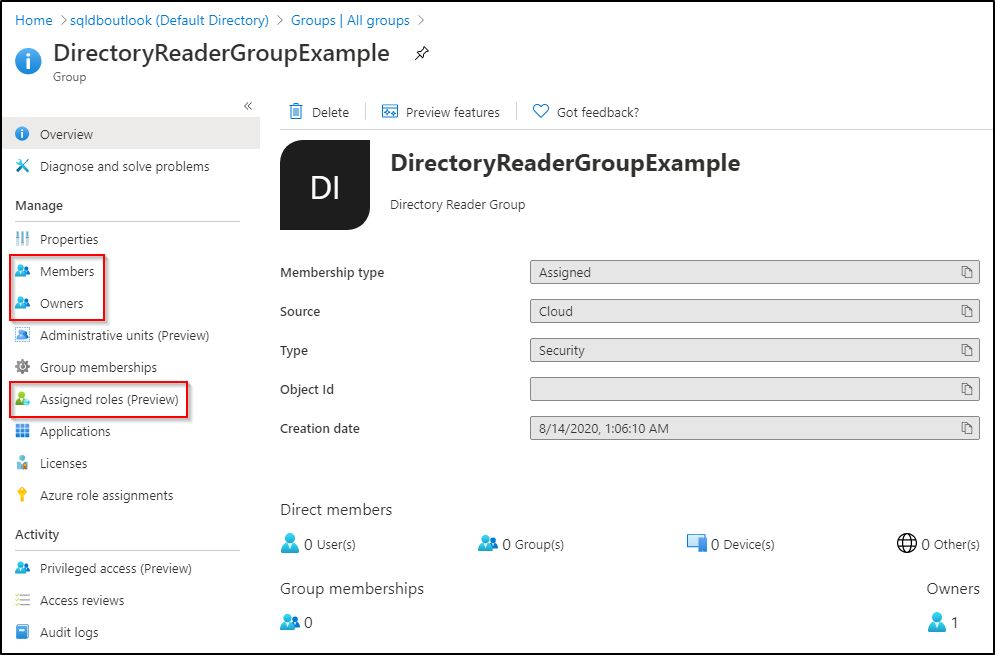

Para verificar e gerir o grupo que foi criado, volte ao painel Grupos no portal do Azure e procure o nome do grupo. Proprietários e membros adicionais podem ser adicionados no menu Proprietários e Membros da configuração Gerenciar depois de selecionar seu grupo. Você também pode revisar as funções atribuídas para o grupo.

Adicionar identidade gerenciada SQL do Azure ao grupo

Nota

Estamos usando a Instância Gerenciada do SQL para este exemplo, mas etapas semelhantes podem ser aplicadas ao Banco de Dados SQL ou ao Azure Synapse para obter os mesmos resultados.

Para as etapas subsequentes, o usuário Administrador Global ou Administrador de Função Privilegiada não é mais necessário.

Faça logon no portal do Azure como o usuário que gerencia a Instância Gerenciada do SQL e é proprietário do grupo criado anteriormente.

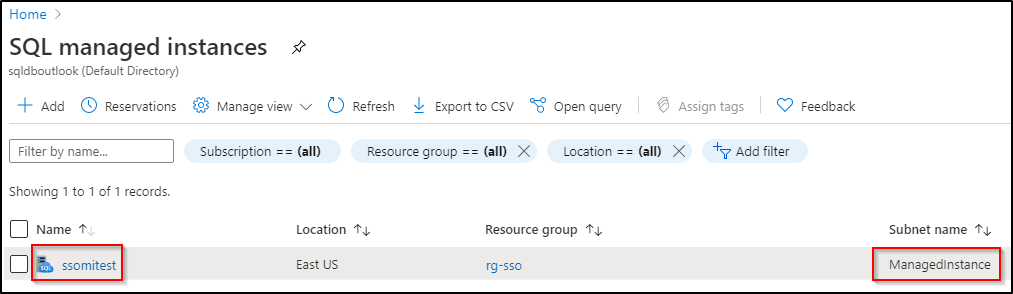

Encontre o nome do seu recurso de instância gerenciada SQL no portal do Azure.

Durante o provisionamento da Instância Gerenciada do SQL, uma identidade do Microsoft Entra é criada para sua instância, registrando-a como um aplicativo Microsoft Entra. A identidade tem o mesmo nome que o prefixo do nome da Instância Gerenciada SQL. Você pode encontrar a identidade (também conhecida como entidade de serviço) para sua Instância Gerenciada SQL seguindo estas etapas:

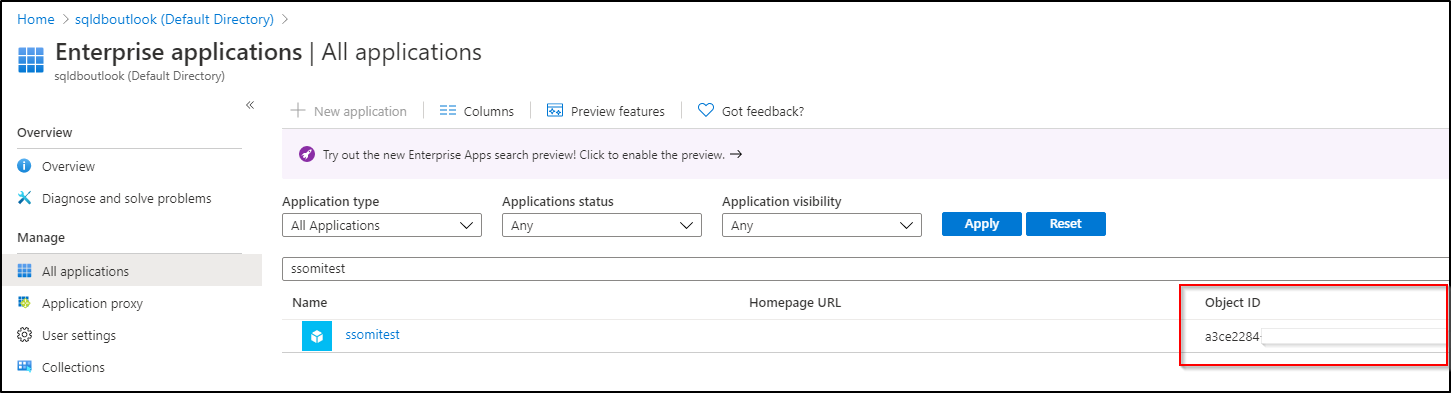

- Vá para o recurso Microsoft Entra ID . Na configuração Gerenciar, selecione Aplicativos corporativos. O ID do objeto é a identidade da instância.

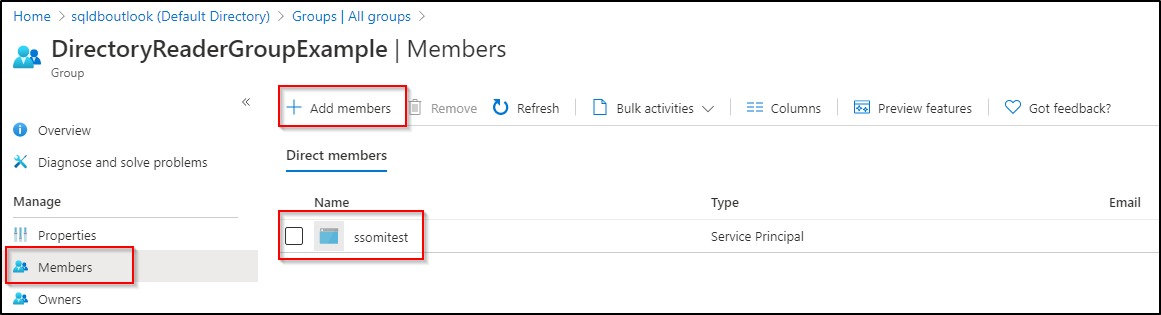

Vá para o recurso Microsoft Entra ID . Em Gerido, aceda a Grupos. Selecione o grupo que criou. Na configuração Gerenciado do seu grupo, selecione Membros. Selecione Adicionar membros e adicione sua entidade de serviço de Instância Gerenciada SQL como membro do grupo pesquisando o nome encontrado acima.

Nota

Pode levar alguns minutos para propagar as permissões da entidade de serviço por meio do sistema Azure e permitir o acesso à API do Microsoft Graph. Talvez seja necessário aguardar alguns minutos antes de provisionar um administrador do Microsoft Entra para Instância Gerenciada SQL.

Observações

Para o Banco de Dados SQL e o Azure Synapse, a identidade do servidor pode ser criada durante a criação do servidor lógico ou após a criação do servidor . Para obter mais informações sobre como criar ou definir a identidade do servidor no Banco de Dados SQL ou no Azure Synapse, consulte Habilitar entidades de serviço para criar usuários do Microsoft Entra.

Para Instância Gerenciada SQL, a função Leitores de Diretório deve ser atribuída à identidade da instância gerenciada antes que você possa configurar um administrador do Microsoft Entra para a instância gerenciada.

A atribuição da função Leitores de Diretório à identidade do servidor não é necessária para o Banco de Dados SQL ou a Sinapse do Azure ao configurar um administrador do Microsoft Entra para o servidor lógico. No entanto, para habilitar a criação de objetos do Microsoft Entra no Banco de Dados SQL ou no Azure Synapse em nome de um aplicativo Microsoft Entra, a função Leitores de Diretório é necessária. Se a função não for atribuída à identidade do servidor lógico, a criação de usuários do Microsoft Entra no SQL do Azure falhará. Para obter mais informações, consulte Entidade de serviço do Microsoft Entra com Azure SQL.

Atribuição de função Leitores de Diretório usando o PowerShell

Importante

Um Administrador Global ou Administrador de Função Privilegiada precisará executar essas etapas iniciais. Além do PowerShell, o Microsoft Entra ID oferece a API do Microsoft Graph para criar um grupo atribuível de função no Microsoft Entra ID.

Baixe o módulo do Microsoft Graph PowerShell usando os comandos a seguir. Talvez seja necessário executar o PowerShell como administrador.

Install-Module Microsoft.Graph.Authentication Import-Module Microsoft.Graph.Authentication # To verify that the module is ready to use, run the following command: Get-Module Microsoft.Graph.AuthenticationConecte-se ao seu locatário do Microsoft Entra.

Connect-MgGraphCrie um grupo de segurança para atribuir a função Leitores de Diretório .

DirectoryReaderGroup,Directory Reader GroupeDirReadpode ser alterado de acordo com a sua preferência.

$group = New-MgGroup -DisplayName "DirectoryReaderGroup" -Description "Directory Reader Group" -SecurityEnabled:$true -IsAssignableToRole:$true -MailEnabled:$false -MailNickname "DirRead" $groupAtribua a função Leitores de Diretório ao grupo.

# Displays the Directory Readers role information $roleDefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "DisplayName eq 'Directory Readers'" $roleDefinition# Assigns the Directory Readers role to the group $roleAssignment = New-MgRoleManagementDirectoryRoleAssignment -DirectoryScopeId '/' -RoleDefinitionId $roleDefinition.Id -PrincipalId $group.Id $roleAssignmentAtribua proprietários ao grupo.

- Substitua

<username>pelo usuário que você deseja possuir esse grupo. Vários proprietários podem ser adicionados repetindo essas etapas.

$newGroupOwner = Get-MgUser -UserId "<username>" $newGroupOwner$GrOwner = New-MgGroupOwnerByRef -GroupId $group.Id -DirectoryObjectId $newGroupOwner.IdConfira os proprietários do grupo:

Get-MgGroupOwner -GroupId $group.IdVocê também pode verificar os proprietários do grupo no portal do Azure. Siga as etapas em Verificando o grupo que foi criado.

- Substitua

Atribuindo a entidade de serviço como membro do grupo

Para as etapas subsequentes, o usuário Administrador Global ou Administrador de Função Privilegiada não é mais necessário.

Usando um proprietário do grupo que também gerencia o recurso SQL do Azure, execute o seguinte comando para se conectar à sua ID do Microsoft Entra.

Connect-MgGraphAtribua a entidade de serviço como membro do grupo que foi criado.

- Substitua

<ServerName>pelo nome do servidor lógico ou da instância gerenciada. Para obter mais informações, consulte a seção Adicionar identidade de serviço SQL do Azure ao grupo

# Returns the service principal of your Azure SQL resource $managedIdentity = Get-MgServicePrincipal -Filter "displayName eq '<ServerName>'" $managedIdentity# Adds the service principal to the group New-MgGroupMember -GroupId $group.Id -DirectoryObjectId $managedIdentity.IdO comando a seguir retornará a ID do objeto da entidade de serviço indicando que ela foi adicionada ao grupo:

Get-MgGroupMember -GroupId $group.Id -Filter "Id eq '$($managedIdentity.Id)'"- Substitua

Próximos passos

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários