evento

Junte-se a nós na FabCon Vegas

31/03, 23 - 2/04, 23

O melhor evento liderado pela comunidade Microsoft Fabric, Power BI, SQL e AI. 31 de março a 2 de abril de 2025.

Registe-se hoje mesmoEste browser já não é suportado.

Atualize para o Microsoft Edge para tirar partido das mais recentes funcionalidades, atualizações de segurança e de suporte técnico.

Aplica-se a:Banco de Dados SQL do Azure

Este artigo mostra como implementar o mascaramento de dados dinâmicos com o portal do Azure. Você também pode implementar o mascaramento de dados dinâmicos usando cmdlets do Banco de Dados SQL do Azure ou a API REST.

Nota

Esse recurso não pode ser definido usando o portal para Instância Gerenciada SQL (use PowerShell ou API REST). Para obter mais informações, consulte Dynamic Data Masking.

Inicie o portal do Azure em https://portal.azure.com.

Vá para seu recurso de banco de dados no portal do Azure.

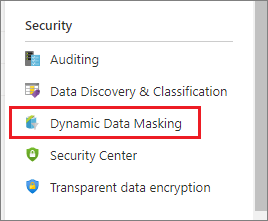

Selecione a folha Mascaramento Dinâmico de Dados na seção Segurança .

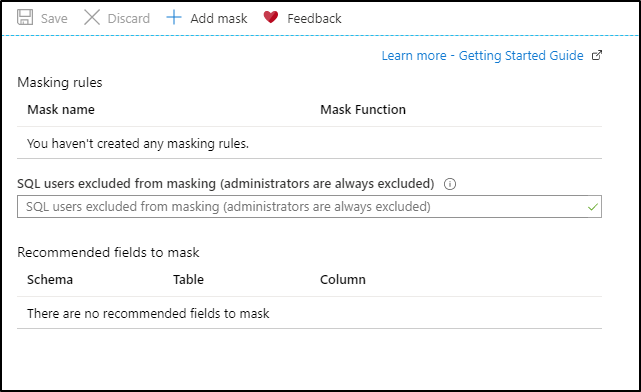

Na página de configuração de mascaramento dinâmico de dados, você pode ver algumas colunas de banco de dados que o mecanismo de recomendações sinalizou para mascaramento . Para aceitar as recomendações, basta clicar em Adicionar máscara para uma ou mais colunas e uma máscara é criada com base no tipo padrão para esta coluna. Você pode alterar a função de mascaramento clicando na regra de mascaramento e editando o formato do campo de mascaramento para um formato diferente de sua escolha. Certifique-se de clicar em Salvar para salvar suas configurações.

Para adicionar uma máscara para qualquer coluna do banco de dados, na parte superior da página de configuração do Mascaramento Dinâmico de Dados, clique em Adicionar Máscara para abrir a página de configuração Adicionar Regra de Mascaramento.

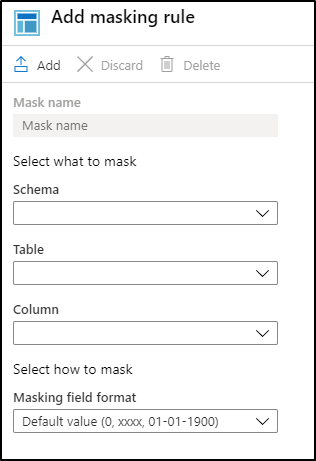

Selecione o Esquema, Tabela e Coluna para definir o campo designado para mascaramento.

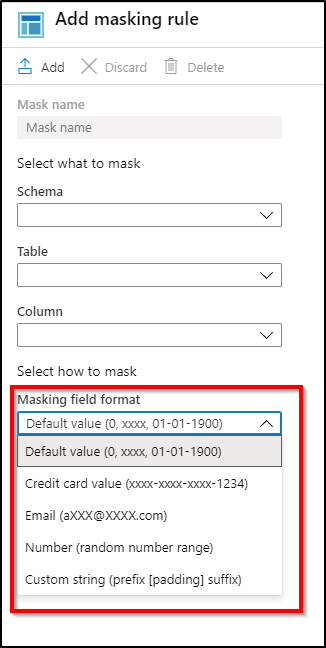

Selecione como mascarar na lista de categorias de mascaramento de dados confidenciais.

Clique em Adicionar na página de regra de mascaramento de dados para atualizar o conjunto de regras de mascaramento na política de mascaramento de dados dinâmicos.

Digite os usuários autenticados SQL ou identidades autenticadas da ID do Microsoft Entra (anteriormente Azure Ative Directory) que devem ser excluídos do mascaramento e ter acesso aos dados confidenciais desmascarados. Esta deve ser uma lista de usuários separada por ponto-e-vírgula. Os usuários com privilégios de administrador sempre têm acesso aos dados originais desmascarados.

Gorjeta

Para fazer com que a camada de aplicativo possa exibir dados confidenciais para usuários privilegiados do aplicativo, adicione o usuário SQL ou a identidade do Microsoft Entra que o aplicativo usa para consultar o banco de dados. É altamente recomendável que essa lista contenha um número mínimo de usuários privilegiados para minimizar a exposição dos dados confidenciais.

Clique em Salvar na página de configuração de mascaramento de dados para salvar a política de mascaramento nova ou atualizada.

evento

Junte-se a nós na FabCon Vegas

31/03, 23 - 2/04, 23

O melhor evento liderado pela comunidade Microsoft Fabric, Power BI, SQL e AI. 31 de março a 2 de abril de 2025.

Registe-se hoje mesmoFormação

Módulo

Implementar controles de conformidade para dados confidenciais - Training

Implementar controles de conformidade para dados confidenciais

Certificação

Microsoft Certified: Azure Database Administrator Associate - Certifications

Administrar uma infraestrutura de banco de dados do SQL Server para bancos de dados relacionais de nuvem, locais e híbridos usando as ofertas de banco de dados relacional do Microsoft PaaS.