Criar servidor configurado com identidade gerenciada atribuída pelo usuário e CMK entre locatários para TDE

Aplica-se a:Banco de Dados SQL do Azure

Neste guia, passaremos pelas etapas para criar um servidor lógico SQL do Azure com criptografia de dados transparente (TDE) e chaves gerenciadas pelo cliente (CMK), utilizando uma identidade gerenciada atribuída pelo usuário para acessar um Cofre de Chaves do Azure em um locatário do Microsoft Entra diferente do locatário do servidor lógico. Para obter mais informações, consulte Chaves gerenciadas pelo cliente entre locatários com criptografia de dados transparente.

Nota

Microsoft Entra ID é o novo nome para o Azure Ative Directory (Azure AD). Estamos atualizando a documentação neste momento.

Pré-requisitos

- Este guia pressupõe que você possua dois locatários do Microsoft Entra.

- O primeiro contém o recurso do Banco de Dados SQL do Azure, um aplicativo Microsoft Entra multilocatário e uma identidade gerenciada atribuída pelo usuário.

- O segundo locatário abriga o Cofre da Chave do Azure.

- Para obter instruções abrangentes sobre como configurar a CMK entre locatários e as permissões RBAC necessárias para configurar aplicativos Microsoft Entra e o Azure Key Vault, consulte um dos seguintes guias:

Recursos necessários no primeiro locatário

Para o propósito deste tutorial, assumiremos que o primeiro locatário pertence a um fornecedor independente de software (ISV) e o segundo locatário é de seu cliente. Para obter mais informações sobre esse cenário, consulte Chaves gerenciadas pelo cliente entre locatários com criptografia de dados transparente.

Antes de podermos configurar o TDE para o Banco de Dados SQL do Azure com uma CMK entre locatários, precisamos ter um aplicativo Microsoft Entra multilocatário configurado com uma identidade gerenciada atribuída pelo usuário atribuída como uma credencial de identidade federada para o aplicativo. Siga um dos guias nos Pré-requisitos.

No primeiro locatário onde você deseja criar o Banco de Dados SQL do Azure, crie e configure um aplicativo Microsoft Entra multilocatário

Configurar a identidade gerenciada atribuída pelo usuário como uma credencial de identidade federada para o aplicativo multilocatário

Registre o nome e a ID do aplicativo. Isso pode ser encontrado no portal>do Azure Microsoft Entra ID>Enterprise aplicativos e procurar o aplicativo criado

Recursos necessários no segundo locatário

No segundo locatário onde o Cofre da Chave do Azure reside, crie uma entidade de serviço (aplicativo) usando a ID do aplicativo registrado do primeiro locatário. Aqui estão alguns exemplos de como registrar o aplicativo multilocatário. Substitua

<TenantID>e pela ID do locatário do cliente da ID do Microsoft Entra e<ApplicationID>pela ID do aplicativo multilocatário, respectivamente:PowerShell:

Connect-AzureAD -TenantID <TenantID> New-AzADServicePrincipal -ApplicationId <ApplicationID>A CLI do Azure:

az login --tenant <TenantID> az ad sp create --id <ApplicationID>

Vá para os aplicativos Microsoft Entra ID>Enterprise do portal>do Azure e procure o aplicativo que acabou de ser criado.

Crie um Cofre da Chave do Azure se não tiver um e crie uma chave

Crie ou defina a política de acesso.

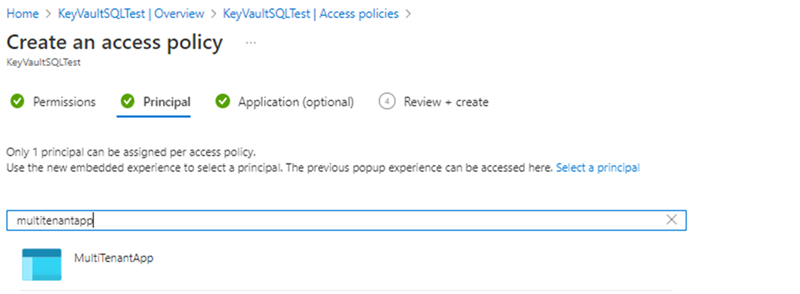

- Selecione as permissões Get, Wrap Key, Unwrap Key em Permissões de chave ao criar a política de acesso

- Selecione o aplicativo multilocatário criado na primeira etapa na opção Principal ao criar a política de acesso

Depois que a política de acesso e a chave tiverem sido criadas, recupere a chave do Cofre da Chave e registre o Identificador de Chave

Criar servidor configurado com TDE com chave gerenciada pelo cliente (CMK) entre locatários

Este guia orientará você pelo processo de criação de um servidor lógico e banco de dados no SQL do Azure com uma identidade gerenciada atribuída pelo usuário, bem como como definir uma chave gerenciada pelo cliente entre locatários. A identidade gerenciada atribuída pelo usuário é essencial para configurar uma chave gerenciada pelo cliente para criptografia de dados transparente durante a fase de criação do servidor.

Importante

O usuário ou aplicativo que usa APIs para criar servidores lógicos SQL precisa das funções RBAC de Colaborador do SQL Server e Operador de Identidade Gerenciada ou superior na assinatura.

Navegue até a página Selecionar opção de implantação SQL no portal do Azure.

Se você ainda não estiver conectado ao portal do Azure, entre quando solicitado.

Em Bancos de dados SQL, deixe Tipo de recurso definido como Banco de dados único e selecione Criar.

Na guia Noções básicas do formulário Criar Banco de Dados SQL, em Detalhes do projeto, selecione a Assinatura do Azure desejada.

Em Grupo de recursos, selecione Criar novo, insira um nome para o grupo de recursos e selecione OK.

Em Nome do banco de dados, insira um nome do banco de dados . Por exemplo,

ContosoHR.Em Servidor, selecione Criar novo e preencha o formulário Novo servidor com os seguintes valores:

- Nome do servidor: insira um nome de servidor exclusivo. Os nomes de servidor devem ser globalmente exclusivos para todos os servidores no Azure, não apenas exclusivos dentro de uma assinatura. Insira algo como

mysqlserver135, e o portal do Azure informará se ele está disponível ou não. - Login de administrador do servidor: insira um nome de login de administrador, por exemplo:

azureuser. - Palavra-passe: introduza uma palavra-passe que cumpra os requisitos de palavra-passe e introduza-a novamente no campo Confirmar palavra-passe.

- Localização: selecione um local na lista suspensa

- Nome do servidor: insira um nome de servidor exclusivo. Os nomes de servidor devem ser globalmente exclusivos para todos os servidores no Azure, não apenas exclusivos dentro de uma assinatura. Insira algo como

Selecione Next: Networking na parte inferior da página.

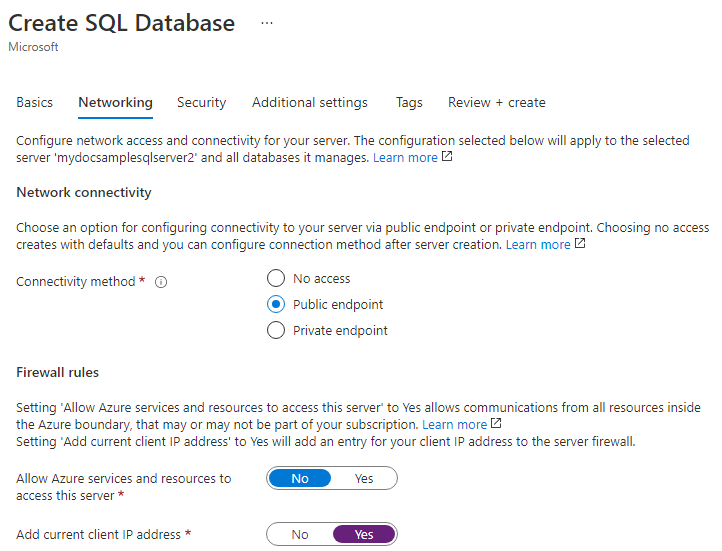

Na guia Rede, para Método de conectividade, selecione Ponto de extremidade público.

Para regras de firewall, defina Adicionar endereço IP do cliente atual como Sim. Deixe Permitir que os serviços e recursos do Azure acessem este servidor definido como Não. O resto das seleções nesta página pode ser deixado como padrão.

Selecione Seguinte: Segurança na parte inferior da página.

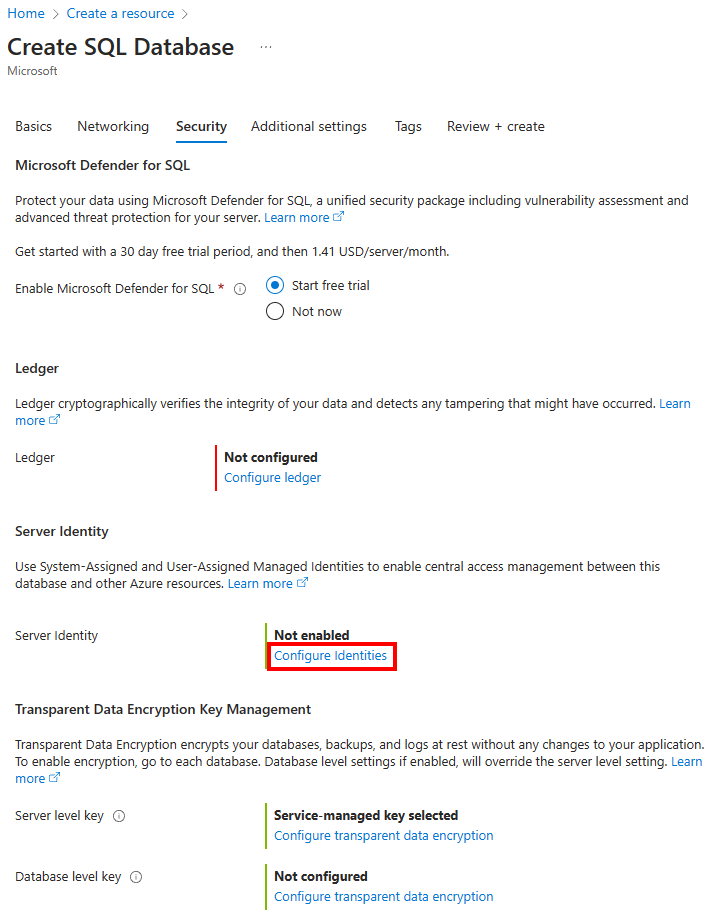

Na guia Segurança, em Identidade, selecione Configurar Identidades.

No menu Identidade, selecione Desativado para Identidade gerenciada atribuída ao sistema e, em seguida, selecione Adicionar em Identidade gerenciada atribuída pelo usuário. Selecione a Assinatura desejada e, em Identidades gerenciadas atribuídas ao usuário, selecione a identidade gerenciada atribuída pelo usuário desejada na assinatura selecionada. Em seguida, selecione o botão Adicionar .

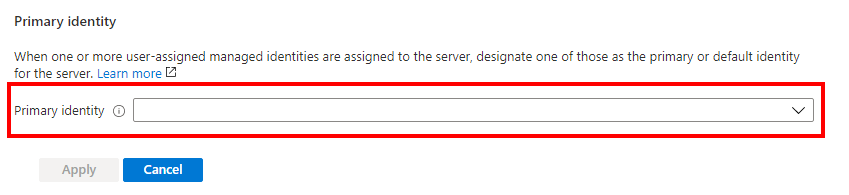

Em Identidade principal, selecione a mesma identidade gerenciada atribuída pelo usuário selecionada na etapa anterior.

Para Identidade de cliente federado, selecione a opção Alterar identidade e procure o aplicativo multilocatário que você criou nos Pré-requisitos.

Nota

Se o aplicativo multilocatário não tiver sido adicionado à política de acesso ao cofre de chaves com as permissões necessárias (Get, Wrap Key, Unwrap Key), usar esse aplicativo para federação de identidades no portal do Azure mostrará um erro. Certifique-se de que as permissões estão configuradas corretamente antes de configurar a identidade do cliente federado.

Selecione Aplicar

Na guia Segurança, em Criptografia de dados transparente, selecione Configurar criptografia de dados transparente. Selecione Chave gerenciada pelo cliente e uma opção para Inserir um identificador de chave será exibida. Adicione o Identificador de Chave obtido da chave no segundo locatário.

Selecione Aplicar

Selecione Rever + criar na parte inferior da página

Na página Rever + criar, depois de rever, selecione Criar.

Próximos passos

- Introdução à integração do Azure Key Vault e suporte Bring Your Own Key para TDE: ative o TDE usando sua própria chave do Key Vault

- Chaves gerenciadas pelo cliente entre locatários com criptografia de dados transparente

Consulte também

- Criptografia de dados transparente (TDE) com chaves gerenciadas pelo cliente no nível do banco de dados

- Configure a replicação geográfica e a restauração de backup para criptografia de dados transparente com chaves gerenciadas pelo cliente no nível do banco de dados

- Gerenciamento de identidades e chaves para TDE com chaves gerenciadas pelo cliente no nível do banco de dados

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários