Chaves gerenciadas pelo cliente entre locatários com criptografia de dados transparente

Aplica-se a:Banco de Dados

SQL do Azure Synapse Analytics (somente pools SQL dedicados)

O Azure SQL agora oferece suporte para chaves gerenciadas pelo cliente (CMK) entre locatários com criptografia de dados transparente (TDE). A CMK entre locatários expande o cenário Bring Your Own Key (BYOK) para utilizar o TDE sem a necessidade de ter o servidor lógico no Azure no mesmo locatário do Microsoft Entra que o Cofre de Chaves do Azure que armazena a chave gerenciada pelo cliente usada para proteger o servidor.

Você pode configurar o TDE com CMK para o Banco de Dados SQL do Azure para chaves armazenadas em cofres de chaves configurados em diferentes locatários do Microsoft Entra. O Microsoft Entra ID (anteriormente Azure Ative Directory) introduz um recurso chamado federação de identidade de carga de trabalho e permite que os recursos do Azure de um locatário do Microsoft Entra acessem recursos em outro locatário do Microsoft Entra.

Para obter documentação sobre criptografia de dados transparente para pools SQL dedicados dentro de espaços de trabalho Synapse, consulte Criptografia do Azure Synapse Analytics.

Nota

Microsoft Entra ID é o novo nome para o Azure Ative Directory (Azure AD). Estamos atualizando a documentação neste momento.

Cenário de uso comum

Os recursos de CMK entre locatários permitem que provedores de serviços ou fornecedores independentes de software (ISV) criem serviços sobre o SQL do Azure para estender o TDE do Azure SQL com recursos de CMK para seus respetivos clientes. Com o suporte a CMK entre locatários habilitado, os clientes ISV podem possuir o cofre de chaves e as chaves de criptografia em sua própria assinatura e no locatário Microsoft Entra. O cliente tem controle total sobre as operações de gerenciamento de chaves, enquanto acessa os recursos SQL do Azure no locatário ISV.

Interações entre locatários

A interação entre locatários entre o SQL do Azure e um cofre de chaves em outro locatário do Microsoft Entra é habilitada com o recurso Microsoft Entra, federação de identidades de carga de trabalho.

Os ISVs que implantam os serviços SQL do Azure podem criar um aplicativo multilocatário na ID do Microsoft Entra e, em seguida, configurar uma credencial de identidade federada para esse aplicativo usando uma identidade gerenciada atribuída pelo usuário. Com o nome do aplicativo e a ID do aplicativo apropriados, um cliente ou cliente ISV pode instalar o aplicativo criado pelo ISV em seu próprio locatário. Em seguida, o cliente concede a entidade de serviço associada às permissões de aplicativo (necessárias para o Azure SQL) ao cofre de chaves em seu locatário e compartilha seu local de chave com o ISV. Depois que o ISV atribui a identidade gerenciada e a identidade do cliente federado ao recurso SQL do Azure, o recurso SQL do Azure no locatário do ISV pode acessar o cofre de chaves do cliente.

Para obter mais informações, consulte:

- Configurar chaves gerenciadas pelo cliente entre locatários para uma nova conta de armazenamento

- Configurar chaves gerenciadas pelo cliente entre locatários para uma conta de armazenamento existente

Configurando a CMK entre locatários

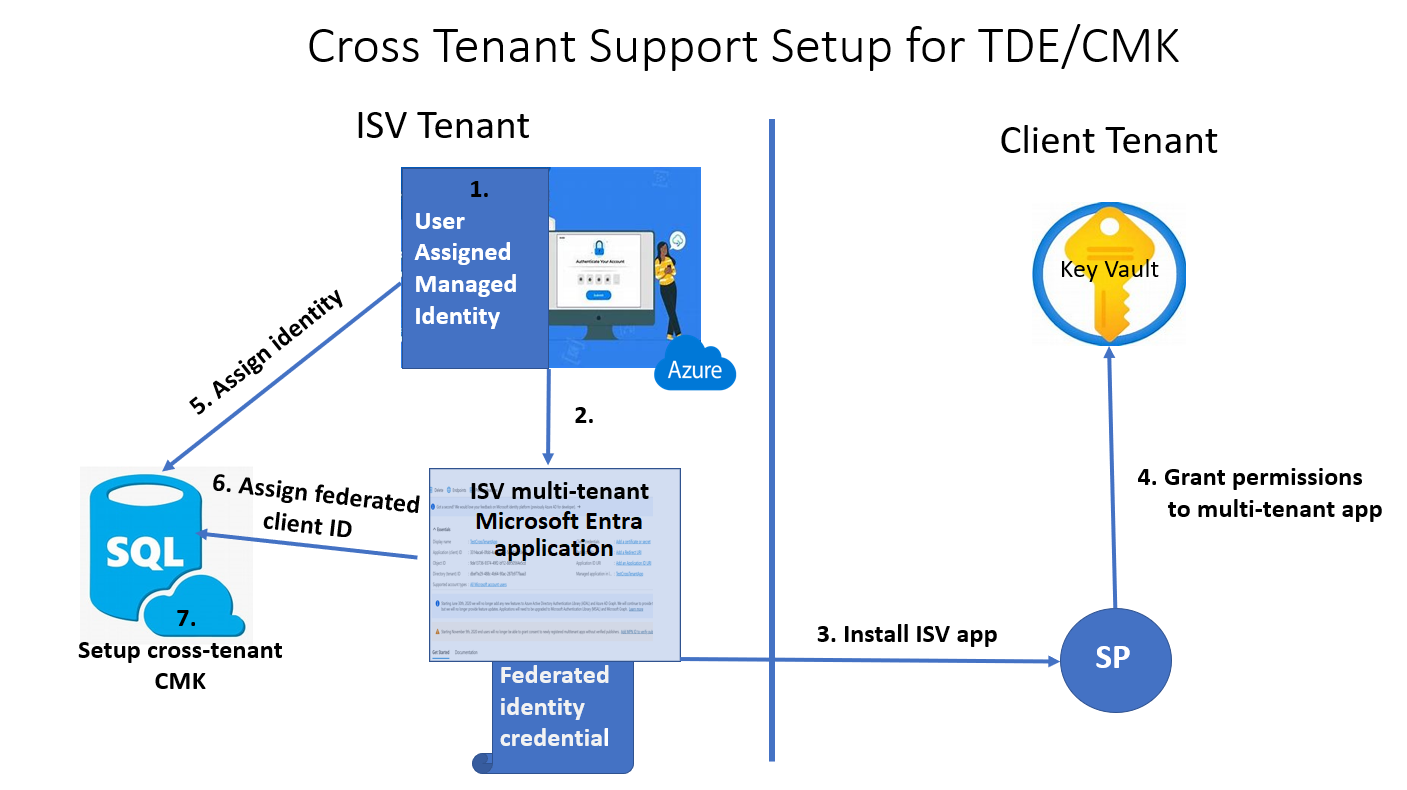

O diagrama a seguir representa as etapas para um cenário que utiliza um servidor lógico SQL do Azure que usa TDE para criptografar os dados em repouso usando uma CMK entre locatários com uma identidade gerenciada atribuída pelo usuário.

Visão geral da configuração

No locatário ISV

Criar um aplicativo multilocatário

- Configurar a identidade gerenciada atribuída pelo usuário como uma credencial federada no aplicativo

No locatário do cliente

Criar ou usar o cofre de chaves existente e conceder permissões de chave para o aplicativo multilocatário

Criar uma chave nova ou usar uma chave existente

Recupere a chave do Cofre da Chave e registre o Identificador de Chave

No locatário ISV

Atribuir a identidade gerenciada atribuída pelo usuário criada como a identidade principal no menu Identidade do recurso SQL do Azure no portal do Azure

Atribua a identidade do cliente federado no mesmo menu Identidade e use o nome do aplicativo

No menu Criptografia de dados transparente do recurso SQL do Azure, atribua um identificador de chave usando o identificador de chave do cliente obtido do locatário do cliente.

Observações

- A CMK entre locatários com recurso TDE só é suportada para identidades gerenciadas atribuídas pelo usuário. Não é possível usar uma identidade gerenciada atribuída pelo sistema para CMK entre locatários com TDE.

- A configuração de CMK entre locatários com TDE é suportada no nível do servidor e no nível do banco de dados para o Banco de Dados SQL do Azure. Para obter mais informações, consulte Criptografia de dados transparente (TDE) com chaves gerenciadas pelo cliente no nível do banco de dados.

Próximos passos

Consulte também

- Criar banco de dados SQL do Azure configurado com identidade gerenciada atribuída pelo usuário e TDE gerenciada pelo cliente

- Configurar chaves gerenciadas pelo cliente entre locatários para uma nova conta de armazenamento

- Configurar chaves gerenciadas pelo cliente entre locatários para uma conta de armazenamento existente

- Criptografia de dados transparente (TDE) com chaves gerenciadas pelo cliente no nível do banco de dados

- Configure a replicação geográfica e a restauração de backup para criptografia de dados transparente com chaves gerenciadas pelo cliente no nível do banco de dados

- Gerenciamento de identidades e chaves para TDE com chaves gerenciadas pelo cliente no nível do banco de dados