Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Aplica-se a:Instância Gerenciada do Azure SQL

Pontos de extremidade públicos para Instância Gerenciada SQL do Azure permitem o acesso a dados à sua instância gerenciada a partir de fora da rede virtual . Você pode acessar sua instância gerenciada de serviços multilocatários do Azure, como Power BI, Serviço de Aplicativo do Azure ou uma rede local. Ao usar o ponto de extremidade público em uma instância gerenciada, você não precisa usar uma VPN, o que pode ajudar a evitar problemas de taxa de transferência de VPN.

Neste artigo, você aprenderá a:

- Habilitar ou desabilitar um ponto de extremidade público para sua instância gerenciada

- Configure o grupo de segurança de rede (NSG) da sua instância gerida para permitir o tráfego para o endpoint público da instância gerida

- Obter a cadeia de conexão do ponto de extremidade pública da instância gerenciada

Permissões

Devido à sensibilidade dos dados em uma instância gerenciada, a configuração para habilitar o ponto de extremidade público da instância gerenciada requer um processo de duas etapas. Esta medida de segurança respeita a separação de funções (SoD):

- O administrador da instância gerenciada precisa habilitar o ponto de extremidade público na instância gerenciada. O administrador da instância gerida pode ser encontrado na página Visão geral para o seu recurso de instância gerida.

- Um administrador de rede precisa permitir o tráfego para a instância gerenciada usando um NSG (grupo de segurança de rede). Para obter mais informações, consulte permissões de grupo de segurança de rede.

Habilitar ponto de extremidade público

Você pode habilitar o ponto de extremidade público para sua Instância Gerenciada SQL usando o portal do Azure, o Azure PowerShell ou a CLI do Azure.

- Portal do Azure

- Azure PowerShell

- da CLI do Azure

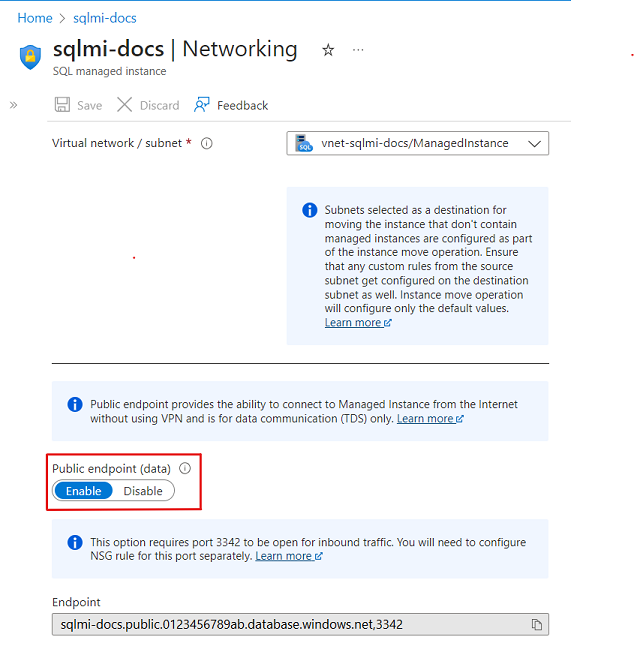

Para habilitar o ponto de extremidade público para sua Instância Gerenciada SQL no portal do Azure, siga estas etapas:

- Vá para o portal do Azure.

- Abra o grupo de recursos com a instância gerenciada e selecione a instância gerenciada SQL na qual você deseja configurar o ponto de extremidade público.

- Nas definições de Segurança, selecione o separador Rede.

- Na página Configuração de rede virtual, selecione Ativar e, em seguida, o ícone Salvar para atualizar a configuração.

Desativar ponto de extremidade público

Pode desativar o endpoint público para a sua Instância Gerida SQL utilizando o portal do Azure, o Azure PowerShell e a CLI do Azure.

- Portal do Azure

- Azure PowerShell

- da CLI do Azure

Para desativar o ponto de extremidade público usando o Portal do Azure, siga estas etapas:

- Vá para o portal do Azure.

- Abra o grupo de recursos com a instância gerenciada e selecione a instância gerenciada SQL na qual você deseja configurar o ponto de extremidade público.

- Nas definições de Segurança, selecione o separador Rede.

- Na página Configuração de rede virtual, selecione Desativar e, em seguida, o ícone Salvar para atualizar a configuração.

Permitir tráfego de ponto de extremidade público no grupo de segurança de rede

Use o portal do Azure para permitir o tráfego público dentro do grupo de segurança de rede. Siga estes passos:

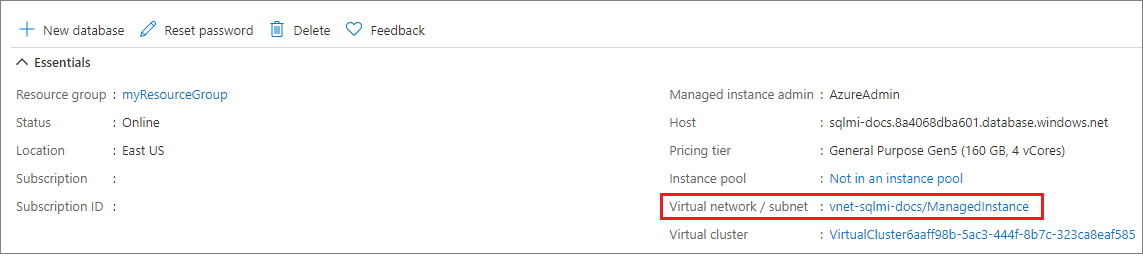

Vá para a página Visão Geral do

para sua Instância Gerenciada do SQL no portal do Azure .Selecione o link Rede virtual/sub-rede, que o levará à página Configuração de rede virtual.

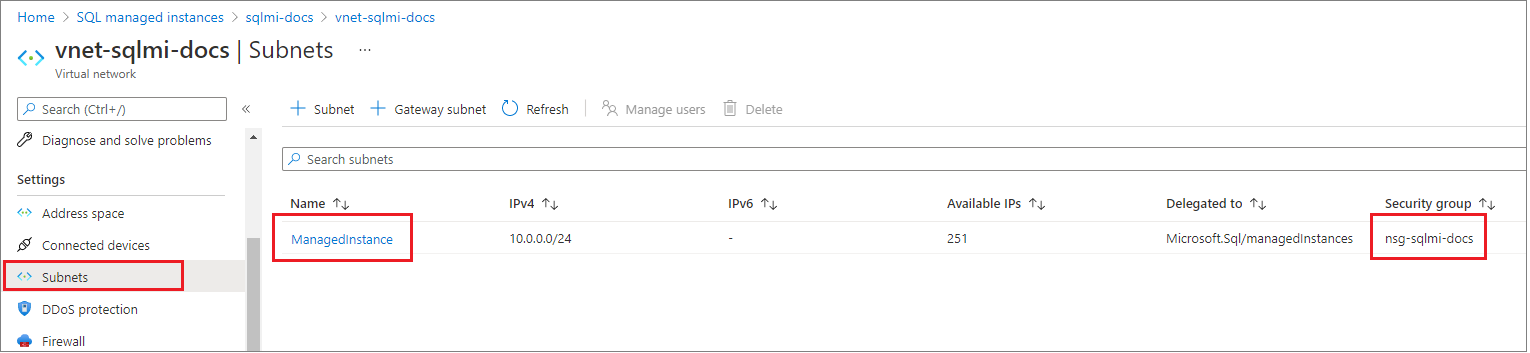

Selecione o separador Sub-redes no painel de configuração da sua rede virtual e anote o nome do GRUPO DE SEGURANÇA para a sua instância gerida.

Volte para o grupo de recursos que contém sua instância gerenciada. Você deve ver o nome do grupo de segurança de rede anotado anteriormente. Selecione o nome do Grupo de Segurança de Rede para abrir a página de configuração do Grupo de Segurança de Rede.

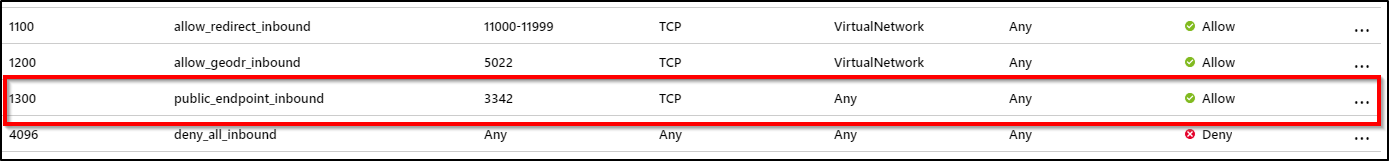

Selecione o separador Regras de segurança de entrada e adicione uma regra que tenha uma prioridade mais alta do que a regra de deny_all_inbound com as seguintes configurações:

Cenário Valor sugerido Descrição Origem Qualquer endereço IP ou etiqueta de serviço - Para serviços do Azure como o Power BI, selecione a Marca de Serviço de Nuvem do Azure

- Para o seu computador ou máquina virtual do Azure, use o endereço IP NAT

Intervalos de porta de origem * Deixe isso para * (qualquer), pois as portas de origem são normalmente alocadas dinamicamente e, como tal, imprevisíveis Destino Qualquer Deixando o destino como Qualquer para permitir o tráfego na sub-rede da instância gerenciada Intervalos de portas de destino 3342 Defina a porta de destino como 3342, que é o ponto final TDS público da instância gerida. Protocolo TCP A Instância Gerenciada SQL usa o protocolo TCP para TDS Ação Permitir Permitir tráfego de entrada para instância gerida através do endpoint público Prioridade 1300 Certifique-se de que esta regra tem prioridade mais elevada do que a regra deny_all_inbound

Observação

A porta 3342 é usada para conexões de endpoint público com a instância gerida, e não pode ser alterada atualmente.

Confirme se o roteamento está configurado corretamente

Uma rota com o prefixo de endereço 0.0.0.0/0 instrui o Azure como rotear o tráfego destinado a um endereço IP que não esteja dentro do prefixo de endereço de qualquer outra rota na tabela de rotas de uma sub-rede. Quando uma sub-rede é criada, o Azure cria uma rota padrão para o prefixo de endereço 0.0.0.0/0, com o Internet próximo tipo de salto.

Sobrepor esta rota padrão sem adicionar a(s) rota(s) necessária(s) para garantir que o tráfego do ponto de extremidade público seja roteado diretamente para Internet pode causar problemas de roteamento assimétrico, uma vez que o tráfego de entrada não passa pelo dispositivo virtual/gateway de rede virtual. Certifique-se de que todo o tráfego que chega à instância gerida pela Internet pública também saia pela Internet pública, adicionando rotas específicas para cada origem ou definindo a rota padrão para o prefixo de endereço 0.0.0.0/0 de volta para a Internet como o tipo de próximo salto.

Consulte os detalhes sobre o impacto das alterações nesta rota padrão no prefixo de endereço 0.0.0.0/0

Obter a cadeia de conexão de ponto de extremidade pública

Navegue até à página de configuração da instância gerida que foi ativada para o ponto de extremidade público. Selecione o separador Cadeias de conexão na configuração Configurações.

O nome de host do ponto de extremidade público tem o formato <mi_name>.public.<dns_zone>.database.windows.net e a porta usada para a ligação é 3342. Aqui está um exemplo de um valor de servidor na cadeia de conexão indicando a porta do ponto de extremidade público que pode ser usada em conexões com o SQL Server Management Studio ou Azure Data Studio:

<mi_name>.public.<dns_zone>.database.windows.net,3342

Próximos passos

Saiba como usar com segurança a Instância Gerida do SQL do Azure com o ponto de extremidade público.