Usar a Instância Gerenciada SQL do Azure com segurança com pontos de extremidade públicos

Aplica-se a:Instância Gerenciada SQL do Azure

A Instância Gerenciada SQL do Azure pode fornecer conectividade de usuário sobre pontos de extremidade públicos. Este artigo explica como tornar essa configuração mais segura.

Cenários

A Instância Gerenciada SQL do Azure fornece um ponto de extremidade local de rede virtual para permitir a conectividade de dentro de sua rede virtual. A opção padrão é fornecer isolamento máximo. No entanto, há cenários em que você precisa fornecer uma conexão de ponto de extremidade pública:

- A instância gerenciada deve integrar-se às ofertas de plataforma como serviço (PaaS) somente para vários locatários.

- Você precisa de uma taxa de transferência de dados maior do que é possível quando você está usando uma VPN.

- As políticas da empresa proíbem PaaS dentro de redes corporativas.

Implantar uma instância gerenciada para acesso público ao ponto de extremidade

Embora não seja obrigatório, o modelo de implantação comum para uma instância gerenciada com acesso público ao ponto de extremidade é criar a instância em uma rede virtual isolada dedicada. Nessa configuração, a rede virtual é usada apenas para isolamento de cluster virtual. Não importa se o espaço de endereço IP da instância gerenciada se sobrepõe ao espaço de endereço IP de uma rede corporativa.

Proteja os dados em movimento

O tráfego de dados da Instância Gerenciada SQL será sempre criptografado se o driver do cliente oferecer suporte à criptografia. Os dados enviados entre a instância gerenciada e outras máquinas virtuais ou serviços do Azure nunca saem do backbone do Azure. Se houver uma conexão entre a instância gerenciada e uma rede local, recomendamos que você use a Rota Expressa do Azure. O ExpressRoute ajuda a evitar a movimentação de dados pela Internet pública. Para conectividade local de instância gerenciada, somente emparelhamento privado pode ser usado.

Bloquear a conectividade de entrada e saída

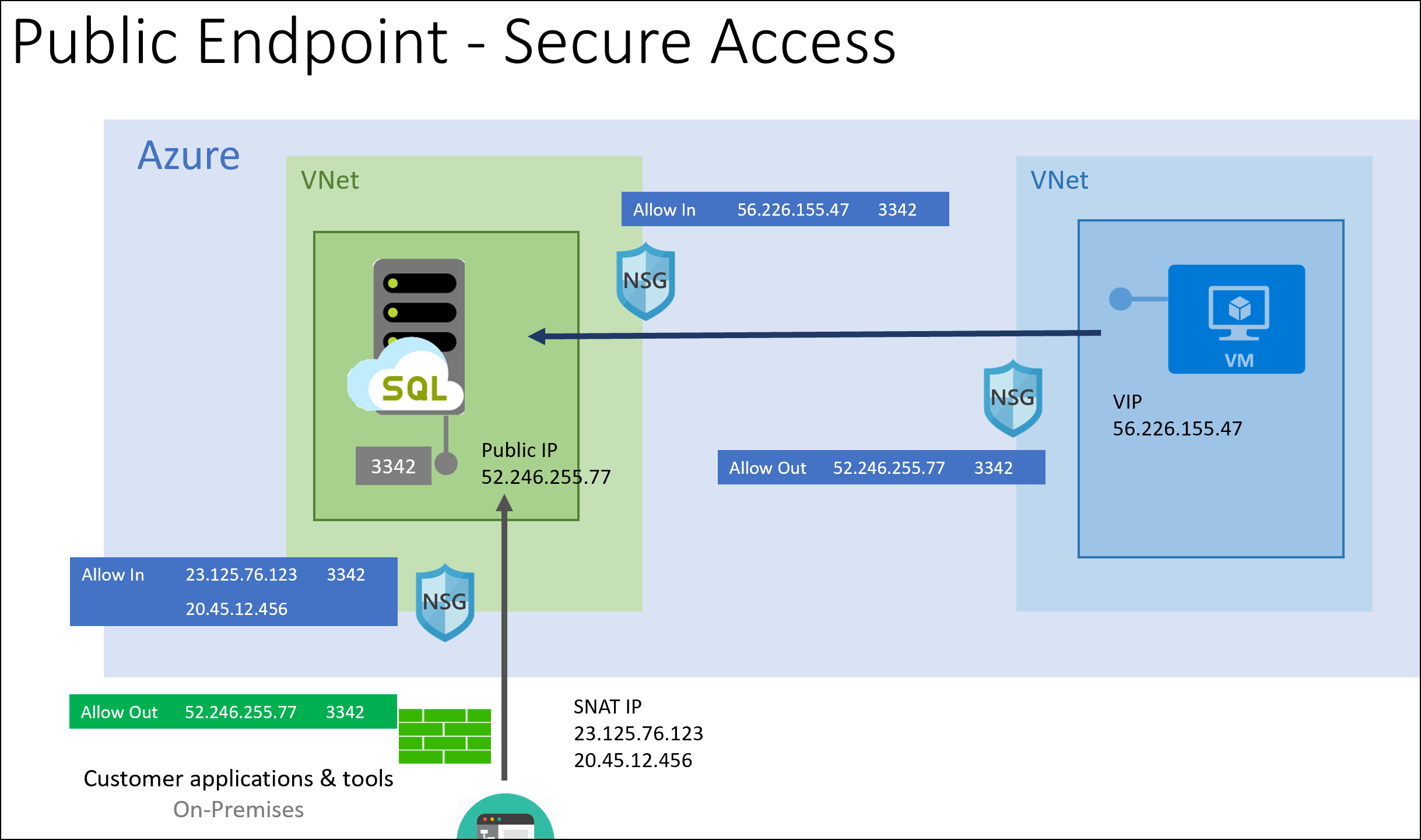

O diagrama a seguir mostra as configurações de segurança recomendadas:

Uma instância gerenciada tem um endereço de ponto de extremidade público dedicado a um cliente. Esse ponto de extremidade compartilha o endereço IP com o ponto de extremidade de gerenciamento, mas usa uma porta diferente. Semelhante a um ponto de extremidade local de rede virtual, o ponto de extremidade público pode mudar após determinadas operações de gerenciamento. Sempre determine o endereço de ponto de extremidade público resolvendo o registro FQDN do ponto de extremidade, como, por exemplo, ao configurar regras de firewall no nível do aplicativo.

Para garantir que o tráfego para a instância gerenciada seja proveniente de fontes confiáveis, recomendamos a conexão de fontes com endereços IP conhecidos. Use um grupo de segurança de rede para limitar o acesso ao ponto de extremidade público da instância gerenciada na porta 3342.

Quando os clientes precisarem iniciar uma conexão a partir de uma rede local, certifique-se de que o endereço de origem seja traduzido para um conjunto conhecido de endereços IP. Se você não puder fazer isso (por exemplo, uma força de trabalho móvel sendo um cenário típico), recomendamos que você use conexões VPN ponto a site e um ponto de extremidade local de rede virtual.

Se as conexões forem iniciadas a partir do Azure, recomendamos que o tráfego venha de um endereço IP virtual atribuído conhecido (por exemplo, uma máquina virtual). Para facilitar o gerenciamento de endereços IP virtuais (VIP), convém usar prefixos de endereços IP públicos.

Próximos passos

- Saiba como configurar o ponto de extremidade público para gerenciar instâncias: Configurar ponto de extremidade público

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários