Arquitetura de design para o Azure Bastion

O Azure Bastion oferece várias arquiteturas de implantação, dependendo da SKU selecionada e das configurações de opção. Para a maioria das SKUs, Bastion é implantado em uma rede virtual e suporta emparelhamento de rede virtual. Especificamente, o Azure Bastion gerencia a conectividade RDP/SSH para VMs criadas nas redes virtuais locais ou emparelhadas.

RDP e SSH são alguns dos meios fundamentais através dos quais você pode se conectar às suas cargas de trabalho em execução no Azure. Expor portas RDP/SSH pela Internet não é desejado e é visto como uma superfície de ameaça significativa. Isto é muitas vezes devido a vulnerabilidades de protocolo. Para conter essa superfície de ameaça, você pode implantar hosts bastion (também conhecidos como jump-servers) no lado público da sua rede de perímetro. Os servidores host Bastion são projetados e configurados para resistir a ataques. Os servidores Bastion também fornecem conectividade RDP e SSH para as cargas de trabalho situadas atrás do bastião, e também mais dentro da rede.

A SKU selecionada ao implantar o Bastion determina a arquitetura e os recursos disponíveis. Você pode atualizar para uma SKU mais alta para oferecer suporte a mais recursos, mas não pode fazer downgrade de uma SKU após a implantação. Determinadas arquiteturas, como Private-only e Developer SKU, devem ser configuradas no momento da implantação.

Implantação - SKU básico e superior

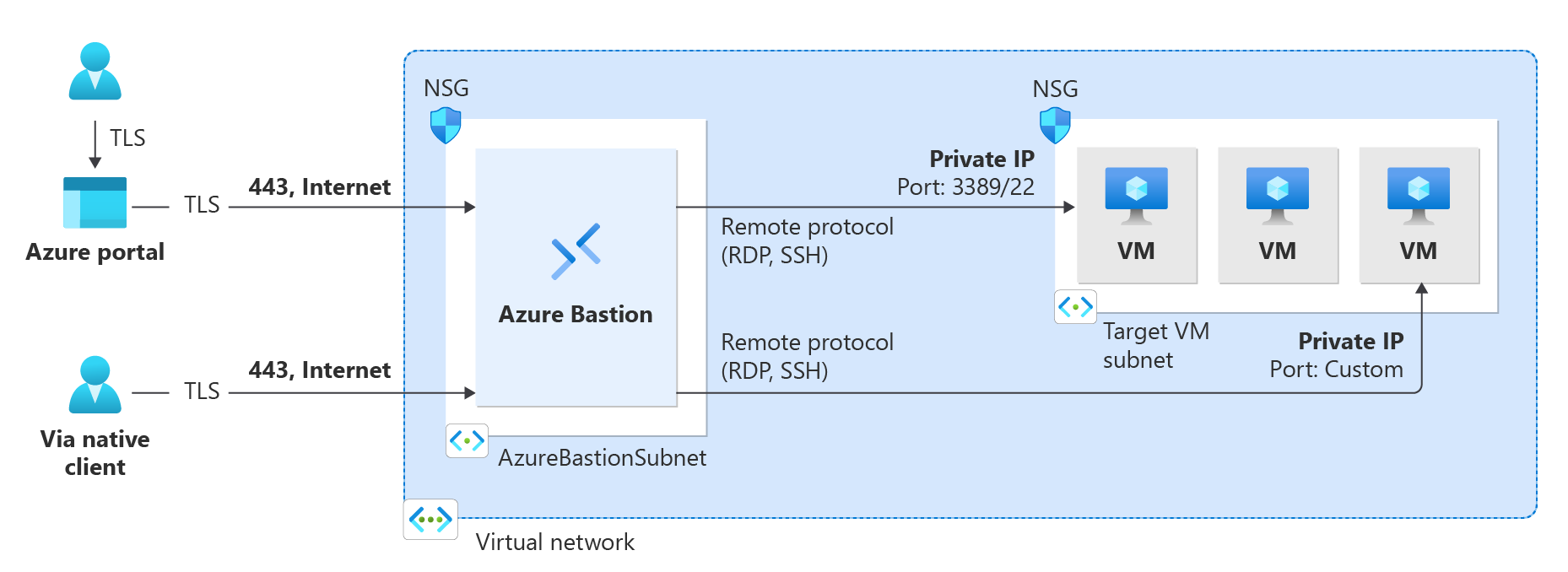

Ao trabalhar com o Basic SKU ou superior, Bastion usa a seguinte arquitetura e fluxo de trabalho.

- O host Bastion é implantado na rede virtual que contém a sub-rede AzureBastionSubnet que tem um prefixo /26 mínimo.

- O usuário se conecta ao portal do Azure usando qualquer navegador HTML5 e seleciona a máquina virtual à qual se conectar. Um endereço IP público não é necessário na VM do Azure.

- A sessão RDP/SSH é aberta no navegador com um único clique.

Para algumas configurações, o usuário pode se conectar à máquina virtual por meio do cliente nativo do sistema operacional.

Para obter os passos de configuração, veja:

- Implantar Bastion automaticamente - somente SKU básico

- Implantar Bastion usando configurações especificadas manualmente

Implantação - Desenvolvedor SKU

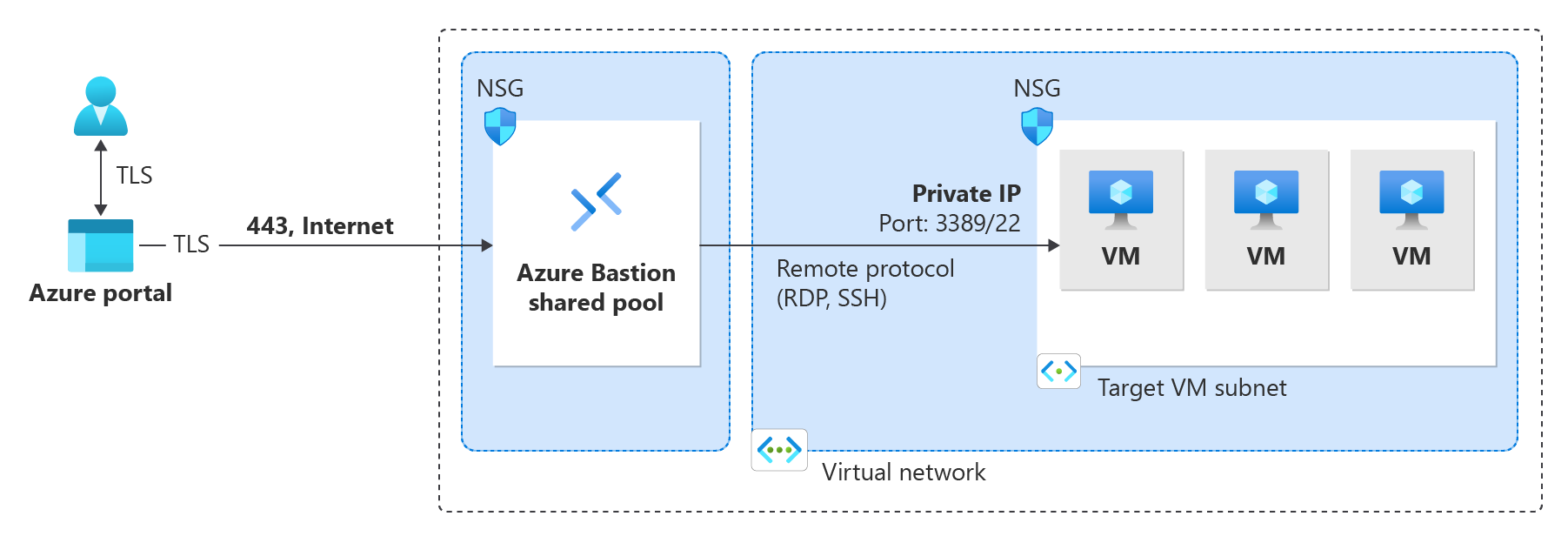

O Bastion Developer SKU é um SKU leve e gratuito. Essa SKU é ideal para usuários de desenvolvimento/teste que desejam se conectar com segurança a suas VMs, mas não precisam de recursos adicionais de bastião ou dimensionamento de host. Com a SKU do desenvolvedor, você pode se conectar a uma VM do Azure de cada vez diretamente por meio da página de conexão da máquina virtual.

Quando você implanta o Bastion usando a SKU do desenvolvedor, os requisitos de implantação são diferentes de quando você implanta usando outras SKUs. Normalmente, quando você cria um host bastion, um host é implantado na AzureBastionSubnet em sua rede virtual. O host Bastion é dedicado para seu uso. Quando você usa a SKU do desenvolvedor, um host bastion não é implantado em sua rede virtual e você não precisa de uma AzureBastionSubnet. No entanto, o host bastion SKU do desenvolvedor não é um recurso dedicado. Em vez disso, faz parte de uma piscina compartilhada.

Como o recurso bastião do Developer SKU não é dedicado, os recursos do Developer SKU são limitados. Consulte a seção SKU de definições de configuração Bastion para obter os recursos listados por SKU. Você sempre pode atualizar o SKU do desenvolvedor para um SKU mais alto se precisar suportar mais recursos. Consulte Atualizar uma SKU.

Para obter mais informações sobre a SKU do desenvolvedor, consulte Implantar o Azure Bastion - SKU do desenvolvedor.

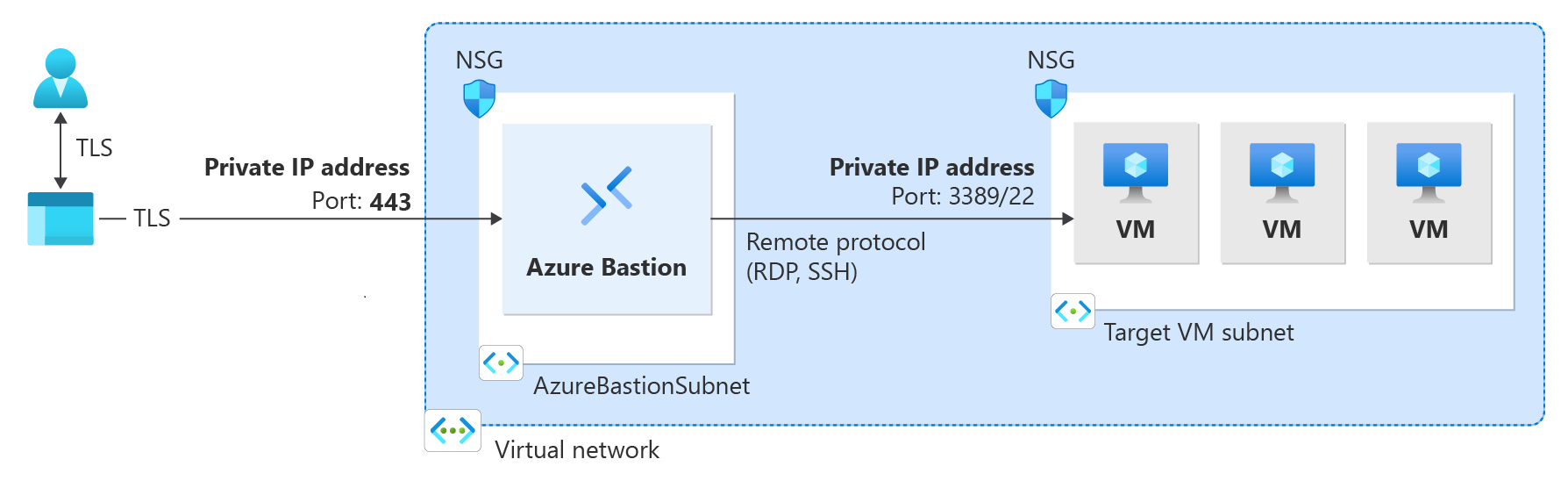

Implantação - Somente privada (visualização)

As implantações de Bastion somente privadas bloqueiam cargas de trabalho de ponta a ponta criando uma implantação não roteável pela Internet do Bastion que permite apenas acesso a endereços IP privados. As implantações Bastion somente privadas não permitem conexões com o host bastion por meio de endereço IP público. Por outro lado, uma implantação regular do Azure Bastion permite que os usuários se conectem ao host bastion usando um endereço IP público.

O diagrama mostra a arquitetura de implantação somente privada Bastion. Um usuário conectado ao Azure por meio do emparelhamento privado da Rota Expressa pode se conectar com segurança ao Bastion usando o endereço IP privado do host bastion. Bastion pode então fazer a conexão via endereço IP privado para uma máquina virtual que está dentro da mesma rede virtual que o host bastion. Em uma implantação de Bastion somente privada, Bastion não permite acesso de saída fora da rede virtual.

Considerações:

O Bastion somente privado é configurado no momento da implantação e requer a camada de SKU Premium.

Não é possível mudar de uma implantação Bastion regular para uma implantação somente privada.

Para implantar Bastion somente privado em uma rede virtual que já tenha uma implantação Bastion, primeiro remova Bastion de sua rede virtual e, em seguida, implante Bastion de volta à rede virtual como somente privado. Você não precisa excluir e recriar o AzureBastionSubnet.

Se você quiser criar conectividade privada de ponta a ponta, conecte-se usando o cliente nativo em vez de se conectar por meio do portal do Azure.

Se sua máquina cliente for local e não for do Azure, você precisará implantar uma Rota Expressa ou VPN e habilitar a conexão baseada em IP no recurso Bastion

Para obter mais informações sobre implantações somente privadas, consulte Implantar Bastion como somente privado.