Nota

O acesso a esta página requer autorização. Podes tentar iniciar sessão ou mudar de diretório.

O acesso a esta página requer autorização. Podes tentar mudar de diretório.

O Microsoft Defender External Attack Surface Management (Defender EASM) verifica ativos de inventário e coleta metadados contextuais robustos que alimentam o Attack Surface Insights. Esses insights ajudam uma organização a entender como é sua superfície de ataque, onde reside o risco e em quais ativos eles precisam se concentrar.

Important

A utilização do Azure Copilot para consultar o Defender EASM está incluída no Copilot for Security e requer unidades de computação de segurança (SCUs). Você pode provisionar SCUs e aumentá-las ou diminuí-las a qualquer momento. Para obter mais informações sobre SCUs, consulte Introdução ao Microsoft Copilot e Gerenciar o uso de unidades de computação de segurança.

Para usar o Azure Copilot para consultar o Defender EASM, você ou a sua equipa administrativa devem ser membros do papel apropriado no Copilot for Security e ter acesso a um recurso Defender EASM. Para obter informações sobre funções suportadas, consulte Compreender a autenticação no Microsoft Copilot for Security.

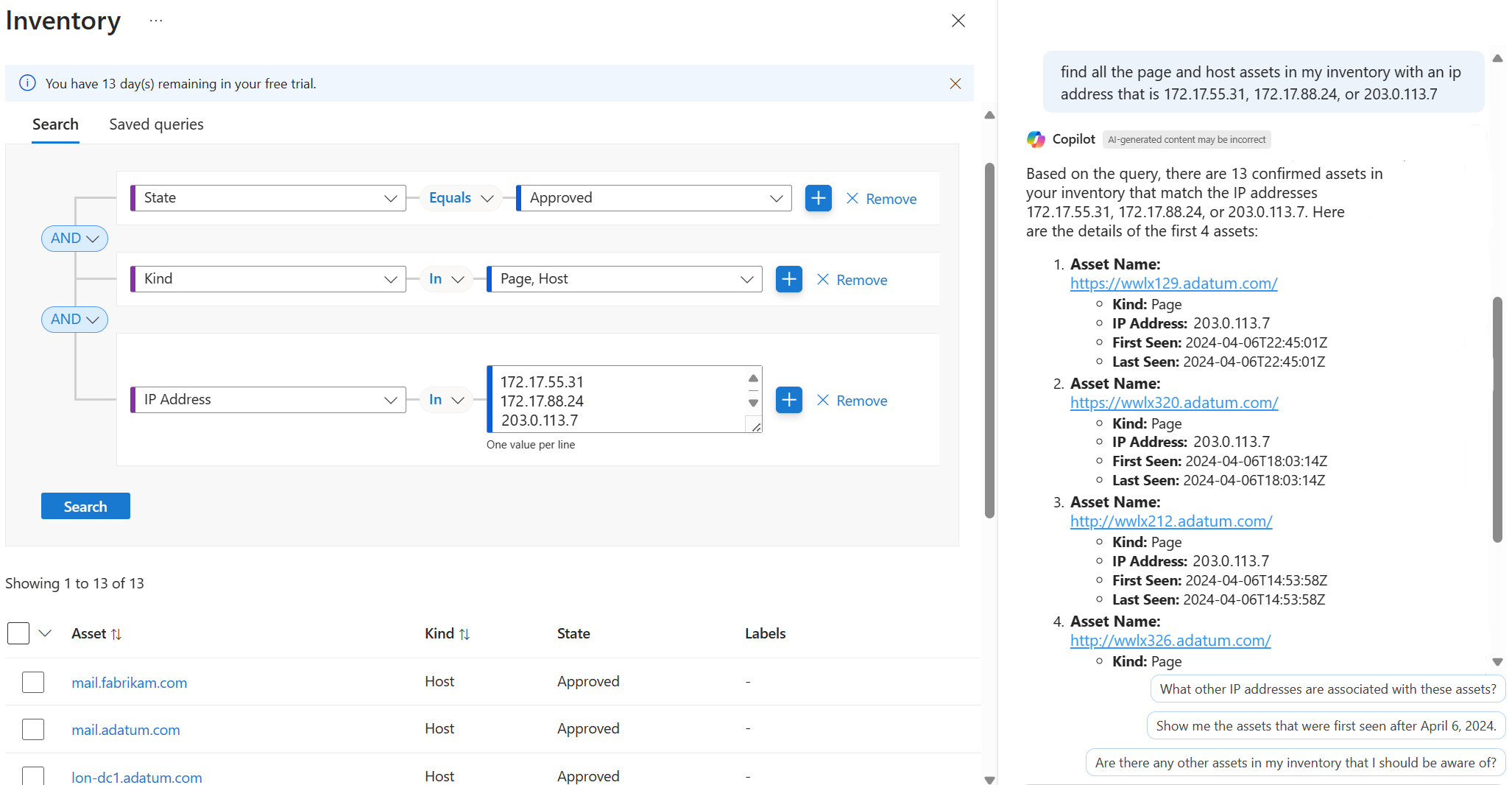

Com o Azure Copilot, pode usar linguagem natural para colocar questões e compreender melhor a superfície de ataque da sua organização. Através dos amplos recursos de consulta do Defender EASM, você pode extrair metadados de ativos e informações importantes sobre ativos, mesmo que não tenha um conjunto avançado de habilidades de consulta do Defender EASM.

Quando perguntas ao Azure Copilot sobre a tua superfície de ataque, ele retira automaticamente o contexto quando possível, com base na conversa atual ou na página que estás a ver no portal Azure. Se o contexto não estiver claro, você será solicitado a especificar qual recurso EASM do Defender usar.

Tip

As tarefas e exemplos de prompts aqui listados mostram algumas das áreas onde o Azure Copilot pode ser especialmente útil. No entanto, esta não é uma lista completa de todas as coisas que você pode fazer. Incentivamo-lo a experimentar os seus próprios prompts e a ver como o Azure Copilot pode ajudá-lo a gerir os seus recursos e ambiente Azure.

Exemplos de sugestões

Aqui estão alguns exemplos dos tipos de prompts que você pode usar para consultar dados de superfície de ataque coletados pelo Defender EASM. Modifique esses prompts com base em seus cenários da vida real ou tente prompts adicionais para obter conselhos sobre áreas específicas.

- Fale-me sobre insights de alta prioridade sobre a superfície de ataque do Defender EASM.

- Quais são os meus ativos voltados para o exterior?

- Encontre todos os ativos da página e do host no meu inventário com o endereço IP (endereço)

- "Mostre-me todos os ativos que exigem investigação."

- "Tenho algum domínio que está expirando dentro de 30 dias?"

- "Quais ativos estão usando o jQuery versão 3.1.0?"

- "Pôr os hosts com a porta X aberta na minha superfície de ataque?"

- "Quais dos meus bens têm um e-mail de registo de

name@example.com?" - "Quais dos meus ativos têm serviços contendo 'Azure' e vulnerabilidades neles?"

Exemplo

Você pode usar uma consulta de linguagem natural para entender melhor sua superfície de ataque. Neste exemplo, a consulta é "encontrar todos os ativos da página e do host no meu inventário com um endereço IP que seja (lista de endereços IP)". O Azure Copilot consulta o seu inventário Defender EASM e fornece detalhes sobre os ativos que correspondem aos seus critérios. Em seguida, você pode fazer perguntas adicionais, conforme necessário.

Próximos passos

- Explore as capacidades do Azure Copilot.

- Saiba mais sobre o Defender EASM.