Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

APLICA-SE A: Azure Data Factory

Azure Data Factory  Azure Synapse Analytics

Azure Synapse Analytics

Gorjeta

Experimente o Data Factory no Microsoft Fabric, uma solução de análise tudo-em-um para empresas. O Microsoft Fabric abrange tudo, desde a movimentação de dados até ciência de dados, análises em tempo real, business intelligence e relatórios. Saiba como iniciar uma nova avaliação gratuitamente!

Nota

O recurso de injeção de rede virtual expressa ainda não é suportado para o tempo de execução de integração do SSIS nas regiões abaixo:

- Jio Índia Oeste ou Suíça Oeste

- Gov dos EUA Texas ou Gov dos EUA Arizona

- China Norte 2 ou China Leste 2

Quando você usa o SQL Server Integration Services (SSIS) no Azure Data Factory (ADF) ou Synapse Pipelines, há dois métodos para você unir seu tempo de execução de integração (IR) Azure-SSIS a uma rede virtual: padrão e expresso. Se você usar o método express, precisará configurar sua rede virtual para atender a estes requisitos:

Certifique-se de que Microsoft.Batch é um provedor de recursos registrado na assinatura do Azure que tem a rede virtual para seu IR do Azure-SSIS ingressar. Para obter instruções detalhadas, consulte a seção Registrar o Lote do Azure como um provedor de recursos.

Certifique-se de que não há bloqueio de recursos na sua rede virtual.

Selecione uma sub-rede adequada na rede virtual para que seu IR do Azure-SSIS ingresse. Para obter mais informações, consulte a seção Selecione uma sub-rede a seguir.

Certifique-se de que o usuário que cria o IR do Azure-SSIS recebe as permissões de controle de acesso baseado em função (RBAC) necessárias para ingressar na rede/sub-rede virtual. Para obter mais informações, consulte a seção Selecionar permissões de rede virtual a seguir.

Dependendo do cenário específico, você pode, opcionalmente, definir as seguintes configurações:

Se você quiser usar um endereço IP público estático para o tráfego de saída do seu IR do Azure-SSIS, consulte a seção Configurar um endereço IP público estático a seguir.

Se você quiser usar seu próprio servidor DNS (sistema de nomes de domínio) na rede virtual, consulte a seção Configurar um servidor DNS personalizado a seguir.

Se você quiser usar um NSG (grupo de segurança de rede) para limitar o tráfego de saída na sub-rede, consulte a seção Configurar um NSG a seguir.

Se você quiser usar rotas definidas pelo usuário (UDRs) para auditar/inspecionar o tráfego de saída, consulte a seção Configurar UDRs a seguir.

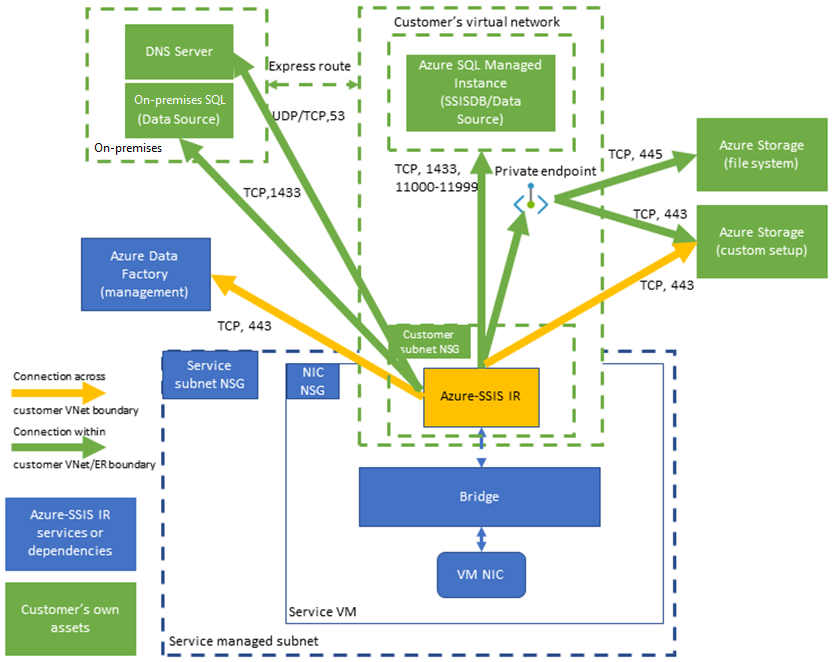

Este diagrama mostra as conexões necessárias para seu IR do Azure-SSIS:

Selecione uma sub-rede

Para habilitar a injeção de rede virtual expressa, você deve selecionar uma sub-rede adequada para seu IR do Azure-SSIS para ingressar:

Não selecione a GatewaySubnet, pois ela é dedicada para gateways de rede virtual.

Verifique se a sub-rede selecionada tem endereços IP disponíveis para pelo menos duas vezes o número do nó IR do Azure-SSIS. Eles são necessários para que possamos evitar interrupções ao implementar patches/atualizações para seu IR do Azure-SSIS. O Azure também reserva alguns endereços IP que não podem ser usados em cada sub-rede. O primeiro e o último endereços IP são reservados para conformidade de protocolo, enquanto mais três endereços são reservados para serviços do Azure. Para obter mais informações, consulte a seção Restrições de endereço IP da sub-rede.

Não use uma sub-rede ocupada exclusivamente por outros serviços do Azure (por exemplo, Instância Gerenciada SQL do Azure, Serviço de Aplicativo e assim por diante).

A sub-rede selecionada deve ser delegada ao serviço Microsoft.Batch/batchAccounts . Para obter mais informações, consulte o artigo Visão geral da delegação de sub-rede. Para obter instruções detalhadas, consulte a seção Delegar uma sub-rede ao Lote do Azure.

Selecionar permissões de rede virtual

Para habilitar a injeção de rede virtual expressa, o usuário que cria o IR do Azure-SSIS deve receber as permissões RBAC necessárias para ingressar na rede/sub-rede virtual. Tem duas opções:

Use a função interna de Colaborador de Rede . Essa função vem com a permissão Microsoft.Network/*, que tem um escopo maior do que o necessário.

Crie uma função personalizada que inclua apenas a permissão necessária Microsoft.Network/virtualNetworks/subnets/join/action .

Para obter instruções detalhadas, consulte a seção Conceder permissões de rede virtual.

Configurar um endereço IP público estático

Se você quiser usar um endereço IP público estático para o tráfego de saída do seu IR do Azure-SSIS, para que possa permiti-lo em seus firewalls, configure a NAT (conversão de endereços de rede de rede virtual) para configurá-lo.

Configurar um servidor DNS personalizado

Se você quiser usar seu próprio servidor DNS na rede virtual para resolver seus nomes de host privados, certifique-se de que ele também possa resolver nomes de host globais do Azure (por exemplo, seu Armazenamento de Blob do Azure chamado <your storage account>.blob.core.windows.).

Recomendamos que você configure seu próprio servidor DNS para encaminhar solicitações DNS não resolvidas para o endereço IP dos resolvedores recursivos do Azure (168.63.129.16).

Para obter mais informações, consulte a seção Resolução de nomes de servidor DNS.

Agora, para que o Azure-SSIS IR use seu próprio servidor DNS, você precisa configurá-lo com uma configuração personalizada padrão seguindo estas etapas:

Baixe um script de configuração personalizado main.cmd + seu arquivo associado setupdnsserver.ps1.

Substitua "your-dns-server-ip" em main.cmd pelo endereço IP do seu próprio servidor DNS.

Carregue main.cmd + setupdnsserver.ps1 em seu próprio contêiner de blob de Armazenamento do Azure para configuração personalizada padrão e insira seu URI SAS ao provisionar o IR do Azure-SSIS, consulte o artigo Personalizando o IR do Azure-SSIS .

Nota

Use um FQDN (nome de domínio totalmente qualificado) para seu nome de host privado (por exemplo, use <your_private_server>.contoso.com em vez de <your_private_server>). Como alternativa, você pode usar uma configuração personalizada padrão em seu IR do Azure-SSIS para anexar automaticamente seu próprio sufixo DNS (por exemplocontoso.com) a qualquer nome de domínio de rótulo único não qualificado e transformá-lo em um FQDN antes de usá-lo em consultas DNS, consulte a seção Exemplos de configuração personalizada padrão.

Configurar um NSG

Se você quiser usar um NSG na sub-rede associada ao seu IR do Azure-SSIS, permita o seguinte tráfego de saída:

| Protocolo de transporte | Origem | Portas de origem | Destino | Portas de destino | Comentários |

|---|---|---|---|---|---|

| TCP | Rede virtual | * | DataFactoryManagement | 443 | Necessário para que seu IR do Azure-SSIS acesse os serviços do ADF. Seu tráfego de saída usa apenas o ponto de extremidade público do ADF por enquanto. |

| TCP | Rede virtual | * | SQL/VirtualNetwork | 1433, 11000-11999 | (Opcional) Somente necessário se você usar o servidor/Instância Gerenciada do Banco de Dados SQL do Azure para hospedar o catálogo SSIS (SSISDB). Se o servidor/Instância Gerenciada do Banco de Dados SQL do Azure estiver configurado com um ponto de extremidade público/ponto de extremidade de serviço de rede virtual, use a marca de serviço Sql como destino. Se o servidor/Instância Gerenciada do Banco de Dados SQL do Azure estiver configurado com um ponto de extremidade privado, use a marca de serviço VirtualNetwork como destino. Se a política de conexão do servidor estiver definida como Proxy em vez de Redirect, apenas a porta 1433 será necessária. |

| TCP | Rede virtual | * | Armazenamento/VirtualNetwork | 443 | (Opcional) Apenas necessário se você usar o contêiner de blob de Armazenamento do Azure para armazenar seu script/arquivos de configuração personalizada padrão. Se o seu Armazenamento do Azure estiver configurado com um ponto de extremidade público/ponto de extremidade de serviço de rede virtual, use a marca de serviço de Armazenamento como destino. Se o Armazenamento do Azure estiver configurado com um ponto de extremidade privado, use a marca de serviço VirtualNetwork como destino. |

| TCP | Rede virtual | * | Armazenamento/VirtualNetwork | 445 | (Opcional) Apenas necessário se precisar de aceder aos Ficheiros do Azure. Se o seu Armazenamento do Azure estiver configurado com um ponto de extremidade público/ponto de extremidade de serviço de rede virtual, use a marca de serviço de Armazenamento como destino. Se o Armazenamento do Azure estiver configurado com um ponto de extremidade privado, use a marca de serviço VirtualNetwork como destino. |

Configurar UDRs

Se quiser auditar/inspecionar o tráfego de saída do seu IR do Azure-SSIS, você pode usar rotas definidas pelo usuário (UDRs) para redirecioná-lo para um dispositivo de firewall local por meio do túnel forçado da Rota Expressa do Azure que anuncia uma rota 0.0.0.0/0 do protocolo de gateway de fronteira (BGP) para a rede virtual, para um dispositivo virtual de rede (NVA) configurado como firewall ou para o serviço de Firewall do Azure.

Seguindo nossa orientação na seção Configurar um NSG acima, você deve implementar regras semelhantes no dispositivo/serviço de firewall para permitir o tráfego de saída do seu IR do Azure-SSIS:

Se você usa o Firewall do Azure:

Você deve abrir a porta 443 para tráfego TCP de saída com a tag de serviço DataFactoryManagement como destino.

Se você usar o servidor/Instância Gerenciada do Banco de Dados SQL do Azure para hospedar o SSISDB, deverá abrir as portas 1433, 11000-11999 para tráfego TCP de saída com a marca de serviço Sql/VirtualNetwork como destino.

Se você usar o contêiner de blob do Armazenamento do Azure para armazenar seu script/arquivos de configuração personalizada padrão, deverá abrir a porta 443 para tráfego TCP de saída com a marca de serviço Storage/VirtualNetwork como destino.

Se precisar acessar os Arquivos do Azure, abra a porta 445 para tráfego TCP de saída com a marca de serviço Storage/VirtualNetwork como destino.

Se utilizar outro dispositivo/serviço de firewall:

Você deve abrir a porta 443 para tráfego TCP de saída com 0.0.0.0/0 ou o seguinte FQDN específico do ambiente do Azure como destino:

Ambiente do Azure FQDN Azure Público *.frontend.clouddatahub.net Azure Government *.frontend.datamovement.azure.us Microsoft Azure operado pela 21Vianet *.frontend.datamovement.azure.cn Se você usar o servidor/Instância Gerenciada do Banco de Dados SQL do Azure para hospedar o SSISDB, deverá abrir as portas 1433, 11000-11999 para tráfego TCP de saída com 0.0.0.0/0 ou seu servidor do Banco de Dados SQL do Azure/FQDN da Instância Gerenciada como destino.

Se você usar o contêiner de blob do Armazenamento do Azure para armazenar seu script/arquivos de configuração personalizada padrão, deverá abrir a porta 443 para tráfego TCP de saída com 0.0.0.0/0 ou seu FQDN de Armazenamento de Blob do Azure como destino.

Se precisar acessar os Arquivos do Azure, abra a porta 445 para tráfego TCP de saída com 0.0.0.0/0 ou o FQDN dos Arquivos do Azure como destino.

Conteúdos relacionados

- Associar o IR do Azure-SSIS a uma rede virtual através da IU do ADF

- Associar o IR do Azure-SSIS a uma rede virtual através do Azure PowerShell

Para obter mais informações sobre o Azure-SSIS IR, consulte os seguintes artigos:

- IR do Azure-SSIS. Este artigo fornece informações conceituais gerais sobre RIs, incluindo o IR do Azure-SSIS.

- Tutorial: Implantar pacotes SSIS no Azure. Este tutorial fornece instruções passo a passo para criar seu IR do Azure-SSIS. Ele usa o servidor do Banco de Dados SQL do Azure para hospedar o SSISDB.

- Crie um IR do Azure-SSIS. Este artigo expande o tutorial. Ele fornece instruções sobre como usar o servidor do Banco de Dados SQL do Azure configurado com um ponto de extremidade de serviço de rede virtual/regra de firewall IP/ponto de extremidade privado ou uma Instância Gerenciada SQL do Azure que ingressa em uma rede virtual para hospedar o SSISDB. Ele mostra como unir seu IR do Azure-SSIS a uma rede virtual.

- Monitorizar um Azure-SSIS IR. Este artigo mostra como obter e compreender as informações sobre o Azure-SSIS IR.

- Gerir o Azure-SSIS IR. Este artigo mostra-lhe como parar, iniciar ou eliminar o Azure-SSIS IR. Mostra também como aumentá-lo horizontalmente mediante a adição de mais nós.