Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Este artigo é um de uma série de artigos que descrevem o caminho de implantação para monitoramento de OT com o Microsoft Defender for IoT e descreve como definir configurações de proxy em seu sensor de OT para se conectar ao Azure.

Pode ignorar este passo nos seguintes casos:

Se você estiver trabalhando em ambiente com ar comprimido e sensores gerenciados localmente

Se você estiver usando uma conexão direta entre seu sensor OT e o Azure. Nesse caso, você já executou todas as etapas necessárias ao provisionar o sensor para gerenciamento de nuvem

Pré-requisitos

Para executar as etapas descritas neste artigo, você precisará:

Um sensor de rede OT instalado, configurado e ativado.

Uma compreensão dos métodos de conexão suportados para sensores Defender for IoT conectados à nuvem e um plano para sua implantação de site OT que inclua o método de conexão que você deseja usar para cada sensor.

Acesso ao sensor OT como utilizador administrador. Para obter mais informações, consulte Usuários e funções locais para monitoramento de OT com o Defender for IoT.

Esta etapa é executada por suas equipes de implantação e conectividade.

Configurar definições de proxy no sensor OT

Esta seção descreve como definir as configurações de um proxy existente no console do sensor OT. Se você ainda não tiver um proxy, configure um usando os seguintes procedimentos:

- Configurar um proxy do Azure

- Conecte-se via cadeia de proxies

- Configurar a conectividade para ambientes multicloud

Para definir as configurações de proxy no seu sensor OT:

Inicie sessão no seu sensor OT e selecione Configurações do > sistema Configurações de rede do sensor.

Ative a opção Ativar proxy e insira os seguintes detalhes para o servidor proxy:

- Host de Proxy

- Porta proxy

- Nome de usuário do proxy (opcional)

- Senha de proxy (opcional)

Por exemplo:

Se relevante, selecione Certificado de cliente para carregar um certificado de autenticação de proxy para acesso a um servidor proxy SSL/TLS.

Nota

Um certificado SSL/TLS de cliente é necessário para servidores proxy que inspecionam o tráfego SSL/TLS, como ao usar serviços como Zscaler e Palo Alto Prisma.

Selecione Guardar.

Configurar um proxy do Azure

Você pode usar um proxy do Azure para conectar seu sensor ao Defender for IoT nas seguintes situações:

- Você precisa de conectividade privada entre seu sensor e o Azure

- Seu site está conectado ao Azure via ExpressRoute

- O seu site está ligado ao Azure através de uma VPN

Se você já tiver um proxy configurado, continue diretamente com a definição das configurações de proxy no console do sensor.

Se você ainda não tiver um proxy configurado, use os procedimentos desta seção para configurar um na sua VNET do Azure.

Pré-requisitos

Antes de começar, certifique-se de que tem:

Um espaço de trabalho do Log Analytics para monitorar logs

Conectividade de site remoto com a VNET do Azure

Tráfego HTTPS de saída na porta 443 permitido a partir do seu sensor para os pontos finais necessários para o Defender for IoT. Para obter mais informações, consulte Provisionar sensores OT para gestão na nuvem.

Um recurso de servidor proxy, com permissões de firewall para acessar os serviços de nuvem da Microsoft. O procedimento descrito neste artigo usa um servidor Squid hospedado no Azure.

Importante

O Microsoft Defender for IoT não oferece suporte para o Squid ou quaisquer outros serviços de proxy. É da responsabilidade do cliente configurar e manter o serviço de proxy.

Definir configurações de proxy do sensor

Esta seção descreve como configurar um proxy em sua VNET do Azure para uso com um sensor OT e inclui as seguintes etapas:

- Definir uma conta de armazenamento para logs NSG

- Definir redes virtuais e sub-redes

- Definir um gateway de rede virtual ou local

- Definir grupos de segurança de rede

- Definir um conjunto de escala de máquina virtual do Azure

- Criar um balanceador de carga do Azure

- Configurar um gateway NAT

Etapa 1: Definir uma conta de armazenamento para logs NSG

No portal do Azure, crie uma nova conta de armazenamento com as seguintes configurações:

| Área | Definições |

|---|---|

| Noções básicas |

Desempenho: Padrão Tipo de conta: Blob storage Replicação: LRS |

| Rede |

Método de conectividade: Ponto de extremidade público (rede selecionada) Em Redes Virtuais: Nenhuma Preferência de roteamento: roteamento de rede da Microsoft |

| Proteção de Dados | Mantenha todas as opções desmarcadas |

| Avançado | Manter todos os valores padrão |

Etapa 2: Definir redes virtuais e sub-redes

Crie a seguinte rede virtual e as sub-redes associadas:

| Nome | Tamanho recomendado |

|---|---|

MD4IoT-VNET |

/26 ou /25 com Bastion |

| Sub-redes: | |

- GatewaySubnet |

/27 |

- ProxyserverSubnet |

/27 |

-

AzureBastionSubnet (opcional) |

/26 |

Etapa 3: Definir um gateway de rede virtual ou local

Crie uma VPN ou ExpressRoute Gateway para gateways virtuais ou crie um gateway local, dependendo de como você conecta sua rede local ao Azure.

Anexe o gateway à GatewaySubnet sub-rede criada anteriormente.

Para obter mais informações, consulte:

- Sobre gateways VPN

- Ligar uma rede virtual a um circuito do ExpressRoute com o portal

- Modificar as definições do gateway de rede local com o portal do Azure

Etapa 4: Definir grupos de segurança de rede

Crie um NSG e defina as seguintes regras de entrada:

Crie uma regra

100para permitir o tráfego de seus sensores (as fontes) para o endereço IP privado do balanceador de carga (o destino). Use a portatcp3128.Crie uma regra

4095como uma duplicata da65001regra do sistema. Isso ocorre porque a regra65001será substituída pela regra4096.Crie uma regra

4096para negar todo o tráfego para microssegmentação.Opcional. Se você estiver usando Bastion, crie uma regra

4094para permitir Bastion SSH para os servidores. Use a sub-rede Bastion como fonte.

Atribua o NSG ao

ProxyserverSubnetque criaste anteriormente.Defina as definições do registo do seu NSG:

Selecione o novo NSG e, em seguida, selecione Configuração de diagnóstico > Adicionar configuração de diagnóstico.

Introduza um nome para a sua definição de diagnóstico. Em Categoria, selecione allLogs.

Selecione Enviado para o espaço de trabalho do Log Analytics e, em seguida, selecione o espaço de trabalho do Log Analytics que você deseja usar.

Selecione para enviar logs de fluxo do NSG e defina os seguintes valores:

Na guia Noções básicas:

- Insira um nome significativo

- Selecione a conta de armazenamento que você criou anteriormente

- Defina os dias de retenção necessários

Na guia Configuração:

- Selecione a versão 2

- Selecione Ativar análise de tráfego

- Selecione a sua área de trabalho do Log Analytics

Etapa 5: Definir um conjunto de dimensionamento de máquina virtual do Azure

Defina um conjunto de escala de máquina virtual do Azure para criar e gerenciar um grupo de máquina virtual com balanceamento de carga, onde você pode aumentar ou diminuir automaticamente o número de máquinas virtuais conforme necessário.

Para obter mais informações, consulte O que são conjuntos de dimensionamento de máquina virtual?

Para criar um conjunto de escalas para usar com a ligação do sensor:

Crie um conjunto de escalas com as seguintes definições de parâmetro:

- Modo de orquestração: Uniforme

- Tipo de segurança: padrão

- Imagem: Ubuntu server 18.04 LTS – Gen1

- Tamanho: Standard_DS1_V2

- Autenticação: Com base no seu padrão corporativo

Mantenha o valor padrão nas configurações dos Discos.

Crie uma interface de rede na

Proxyserversub-rede criada anteriormente, mas ainda não defina um balanceador de carga.Defina suas configurações de dimensionamento da seguinte maneira:

- Defina a contagem de instâncias iniciais como 1

- Definir a política de dimensionamento como Manual

Defina as seguintes configurações de gerenciamento:

- Para o modo de atualização, selecione Automático - a instância iniciará a atualização

- Desativar o diagnóstico de inicialização

- Limpe as configurações de Identidade e ID do Microsoft Entra

- Selecione Sobredimensionamento

- Selecione Atualizações automáticas do SO ativadas

Defina as seguintes configurações de saúde:

- Selecione Ativar monitoramento de integridade do aplicativo

- Selecione o protocolo TCP e a porta 3128

Em configurações avançadas, defina o algoritmo Spreading como Max Spreading.

Para o script de dados personalizado, faça o seguinte:

Crie o seguinte script de configuração, dependendo da porta e dos serviços que você está usando:

# Recommended minimum configuration: # Squid listening port http_port 3128 # Do not allow caching cache deny all # allowlist sites allowed acl allowed_http_sites dstdomain .azure-devices.net acl allowed_http_sites dstdomain .blob.core.windows.net acl allowed_http_sites dstdomain .servicebus.windows.net acl allowed_http_sites dstdomain .download.microsoft.com http_access allow allowed_http_sites # allowlisting acl SSL_ports port 443 acl CONNECT method CONNECT # Deny CONNECT to other unsecure ports http_access deny CONNECT !SSL_ports # default network rules http_access allow localhost http_access deny allCodifique o conteúdo do arquivo de script em base-64.

Copie o conteúdo do arquivo codificado e crie o seguinte script de configuração:

#cloud-config # updates packages apt_upgrade: true # Install squid packages packages: - squid run cmd: - systemctl stop squid - mv /etc/squid/squid.conf /etc/squid/squid.conf.factory write_files: - encoding: b64 content: <replace with base64 encoded text> path: /etc/squid/squid.conf permissions: '0644' run cmd: - systemctl start squid - apt-get -y upgrade; [ -e /var/run/reboot-required ] && reboot

Etapa 6: Criar um balanceador de carga do Azure

O Azure Load Balancer é um balanceador de carga de camada 4 que distribui o tráfego de entrada entre instâncias de máquina virtual íntegras usando um algoritmo de distribuição baseado em hash.

Para obter mais informações, consulte a documentação do Azure Load Balancer.

Para criar um balanceador de carga do Azure para a sua conexão de sensor:

Crie um balanceador de carga com uma SKU padrão e um tipo interno para garantir que o balanceador de carga esteja fechado para a Internet.

Defina um endereço IP de front-end dinâmico na

proxysrvsub-rede criada anteriormente, definindo a disponibilidade como redundante de zona.Para um backend, escolha o conjunto de escala de máquina virtual que foi criado anteriormente.

Na porta definida no sensor, crie uma regra de balanceamento de carga TCP conectando o endereço IP do front-end ao pool de back-end. A porta padrão é 3128.

Crie uma nova sonda de integridade e defina uma sonda de integridade TCP na porta 3128.

Defina o registro em log do seu balanceador de carga:

No portal do Azure, vá para o balanceador de carga que você criou.

Selecione Configuração de diagnóstico>Adicionar configuração de diagnóstico.

Insira um nome significativo e defina a categoria como allMetrics.

Selecione Enviado para o espaço de trabalho do Log Analytics e, em seguida, selecione seu espaço de trabalho do Log Analytics.

Etapa 7: Configurar um gateway NAT

Para configurar um gateway NAT para sua conexão de sensor:

Crie um novo gateway NAT.

No separador IP de Saída, selecione Criar um novo endereço IP público.

Na guia Sub-rede, selecione a

ProxyserverSubnetsub-rede criada anteriormente.

Seu proxy agora está totalmente configurado. Continue definindo as configurações de proxy no seu sensor OT.

Conectar-se via cadeia de proxies

Você pode conectar seu sensor ao Defender for IoT no Azure usando o encadeamento de proxy nas seguintes situações:

- Seu sensor precisa de um proxy para alcançar da rede OT para a nuvem

- Você deseja que vários sensores se conectem ao Azure por meio de um único ponto

Se você já tiver um proxy configurado, continue diretamente com a definição das configurações de proxy no console do sensor.

Se você ainda não tiver um proxy configurado, use os procedimentos desta seção para configurar o encadeamento de proxy.

Para obter mais informações, consulte Encadeamento de conexões de proxy.

Pré-requisitos

Antes de começar, verifique se você tem um servidor host executando um processo de proxy na rede do site. O processo de proxy deve ser acessível ao sensor e ao próximo proxy na cadeia.

Validamos este procedimento usando o proxy Squid de código aberto. Esse proxy usa túnel HTTP e o comando HTTP CONNECT para conectividade. Qualquer outra conexão de encadeamento de proxy que suporte o comando CONNECT pode ser usada para esse método de conexão.

Importante

O Microsoft Defender for IoT não oferece suporte para o Squid ou quaisquer outros serviços de proxy. É da responsabilidade do cliente configurar e manter o serviço de proxy.

Configuração de uma conexão de encadeamento de proxy

Este procedimento descreve como instalar e configurar uma conexão entre seus sensores e o Defender for IoT usando a versão mais recente do Squid em um servidor Ubuntu.

Defina suas configurações de proxy em cada sensor:

Inicie sessão no seu sensor OT e selecione Configurações do > sistema Configurações de rede do sensor.

Ative a opção Ativar proxy e defina seu host, porta, nome de usuário e senha do proxy.

Instale o proxy Squid:

Entre em sua máquina proxy Ubuntu e inicie uma janela de terminal.

Atualize o seu sistema e instale o Squid. Por exemplo:

sudo apt-get update sudo apt-get install squidLocalize o arquivo de configuração do Squid. Por exemplo, em

/etc/squid/squid.confou/etc/squid/conf.d/, e abra o arquivo em um editor de texto.No ficheiro de configuração do Squid, procure o seguinte texto:

# INSERT YOUR OWN RULE(S) HERE TO ALLOW ACCESS FROM YOUR CLIENTS.Adicione

acl <sensor-name> src <sensor-ip>ehttp_access allow <sensor-name>ao arquivo. Por exemplo:# INSERT YOUR OWN RULE(S) HERE TO ALLOW ACCESS FROM YOUR CLIENTS acl sensor1 src 10.100.100.1 http_access allow sensor1Adicione mais sensores, conforme necessário, adicionando linhas extras para o sensor.

Configure o serviço Squid para iniciar na inicialização. Executar:

sudo systemctl enable squid

Conecte seu proxy ao Defender for IoT. Certifique-se de que o tráfego HTTPS de saída na porta 443 seja autorizado a partir do seu sensor para os endpoints necessários do Defender for IoT.

Para obter mais informações, consulte Provisionar sensores OT para gestão na nuvem.

Seu proxy agora está totalmente configurado. Continue definindo as configurações de proxy no seu sensor OT.

Configurar a conectividade para ambientes multicloud

Esta seção descreve como conectar seu sensor ao Defender for IoT no Azure a partir de sensores implantados em uma ou mais nuvens públicas. Para mais informações, consulte Conexões multicloud.

Pré-requisitos

Antes de começar, verifique se você tem um sensor implantado em uma nuvem pública, como AWS ou Google Cloud, e configurado para monitorar o tráfego SPAN.

Selecione um método de conectividade multicloud

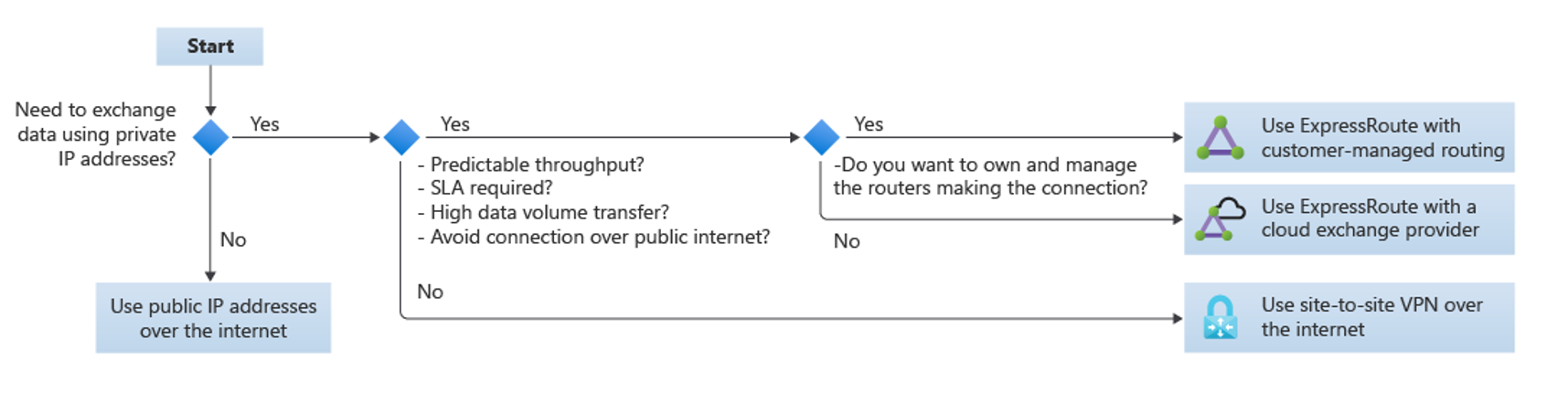

Use o fluxograma a seguir para determinar qual método de conectividade usar:

Use endereços IP públicos pela Internet se não precisar trocar dados usando endereços IP privados

Use VPN site a site pela Internet somente se você não precisar* de nenhuma das seguintes opções:

- Taxa de transferência previsível

- SLA (Acordo de Nível de Serviço)

- Transferências de alto volume de dados

- Evite ligações através da Internet pública

Use a Rota Expressa se precisar de taxa de transferência previsível, SLA, transferências de alto volume de dados ou para evitar conexões pela Internet pública.

Neste caso:

- Se quiser possuir e gerir os routers que fazem a ligação, use o ExpressRoute com roteamento gerido pelo cliente.

- Se não precisa possuir e gerir os routers que fazem a ligação, use o ExpressRoute com um fornecedor de intercâmbio de nuvem.

Configuração

Configure seu sensor para se conectar à nuvem usando um dos métodos recomendados do Azure Cloud Adoption Framework. Para obter mais informações, consulte Conectividade com outros provedores de nuvem.

Para habilitar a conectividade privada entre suas VPCs e o Defender for IoT, conecte sua VPC a uma VNET do Azure por meio de uma conexão VPN. Por exemplo, se você estiver se conectando a partir de uma VPC da AWS, consulte nosso blog TechCommunity: Como criar uma VPN entre o Azure e a AWS usando apenas soluções gerenciadas.

Depois que a VPC e a VNET estiverem configuradas, defina as configurações de proxy no sensor OT.

Próximos passos

Recomendamos que você configure uma conexão do Ative Directory para gerenciar usuários locais em seu sensor OT e também para configurar o monitoramento da integridade do sensor via SNMP.

Se você não definir essas configurações durante a implantação, também poderá retorná-las e configurá-las mais tarde. Para obter mais informações, consulte: