Gerenciamento de usuários do Microsoft Defender para IoT

O Microsoft Defender for IoT fornece ferramentas no portal do Azure e no local para gerenciar o acesso do usuário nos recursos do Defender for IoT.

Usuários do Azure para o Defender for IoT

No portal do Azure, os usuários são gerenciados no nível de assinatura com a ID do Microsoft Entra e o RBAC (controle de acesso baseado em função) do Azure. Os usuários de assinatura do Azure podem ter uma ou mais funções de usuário, que determinam os dados e as ações que eles podem acessar a partir do portal do Azure, inclusive no Defender for IoT.

Use o portal ou o PowerShell para atribuir aos usuários da assinatura do Azure as funções específicas de que precisarão para exibir dados e tomar medidas, como exibir dados de alerta ou de dispositivo ou gerenciar planos de preços e sensores.

Para obter mais informações, consulte Gerenciar usuários no portal do Azure e funções de usuário do Azure para monitoramento de OT e Enterprise IoT

Usuários locais para o Defender for IoT

Ao trabalhar com redes OT, os serviços e dados do Defender for IoT também estão disponíveis nos sensores de rede OT locais e no console de gerenciamento de sensores locais, além do portal do Azure.

Você precisará definir usuários locais em seus sensores de rede OT e no console de gerenciamento local, além do Azure. Os sensores OT e o console de gerenciamento local são instalados com um conjunto de usuários padrão privilegiados, que você pode usar para definir outros administradores e usuários.

Entre nos sensores OT para definir os usuários do sensor e entre no console de gerenciamento local para definir os usuários do console de gerenciamento local.

Para obter mais informações, consulte Usuários e funções locais para monitoramento de OT com o Defender for IoT.

Suporte ao Microsoft Entra ID em sensores e consoles de gerenciamento locais

Talvez você queira configurar uma integração entre o sensor e a ID do Microsoft Entra para permitir que os usuários do Microsoft Entra ID entrem no sensor ou para usar grupos de ID do Microsoft Entra, com permissões coletivas atribuídas a todos os usuários do grupo.

Por exemplo, use a ID do Microsoft Entra quando tiver um grande número de usuários aos quais deseja atribuir acesso Somente Leitura e deseja gerenciar essas permissões no nível do grupo.

A integração do Defender for IoT com o Microsoft Entra ID suporta LDAP v3 e os seguintes tipos de autenticação baseada em LDAP:

Autenticação completa: os detalhes do usuário são recuperados do servidor LDAP. Exemplos são o nome, sobrenome, e-mail e permissões de usuário.

Usuário confiável: somente a senha do usuário é recuperada. Outros detalhes do usuário que são recuperados são baseados em usuários definidos no sensor.

Para obter mais informações, consulte:

- Configurar uma conexão com o Ative Directory

- Outras regras de firewall para serviços externos (opcional).

Logon único para login no console do sensor

Você pode configurar o logon único (SSO) para o console do sensor do Defender for IoT usando o Microsoft Entra ID. Com o SSO, os usuários da sua organização podem simplesmente entrar no console do sensor e não precisam de várias credenciais de login em diferentes sensores e sites. Para obter mais informações, consulte Configurar o logon único para o console do sensor.

Grupos de acesso global no local

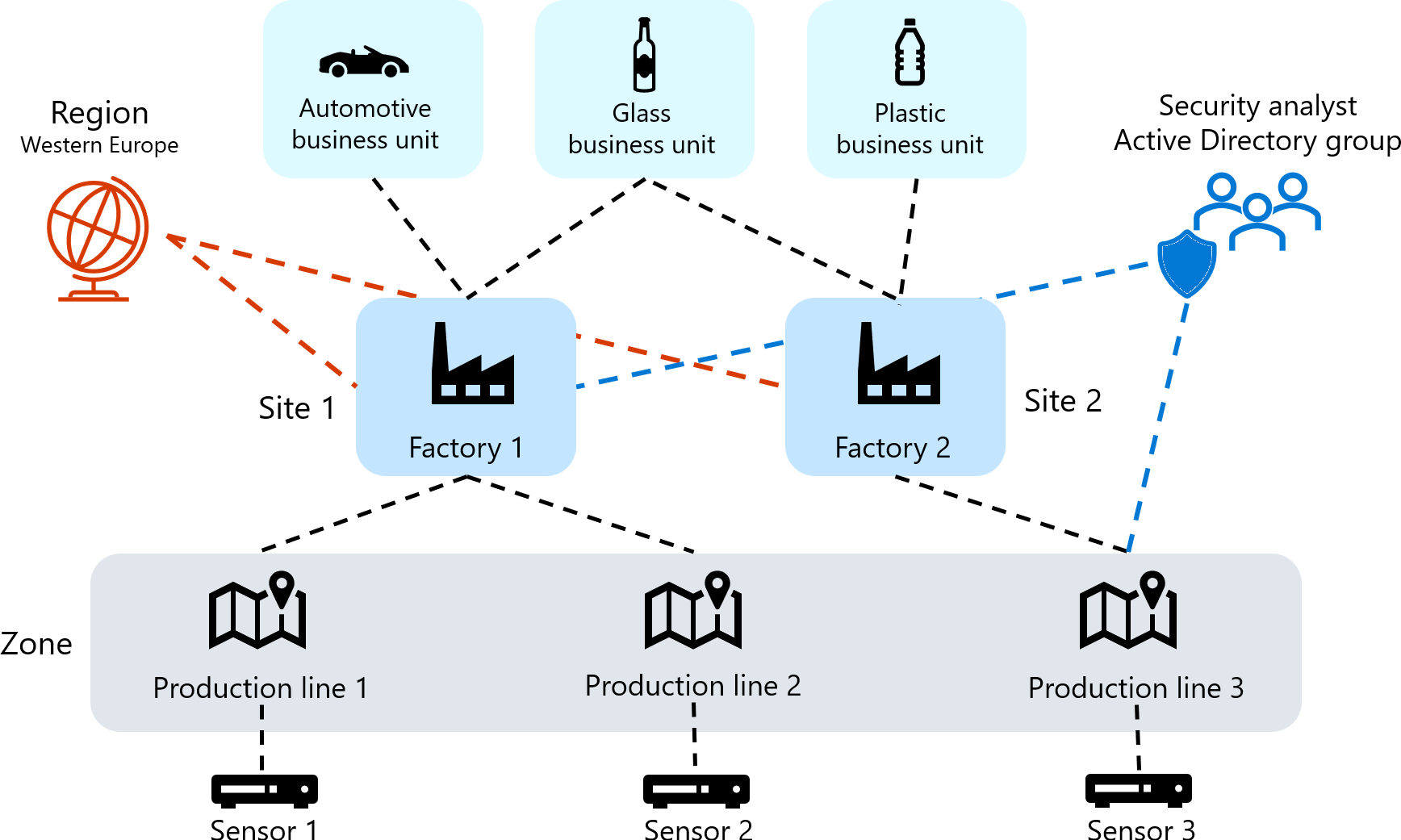

Grandes organizações geralmente têm um modelo complexo de permissões de usuário baseado em estruturas organizacionais globais. Para gerenciar seus usuários locais do Defender for IoT, use uma topologia de negócios global baseada em unidades de negócios, regiões e sites e, em seguida, defina permissões de acesso de usuário em torno dessas entidades.

Crie grupos de acesso de usuário para estabelecer controle de acesso global nos recursos locais do Defender for IoT. Cada grupo de acesso inclui regras sobre os usuários que podem acessar entidades específicas em sua topologia de negócios, incluindo unidades de negócios, regiões e sites.

Por exemplo, o diagrama a seguir mostra como você pode permitir que analistas de segurança de um grupo do Ative Directory acessem todas as linhas de produção automotivas e de vidro da Europa Ocidental, juntamente com uma linha de plásticos em uma região:

Para obter mais informações, consulte Definir permissão de acesso global para usuários locais.

Gorjeta

Grupos e regras de acesso ajudam a implementar estratégias de Zero Trust, controlando onde os usuários gerenciam e analisam dispositivos nos sensores do Defender for IoT e no console de gerenciamento local. Para obter mais informações, consulte Zero Trust e suas redes OT/IoT.

Próximos passos

- Gerenciar usuários de assinatura do Azure

- Criar e gerenciar usuários em um sensor de rede OT

- Criar e gerenciar usuários em um console de gerenciamento local

Para obter mais informações, consulte: