Implante o gerenciamento de sensores OT híbridos ou com ar comprimido

O Microsoft Defender for IoT ajuda as organizações a alcançar e manter a conformidade de seu ambiente de OT, fornecendo uma solução abrangente para deteção e gerenciamento de ameaças, incluindo cobertura em redes paralelas. O Defender for IoT oferece suporte a organizações nos campos industrial, de energia e de serviços públicos, e a organizações de conformidade, como NERC CIP ou IEC62443.

Certas indústrias, como organizações governamentais, serviços financeiros, operadores de energia nuclear e manufatura industrial, mantêm redes suspensas pelo ar. As redes Air-gapped estão fisicamente separadas de outras redes não seguras, como redes empresariais, redes de convidados ou a Internet. O Defender for IoT ajuda essas organizações a cumprir os padrões globais de deteção e gerenciamento de ameaças, segmentação de rede e muito mais.

Embora a transformação digital tenha ajudado as empresas a simplificar suas operações e melhorar seus resultados, elas muitas vezes enfrentam atritos com redes air-gaped. O isolamento em redes air-gapped proporciona segurança, mas também complica a transformação digital. Por exemplo, projetos arquitetônicos como o Zero Trust, que incluem o uso de autenticação multifator, são difíceis de aplicar em redes air-gaped.

As redes Air-gapped são frequentemente utilizadas para armazenar dados sensíveis ou controlar sistemas ciberfísicos que não estão ligados a qualquer rede externa, tornando-os menos vulneráveis a ciberataques. No entanto, as redes air-gapped não são completamente seguras e ainda podem ser violadas. Portanto, é imperativo monitorar redes air-gapped para detetar e responder a quaisquer ameaças potenciais.

Este artigo descreve a arquitetura da implantação de soluções de segurança híbridas e air-gaped, incluindo os desafios e as práticas recomendadas para proteger e monitorar redes híbridas e air-gaped. Em vez de manter toda a infraestrutura de manutenção do Defender for IoT contida em uma arquitetura fechada, recomendamos que você integre seus sensores do Defender for IoT em sua infraestrutura de TI existente, incluindo recursos locais ou remotos. Essa abordagem garante que suas operações de segurança sejam executadas sem problemas, de forma eficiente e fáceis de manter.

Recomendações de arquitetura

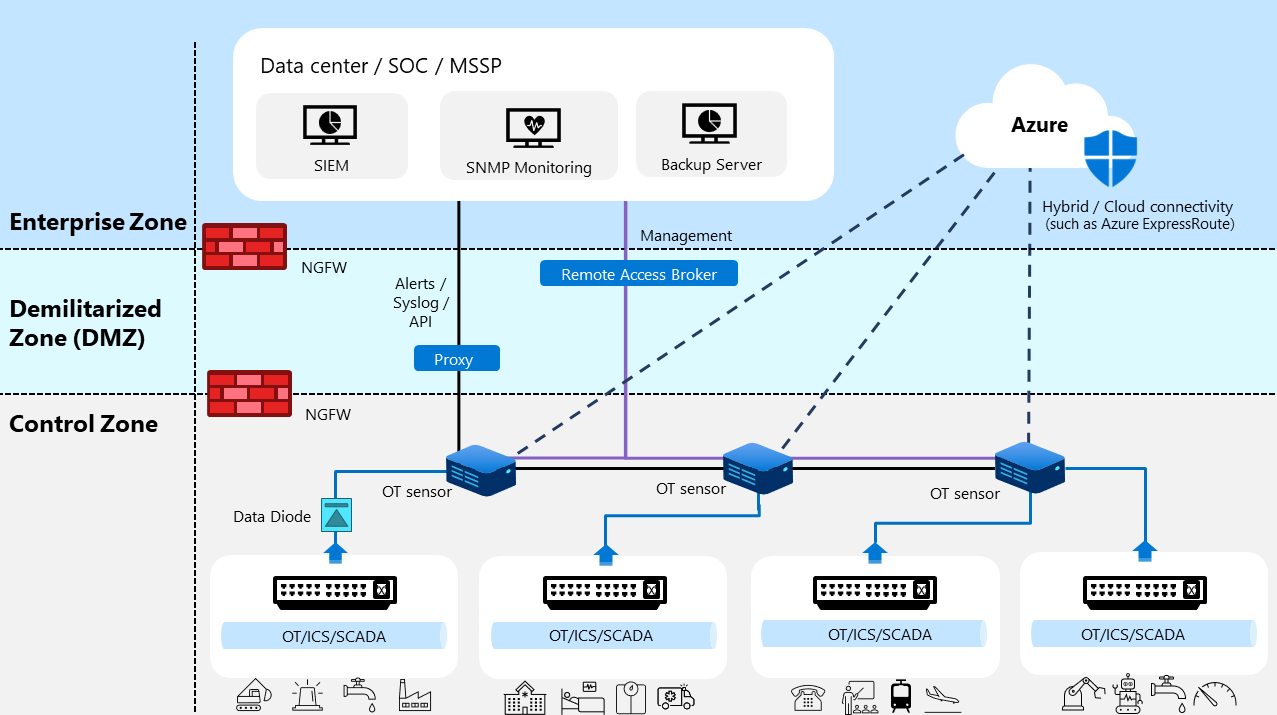

A imagem a seguir mostra um exemplo de arquitetura de alto nível de nossas recomendações para monitorar e manter sistemas Defender for IoT, onde cada sensor OT se conecta a vários sistemas de gerenciamento de segurança na nuvem ou no local.

Nesta arquitetura de exemplo, três sensores se conectam a quatro roteadores em diferentes zonas lógicas em toda a organização. Os sensores estão localizados atrás de um firewall e integram-se à infraestrutura de TI local e local, como servidores de backup locais, conexões de acesso remoto por meio do SASE e encaminhamento de alertas para um sistema de gerenciamento de informações e eventos de segurança (SIEM) local.

Nesta imagem de exemplo, a comunicação para alertas, mensagens syslog e APIs é mostrada em uma linha preta sólida. A comunicação de gerenciamento local é mostrada em uma linha roxa sólida e a comunicação de gerenciamento na nuvem/híbrida é mostrada em uma linha preta pontilhada.

A orientação de arquitetura do Defender for IoT para redes híbridas e air-gapped ajuda você a:

- Use sua infraestrutura organizacional existente para monitorar e gerenciar seus sensores OT, reduzindo a necessidade de hardware ou software adicional

- Use integrações de pilha de segurança organizacional que são cada vez mais confiáveis e robustas, seja na nuvem ou no local

- Colabore com suas equipes de segurança globais auditando e controlando o acesso a recursos locais e na nuvem, garantindo visibilidade e proteção consistentes em seus ambientes de OT

- Impulsione seu sistema de segurança OT adicionando recursos baseados em nuvem que aprimoram e capacitam seus recursos existentes, como inteligência contra ameaças, análises e automação

Passos de implementação

Use as seguintes etapas para implantar um sistema Defender for IoT em um ambiente air-gapped ou híbrido:

Conclua a implantação de cada sensor de rede OT de acordo com seu plano, conforme descrito em Implantar o Defender para IoT para monitoramento de OT.

Para cada sensor, execute as seguintes etapas:

Integração com servidores SIEM / syslog parceiros, incluindo a configuração de notificações por e-mail. Por exemplo:

Use a API do Defender for IoT para criar painéis de gerenciamento. Para obter mais informações, consulte Referência da API do Defender for IoT.

Configure um proxy ou proxies encadeados para o ambiente de gerenciamento.

Configure o monitoramento de integridade usando um servidor MIB SNMP ou via CLI. Para obter mais informações, consulte:

Configure o acesso à interface de gerenciamento do servidor, como via iDRAC ou iLO.

Configure um servidor de backup, incluindo configurações para salvar o backup em um servidor externo. Para obter mais informações, consulte Fazer backup e restaurar sensores de rede OT a partir do console do sensor.

Fazendo a transição de um console de gerenciamento local herdado

Importante

O console de gerenciamento local herdado não terá suporte nem estará disponível para download após 1º de janeiro de 2025. Recomendamos a transição para a nova arquitetura usando todo o espectro de APIs locais e na nuvem antes dessa data.

Nossa orientação de arquitetura atual foi projetada para ser mais eficiente, segura e confiável do que usar o console de gerenciamento local herdado. A orientação atualizada tem menos componentes, o que facilita a manutenção e a solução de problemas. A tecnologia de sensores inteligentes usada na nova arquitetura permite o processamento local, reduzindo a necessidade de recursos de nuvem e melhorando o desempenho. A orientação atualizada mantém seus dados dentro de sua própria rede, proporcionando melhor segurança do que a computação em nuvem.

Se você já é um cliente que usa um console de gerenciamento local para gerenciar seus sensores OT, recomendamos a transição para as diretrizes de arquitetura atualizadas. A imagem a seguir mostra uma representação gráfica das etapas de transição para as novas recomendações:

- Na configuração herdada, todos os sensores são conectados ao console de gerenciamento local.

- Durante o período de transição, os sensores permanecem conectados ao console de gerenciamento local enquanto você conecta todos os sensores possíveis à nuvem.

- Após a transição completa, você removerá a conexão com o console de gerenciamento local, mantendo as conexões na nuvem sempre que possível. Todos os sensores que devem permanecer com ar comprimido são acessíveis diretamente da interface do usuário do sensor.

Use as seguintes etapas para fazer a transição da arquitetura:

Para cada um dos seus sensores OT, identifique as integrações herdadas em uso e as permissões atualmente configuradas para equipes de segurança locais. Por exemplo, que sistemas de backup estão em vigor? Que grupos de utilizadores acedem aos dados do sensor?

Conecte seus sensores ao local, ao Azure e a outros recursos de nuvem, conforme necessário para cada site. Por exemplo, conecte-se a um SIEM local, servidores proxy, armazenamento de backup e outros sistemas de parceiros. Você pode ter vários locais e adotar uma abordagem híbrida, onde apenas sites específicos são mantidos completamente isolados ou com ar comprimido usando diodos de dados.

Para obter mais informações, consulte as informações vinculadas no procedimento de implantação air-gaped, bem como os seguintes recursos de nuvem:

Configure permissões e atualize procedimentos para acessar seus sensores para corresponder à nova arquitetura de implantação.

Analise e valide se todos os casos de uso e procedimentos de segurança foram transferidos para a nova arquitetura.

Após a conclusão da transição, descomissione o console de gerenciamento local.

Cronograma de aposentadoria

A desativação do console de gerenciamento local inclui os seguintes detalhes:

- As versões do sensor lançadas após 1º de janeiro de 2025 não poderão ser gerenciadas por um console de gerenciamento local.

- As versões de software do sensor lançadas entre 1º de janeiro de 2024 e 1º de janeiro de 2025 continuarão a oferecer suporte a uma versão do console de gerenciamento local.

- Os sensores com ar comprimido que não podem ser conectados à nuvem podem ser gerenciados diretamente por meio do console do sensor, CLI ou API.

Para obter mais informações, consulte Versões do software de monitoramento OT.