Tutorial: Investigar e detetar ameaças para dispositivos IoT

A integração entre o Microsoft Defender for IoT e o Microsoft Sentinel permite que as equipes SOC detetem e respondam de forma eficiente e eficaz a ameaças de segurança em toda a rede. Aprimore seus recursos de segurança com a solução Microsoft Defender for IoT, um conjunto de conteúdo agregado configurado especificamente para dados do Defender for IoT que inclui regras de análise, pastas de trabalho e playbooks.

Neste tutorial:

- Instale a solução Microsoft Defender for IoT no seu espaço de trabalho Microsoft Sentinel

- Saiba como investigar alertas do Defender for IoT em incidentes do Microsoft Sentinel

- Saiba mais sobre as regras de análise, pastas de trabalho e playbooks implantados em seu espaço de trabalho do Microsoft Sentinel com a solução Microsoft Defender for IoT

Importante

A experiência do hub de conteúdo do Microsoft Sentinel está atualmente em PREVIEW, assim como a solução Microsoft Defender for IoT. Consulte os Termos de Utilização Suplementares das Pré-visualizações do Microsoft Azure para obter os termos legais adicionais que se aplicam às funcionalidades do Azure que estão em versão beta, pré-visualização ou ainda não disponibilizadas para disponibilidade geral.

Pré-requisitos

Antes de começar, certifique-se de que:

Permissões de Leitura e Escrita na sua área de trabalho do Microsoft Sentinel. Para obter mais informações, consulte Permissões no Microsoft Sentinel.

Tutorial concluído: Conecte o Microsoft Defender para IoT com o Microsoft Sentinel.

Instale a solução Defender for IoT

As soluções Microsoft Sentinel podem ajudá-lo a integrar o conteúdo de segurança do Microsoft Sentinel para um conector de dados específico usando um único processo.

A solução Microsoft Defender for IoT integra os dados do Defender for IoT com os recursos de orquestração, automação e resposta (SOAR) de segurança do Microsoft Sentinel, fornecendo manuais prontos e otimizados para recursos automatizados de resposta e prevenção.

Para instalar a solução:

No Microsoft Sentinel, em Gerenciamento de conteúdo, selecione Hub de conteúdo e localize a solução Microsoft Defender para IoT.

No canto inferior direito, selecione Ver detalhes e, em seguida , Criar. Selecione a subscrição, o grupo de recursos e a área de trabalho onde pretende instalar a solução e, em seguida, reveja o conteúdo de segurança relacionado que será implementado.

Quando terminar, selecione Rever + Criar para instalar a solução.

Para obter mais informações, consulte Sobre conteúdo e soluções do Microsoft Sentinel e Descobrir e implantar centralmente conteúdo e soluções prontos para uso.

Detete ameaças prontas para uso com dados do Defender for IoT

O conector de dados do Microsoft Defender for IoT inclui uma regra de Segurança padrão da Microsoft chamada Criar incidentes com base nos alertas do Azure Defender for IOT, que cria automaticamente novos incidentes para quaisquer novos alertas do Defender for IoT detetados.

A solução Microsoft Defender para IoT inclui um conjunto mais detalhado de regras de análise prontas para uso, que são criadas especificamente para dados do Defender para IoT e ajustam os incidentes criados no Microsoft Sentinel para alertas relevantes.

Para usar alertas prontos do Defender para IoT:

Na página Microsoft Sentinel Analytics , procure e desative a regra Criar incidentes com base nos alertas do Azure Defender for IOT. Esta etapa impede que incidentes duplicados sejam criados no Microsoft Sentinel para os mesmos alertas.

Procure e habilite qualquer uma das seguintes regras de análise prontas para uso, instaladas com a solução Microsoft Defender for IoT :

Nome da Regra Description Códigos de função ilegais para tráfego ICS/SCADA Os códigos de função ilegais em equipamentos de controlo de supervisão e aquisição de dados (SCADA) podem indicar um dos seguintes elementos:

- Configuração incorreta do aplicativo, como devido a uma atualização ou reinstalação de firmware.

- Atividade maliciosa. Por exemplo, uma ameaça cibernética que tenta usar valores ilegais dentro de um protocolo para explorar uma vulnerabilidade no controlador lógico programável (PLC), como um estouro de buffer.Atualização de firmware Atualizações de firmware não autorizadas podem indicar atividade maliciosa na rede, como uma ameaça cibernética que tenta manipular o firmware do PLC para comprometer a função do PLC. Alterações não autorizadas no PLC As alterações não autorizadas ao código lógico da escada do PLC podem ser uma das seguintes:

- Uma indicação de novas funcionalidades no PLC.

- Configuração incorreta de um aplicativo, como devido a uma atualização de firmware ou reinstalação.

- Atividade maliciosa na rede, como uma ameaça cibernética que tenta manipular a programação do PLC para comprometer a função do PLC.Estado da chave insegura do PLC O novo modo pode indicar que o PLC não é seguro. Deixar o PLC em um modo de operação inseguro pode permitir que adversários executem atividades maliciosas nele, como o download de um programa.

Se o PLC estiver comprometido, os dispositivos e processos que interagem com ele podem ser afetados. que podem afetar a segurança geral do sistema.Paragem PLC O comando stop do PLC pode indicar uma configuração incorreta de um aplicativo que fez com que o PLC parasse de funcionar, ou atividade maliciosa na rede. Por exemplo, uma ameaça cibernética que tenta manipular a programação do PLC para afetar a funcionalidade da rede. Malware suspeito encontrado na rede O malware suspeito encontrado na rede indica que o malware suspeito está tentando comprometer a produção. Várias verificações na rede Várias verificações na rede podem ser uma indicação de um dos seguintes:

- Um novo dispositivo na rede

- Nova funcionalidade de um dispositivo existente

- Configuração incorreta de um aplicativo, como devido a uma atualização de firmware ou reinstalação

- Atividade maliciosa na rede para reconhecimentoLigação à Internet Um dispositivo OT que se comunica com endereços da Internet pode indicar uma configuração inadequada do aplicativo, como software antivírus tentando baixar atualizações de um servidor externo ou atividade maliciosa na rede. Dispositivo não autorizado na rede SCADA Um dispositivo não autorizado na rede pode ser um novo dispositivo legítimo recentemente instalado na rede, ou uma indicação de atividade não autorizada ou mesmo maliciosa na rede, como uma ameaça cibernética tentando manipular a rede SCADA. Configuração DHCP não autorizada na rede SCADA Uma configuração DHCP não autorizada na rede pode indicar um novo dispositivo não autorizado operando na rede.

Este pode ser um novo dispositivo legítimo recentemente implantado na rede, ou uma indicação de atividade não autorizada ou mesmo maliciosa na rede, como uma ameaça cibernética tentando manipular a rede SCADA.Tentativas excessivas de login Tentativas excessivas de login podem indicar configuração inadequada do serviço, erro humano ou atividade maliciosa na rede, como uma ameaça cibernética tentando manipular a rede SCADA. Alta largura de banda na rede Uma largura de banda excepcionalmente alta pode ser uma indicação de um novo serviço/processo na rede, como backup, ou uma indicação de atividade maliciosa na rede, como uma ameaça cibernética tentando manipular a rede SCADA. Negação de Serviço Este alerta deteta ataques que impediriam o uso ou o funcionamento adequado do sistema DCS. Acesso remoto não autorizado à rede O acesso remoto não autorizado à rede pode comprometer o dispositivo alvo.

Isso significa que, se outro dispositivo na rede for comprometido, os dispositivos alvo podem ser acessados remotamente, aumentando a superfície de ataque.Nenhum tráfego no Sensor Detetado Um sensor que não deteta mais o tráfego de rede indica que o sistema pode estar inseguro.

Investigar incidentes do Defender para IoT

Depois de configurar os dados do Defender para IoT para disparar novos incidentes no Microsoft Sentinel, comece a investigar esses incidentes no Microsoft Sentinel como faria com outros incidentes.

Para investigar incidentes do Microsoft Defender for IoT:

No Microsoft Sentinel, vá para a página Incidentes .

Acima da grade de incidentes, selecione o filtro Nome do produto e desmarque a opção Selecionar tudo . Em seguida, selecione Microsoft Defender for IoT para exibir apenas incidentes acionados por alertas do Defender for IoT . Por exemplo:

Selecione um incidente específico para iniciar a investigação.

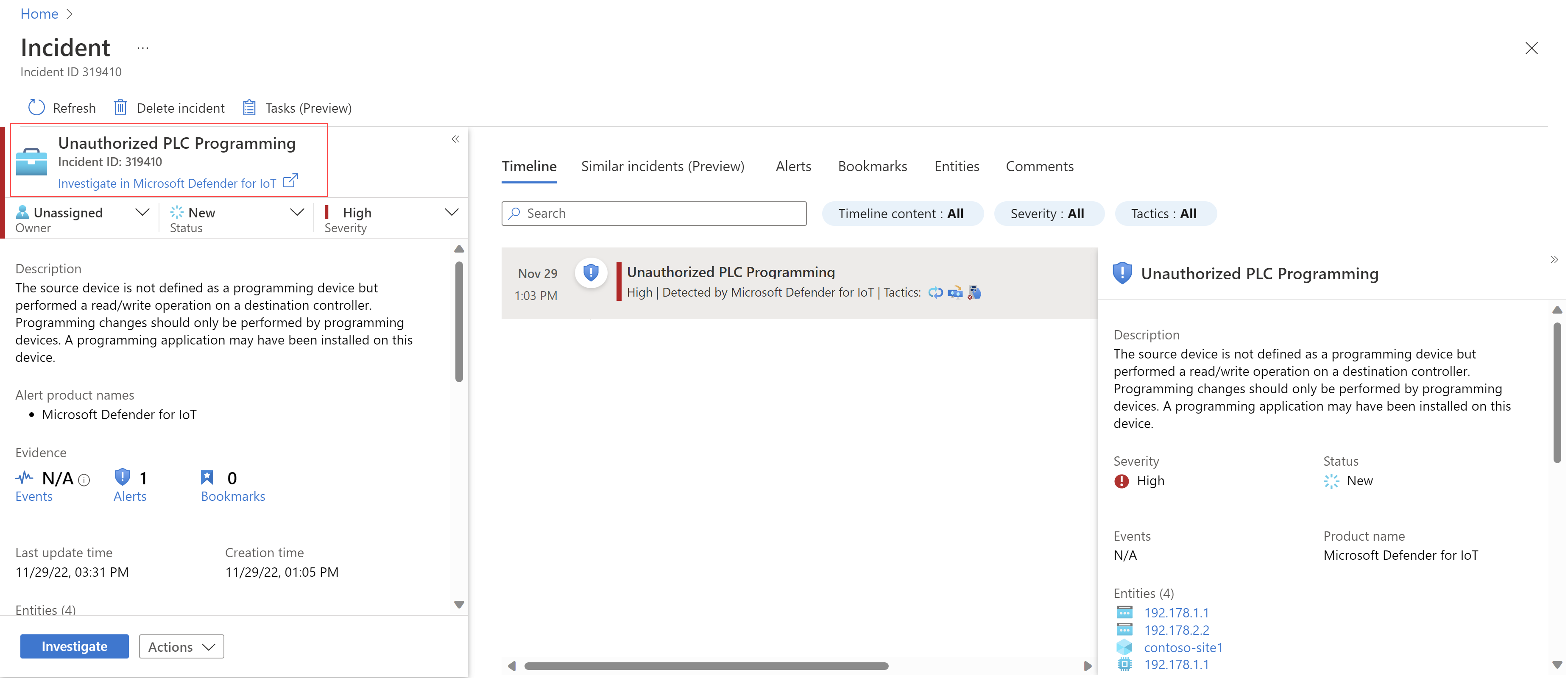

No painel de detalhes do incidente à direita, veja detalhes como a gravidade do incidente, um resumo das entidades envolvidas, quaisquer táticas ou técnicas MITRE ATT&CK mapeadas e muito mais. Por exemplo:

Selecione Exibir detalhes completos para abrir a página de detalhes do incidente, onde você pode detalhar ainda mais. Por exemplo:

Compreenda o impacto comercial e a localização física do incidente usando detalhes, como o site, a zona, o nome do sensor e a importância do dispositivo IoT de um dispositivo IoT.

Saiba mais sobre as etapas de correção recomendadas selecionando um alerta na linha do tempo do incidente e visualizando a área Etapas de correção.

Selecione uma entidade de dispositivo IoT na lista Entidades para abrir sua página de entidade de dispositivo. Para obter mais informações, consulte Investigar mais com entidades de dispositivo IoT.

Para obter mais informações, consulte Investigar incidentes com o Microsoft Sentinel.

Gorjeta

Para investigar o incidente no Defender para IoT, selecione o link Investigar no Microsoft Defender para IoT na parte superior do painel de detalhes do incidente na página Incidentes .

Investigue mais com entidades de dispositivos IoT

Quando estiver investigando um incidente no Microsoft Sentinel e tiver o painel de detalhes do incidente aberto à direita, selecione uma entidade de dispositivo IoT na lista Entidades para exibir mais detalhes sobre a entidade selecionada. Identifique um dispositivo IoT pelo ícone do dispositivo IoT: ![]()

Se você não vir sua entidade de dispositivo IoT imediatamente, selecione Exibir detalhes completos para abrir a página completa do incidente e marque a guia Entidades. Selecione uma entidade de dispositivo IoT para exibir mais dados de entidade, como detalhes básicos do dispositivo, informações de contato do proprietário e uma linha do tempo de eventos que ocorreram no dispositivo.

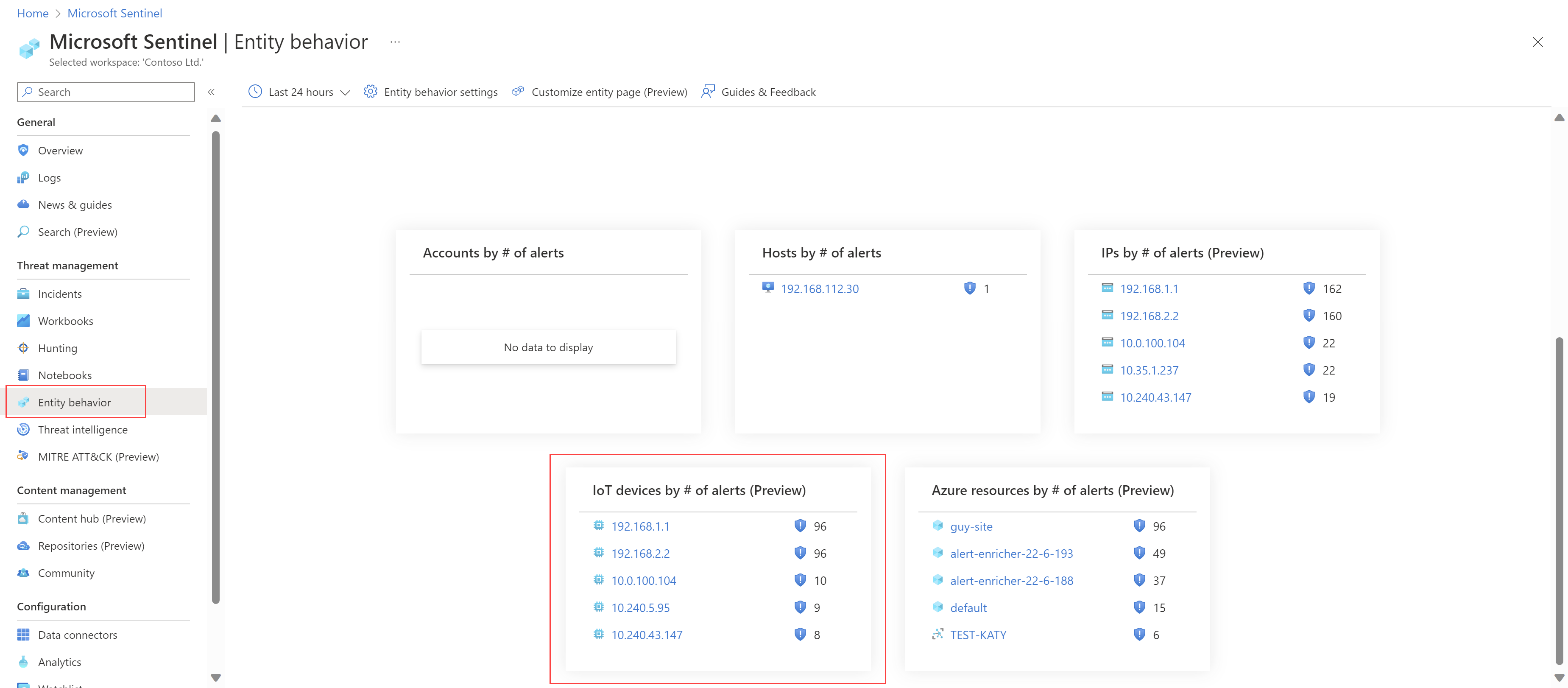

Para detalhar ainda mais, selecione o link de entidade de dispositivo IoT e abra a página de detalhes da entidade do dispositivo ou procure dispositivos vulneráveis na página de comportamento da Entidade Sentinela da Microsoft. Por exemplo, veja os cinco principais dispositivos IoT com o maior número de alertas ou pesquise um dispositivo por endereço IP ou nome do dispositivo:

Para obter mais informações, consulte Investigar entidades com páginas de entidade no Microsoft Sentinel e Investigar incidentes com o Microsoft Sentinel.

Investigue o alerta no Defender for IoT

Para abrir um alerta no Defender for IoT para investigação adicional, incluindo a capacidade de acessar dados PCAP de alerta, vá para a página de detalhes do incidente e selecione Investigar no Microsoft Defender para IoT. Por exemplo:

A página de detalhes do alerta do Defender for IoT é aberta para o alerta relacionado. Para obter mais informações, consulte Investigar e responder a um alerta de rede OT.

Visualize e monitore dados do Defender for IoT

Para visualizar e monitorar seus dados do Defender for IoT, use as pastas de trabalho implantadas em seu espaço de trabalho do Microsoft Sentinel como parte da solução Microsoft Defender for IoT .

As pastas de trabalho do Defenders for IoT fornecem investigações guiadas para entidades OT com base em incidentes abertos, notificações de alerta e atividades para ativos OT. Eles também fornecem uma experiência de caça em toda a estrutura MITRE ATT&CK® para ICS e são projetados para permitir que analistas, engenheiros de segurança e MSSPs ganhem consciência situacional da postura de segurança OT.

Exiba pastas de trabalho no Microsoft Sentinel na guia Pastas de trabalho de gerenciamento de ameaças Minhas pastas de > trabalho>. Para obter mais informações, consulte Visualizar dados coletados.

A tabela a seguir descreve as pastas de trabalho incluídas na solução Microsoft Defender para IoT :

| Livro | Description | Registos |

|---|---|---|

| Descrição geral | Painel que exibe um resumo das principais métricas para inventário de dispositivos, deteção de ameaças e vulnerabilidades. | Usa dados do Azure Resource Graph (ARG) |

| Inventário de dispositivos | Exibe dados como: nome do dispositivo OT, tipo, endereço IP, endereço Mac, modelo, sistema operacional, número de série, fornecedor, protocolos, alertas abertos e CVEs e recomendações por dispositivo. Pode ser filtrado por local, zona e sensor. | Usa dados do Azure Resource Graph (ARG) |

| Incidentes | Exibe dados como: - Métricas de Incidentes, Incidentes Principais, Incidentes ao longo do tempo, Incidente por Protocolo, Incidente por Tipo de Dispositivo, Incidente por Fornecedor e Incidente por Endereço IP. - Incidente por gravidade, Tempo médio do incidente para responder, Tempo médio do incidente para resolver e Motivos de encerramento do incidente. |

Usa dados do seguinte log: SecurityAlert |

| Alertas | Exibe dados como: Métricas de alerta, Alertas principais, Alerta ao longo do tempo, Alerta por gravidade, Alerta por mecanismo, Alerta por tipo de dispositivo, Alerta por fornecedor e Alerta por endereço IP. | Usa dados do Azure Resource Graph (ARG) |

| MITRE ATT&CK® para ICS | Exibe dados como: Contagem Tática, Detalhes Táticos, Tática ao longo do tempo, Contagem de Técnicas. | Usa dados do seguinte log: SecurityAlert |

| Vulnerabilidades | Exibe vulnerabilidades e CVEs para dispositivos vulneráveis. Pode ser filtrado por site do dispositivo e gravidade CVE. | Usa dados do Azure Resource Graph (ARG) |

Automatize a resposta aos alertas do Defender for IoT

Playbooks são coleções de ações de correção automatizadas que podem ser executadas a partir do Microsoft Sentinel como rotina. Um manual pode ajudar a automatizar e orquestrar sua resposta a ameaças; Ele pode ser executado manualmente ou configurado para ser executado automaticamente em resposta a alertas ou incidentes específicos, quando acionado por uma regra de análise ou uma regra de automação, respectivamente.

A solução Microsoft Defender para IoT inclui playbooks prontos para uso que fornecem a seguinte funcionalidade:

- Fechar incidentes automaticamente

- Enviar notificações por e-mail por linha de produção

- Criar um novo tíquete ServiceNow

- Atualizar status de alerta no Defender for IoT

- Automatize fluxos de trabalho para incidentes com CVEs ativos

- Enviar e-mail para o proprietário do dispositivo IoT/OT

- Incidentes de triagem envolvendo dispositivos altamente importantes

Antes de usar os playbooks prontos para uso, certifique-se de executar as etapas de pré-requisito, conforme listado abaixo.

Para obter mais informações, consulte:

- Tutorial: Usar playbooks com regras de automação no Microsoft Sentinel

- Automatize a resposta a ameaças com playbooks no Microsoft Sentinel

Pré-requisitos do Playbook

Antes de usar os playbooks prontos para uso, certifique-se de executar os seguintes pré-requisitos, conforme necessário para cada playbook:

- Garantir conexões válidas com playbooks

- Adicionar uma função obrigatória à sua subscrição

- Conecte seus incidentes, regras de análise relevantes e o manual

Garantir conexões válidas com playbooks

Este procedimento ajuda a garantir que cada etapa de conexão em seu manual tenha conexões válidas e seja necessária para todos os playbooks de solução.

Para garantir suas conexões válidas:

No Microsoft Sentinel, abra o playbook a partir dos playbooks do Automation>Ative.

Selecione um playbook para abri-lo como um aplicativo lógico.

Com o playbook aberto como um aplicativo lógico, selecione Designer de aplicativo lógico. Expanda cada etapa no aplicativo lógico para verificar se há conexões inválidas, que são indicadas por um triângulo de aviso laranja. Por exemplo:

Importante

Certifique-se de expandir cada etapa no aplicativo lógico. Conexões inválidas podem estar ocultas dentro de outras etapas.

Selecione Guardar.

Adicionar uma função obrigatória à sua subscrição

Este procedimento descreve como adicionar uma função necessária à assinatura do Azure onde o playbook está instalado e é necessário apenas para os seguintes playbooks:

- AD4IoT-AutoAlertStatusSync

- AD4IoT-CVEAutoWorkflow

- AD4IoT-SendEmailtoIoTOwner

- AD4IoT-AutoTriageIncident

As funções exigidas diferem de acordo com o manual, mas as etapas permanecem as mesmas.

Para adicionar uma função obrigatória à sua subscrição:

No Microsoft Sentinel, abra o playbook a partir dos playbooks do Automation>Ative.

Selecione um playbook para abri-lo como um aplicativo lógico.

Com o playbook aberto como um aplicativo lógico, selecione Sistema de identidade > atribuído e, na área Permissões, selecione o botão Atribuições de função do Azure.

Na página Atribuições de função do Azure, selecione Adicionar atribuição de função.

No painel Adicionar atribuição de função:

Defina o escopo como Assinatura.

Na lista suspensa, selecione a Assinatura onde o playbook está instalado.

Na lista suspensa Função, selecione uma das seguintes funções, dependendo do manual com o qual você está trabalhando:

Nome do playbook Role AD4IoT-AutoAlertStatusSync Administrador de Segurança AD4IoT-CVEAutoWorkflow Leitor AD4IoT-SendEmailtoIoTOwner Leitor AD4IoT-AutoTriageIncident Leitor

Quando tiver terminado, selecione Guardar.

Conecte seus incidentes, regras de análise relevantes e o manual

Este procedimento descreve como configurar uma regra de análise do Microsoft Sentinel para executar automaticamente seus playbooks com base em um gatilho de incidente e é necessário para todos os playbooks da solução.

Para adicionar sua regra de análise:

No Microsoft Sentinel, vá para Regras>de automação de automação.

Para criar uma nova regra de automação, selecione Criar>regra de automação.

No campo Gatilho, selecione um dos seguintes gatilhos, dependendo do manual com o qual você está trabalhando:

- O manual AD4IoT-AutoAlertStatusSync: Selecione o gatilho Quando um incidente é atualizado

- Todos os outros playbooks da solução: Selecione o gatilho Quando um incidente é criado

Na área Condições, selecione Se > o nome > da regra analítica contiver e, em seguida, selecione as regras de análise específicas relevantes para o Defender for IoT na sua organização.

Por exemplo:

Você pode estar usando regras de análise prontas para uso, ou pode ter modificado o conteúdo pronto para uso ou criado o seu próprio. Para obter mais informações, consulte Detetar ameaças prontas para uso com dados do Defender for IoT.

Na área Ações, selecione Executar nome do playbook>.

Selecione Executar.

Gorjeta

Você também pode executar manualmente um manual sob demanda. Isso pode ser útil em situações em que você deseja mais controle sobre os processos de orquestração e resposta. Para obter mais informações, consulte Executar um manual sob demanda.

Fechar incidentes automaticamente

Nome do Playbook: AD4IoT-AutoCloseIncidents

Em alguns casos, as atividades de manutenção geram alertas no Microsoft Sentinel que podem distrair uma equipe SOC de lidar com os problemas reais. Este manual fecha automaticamente os incidentes criados a partir desses alertas durante um período de manutenção especificado, analisando explicitamente os campos de entidade do dispositivo IoT.

Para usar este manual:

- Insira o período de tempo relevante em que a manutenção deve ocorrer e os endereços IP de quaisquer ativos relevantes, como listados em um arquivo do Excel.

- Crie uma lista de observação que inclua todos os endereços IP de ativos nos quais os alertas devem ser tratados automaticamente.

Enviar notificações por e-mail por linha de produção

Nome do playbook: AD4IoT-MailByProductionLine

Este manual envia e-mails para notificar partes interessadas específicas sobre alertas e eventos que ocorrem em seu ambiente.

Por exemplo, quando você tem equipes de segurança específicas atribuídas a linhas de produtos ou localizações geográficas específicas, convém que essa equipe seja notificada sobre alertas relevantes para suas responsabilidades.

Para usar este manual, crie uma lista de observação que mapeie entre os nomes dos sensores e os endereços de correspondência de cada um dos participantes que você deseja alertar.

Criar um novo tíquete ServiceNow

Nome do Playbook: AD4IoT-NewAssetServiceNowTicket

Normalmente, a entidade autorizada a programar um PLC é a Estação de Trabalho de Engenharia. Portanto, os atacantes podem criar novas estações de trabalho de engenharia para criar programação PLC maliciosa.

Este manual abre um ticket no ServiceNow cada vez que uma nova estação de trabalho de engenharia é detetada, analisando explicitamente os campos de entidade do dispositivo IoT.

Atualizar status de alerta no Defender for IoT

Nome do Playbook: AD4IoT-AutoAlertStatusSync

Este manual atualiza os status de alerta no Defender for IoT sempre que um alerta relacionado no Microsoft Sentinel tem uma atualização de status .

Essa sincronização substitui qualquer status definido no Defender for IoT, no portal do Azure ou no console do sensor, para que os status de alerta correspondam aos do incidente relacionado.

Automatize fluxos de trabalho para incidentes com CVEs ativos

Nome do Playbook: AD4IoT-CVEAutoWorkflow

Este manual adiciona CVEs ativos aos comentários de incidentes dos dispositivos afetados. Uma triagem automatizada é realizada se o CVE for crítico e uma notificação por e-mail é enviada ao proprietário do dispositivo, conforme definido no nível do site no Defender for IoT.

Para adicionar um proprietário de dispositivo, edite o proprietário do site na página Sites e sensores no Defender for IoT. Para obter mais informações, consulte Opções de gerenciamento de site no portal do Azure.

Enviar e-mail para o proprietário do dispositivo IoT/OT

Nome do Playbook: AD4IoT-SendEmailtoIoTOwner

Este manual envia um e-mail com os detalhes do incidente para o proprietário do dispositivo, conforme definido no nível do site no Defender for IoT, para que ele possa começar a investigar, até mesmo respondendo diretamente do e-mail automatizado. As opções de resposta incluem:

Sim, isso é esperado. Selecione esta opção para fechar o incidente.

Não, isso NÃO é esperado. Selecione esta opção para manter o incidente ativo, aumentar a gravidade e adicionar uma etiqueta de confirmação ao incidente.

O incidente é atualizado automaticamente com base na resposta selecionada pelo proprietário do dispositivo.

Para adicionar um proprietário de dispositivo, edite o proprietário do site na página Sites e sensores no Defender for IoT. Para obter mais informações, consulte Opções de gerenciamento de site no portal do Azure.

Incidentes de triagem envolvendo dispositivos altamente importantes

Nome do Playbook: AD4IoT-AutoTriageIncident

Este manual atualiza a gravidade do incidente de acordo com o nível de importância dos dispositivos envolvidos.

Próximos passos

Para obter mais informações, consulte nosso blog: Defendendo a infraestrutura crítica com o Microsoft Sentinel: solução de monitoramento de ameaças de TI/OT