Gerenciar o acesso a um espaço de trabalho no Microsoft Playwright Testing Preview

Neste artigo, você aprenderá a gerenciar o acesso a um espaço de trabalho no Microsoft Playwright Testing Preview. O serviço usa o controle de acesso baseado em função do Azure (Azure RBAC) para autorizar direitos de acesso ao seu espaço de trabalho. As atribuições de função são a maneira como você controla o acesso aos recursos usando o RBAC do Azure.

Importante

O Microsoft Playwright Testing está atualmente em pré-visualização. Para obter os termos legais que se aplicam aos recursos do Azure que estão em versão beta, em visualização ou ainda não lançados em disponibilidade geral, consulte os Termos de Uso Suplementares para Visualizações do Microsoft Azure.

Pré-requisitos

Para atribuir funções no Azure, sua conta precisa do Administrador de Acesso de Usuário, Proprietário ou uma das funções clássicas de administrador.

Para verificar suas permissões no portal do Azure:

- No portal do Azure, vá para seu espaço de trabalho Microsoft Playwright Testing.

- No painel esquerdo, selecione Controlo de Acesso (IAM) e, em seguida, selecione Ver o meu acesso.

Funções predefinidas

Os espaços de trabalho de Teste de Dramaturgia da Microsoft usam três funções internas do Azure. Para conceder aos usuários acesso a um espaço de trabalho, atribua-lhes uma das seguintes funções internas do Azure:

| Função | Nível de acesso |

|---|---|

| Leitor | - Acesso somente leitura ao espaço de trabalho no portal Playwright. - Ver resultados de testes para o espaço de trabalho. - Não é possível criar ou excluir tokens de acesso ao espaço de trabalho. Não é possível executar testes de Playwright no serviço. |

| Contribuinte | - Acesso total para gerenciar o espaço de trabalho no portal do Azure, mas não pode atribuir funções no RBAC do Azure. - Acesso total ao espaço de trabalho no portal Playwright. - Crie e exclua seus tokens de acesso. - Executar testes de dramaturgia no serviço. |

| Proprietário | - Acesso total para gerenciar o espaço de trabalho no portal do Azure, incluindo a atribuição de funções no Azure RBAC. - Acesso total ao espaço de trabalho no portal Playwright. - Crie e exclua seus tokens de acesso. - Executar testes de dramaturgia no serviço. |

Importante

Antes de atribuir uma função RBAC do Azure, determine o escopo de acesso necessário. As melhores práticas ditam que é sempre melhor conceder apenas o âmbito mais restrito possível. As funções do RBAC do Azure definidas em um escopo mais amplo são herdadas pelos recursos abaixo delas. Para obter mais informações sobre o escopo das atribuições de função do RBAC do Azure, consulte Entender o escopo do RBAC do Azure.

Conceder acesso a um utilizador

Você pode conceder a um usuário acesso a um espaço de trabalho Microsoft Playwright Testing usando o portal do Azure:

Entre no portal Playwright com sua conta do Azure.

Selecione o ícone de configurações do espaço de trabalho e vá para a página Usuários .

Selecione Gerenciar usuários para seu espaço de trabalho no portal do Azure para ir para seu espaço de trabalho no portal do Azure.

Como alternativa, você pode ir diretamente para o portal do Azure e selecionar seu espaço de trabalho:

- Inicie sessão no portal do Azure.

- Introduza Teste de Dramaturgia na caixa de pesquisa e, em seguida, selecione Teste de Dramaturgia na categoria Serviços.

- Selecione seu espaço de trabalho Microsoft Playwright Testing na lista.

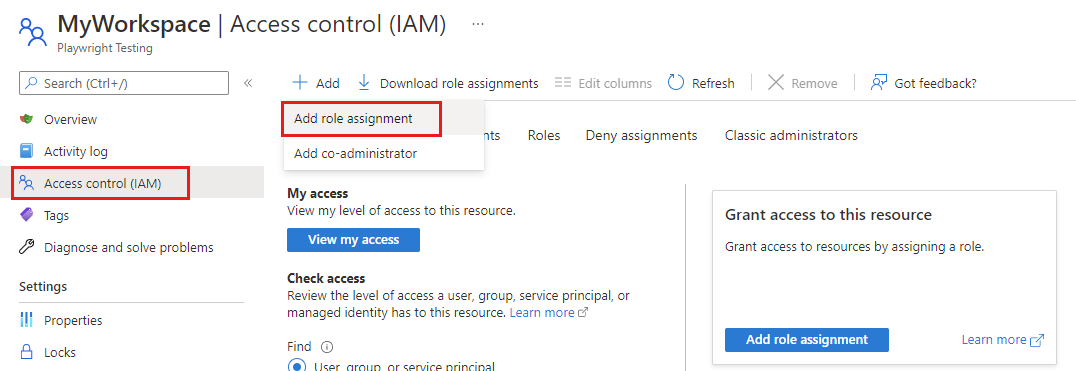

- No painel esquerdo, selecione Controlo de Acesso (IAM).

Na página Controle de Acesso (IAM), selecione Adicionar > atribuição de função.

Se você não tiver permissões para atribuir funções, a opção Adicionar atribuição de função será desabilitada.

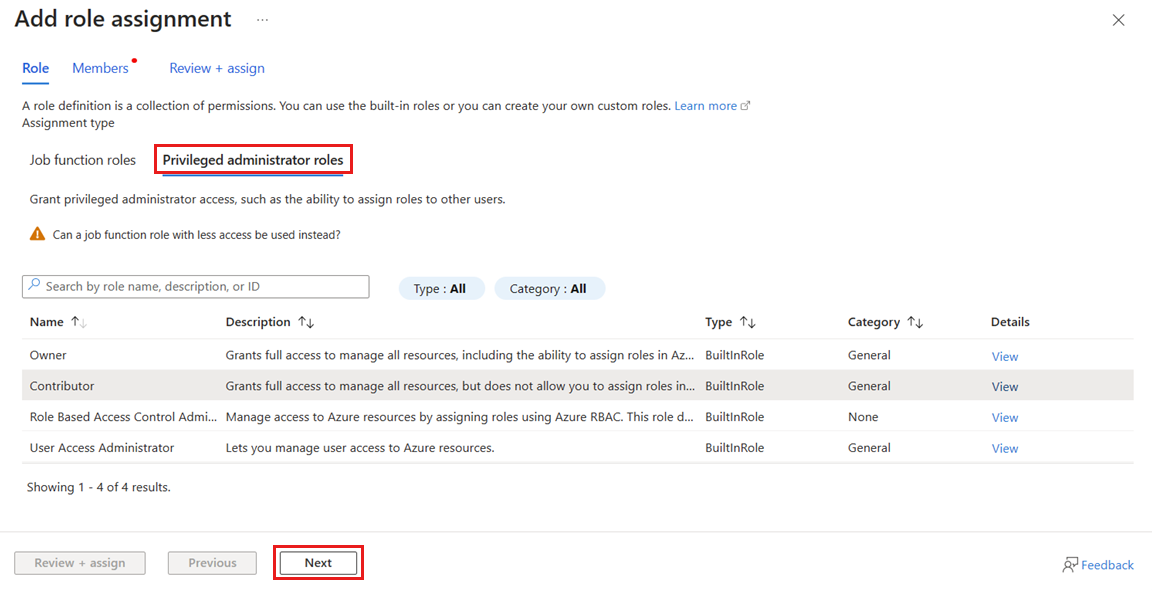

Na guia Função, selecione Funções de administrador privilegiadas.

Selecione uma das funções padrão do Microsoft Playwright Testing e selecione Avançar.

Na guia Membros, verifique se Usuário, grupo ou entidade de serviço está selecionado.

Selecione Selecionar membros, localize e selecione os usuários, grupos ou entidades de serviço.

Selecione Rever + atribuir para atribuir a função.

Para obter mais informações sobre como atribuir funções, consulte Atribuir funções do Azure usando o portal do Azure.

Revogar o acesso de um usuário

Você pode revogar o acesso de um usuário a um espaço de trabalho de Teste de Playwright da Microsoft usando o portal do Azure:

No portal do Azure, vá para seu espaço de trabalho Microsoft Playwright Testing.

No painel esquerdo, selecione Controle de acesso (IAM) e, em seguida, selecione Atribuições de função.

Na lista de atribuições de função, adicione uma marca de seleção ao lado do usuário e da função que deseja remover e selecione Remover.

Selecione Sim na janela de confirmação para remover a atribuição de função.

Para obter mais informações sobre como remover atribuições de função, consulte Remover atribuições de função do Azure.

(Opcional) Usar grupos de segurança do Microsoft Entra para gerenciar o acesso ao espaço de trabalho

Em vez de conceder ou revogar o acesso a usuários individuais, você pode gerenciar o acesso para grupos de usuários usando grupos de segurança do Microsoft Entra. Esta abordagem tem os seguintes benefícios:

- Evite a necessidade de conceder aos líderes de equipe ou de projeto a função de Proprietário no espaço de trabalho. Você pode conceder a eles acesso somente ao grupo de segurança para permitir que eles gerenciem o acesso ao espaço de trabalho.

- Você pode organizar, gerenciar e revogar as permissões dos usuários em um espaço de trabalho e outros recursos como um grupo, sem ter que gerenciar permissões usuário a usuário.

- Usar grupos do Microsoft Entra ajuda você a evitar atingir o limite de assinatura em atribuições de função.

Para usar os grupos de segurança do Microsoft Entra:

Crie um grupo de segurança.

Adicione um proprietário de grupo. Este utilizador tem permissões para adicionar ou remover membros do grupo. O proprietário do grupo não precisa ser membro do grupo ou ter função RBAC direta no espaço de trabalho.

Atribua ao grupo uma função RBAC no espaço de trabalho, como Leitor ou Colaborador.

Adicione membros do grupo. Os membros adicionados agora podem acessar o espaço de trabalho.

Criar uma função personalizada para locatários restritos

Se você estiver usando restrições de locatário do Microsoft Entra e usuários com acesso temporário, poderá criar uma função personalizada no RBAC do Azure para gerenciar permissões e conceder acesso para executar testes.

Execute as seguintes etapas para gerenciar permissões com uma função personalizada:

Siga estas etapas para criar uma função personalizada do Azure.

Selecione Adicionar permissões, introduza Playwright na caixa de pesquisa e, em seguida, selecione Microsoft.AzurePlaywrightService.

Selecione a

microsoft.playwrightservice/accounts/writepermissão e, em seguida, selecione Adicionar.Siga estas etapas para adicionar uma atribuição de função para a função personalizada à conta de usuário.

O usuário agora pode continuar a executar testes no espaço de trabalho.

Resolução de problemas

Aqui estão algumas coisas que você deve estar ciente enquanto você usa o controle de acesso baseado em função do Azure (Azure RBAC):

Quando você cria um recurso no Azure, como um espaço de trabalho, você não é automaticamente o proprietário do recurso. Sua função é herdada da função de escopo mais alto para a qual você está autorizado nessa assinatura. Por exemplo, se você for um Colaborador da assinatura, terá as permissões para criar um espaço de trabalho de Teste de Playwright da Microsoft. No entanto, você receberia a função de Colaborador em relação a esse espaço de trabalho, e não a função de Proprietário.

Quando há duas atribuições de função para o mesmo usuário do Microsoft Entra com seções conflitantes de Actions/NotActions, suas operações listadas em NotActions de uma função podem não ter efeito se também estiverem listadas como Ações em outra função. Para saber mais sobre como o Azure analisa as atribuições de funções, leia Como o RBAC do Azure determina se um utilizador tem acesso a um recurso.

Às vezes, pode levar até 1 hora para que suas novas atribuições de função entrem em vigor sobre as permissões armazenadas em cache.