Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Este artigo ajuda você a usar a experiência de investigação de incidentes herdada do Microsoft Sentinel. Se você estiver usando a versão mais recente da interface, use o conjunto mais recente de instruções para corresponder. Para obter mais informações, consulte Navegar e investigar incidentes no Microsoft Sentinel.

Depois de conectar suas fontes de dados ao Microsoft Sentinel, você deseja ser notificado quando algo suspeito acontecer. Para permitir que você faça isso, o Microsoft Sentinel permite criar regras de análise avançadas que geram incidentes que você pode atribuir e investigar.

Um incidente pode incluir vários alertas. É uma agregação de todas as provas relevantes para uma investigação específica. Um incidente é criado com base nas regras de análise que você criou na página do Google Analytics . As propriedades relacionadas aos alertas, como gravidade e status, são definidas no nível do incidente. Depois de informar o Microsoft Sentinel sobre os tipos de ameaças que procura e como encontrá-las, pode monitorizar as ameaças detetadas investigando incidentes.

Importante

Os recursos observados estão atualmente em visualização. Os Termos Suplementares do Azure Preview incluem termos legais adicionais que se aplicam a funcionalidades do Azure que estão em versão beta, pré-visualização ou ainda não disponibilizadas para disponibilidade geral.

Pré-requisitos

Você só poderá investigar o incidente se tiver usado os campos de mapeamento de entidade ao configurar sua regra de análise. O gráfico de investigação requer que o incidente original inclua entidades.

Se você tiver um usuário convidado que precise atribuir incidentes, o usuário deverá receber a função Leitor de Diretório em seu locatário do Microsoft Entra. Os usuários regulares (não convidados) têm essa função atribuída por padrão.

Como investigar incidentes

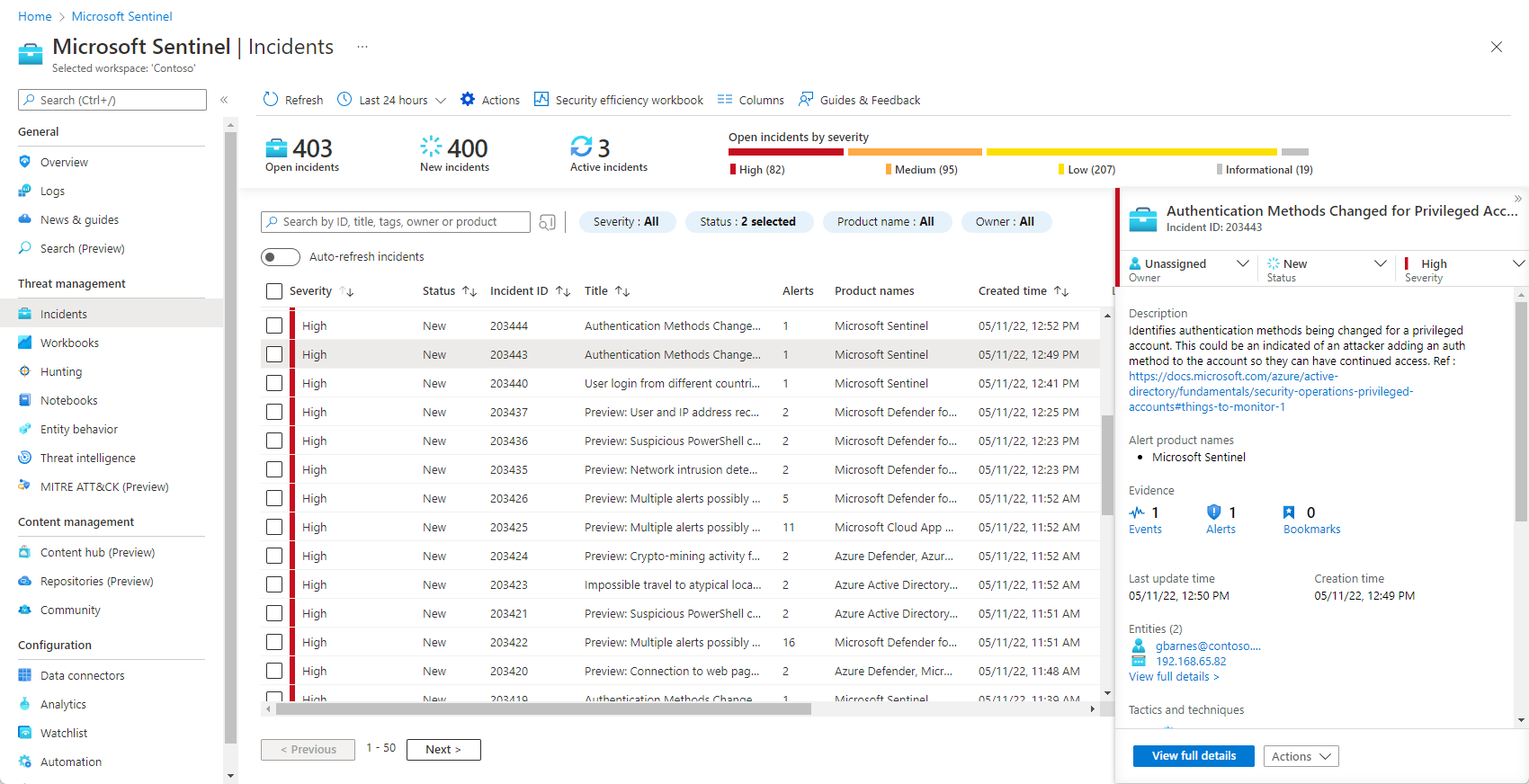

Selecione Incidentes. A página Incidentes informa quantos incidentes você tem e se eles são novos, Ativos ou fechados. Para cada incidente, você pode ver a hora em que ocorreu e o status do incidente. Veja a gravidade para decidir com quais incidentes lidar primeiro.

Você pode filtrar os incidentes conforme necessário, por exemplo, por status ou gravidade. Para obter mais informações, consulte Pesquisar incidentes.

Para iniciar uma investigação, selecione um incidente específico. À direita, você pode ver informações detalhadas sobre o incidente, incluindo sua gravidade, resumo do número de entidades envolvidas, os eventos brutos que desencadearam esse incidente, o ID exclusivo do incidente e quaisquer táticas ou técnicas MITRE ATT&CK mapeadas.

Para ver mais detalhes sobre os alertas e entidades no incidente, selecione Ver detalhes completos na página do incidente e verifique os separadores relevantes que resumem a informação do incidente.

Se estiver a usar a nova experiência no momento, desative-a no canto superior direito da página de detalhes do incidente para usar a experiência antiga.

Na guia Linha do tempo , revise a linha do tempo de alertas e favoritos no incidente, o que pode ajudá-lo a reconstruir a linha do tempo da atividade do invasor.

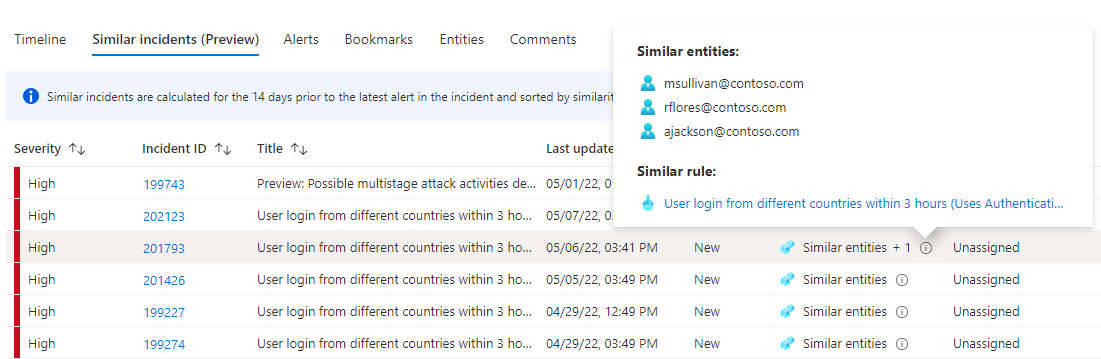

Na guia Incidentes semelhantes (Visualização), você verá uma coleção de até 20 outros incidentes que mais se assemelham ao incidente atual. Isso permite que você visualize o incidente em um contexto maior e ajuda a direcionar sua investigação. Saiba mais sobre incidentes semelhantes abaixo.

No separador Alertas, reveja os alertas incluídos neste incidente. Você vê todas as informações relevantes sobre os alertas – as regras de análise que os produziram, o número de resultados retornados por alerta e a capacidade de executar guias nos alertas. Para aprofundar ainda mais o incidente, selecione o número de Eventos. Isso abre a consulta que gerou os resultados e os eventos que dispararam o alerta no Log Analytics.

Na guia Favoritos , você verá todos os favoritos que você ou outros investigadores vincularam a este incidente. Saiba mais sobre os favoritos.

No separador Entidades, pode ver todas as entidades que mapeou como parte da definição da regra de alerta. Estes são os objetos que desempenharam um papel no incidente, sejam eles usuários, dispositivos, endereços, arquivos ou quaisquer outros tipos.

Finalmente, na guia Comentários , você pode adicionar seus comentários sobre a investigação e visualizar quaisquer comentários feitos por outros analistas e investigadores. Saiba mais sobre os comentários.

Se você estiver investigando ativamente um incidente, é uma boa ideia definir o status do incidente como Ativo até fechá-lo.

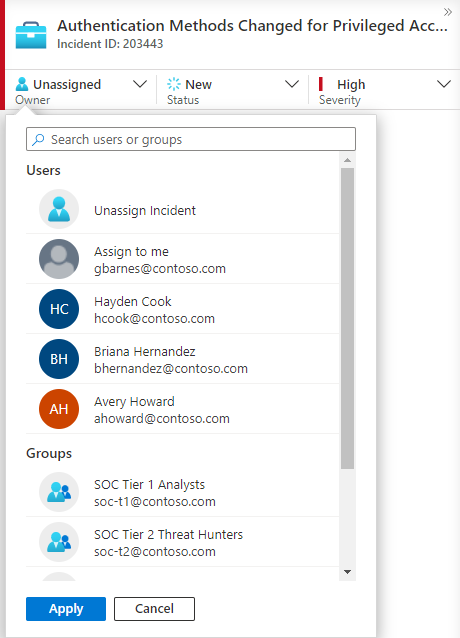

Os incidentes podem ser atribuídos a um usuário específico ou a um grupo. Para cada incidente, você pode atribuir um proprietário, definindo o campo Proprietário . Todos os incidentes começam como não atribuídos. Você também pode adicionar comentários para que outros analistas possam entender o que você investigou e quais são suas preocupações em torno do incidente.

Os usuários e grupos selecionados recentemente aparecem na parte superior da lista suspensa ilustrada.

Selecione Investigar para visualizar o mapa de investigação.

Use o gráfico de investigação para mergulhar fundo

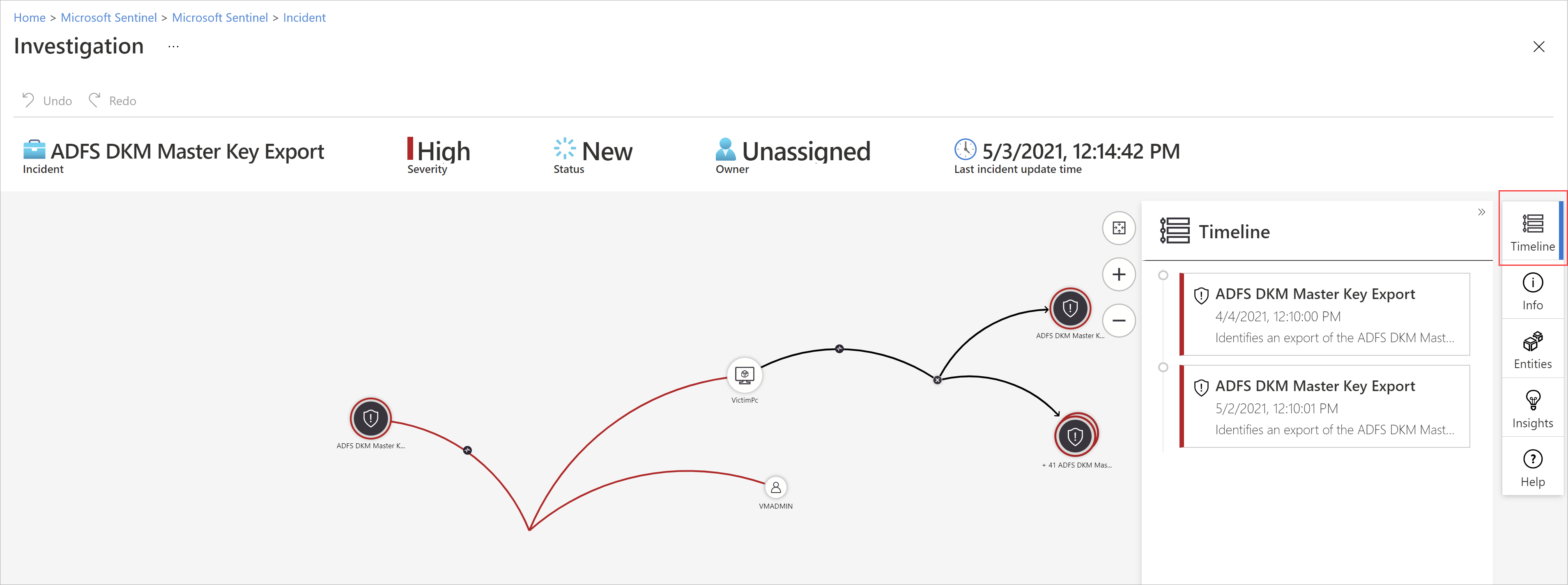

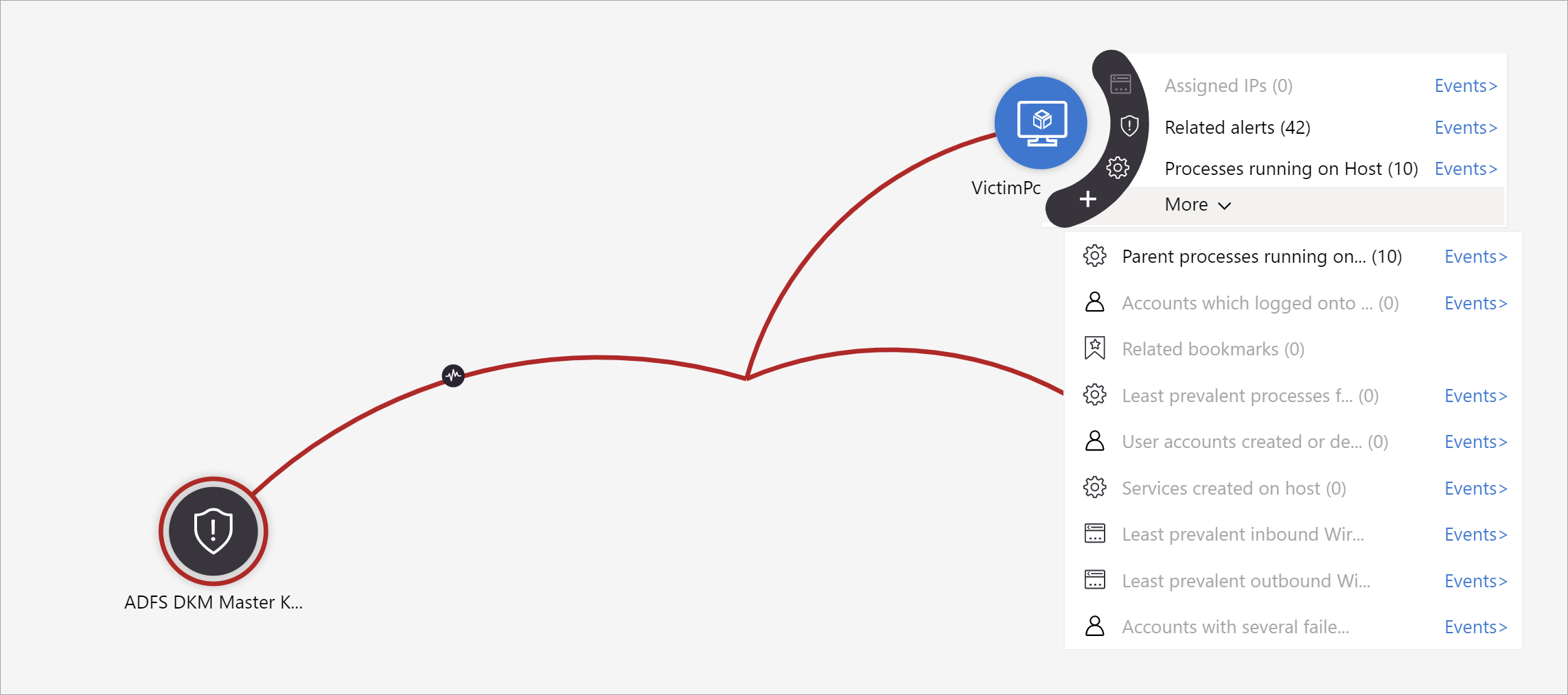

O gráfico de investigação permite que os analistas façam as perguntas certas para cada investigação. O gráfico de investigação ajuda você a entender o escopo e identificar a causa raiz de uma ameaça potencial à segurança, correlacionando dados relevantes com qualquer entidade envolvida. Você pode mergulhar mais fundo e investigar qualquer entidade apresentada no gráfico, selecionando-a e escolhendo entre diferentes opções de expansão.

O gráfico de investigação fornece-lhe:

Contexto visual a partir de dados brutos: o gráfico visual ao vivo exibe relações de entidade extraídas automaticamente dos dados brutos. Isso permite que você veja facilmente conexões entre diferentes fontes de dados.

Descoberta de escopo de investigação completa: expanda seu escopo de investigação usando consultas de exploração internas para revelar o escopo completo de uma violação.

Etapas de investigação integradas: use opções de exploração predefinidas para garantir que você está fazendo as perguntas certas diante de uma ameaça.

Para usar o gráfico de investigação:

Selecione um incidente e, em seguida, selecione Investigar. Isso leva você ao gráfico de investigação. O gráfico fornece um mapa ilustrativo das entidades diretamente ligadas ao alerta e de cada recurso ligado posteriormente.

Importante

Você só poderá investigar o incidente se tiver usado os campos de mapeamento de entidade ao configurar sua regra de análise. O gráfico de investigação requer que o incidente original inclua entidades.

Atualmente, o Microsoft Sentinel suporta a investigação de incidentes com até 30 dias.

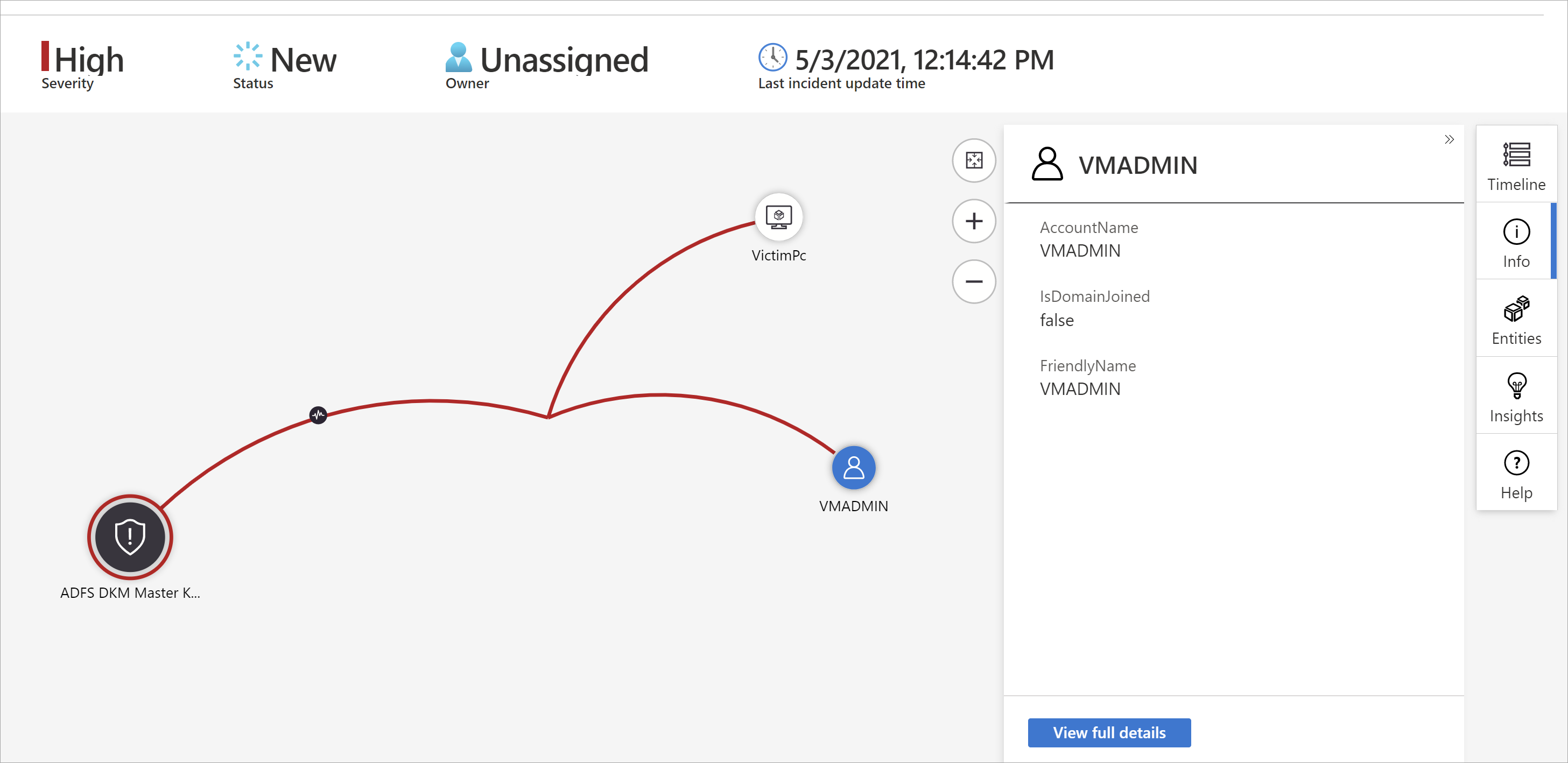

Selecione uma entidade para abrir o painel Entidades para que você possa revisar as informações sobre essa entidade.

Expanda sua investigação passando o mouse sobre cada entidade para revelar uma lista de perguntas que foi projetada por nossos especialistas em segurança e analistas por tipo de entidade para aprofundar sua investigação. Chamamos essas opções de consultas de exploração.

Por exemplo, você pode solicitar alertas relacionados. Se você selecionar uma consulta de exploração, os direitos resultantes serão adicionados de volta ao gráfico. Neste exemplo, selecionar Alertas relacionados retornou os seguintes alertas no gráfico:

Veja se os alertas relacionados aparecem conectados à entidade por linhas pontilhadas.

Para cada consulta de exploração, você pode selecionar a opção para abrir os resultados brutos do evento e a consulta usada no Log Analytics, selecionando Eventos>.

Para entender o incidente, o gráfico fornece uma linha do tempo paralela.

Passe o cursor sobre a linha do tempo para ver quais coisas no gráfico ocorreram em que momento.

Concentre a sua investigação

Saiba como pode alargar ou restringir o âmbito da sua investigação adicionando alertas aos seus incidentes ou removendo alertas de incidentes.

Incidentes semelhantes (pré-visualização)

Como analista de operações de segurança, ao investigar um incidente, você deve prestar atenção ao seu contexto maior. Por exemplo, você vai querer ver se outros incidentes como esse já aconteceram antes ou estão acontecendo agora.

Talvez você queira identificar incidentes simultâneos que possam fazer parte da mesma estratégia de ataque maior.

Você pode querer identificar incidentes semelhantes no passado, para usá-los como pontos de referência para sua investigação atual.

Você pode querer identificar os proprietários de incidentes semelhantes passados, para encontrar as pessoas em seu SOC que podem fornecer mais contexto, ou para quem você pode escalar a investigação.

O separador de incidentes semelhantes na página de detalhes do incidente, atualmente em modo de visualização, apresenta até 20 outros incidentes que são os mais semelhantes ao atual. A semelhança é calculada por algoritmos internos do Microsoft Sentinel e os incidentes são classificados e exibidos em ordem decrescente de semelhança.

Cálculo da semelhança

Existem três critérios pelos quais a semelhança é determinada:

Entidades similares: Um incidente é considerado semelhante a outro incidente se ambos incluírem as mesmas entidades. Quanto mais entidades dois incidentes tiverem em comum, mais semelhantes serão considerados.

Regra semelhante: Um incidente é considerado semelhante a outro incidente se ambos tiverem sido criados pela mesma regra de análise.

Detalhes de alerta semelhantes: Um incidente é considerado semelhante a outro incidente se partilharem o mesmo título, nome do produto e/ou detalhes personalizados.

Os motivos pelos quais um incidente aparece na lista de incidentes semelhantes são exibidos na coluna Motivo da semelhança . Passe o cursor sobre o ícone de informações para mostrar os itens comuns (entidades, nome da regra ou detalhes).

Intervalo de Semelhança

A semelhança do incidente é calculada com base em dados dos 14 dias anteriores à última atividade no incidente, que é a hora de término do alerta mais recente no incidente.

A semelhança de incidentes é recalculada sempre que você entra na página de detalhes do incidente, portanto, os resultados podem variar entre as sessões se novos incidentes forem criados ou atualizados.

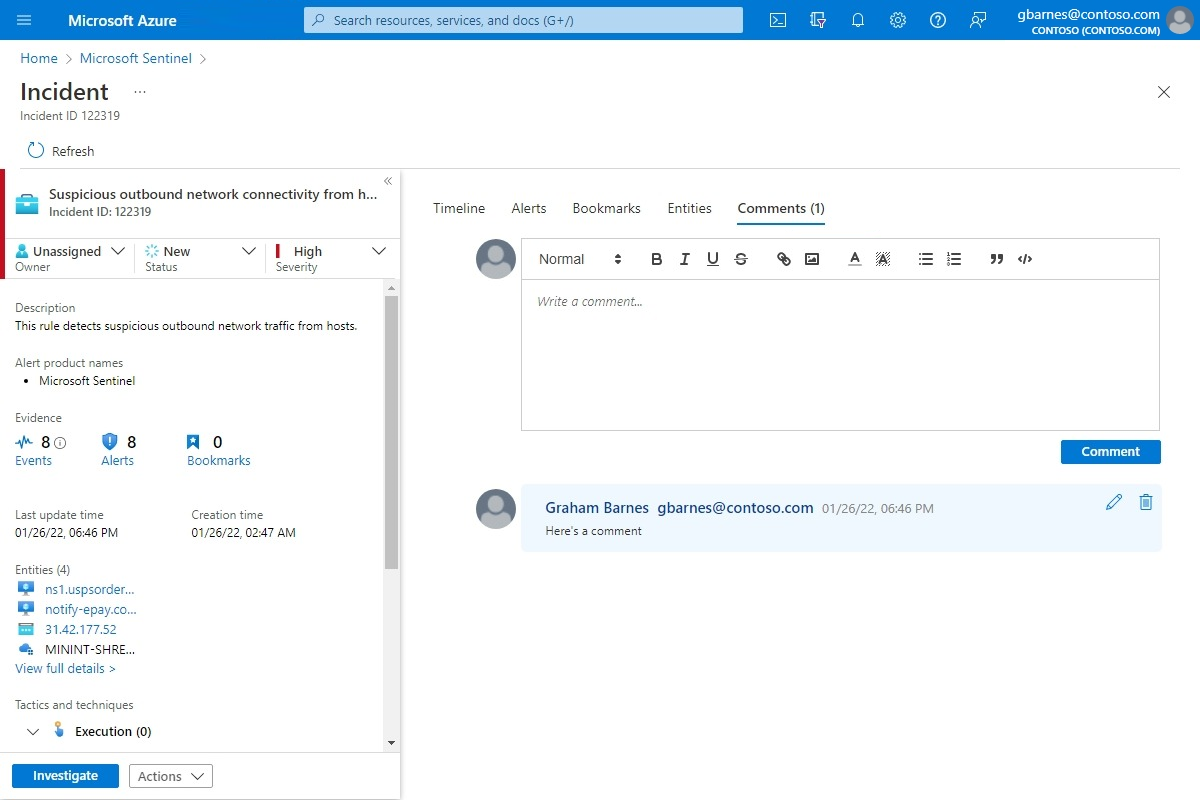

Comentar incidentes

Como analista de operações de segurança, ao investigar um incidente, você vai querer documentar minuciosamente as etapas tomadas, tanto para garantir relatórios precisos para a gerência quanto para permitir uma cooperação e colaboração perfeitas entre colegas de trabalho. O Microsoft Sentinel oferece um ambiente de comentários rico para ajudá-lo a realizar isso.

Outra coisa importante que você pode fazer com comentários é enriquecer seus incidentes automaticamente. Quando você executa um manual sobre um incidente que busca informações relevantes de fontes externas (por exemplo, verificar um arquivo em busca de malware no VirusTotal), você pode fazer com que o manual coloque a resposta da fonte externa - juntamente com qualquer outra informação que você definir - nos comentários do incidente.

Os comentários são simples de usar. Você os acessa através da guia Comentários na página de detalhes do incidente.

Perguntas frequentes sobre comentários de incidentes

Existem várias considerações a ter em conta ao usar comentários sobre incidentes. A lista de perguntas que se segue aponta para estas considerações.

Que tipos de entrada são suportados?

Texto: Os comentários no Microsoft Sentinel suportam entradas de texto em texto simples, HTML básico e Markdown. Você também pode colar texto copiado, HTML e Markdown na janela de comentários.

Imagens: Você pode inserir links para imagens nos comentários e as imagens são exibidas em linha, mas as imagens já devem estar hospedadas em um local acessível publicamente, como Dropbox, OneDrive, Google Drive e similares. As imagens não podem ser carregadas diretamente nos comentários.

Existe um limite de tamanho para os comentários?

Por comentário: Um único comentário pode conter até 30.000 caracteres.

Por incidente: Um único incidente pode conter até 100 comentários.

Observação

O limite de tamanho de um único registro de incidente na tabela SecurityIncident no Log Analytics é de 64 KB. Se esse limite for excedido, os comentários (começando pelo mais antigo) serão truncados, o que pode afetar os comentários que aparecerão nos resultados de pesquisa avançada .

Os registros reais de incidentes no banco de dados de incidentes não serão afetados.

Quem pode editar ou eliminar comentários?

Edição: Apenas o autor de um comentário tem permissão para editá-lo.

Eliminação: Somente os usuários com a função de Colaborador do Microsoft Sentinel têm permissão para excluir comentários. Até mesmo o autor do comentário deve ter esse papel para excluí-lo.

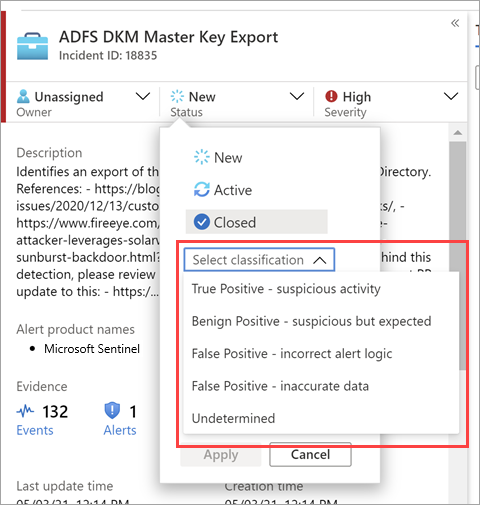

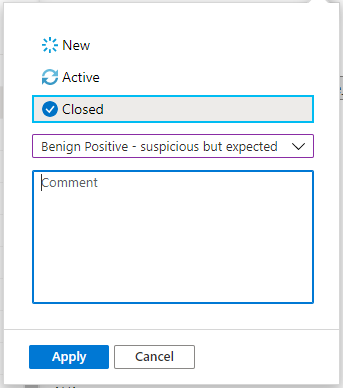

Fechar um incidente

Depois de resolver um incidente específico (por exemplo, quando a investigação tiver chegado à conclusão), você deve definir o status do incidente como Fechado. Quando o fizer, ser-lhe-á pedido que classifique o incidente, especificando o motivo pelo qual o está a fechar. Este passo é obrigatório. Selecione Classificação e escolha uma das seguintes opções na lista suspensa:

- True Positive - atividade suspeita

- Benigno Positivo - suspeito, mas esperado

- Falso positivo - lógica de alerta incorreta

- Falso positivo - dados incorretos

- Não determinado

Para obter mais informações sobre falsos positivos e positivos benignos, consulte Manipular falsos positivos no Microsoft Sentinel.

Depois de escolher a classificação apropriada, adicione algum texto descritivo no campo Comentário . Isso é útil no caso de você precisar se referir a este incidente. Selecione Aplicar quando terminar, e o incidente será fechado.

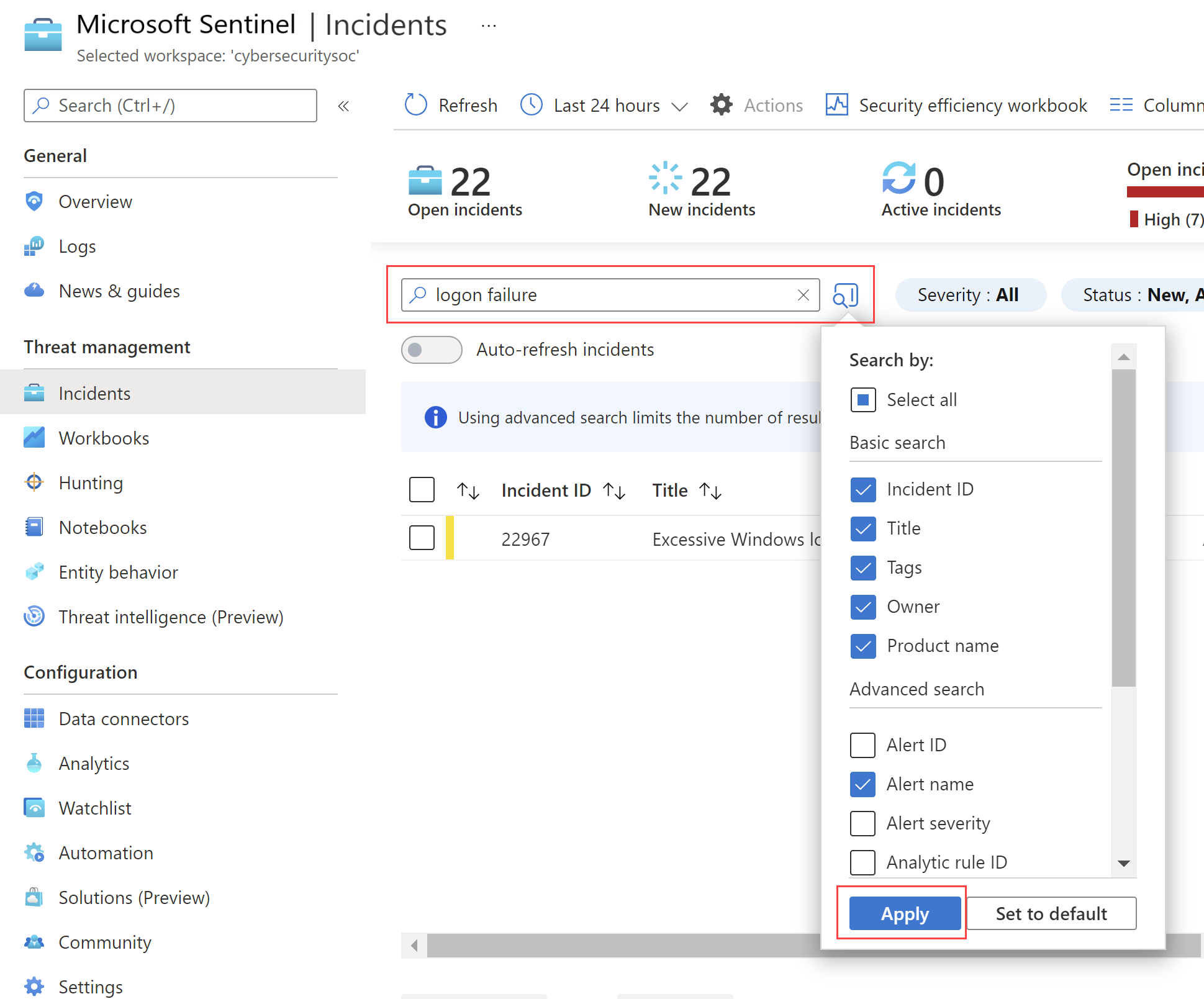

Pesquisa de incidentes

Para encontrar um incidente específico rapidamente, insira uma cadeia de pesquisa na caixa de pesquisa acima da grade de incidentes e pressione Enter para modificar a lista de incidentes mostrada de acordo. Se o incidente não estiver incluído nos resultados, convém restringir a pesquisa usando as opções de pesquisa avançada .

Para modificar os parâmetros de pesquisa, selecione o botão Pesquisar e, em seguida, selecione os parâmetros onde deseja executar a pesquisa.

Por exemplo:

Por padrão, as pesquisas de incidentes são executadas apenas nos valores ID do incidente, Título, Tags, Proprietário e Nome do produto . No painel de pesquisa, role a lista para baixo para selecionar um ou mais parâmetros para pesquisar e selecione Aplicar para atualizar os parâmetros de pesquisa. Selecione Definir como padrão redefinir os parâmetros selecionados para a opção padrão.

Observação

As pesquisas no campo Proprietário suportam nomes e endereços de e-mail.

O uso de opções de pesquisa avançada altera o comportamento de pesquisa da seguinte maneira:

| Comportamento da pesquisa | Descrição |

|---|---|

| Cor do botão Pesquisar | A cor do botão de pesquisa muda, dependendo dos tipos de parâmetros atualmente usados na pesquisa.

|

| Atualização automática | O uso de parâmetros de pesquisa avançada impede que você selecione para atualizar automaticamente seus resultados. |

| Parâmetros da entidade | Todos os parâmetros de entidade são suportados para pesquisas avançadas. Ao pesquisar em qualquer parâmetro de entidade, a pesquisa é executada em todos os parâmetros de entidade. |

| Cadeias de caracteres de pesquisa | A pesquisa de uma cadeia de palavras inclui todas as palavras na consulta de pesquisa. As cadeias de caracteres de pesquisa diferenciam maiúsculas de minúsculas. |

| Suporte a espaços de trabalho cruzados | Não há suporte para pesquisas avançadas para exibições entre espaços de trabalho. |

| Número de resultados da pesquisa exibidos | Quando você usa parâmetros de pesquisa avançada, apenas 50 resultados são mostrados de cada vez. |

Sugestão

Se não conseguir encontrar o incidente que procura, remova os parâmetros de pesquisa para expandir a sua pesquisa. Se a pesquisa resultar em muitos itens, adicione mais filtros para restringir os resultados.

Conteúdo relacionado

Neste artigo, você aprendeu como começar a investigar incidentes usando o Microsoft Sentinel. Para obter mais informações, consulte: