Relacionar alertas a incidentes no Microsoft Sentinel

Este artigo mostra como relacionar alertas aos seus incidentes no Microsoft Sentinel. Esse recurso permite que você adicione alertas manual ou automaticamente ou os remova de incidentes existentes como parte de seus processos de investigação, refinando o escopo do incidente à medida que a investigação se desenrola.

Importante

A expansão de incidentes está atualmente em pré-visualização. Os Termos Suplementares do Azure Preview incluem termos legais adicionais que se aplicam a funcionalidades do Azure que estão em versão beta, pré-visualização ou ainda não disponibilizadas para disponibilidade geral.

Expanda o âmbito e o poder dos seus incidentes

Uma coisa que esse recurso permite que você faça é incluir alertas de uma fonte de dados em incidentes gerados por outra fonte de dados. Por exemplo, você pode adicionar alertas do Microsoft Defender for Cloud ou de várias fontes de dados de terceiros a incidentes importados do Microsoft Defender XDR para o Microsoft Sentinel.

Esta funcionalidade está incorporada na versão mais recente da API do Microsoft Sentinel, o que significa que está disponível para o conector de Aplicações Lógicas para o Microsoft Sentinel. Assim, você pode usar playbooks para adicionar automaticamente um alerta a um incidente se certas condições forem atendidas.

Você também pode usar essa automação para adicionar alertas a incidentes criados manualmente, para criar correlações personalizadas ou para definir critérios personalizados para agrupar alertas em incidentes quando eles são criados.

Limitações

O Microsoft Sentinel importa alertas e incidentes do Microsoft Defender XDR. Na maioria das vezes, você pode tratar esses alertas e incidentes como alertas e incidentes regulares do Microsoft Sentinel.

No entanto, você só pode adicionar alertas do Defender a incidentes do Defender (ou removê-los) no portal do Defender, não no portal do Sentinel. Se você tentar fazer isso no Microsoft Sentinel, você receberá uma mensagem de erro. Você pode girar para o incidente no Portal do Microsoft Defender usando o link no incidente do Microsoft Sentinel. No entanto, não se preocupe - todas as alterações feitas no incidente no Portal do Microsoft Defender são sincronizadas com o incidente paralelo no Microsoft Sentinel, portanto, você ainda verá os alertas adicionados no incidente no portal do Sentinel.

Você pode adicionar alertas do Microsoft Defender XDR para incidentes que não sejam do Defender e alertas que não sejam do Defender para incidentes do Defender no portal do Microsoft Sentinel.

Se você integrou o Microsoft Sentinel ao portal unificado de operações de segurança, não poderá mais adicionar alertas do Microsoft Sentinel a incidentes ou remover alertas do Microsoft Sentinel de incidentes no Microsoft Sentinel (no portal do Azure). Você pode fazer isso somente no portal do Microsoft Defender. Para obter mais informações, consulte Diferenças de capacidade entre portais.

Um incidente pode conter um máximo de 150 alertas. Se você tentar adicionar um alerta a um incidente com 150 alertas, receberá uma mensagem de erro.

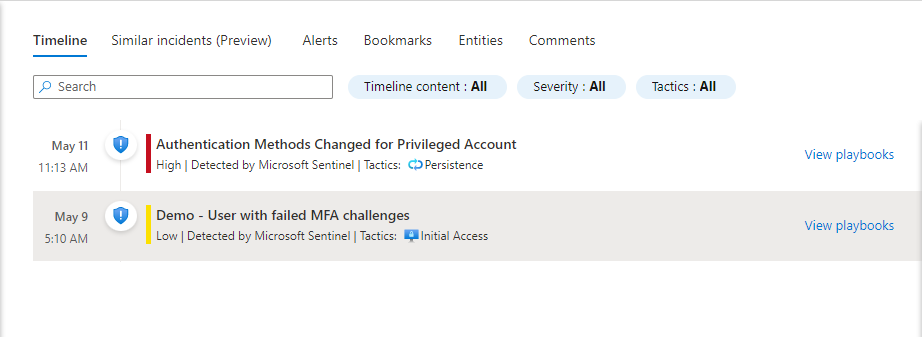

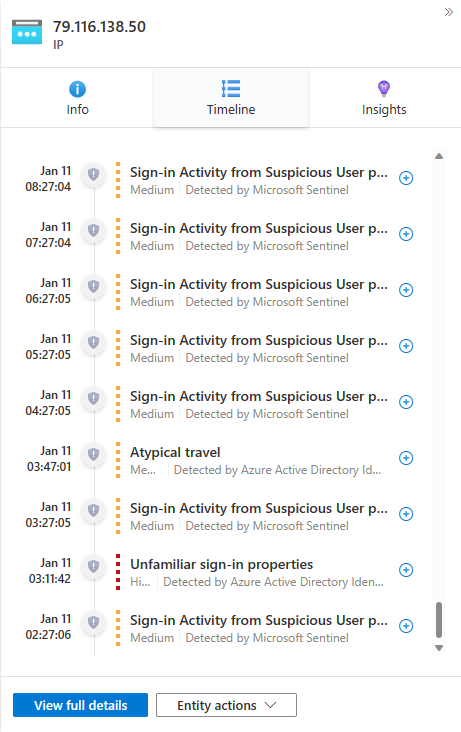

Adicionar alertas usando a linha do tempo da entidade (Visualização)

A linha do tempo da entidade, conforme apresentado na nova experiência de incidente (agora em Visualização), apresenta todas as entidades em uma investigação de incidente específica. Quando uma entidade na lista é selecionada, uma página de entidade em miniatura é exibida em um painel lateral.

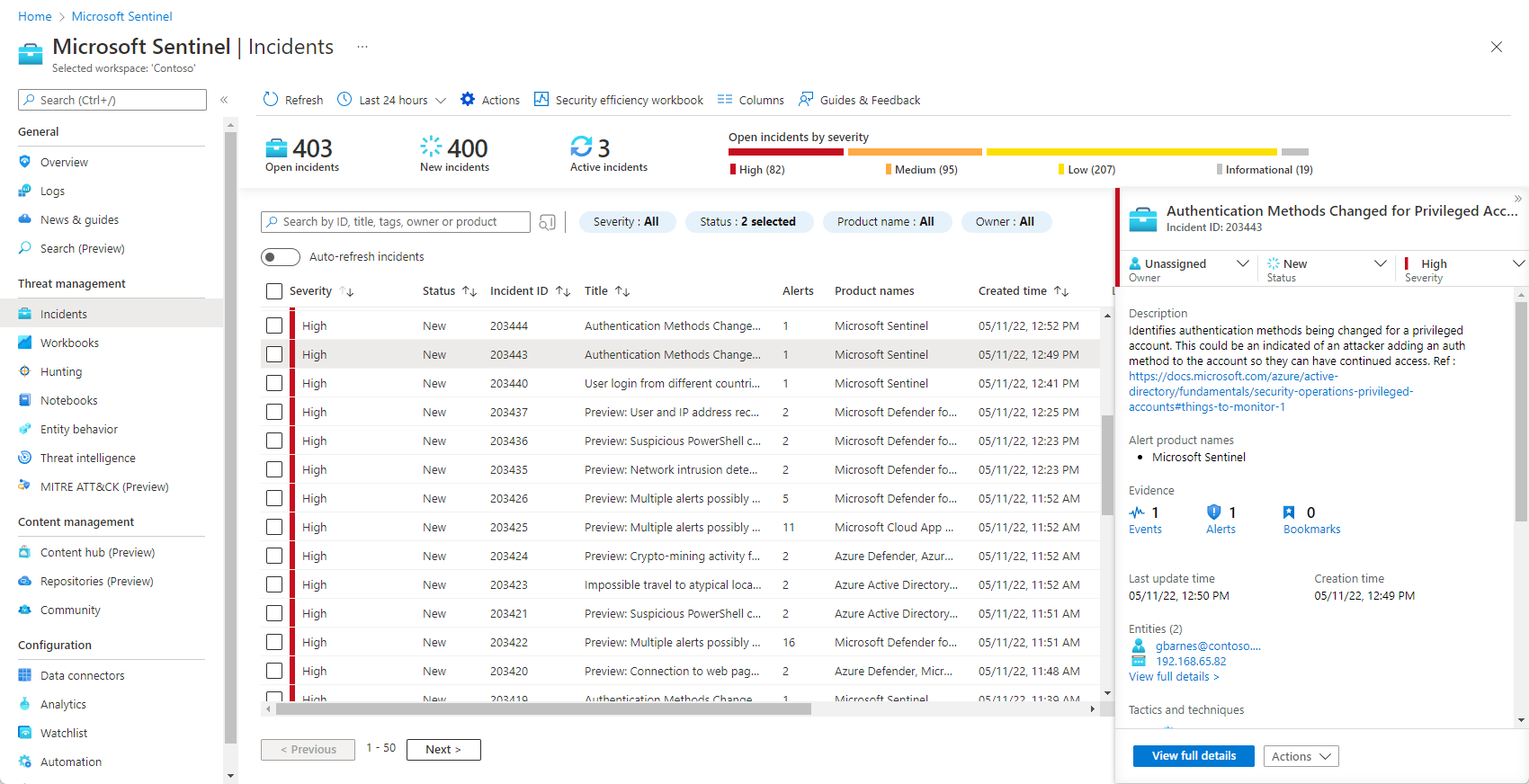

No menu de navegação do Microsoft Sentinel, selecione Incidentes.

Selecione um incidente para investigar. No painel de detalhes do incidente, selecione Exibir detalhes completos.

Na página do incidente, selecione a guia Entidades .

Selecione uma entidade na lista.

No painel lateral da página da entidade, selecione o cartão Linha do tempo .

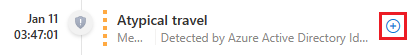

Selecione um alerta externo ao incidente aberto. Estes são indicados por um ícone de escudo acinzentado e uma faixa de cores de linha pontilhada representando a gravidade. Selecione o ícone de sinal de adição na extremidade direita desse alerta.

Confirme a adição do alerta ao incidente selecionando OK. Você receberá uma notificação confirmando a adição do alerta ao incidente ou explicando por que ele não foi adicionado.

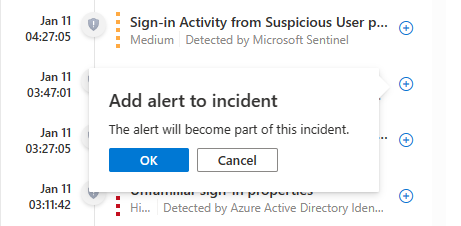

Você verá que o alerta adicionado agora aparece no widget Linha do tempo do incidente aberto na guia Visão geral , com um ícone de escudo colorido e uma faixa de cores de linha sólida como qualquer outro alerta no incidente.

O alerta adicionado é agora uma parte completa do incidente, e quaisquer entidades no alerta adicionado (que ainda não faziam parte do incidente) também se tornaram parte do incidente. Agora você pode explorar as linhas do tempo dessas entidades para seus outros alertas que agora são qualificados para serem adicionados ao incidente.

Remover um alerta de um incidente

Os alertas que foram adicionados a um incidente — manual ou automaticamente — também podem ser removidos de um incidente.

No menu de navegação do Microsoft Sentinel, selecione Incidentes.

Selecione um incidente para investigar. No painel de detalhes do incidente, selecione Exibir detalhes completos.

Na guia Visão geral, no widget Linha do tempo do incidente, selecione os três pontos ao lado de um alerta que você deseja remover do incidente. No menu pop-up, selecione Remover alerta.

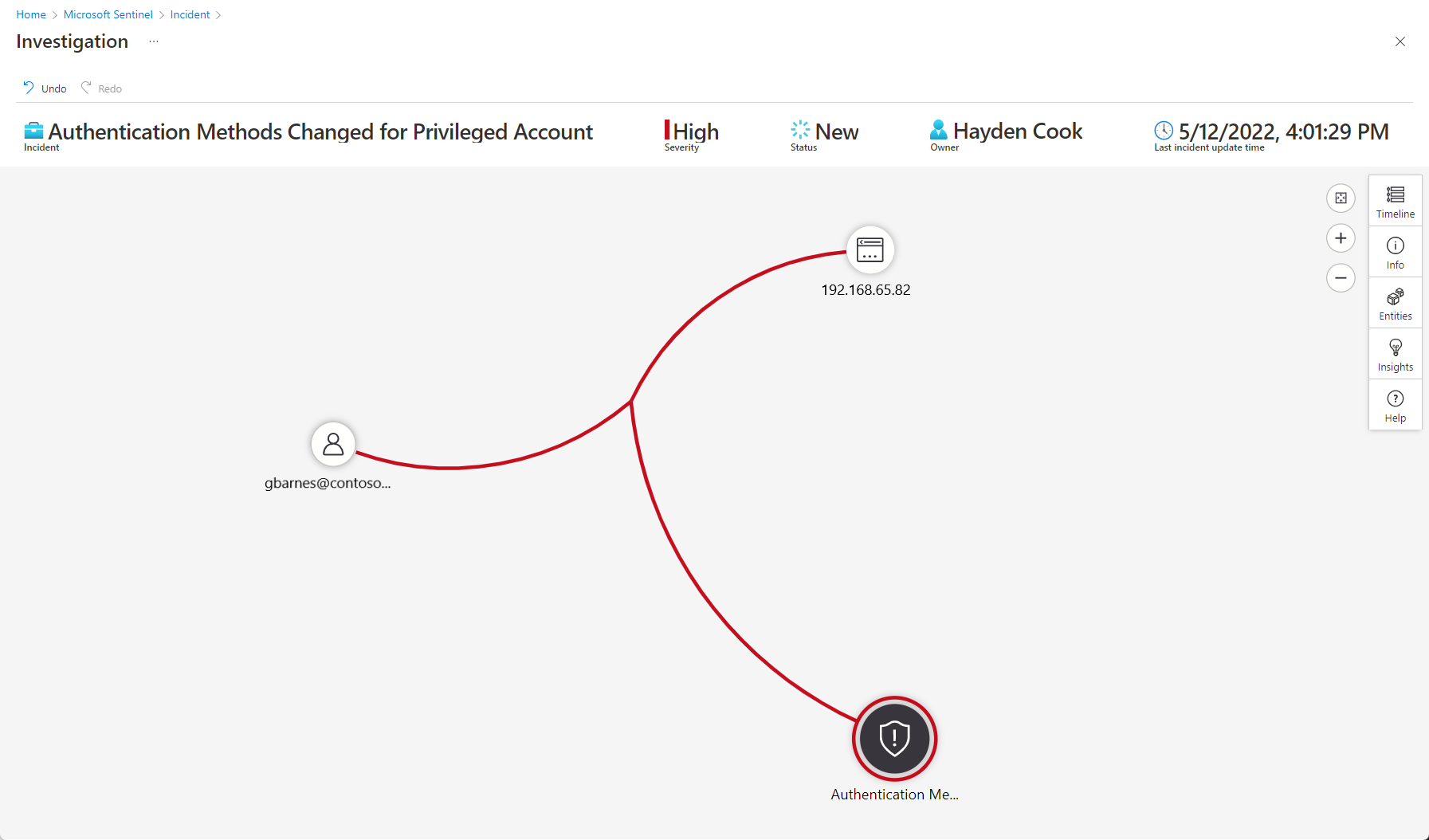

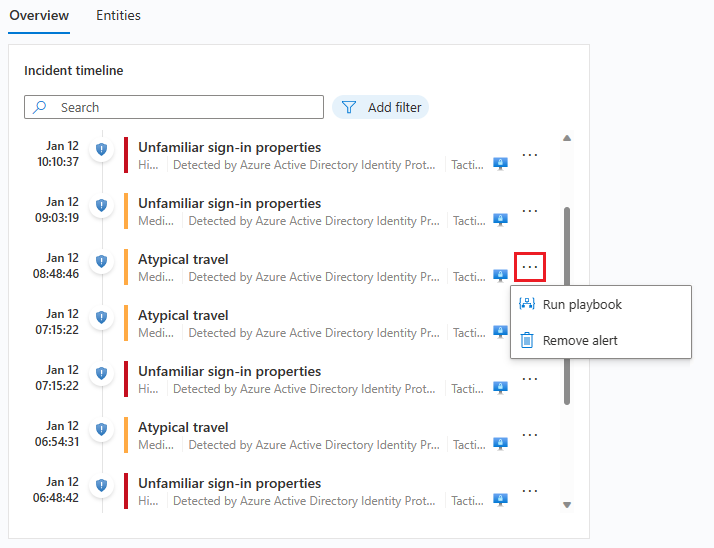

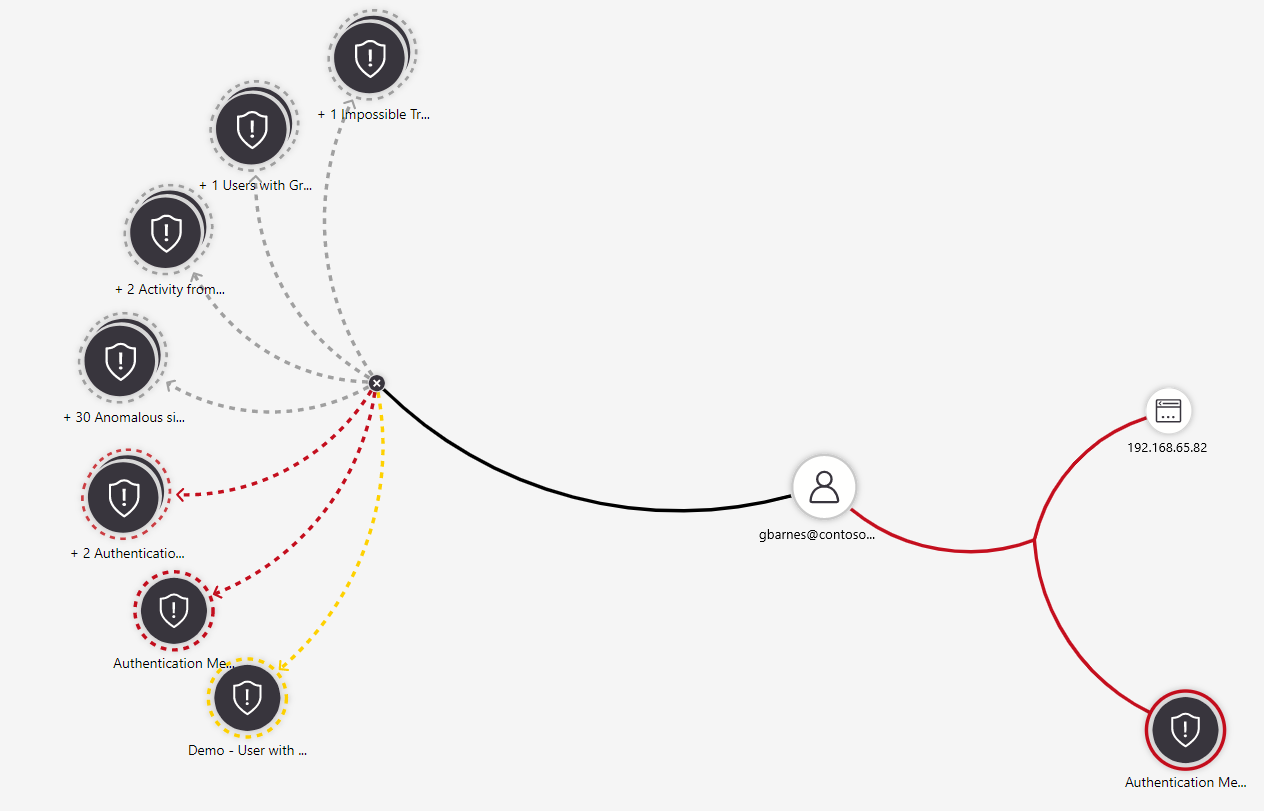

Adicionar alertas usando o gráfico de investigação

O gráfico de investigação é uma ferramenta visual e intuitiva que apresenta conexões e padrões e permite que seus analistas façam as perguntas certas e sigam leads. Você pode usá-lo para adicionar alertas e removê-los de seus incidentes, ampliando ou restringindo o escopo de sua investigação.

No menu de navegação do Microsoft Sentinel, selecione Incidentes.

Selecione um incidente para investigar. No painel de detalhes do incidente, selecione o botão Ações e escolha Investigar no menu pop-up. Isso abrirá o gráfico de investigação.

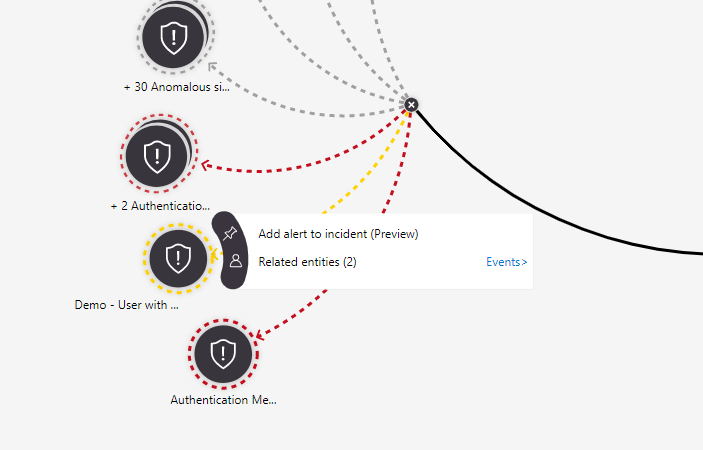

Passe o cursor sobre qualquer entidade para revelar a lista de consultas de exploração ao seu lado. Selecione Alertas relacionados.

Os alertas relacionados aparecerão conectados à entidade por linhas pontilhadas.

Passe o cursor sobre um dos alertas relacionados até que um menu apareça ao seu lado. Selecione Adicionar alerta a incidente (Pré-visualização).

O alerta é adicionado ao incidente, e para todos os efeitos faz parte do incidente, juntamente com todas as suas entidades e detalhes. Você verá duas representações visuais disso:

Situações especiais

Ao adicionar um alerta a um incidente, dependendo das circunstâncias, poderá ser-lhe pedido que confirme o seu pedido ou que escolha entre diferentes opções. Seguem-se alguns exemplos destas situações, as escolhas que lhe serão feitas e as suas implicações.

O alerta que pretende adicionar já pertence a outro incidente.

Nesse caso, você verá uma mensagem informando que o alerta faz parte de outro incidente ou incidentes e perguntando se deseja continuar. Selecione OK para adicionar o alerta ou Cancelar para deixar as coisas como estavam.

Adicionar o alerta a este incidente não o removerá de quaisquer outros incidentes. Os alertas podem estar relacionados a mais de um incidente. Se desejar, você pode remover o alerta manualmente do(s) outro(s) incidente(s) seguindo o(s) link(s) no prompt de mensagem acima.

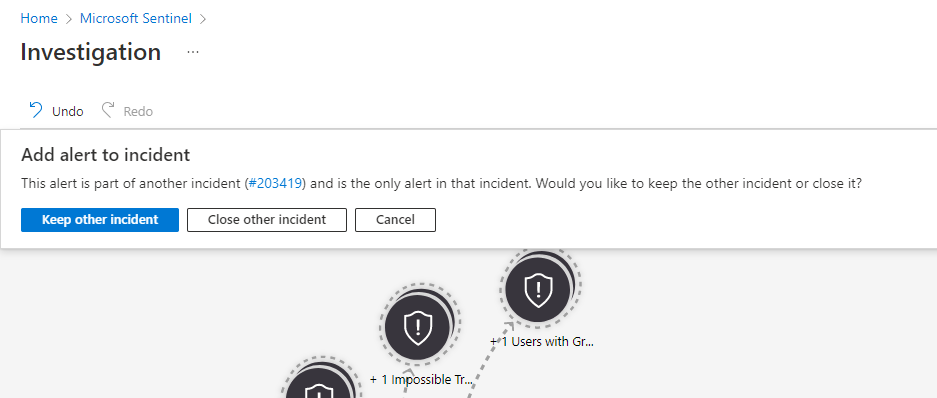

O alerta que você deseja adicionar pertence a outro incidente e é o único alerta no outro incidente.

Isso é diferente do caso acima, pois se o alerta estiver sozinho no outro incidente, rastreá-lo neste incidente pode tornar o outro incidente irrelevante. Então, neste caso, você verá esta caixa de diálogo:

Manter outro incidente preserva o outro incidente como está, ao mesmo tempo que adiciona o alerta a este.

Fechar outro incidente adiciona o alerta a este incidente e fecha o outro incidente, adicionando o motivo de encerramento "Indeterminado" e o comentário "Alerta foi adicionado a outro incidente" com o número do incidente aberto.

Cancelar deixa o status quo. Ele não faz alterações no incidente aberto ou em qualquer outro incidente referenciado.

Qual destas opções escolhe depende das suas necessidades particulares; Não recomendamos uma escolha em detrimento da outra.

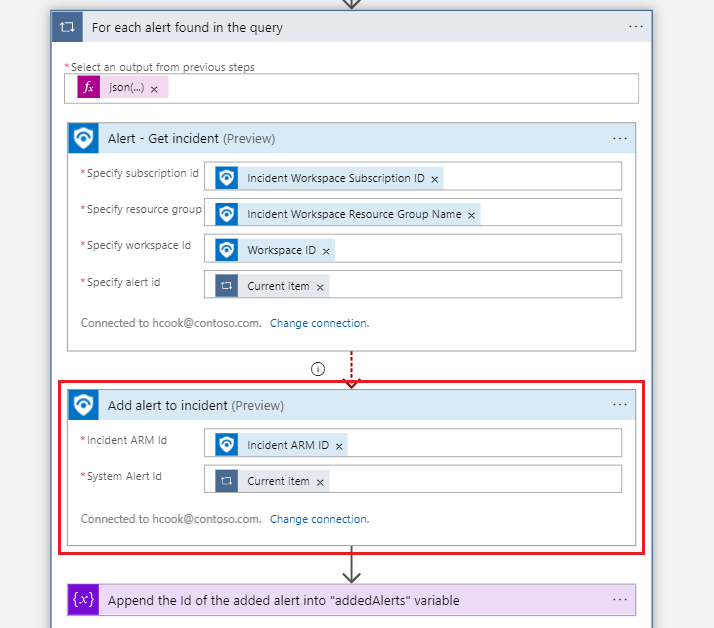

Adicionar/remover alertas usando playbooks

Adicionar e remover alertas para incidentes também estão disponíveis como ações de Aplicativos Lógicos no conector do Microsoft Sentinel e, portanto, nos manuais do Microsoft Sentinel. Você precisa fornecer o ID ARM do incidente e o ID de alerta do sistema como parâmetros, e você pode encontrá-los ambos no esquema do playbook para os gatilhos de alerta e incidente.

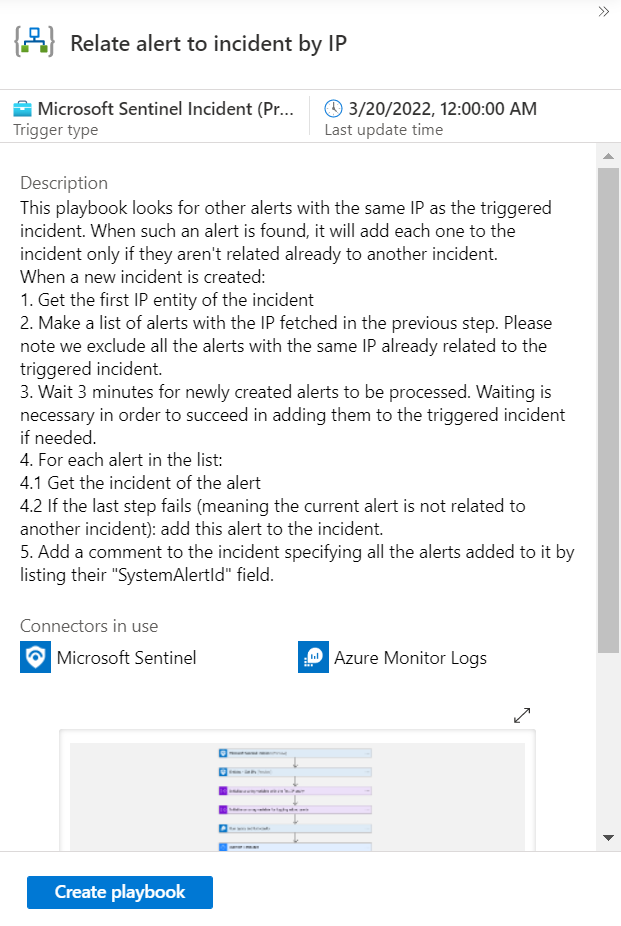

O Microsoft Sentinel fornece um modelo de playbook de exemplo na galeria de modelos, que mostra como trabalhar com esse recurso:

Veja como a ação Adicionar alerta a incidente (Visualização) é usada neste manual, como um exemplo de como você pode usá-lo em outro lugar:

Adicionar/remover alertas usando a API

Você não está limitado ao portal para usar esse recurso. Também é acessível através da API do Microsoft Sentinel, através do grupo de operações Relações com incidentes. Ele permite que você obtenha, crie, atualize e exclua relações entre alertas e incidentes.

Criar uma relação

Você adiciona um alerta a um incidente criando uma relação entre eles. Use o ponto de extremidade a seguir para adicionar um alerta a um incidente existente. Após esta solicitação ser feita, o alerta se junta ao incidente e ficará visível na lista de alertas no incidente no portal.

PUT https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.OperationalInsights/workspaces/{workspaceName}/providers/Microsoft.SecurityInsights/incidents/{incidentId}/relations/{relationName}?api-version=2022-07-01-preview

O corpo da solicitação tem esta aparência:

{

"properties": {

"relatedResourceId": "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.OperationalInsights/workspaces/{workspaceName}/providers/Microsoft.SecurityInsights/entities/{systemAlertId}"

}

}

Excluir um relacionamento

Você remove um alerta de um incidente excluindo a relação entre eles. Use o ponto de extremidade a seguir para remover um alerta de um incidente existente. Depois que essa solicitação for feita, o alerta não será mais conectado ou aparecerá no incidente.

DELETE https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.OperationalInsights/workspaces/{workspaceName}/providers/Microsoft.SecurityInsights/incidents/{incidentId}/relations/{relationName}?api-version=2022-07-01-preview

Listar relações de alerta

Você também pode listar todos os alertas relacionados a um incidente específico, com este ponto de extremidade e solicitar:

GET https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.OperationalInsights/workspaces/{workspaceName}/providers/Microsoft.SecurityInsights/incidents/{incidentId}/relations?api-version=2022-07-01-preview

Códigos de erro específicos

A documentação geral da API lista os códigos de resposta esperados para as operações Create, Delete e List mencionadas acima. Os códigos de erro só são mencionados como uma categoria geral. Aqui estão os possíveis códigos de erro específicos e mensagens listadas na categoria de "Outros códigos de status":

| Código | Mensagem |

|---|---|

| 400 Pedido Incorreto | Falha ao criar relação. O tipo de relação diferente com o nome {relationName} já existe no incidente {incidentIdentifier}. |

| 400 Pedido Incorreto | Falha ao criar relação. O alerta {systemAlertId} já existe no incidente {incidentIdentifier}. |

| 400 Pedido Incorreto | Falha ao criar relação. O recurso e o incidente relacionados devem pertencer ao mesmo espaço de trabalho. |

| 400 Pedido Incorreto | Falha ao criar relação. Os alertas do Microsoft Defender XDR não podem ser adicionados a incidentes do Microsoft Defender XDR. |

| 400 Pedido Incorreto | Falha ao excluir relação. Os alertas do Microsoft Defender XDR não podem ser removidos dos incidentes do Microsoft Defender XDR. |

| 404 Não encontrado | O recurso '{systemAlertId}' não existe. |

| 404 Não encontrado | Incidente não existe. |

| 409 Conflito | Falha ao criar relação. A relação com o nome {relationName} já existe no incidente {incidentIdentifier} para o alerta diferente {systemAlertId}. |

Próximos passos

Neste artigo, você aprendeu como adicionar alertas a incidentes e removê-los usando o portal e a API do Microsoft Sentinel. Para obter mais informações, consulte: