Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Este artigo ajuda você a configurar um gateway VPN ponto a site (P2S) para autenticação de ID do Microsoft Entra e registrar manualmente o cliente VPN do Azure. Este tipo de configuração é suportado apenas para conexões de protocolo OpenVPN. Embora as etapas e os valores de audiência neste artigo resultem numa configuração funcional, recomendamos que utilize o artigo Configure o Gateway VPN P2S para autenticação do Microsoft Entra ID.

Importante

Recomendamos a consulta ao novo artigo Configurar o Gateway VPN P2S para autenticação do Microsoft Entra ID. O novo artigo oferece um processo de configuração mais eficiente usando o novo valor ID do Aplicativo Cliente VPN do Azure registrado pela Microsoft Público-alvo. Além disso, o novo valor Audience agora dá suporte ao Cliente VPN do Azure para Linux. Se o gateway de VPN do Usuário P2S já estiver configurado com os valores de Audiência do Cliente VPN do Azure configurados manualmente, você poderá migrar para a nova ID de Aplicativo registrada na Microsoft.

Pré-requisitos

As etapas neste artigo requerem um inquilino do Microsoft Entra. Se você não tiver um locatário do Microsoft Entra, poderá criar um usando as etapas no artigo Criar um novo locatário . Observe os seguintes campos ao criar seu diretório:

- Nome organizacional

- Nome de domínio inicial

Se você já tiver um gateway P2S existente, as etapas neste artigo ajudarão a configurar o gateway para autenticação do Microsoft Entra ID. Você também pode criar um novo gateway VPN. O link para criar um novo gateway está incluído neste artigo.

Nota

A autenticação do Microsoft Entra ID é suportada apenas para conexões de protocolo OpenVPN® e requer o Cliente VPN do Azure.

Criar utilizadores do Microsoft Entra

Crie duas contas no locatário recém-criado do Microsoft Entra. Para conhecer as etapas, consulte Adicionar ou excluir um novo usuário.

- Função de administrador de aplicativos na nuvem

- Conta de utilizador

A função Cloud Application Administrator é usada para conceder consentimento para o registro do aplicativo VPN do Azure. A conta de usuário pode ser usada para testar a autenticação OpenVPN.

Atribua a uma das contas a função Cloud Application Administrator . Para conhecer as etapas, consulte Atribuir funções de administrador e não administrador a usuários com o Microsoft Entra ID.

Autorizar o aplicativo VPN do Azure

Entre no portal do Azure como um usuário ao qual é atribuída a função de Administrador de Aplicativo de Nuvem .

Em seguida, conceda consentimento de administrador para sua organização. Isso permite que o aplicativo VPN do Azure entre e leia perfis de usuário. Copie e cole o URL que pertence ao seu local de implantação na barra de endereço do seu navegador:

Público

https://login.microsoftonline.com/common/oauth2/authorize?client_id=41b23e61-6c1e-4545-b367-cd054e0ed4b4&response_type=code&redirect_uri=https://portal.azure.com&nonce=1234&prompt=admin_consentAzure Government

https://login.microsoftonline.us/common/oauth2/authorize?client_id=51bb15d4-3a4f-4ebf-9dca-40096fe32426&response_type=code&redirect_uri=https://portal.azure.us&nonce=1234&prompt=admin_consentMicrosoft Cloud Alemanha

https://login-us.microsoftonline.de/common/oauth2/authorize?client_id=538ee9e6-310a-468d-afef-ea97365856a9&response_type=code&redirect_uri=https://portal.microsoftazure.de&nonce=1234&prompt=admin_consentMicrosoft Azure operado pela 21Vianet

https://login.chinacloudapi.cn/common/oauth2/authorize?client_id=49f817b6-84ae-4cc0-928c-73f27289b3aa&response_type=code&redirect_uri=https://portal.azure.cn&nonce=1234&prompt=admin_consentNota

Se estiver a utilizar uma conta de Administrador de Aplicações na Nuvem que não seja nativa do inquilino do Microsoft Entra para fornecer consentimento, substitua "comum" pelo ID de inquilino do Microsoft Entra no URL. Também poderá ter de substituir "comum" pelo seu ID de inquilino em alguns outros casos. Para obter ajuda com a localização do ID do inquilino, consulte Como encontrar o ID do inquilino do Microsoft Entra.

Selecione a conta que tem a função Cloud Application Administrator, se solicitado.

Na página Permissões solicitadas, selecione Aceitar.

Vá para Microsoft Entra ID. No painel esquerdo, clique em Aplicativos corporativos. Você verá Azure VPN listada.

Configurar o gateway VPN

Importante

O portal do Azure está no processo de atualização dos campos do Azure Ative Directory para o Entra. Se vir o Microsoft Entra ID referenciado e ainda não encontrar esses valores no portal, pode selecionar os valores do Azure Active Directory.

Localize a ID do locatário do diretório que você deseja usar para autenticação. Ele está listado na seção de propriedades da página do Ative Directory. Para obter ajuda com a localização do ID do inquilino, consulte Como encontrar o ID do inquilino do Microsoft Entra.

Se você ainda não tiver um ambiente ponto a site em funcionamento, siga as instruções para criar um. Consulte Criar uma VPN ponto a site para criar e configurar um gateway VPN ponto a site. Quando você cria um gateway VPN, o SKU básico não é suportado para OpenVPN.

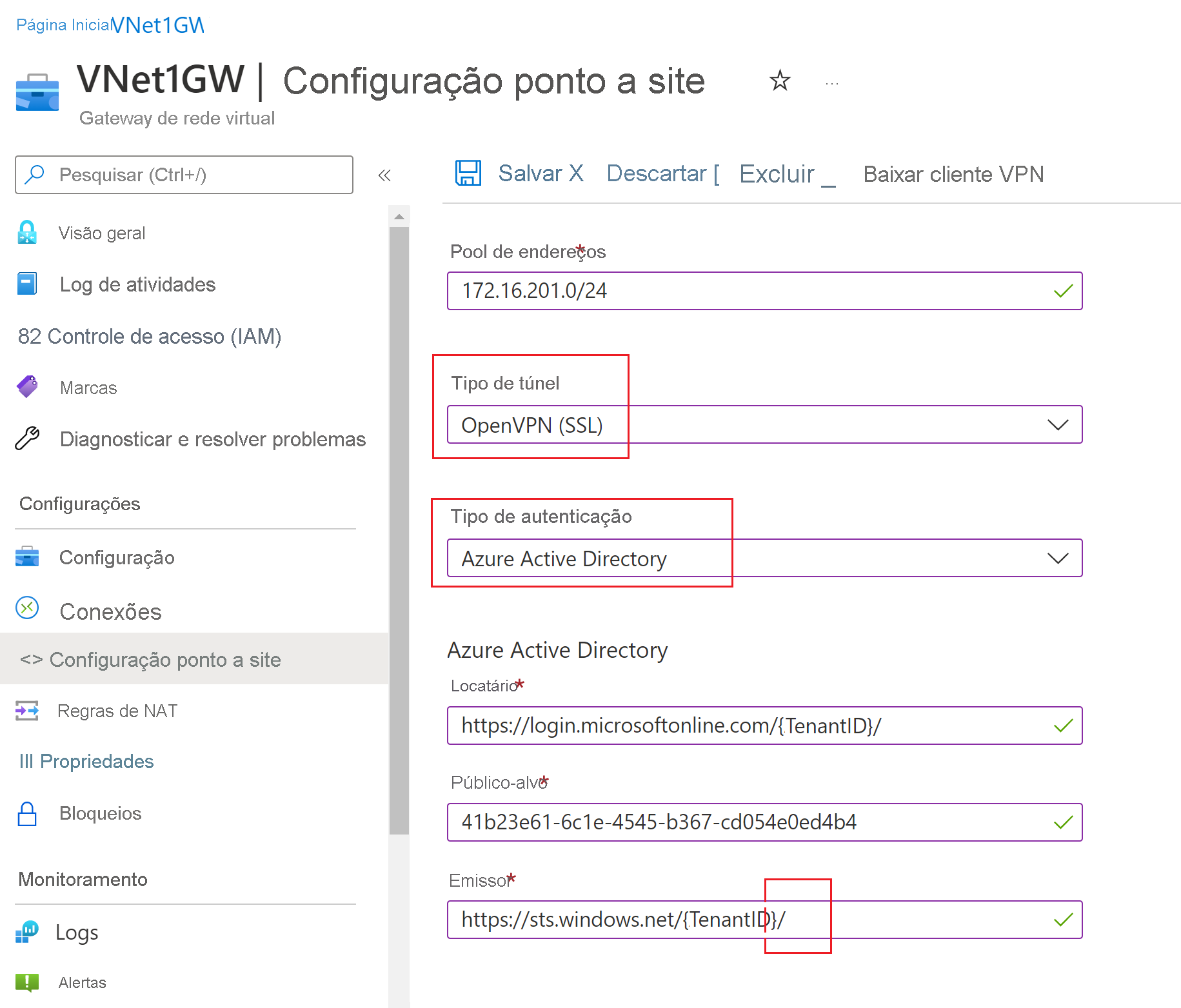

Vá para o gateway de rede virtual. No painel esquerdo, clique em Configuração ponto a site.

Configure os seguintes valores:

- Pool de endereços: pool de endereços do cliente

- Tipo de túnel: OpenVPN (SSL)

- Tipo de autenticação: Microsoft Entra ID

Para os valores do Microsoft Entra ID, use as seguintes diretrizes para os valores de Locatário, Audiência e Emissor. Substitua {TenantID} pelo ID do locatário, tendo o cuidado de remover {} dos exemplos quando substituir esse valor.

Inquilino: TenantID para o inquilino do Microsoft Entra. Insira o ID do locatário que corresponde à sua configuração. Certifique-se de que o URL do inquilino não termina com uma barra invertida (

\). É permitida a barra para a frente.- Azure Public AD:

https://login.microsoftonline.com/{TenantID} - Azure Government AD:

https://login.microsoftonline.us/{TenantID} - Azure Alemanha AD:

https://login-us.microsoftonline.de/{TenantID} - China 21Vianet AD:

https://login.chinacloudapi.cn/{TenantID}

- Azure Public AD:

Público-alvo: A ID do aplicativo "Azure VPN" Microsoft Entra Enterprise App.

- Azure Público:

41b23e61-6c1e-4545-b367-cd054e0ed4b4 - Azure Government:

51bb15d4-3a4f-4ebf-9dca-40096fe32426 - Azure Alemanha:

538ee9e6-310a-468d-afef-ea97365856a9 - Microsoft Azure operado pela 21Vianet:

49f817b6-84ae-4cc0-928c-73f27289b3aa

- Azure Público:

Emissor: URL do Serviço de Token Seguro. Inclua uma barra final no final do valor do Emissor. Caso contrário, a conexão pode falhar. Exemplo:

https://sts.windows.net/{TenantID}/

Quando terminar de definir as configurações, clique em Salvar na parte superior da página.

Baixe o pacote de configuração do perfil do Cliente VPN do Azure

Nesta seção, você gera e baixa o pacote de configuração de perfil do Cliente VPN do Azure. Este pacote contém as configurações que você pode usar para configurar o perfil do Cliente VPN do Azure em computadores cliente.

Na parte superior da página de configuração Ponto a Site, clique em Baixar cliente VPN. Leva alguns minutos para o pacote de configuração do cliente gerar.

Seu navegador indica que um arquivo zip de configuração do cliente está disponível. Tem o mesmo nome que a sua porta de entrada.

Extraia o arquivo zip baixado.

Navegue até a pasta "AzureVPN" descompactada.

Anote o local do arquivo "azurevpnconfig.xml". O azurevpnconfig.xml contém a configuração para a conexão VPN. Você também pode distribuir esse arquivo para todos os usuários que precisam se conectar via e-mail ou outros meios. O usuário precisará de credenciais válidas do Microsoft Entra ID para se conectar com êxito.

Próximos passos

- Para se conectar à sua rede virtual, você deve configurar o cliente VPN do Azure em seus computadores cliente. Consulte Configurar um cliente VPN para conexões VPN P2S - Windows ou Configurar um cliente VPN para conexões VPN P2S - macOS.

- Para perguntas frequentes, consulte a secção ponto-a-site das Perguntas Frequentes sobre o Gateway de VPN.