Configurar o Gateway VPN P2S para autenticação do Microsoft Entra ID – aplicativo registrado pela Microsoft (Visualização)

Este artigo ajuda você a configurar seu gateway de VPN ponto a site (P2S) para autenticação de ID do Microsoft Entra usando a nova ID do Aplicativo de Cliente VPN do Azure registrada pela Microsoft.

Nota

As etapas neste artigo se aplicam à autenticação do Microsoft Entra ID usando a nova ID do Aplicativo Cliente VPN do Azure registrada pela Microsoft e os valores de Audiência associados. Este artigo não se aplica ao aplicativo Cliente VPN do Azure mais antigo e registrado manualmente para seu locatário. Para obter as etapas do Cliente VPN do Azure registrado manualmente, consulte Configurar P2S usando o cliente VPN registrado manualmente.

O Gateway VPN agora dá suporte a uma nova ID de Aplicativo registrada pela Microsoft e aos valores de Audiência correspondentes para as versões mais recentes do Cliente VPN do Azure. Ao configurar um gateway de VPN P2S usando os novos valores de Audiência, você ignora o processo de registro manual do aplicativo Cliente VPN do Azure para seu locatário do Microsoft Entra. O ID do aplicativo já foi criado e seu locatário pode usá-lo automaticamente sem etapas extras de registro. Esse processo é mais seguro do que registrar manualmente o Cliente VPN do Azure porque você não precisa autorizar o aplicativo ou atribuir permissões por meio da função de administrador Global.

Anteriormente, era necessário registrar manualmente (integrar) o aplicativo Cliente VPN do Azure com seu locatário do Microsoft Entra. O registro do aplicativo cliente cria uma ID de Aplicativo que representa a identidade do aplicativo Cliente VPN do Azure e requer autorização usando a função de Administrador Global. Para entender melhor a diferença entre os tipos de objetos de aplicativo, consulte Como e por que os aplicativos são adicionados ao Microsoft Entra ID.

Quando possível, recomendamos que você configure novos gateways P2S usando a ID do Aplicativo do cliente VPN do Azure registrada pela Microsoft e seus valores de Audiência correspondentes, em vez de registrar manualmente o aplicativo Cliente VPN do Azure com seu locatário. Se você tiver um gateway de VPN do Azure configurado anteriormente que usa a autenticação de ID do Microsoft Entra, poderá atualizar o gateway e os clientes para aproveitar a nova ID de Aplicativo registrada pela Microsoft. A atualização do gateway P2S com o novo valor Audience é necessária se você quiser que os clientes Linux se conectem. O Cliente VPN do Azure para Linux não é compatível com versões anteriores com os valores de Audiência mais antigos. Se você tiver um gateway P2S existente que deseja atualizar para usar um novo valor de Público, consulte Alterar Audiência para um gateway VPN P2S.

Considerações e limitações:

Um gateway VPN P2S só pode suportar um valor de Público-alvo. Ele não pode suportar vários valores de Público simultaneamente.

No momento, a ID de aplicativo registrada pela Microsoft mais recente não suporta tantos valores de Público quanto o aplicativo mais antigo registrado manualmente. Se você precisar de um valor de Audiência para algo diferente do Azure Público ou Personalizado, use o método e os valores registrados manualmente mais antigos.

O Cliente VPN do Azure para Linux não é compatível com gateways P2S configurados para usar os valores de Audiência mais antigos que se alinham com o aplicativo registrado manualmente. O Cliente VPN do Azure para Linux dá suporte a valores de Público Personalizado.

-

Embora seja possível que o Cliente VPN do Azure para Linux funcione em outras distribuições e versões do Linux, o Cliente VPN do Azure para Linux só é suportado nas seguintes versões:

- Ubuntu 20.04

- Ubuntu 22,04

O Cliente VPN do Azure para macOS e Windows é compatível com gateways P2S configurados para usar os valores de Audiência mais antigos que se alinham com o aplicativo registrado manualmente. Você também pode usar valores de Público Personalizado com esses clientes.

A tabela a seguir mostra as versões do Cliente VPN do Azure com suporte para cada ID de Aplicativo e os valores de Audiência disponíveis correspondentes.

| ID da Aplicação | Valores de audiência suportados | Clientes suportados |

|---|---|---|

| Registado pela Microsoft (Pré-visualização) | - Azure Public: c632b3df-fb67-4d84-bdcf-b95ad541b5c8 |

- Linux - Janelas - macOS |

| Registado manualmente | - Azure Public: 41b23e61-6c1e-4545-b367-cd054e0ed4b4- Azure Government: 51bb15d4-3a4f-4ebf-9dca-40096fe32426- Azure Alemanha: 538ee9e6-310a-468d-afef-ea97365856a9- Microsoft Azure operado pela 21Vianet: 49f817b6-84ae-4cc0-928c-73f27289b3aa |

- Janelas - macOS |

| Personalizado | <custom-app-id> |

- Linux - Janelas - macOS |

Fluxo de trabalho ponto a site

A configuração bem-sucedida de uma conexão P2S usando a autenticação do Microsoft Entra ID requer uma sequência de etapas.

Este artigo ajuda-o a:

- Verifique o seu inquilino.

- Configure o gateway VPN com as configurações necessárias apropriadas.

- Gere e baixe o pacote de configuração do Cliente VPN.

Os artigos na secção Próximos passos ajudam-no a:

- Baixe o Cliente VPN do Azure no computador cliente.

- Configure o cliente usando as configurações do pacote de configuração do Cliente VPN.

- Ligar.

Pré-requisitos

Este artigo pressupõe os seguintes pré-requisitos:

Um gateway VPN

Certas opções de gateway são incompatíveis com gateways VPN P2S que usam a autenticação Microsoft Entra ID. O gateway de VPN não pode usar a SKU básica ou um tipo de VPN baseado em política. Para obter mais informações sobre SKUs de gateway, consulte Sobre SKUs de gateway. Para obter mais informações sobre tipos de VPN, consulte Configurações do Gateway de VPN.

Se você ainda não tiver um gateway VPN funcional compatível com a autenticação do Microsoft Entra ID, consulte Criar e gerenciar um gateway VPN - portal do Azure. Crie um gateway VPN compatível e retorne a este artigo para definir as configurações de P2S.

Um locatário do Microsoft Entra

- As etapas neste artigo exigem um locatário do Microsoft Entra. Para obter mais informações, consulte Criar um novo locatário no Microsoft Entra ID.

Add the VPN client address pool (Adicionar um conjunto de endereços do cliente VPN)

O conjunto de endereços de cliente é um conjunto de endereços IP privados que especificar. Os clientes que se conectam através de uma VPN ponto a site recebem dinamicamente um endereço IP desse intervalo. Use um intervalo de endereços IP privados que não se sobreponha ao local a partir do qual você se conecta ou à rede virtual à qual deseja se conectar. Se você configurar vários protocolos e o SSTP for um dos protocolos, o pool de endereços configurado será dividido entre os protocolos configurados igualmente.

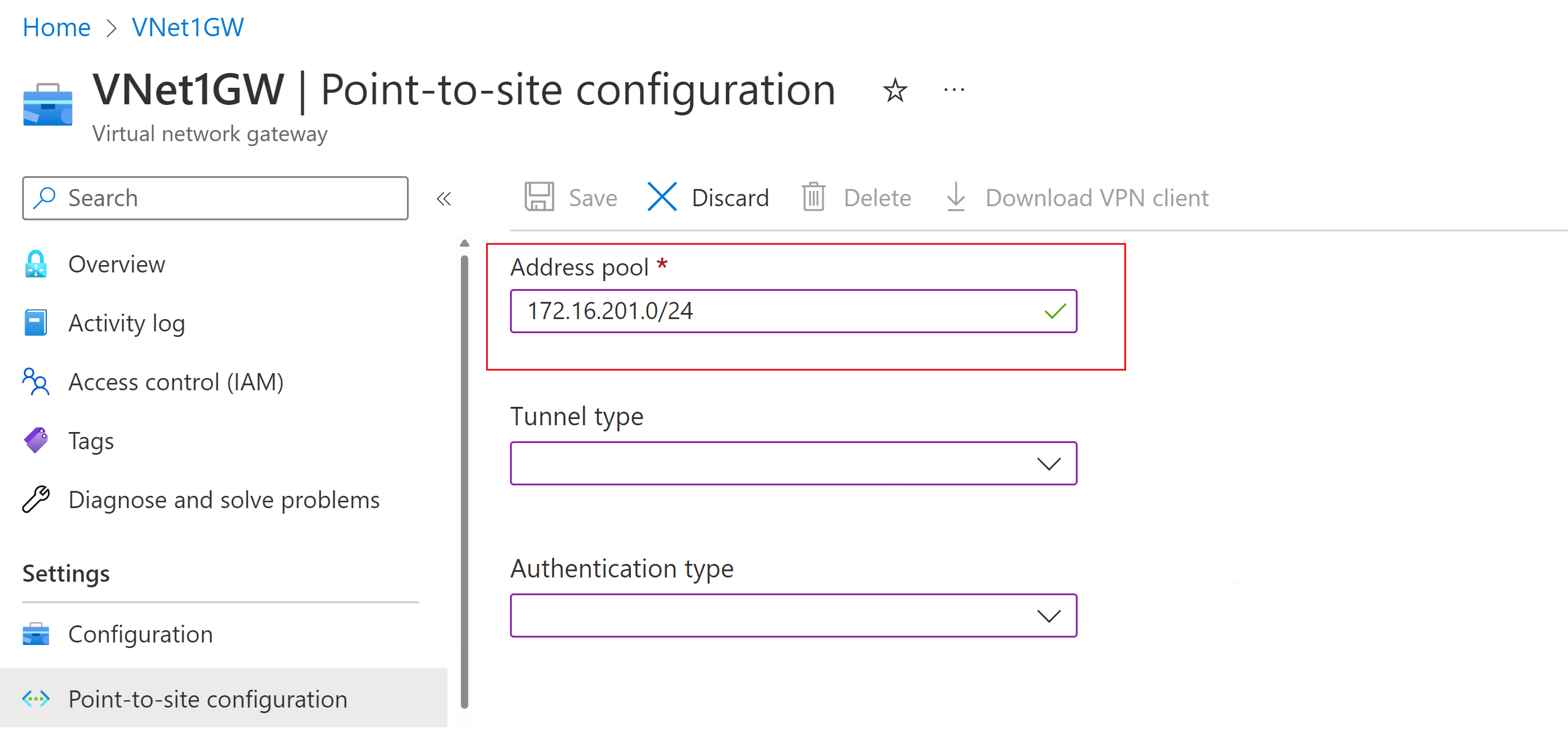

No portal do Azure, vá para seu gateway de VPN.

Na página do gateway, no painel esquerdo, selecione Configuração ponto a site.

Clique em Configurar agora para abrir a página de configuração.

Na página de configuração Ponto a site, na caixa Conjunto de endereços, adicione o intervalo de endereços IP privados que pretende utilizar. Os clientes VPN recebem dinamicamente um endereço IP do intervalo que especificou. A máscara de sub-rede mínima é de 29 bits para configuração ativa/passiva e 28 bits para configuração ativa/ativa.

Continue para a próxima seção para definir mais configurações.

Configurar o tipo de túnel e a autenticação

Importante

O portal do Azure está no processo de atualização dos campos do Azure Ative Directory para o Entra. Se vir o Microsoft Entra ID referenciado e ainda não vir esses valores no portal, pode selecionar os valores do Azure Ative Directory.

Localize a ID do locatário do diretório que você deseja usar para autenticação. Para obter ajuda com a localização do ID do inquilino, consulte Como encontrar o ID do inquilino do Microsoft Entra.

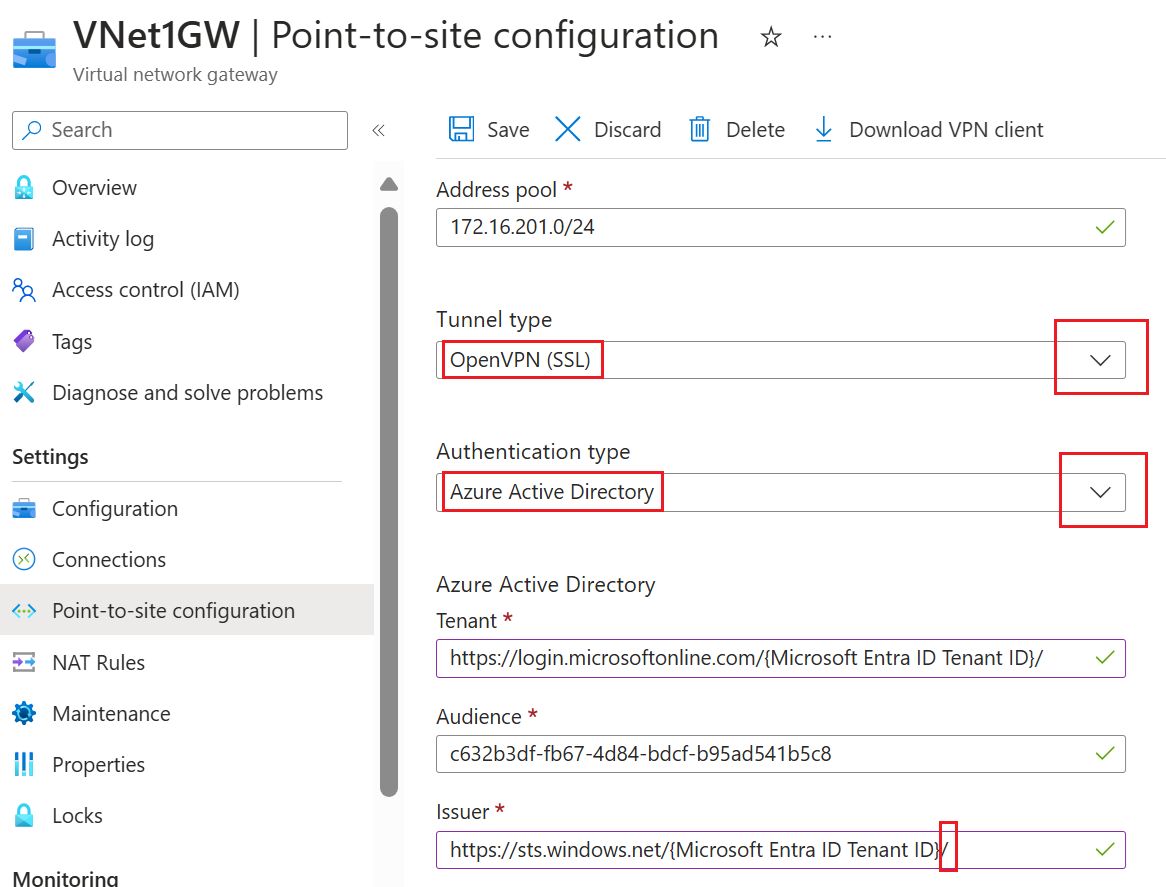

Configure o tipo de túnel e os valores de autenticação.

Configure os seguintes valores:

- Pool de endereços: pool de endereços do cliente

- Tipo de túnel: OpenVPN (SSL)

- Tipo de autenticação: Microsoft Entra ID

Para valores de ID do Microsoft Entra, use as diretrizes a seguir para valores de Locatário, Audiência e Emissor . Substitua {Microsoft ID Entra Tenant ID} pelo seu ID de locatário, tomando cuidado para remover {} dos exemplos quando você substituir esse valor.

Inquilino: TenantID para o locatário do Microsoft Entra ID. Insira o ID do locatário que corresponde à sua configuração. Certifique-se de que o URL do inquilino não tem uma

\barra invertida (barra invertida) no final. É permitida a barra para a frente.- Azure Público:

https://login.microsoftonline.com/{Microsoft ID Entra Tenant ID}

- Azure Público:

Audiência: o valor correspondente para a ID do Aplicativo de Cliente VPN do Azure registrada pela Microsoft. O público personalizado também é suportado para este campo.

- Azure Público:

c632b3df-fb67-4d84-bdcf-b95ad541b5c8

- Azure Público:

Emissor: URL do Serviço de Token Seguro. Inclua uma barra à direita no final do valor do Emissor . Caso contrário, a conexão pode falhar. Exemplo:

https://sts.windows.net/{Microsoft ID Entra Tenant ID}/

Não é necessário clicar em Conceder consentimento de administrador para o aplicativo cliente de VPN do Azure. Este link é apenas para clientes VPN registrados manualmente que usam os valores de Público mais antigos. Ele abre uma página no portal do Azure.

Quando terminar de definir as configurações, clique em Salvar na parte superior da página.

Baixe o pacote de configuração do perfil do cliente VPN

Nesta seção, você gera e baixa o pacote de configuração de perfil de cliente VPN do Azure. Este pacote contém as configurações que você pode usar para configurar o perfil de cliente VPN do Azure em computadores cliente.

Na parte superior da página de configuração Ponto a Site, clique em Baixar cliente VPN. Leva alguns minutos para o pacote de configuração do cliente gerar.

Seu navegador indica que um arquivo zip de configuração do cliente está disponível. Tem o mesmo nome que o seu gateway.

Extraia o arquivo zip baixado.

Navegue até a pasta "AzureVPN" descompactada.

Anote o local do arquivo "azurevpnconfig.xml". O azurevpnconfig.xml contém a configuração para a conexão VPN. Você também pode distribuir esse arquivo para todos os usuários que precisam se conectar via e-mail ou outros meios. O usuário precisará de credenciais válidas do Microsoft Entra ID para se conectar com êxito.

Configurar o Cliente VPN do Azure

Em seguida, você examina o pacote de configuração de perfil, configura o Cliente VPN do Azure para os computadores cliente e se conecta ao Azure. Consulte os artigos listados na seção Próximas etapas.

Próximos passos

Configure o Cliente VPN do Azure.

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários