Segurança da carga de trabalho SAP

O Azure fornece todas as ferramentas necessárias para proteger a carga de trabalho SAP. As aplicações SAP podem conter dados confidenciais sobre a sua organização. Tem de proteger a sua arquitetura SAP com métodos de autenticação seguros, redes protegidas e encriptação.

Configurar a gestão de identidades

Impacto: Segurança

A gestão de identidades é uma arquitetura para impor as políticas que controlam o acesso a recursos críticos. Os controlos de gestão de identidades acedem à carga de trabalho SAP dentro ou fora da respetiva rede virtual. Existem três casos de utilização da gestão de identidades a considerar para a carga de trabalho SAP e a solução de gestão de identidades é diferente para cada um.

Utilizar Microsoft Entra ID

As organizações podem melhorar a segurança das máquinas virtuais do Windows e do Linux no Azure ao integrar com Microsoft Entra ID, um serviço de gestão de acesso e identidade totalmente gerido. Microsoft Entra ID pode autenticar e autorizar o acesso do utilizador final ao sistema operativo SAP. Pode utilizar Microsoft Entra ID para criar domínios existentes no Azure ou utilizá-los para integrar com as suas identidades de Active Directory no local. Microsoft Entra ID também se integra com o Microsoft 365, o Dynamics CRM Online e muitas aplicações De Software como Serviço (SaaS) de parceiros. Recomendamos que utilize o System for Cross-Domain Identity Management (SCIM) para propagação de identidades. Este padrão permite o ciclo de vida ideal do utilizador.

Para obter mais informações, consulte:

- Sincronização SCIM com Microsoft Entra ID

- Configurar a Autenticação de Identidade do SAP Cloud Platform para o aprovisionamento automático de utilizadores

- Microsoft Entra integração de início de sessão único (SSO) com o SAP NetWeaver

- Iniciar sessão numa máquina virtual do Linux no Azure com o Microsoft Entra ID e o OpenSSH

- Iniciar sessão numa máquina virtual do Windows no Azure com Microsoft Entra ID

Configurar o início de sessão único

Pode aceder à aplicação SAP com o software de front-end SAP (SAP GUI) ou um browser com HTTP/S. Recomendamos que configure o início de sessão único (SSO) com Microsoft Entra ID ou Serviços de Federação do Active Directory (AD FS) (AD FS). O SSO permite que os utilizadores finais se liguem a aplicações SAP através do browser, sempre que possível.

Para obter mais informações, consulte:

- SAP HANA SSO

- SAP NetWeaver SSO

- SAP Fiori SSO

- SAP Cloud Platform SSO

- SuccessFactors SSO

- descrição geral do Microsoft Entra

Utilizar orientações específicas da aplicação

Recomendamos que consulte o Sap Identity Authentication Service for SAP Analytics Cloud, SuccessFactors e SAP Business Technology Platform. Também pode integrar serviços da Sap Business Technology Platform com o Microsoft Graph através do Microsoft Entra ID e do Sap Identity Authentication Service.

Para obter mais informações, consulte:

- Utilizar Microsoft Entra ID para proteger o acesso às plataformas e aplicações SAP.

- Serviço de Autenticação de Identidade sap

- Serviço de Aprovisionamento de Identidades sap

Um cenário de cliente comum é implementar a aplicação SAP no Microsoft Teams. Esta solução requer SSO com Microsoft Entra ID. Recomendamos que navegue no marketplace comercial da Microsoft para ver que aplicações SAP estão disponíveis no Microsoft Teams. Para obter mais informações, consulte o marketplace comercial da Microsoft.

Tabela 1 - Resumo dos métodos de SSO recomendados

| Solução SAP | Método SSO |

|---|---|

| Aplicações Web baseadas no SAP NetWeaver, como Fiori, WebGui | Security Assertion Markup Language (SAML) |

| SAP GUI | Kerberos com windows active directory ou Microsoft Entra Domain Services ou solução de terceiros |

| Aplicações Sap PaaS e SaaS, como SAP Business Technology Platform (BTP), Analytics Cloud, Cloud Identity Services, SuccessFactors, Cloud for Customer, Ariba | SamL/OAuth/JSON Web Tokens (JWT) e fluxos de autenticação pré-configurados com Microsoft Entra ID diretamente ou por proxy com o Serviço de Autenticação de Identidade sap |

Utilizar o controlo de acesso baseado em funções (RBAC)

Impacto: Segurança

É importante controlar o acesso aos recursos de carga de trabalho SAP que implementa. Cada subscrição do Azure tem uma relação de confiança com um inquilino Microsoft Entra. Recomendamos que utilize o controlo de acesso baseado em funções do Azure (RBAC do Azure) para conceder aos utilizadores da sua organização acesso à aplicação SAP. Conceda acesso ao atribuir funções do Azure a utilizadores ou grupos num determinado âmbito. O âmbito pode ser uma subscrição, um grupo de recursos ou um único recurso. O âmbito depende do utilizador e da forma como agrupou os seus recursos de carga de trabalho SAP.

Para obter mais informações, consulte:

Impor segurança de rede e aplicações

Os controlos de segurança de rede e de aplicação são medidas de segurança de linha de base para cada carga de trabalho SAP. A sua importância repete-se para impor a ideia de que a rede e a aplicação SAP requerem uma revisão rigorosa da segurança e controlos de linha de base.

Utilize a arquitetura hub-spoke. É fundamental diferenciar entre serviços partilhados e serviços de aplicações SAP. Uma arquitetura hub-spoke é uma boa abordagem à segurança. Deve manter os recursos específicos da carga de trabalho na sua própria rede virtual separados dos serviços partilhados no hub, como os serviços de gestão e o DNS.

Para configurações nativas do SAP, deve utilizar o SAP Cloud Connector e o SAP Private Link para o Azure como parte da configuração hub-spoke. Estas tecnologias suportam a arquitetura de extensão e inovação sap para a SAP Business Technology Platform (BTP). Integrações nativas do Azure totalmente integradas com apIs e redes virtuais do Azure e não requerem estes componentes.

Utilizar grupos de segurança de rede. Os grupos de segurança de rede (NSGs) permitem-lhe filtrar o tráfego de rede de e para a carga de trabalho SAP. Pode definir regras NSG para permitir ou negar o acesso à sua aplicação SAP. Pode permitir o acesso às portas da aplicação SAP a partir de intervalos de endereços IP no local e negar o acesso à Internet pública. Para obter mais informações, veja grupos de segurança de rede

Utilizar grupos de segurança de aplicações. Em geral, as melhores práticas de segurança para o desenvolvimento de aplicações também se aplicam na cloud. Estes incluem elementos como proteger contra falsificação de pedidos entre sites, impedir ataques de scripting entre sites (XSS) e impedir ataques de injeção de SQL.

Os grupos de segurança de aplicações (ASGs) facilitam a configuração da segurança de rede de uma carga de trabalho. O ASG pode ser utilizado em regras de segurança em vez de IPs explícitos para VMs. Em seguida, as VMs são atribuídas ao ASG. Esta configuração suporta a reutilização da mesma política em diferentes paisagens de aplicações, devido a esta camada de abstração. As aplicações na cloud utilizam frequentemente serviços geridos que têm chaves de acesso. Nunca verifique as chaves de acesso no controlo de origem. Em vez disso, armazene segredos da aplicação no Azure Key Vault. Para obter mais informações, veja grupos de segurança de aplicações.

Filtrar o tráfego da Web. Uma carga de trabalho com acesso à Internet tem de ser protegida através de serviços como Azure Firewall, Firewall de Aplicações Web Gateway de Aplicação para criar separação entre pontos finais. Para obter mais informações, veja Ligações à Internet de entrada e saída para o SAP no Azure.

Encriptar dados

Impacto: Segurança

O Azure inclui ferramentas para salvaguardar os dados de acordo com as necessidades de segurança e conformidade da sua organização. É essencial que encripte dados de cargas de trabalho SAP inativos e em trânsito.

Encriptar dados inativos

Encriptar dados inativos é um requisito de segurança comum. A encriptação do lado do serviço do Armazenamento do Azure está ativada por predefinição para todos os discos geridos, instantâneos e imagens. Por predefinição, a encriptação do lado do serviço utiliza chaves geridas pelo serviço e estas chaves são transparentes para a aplicação.

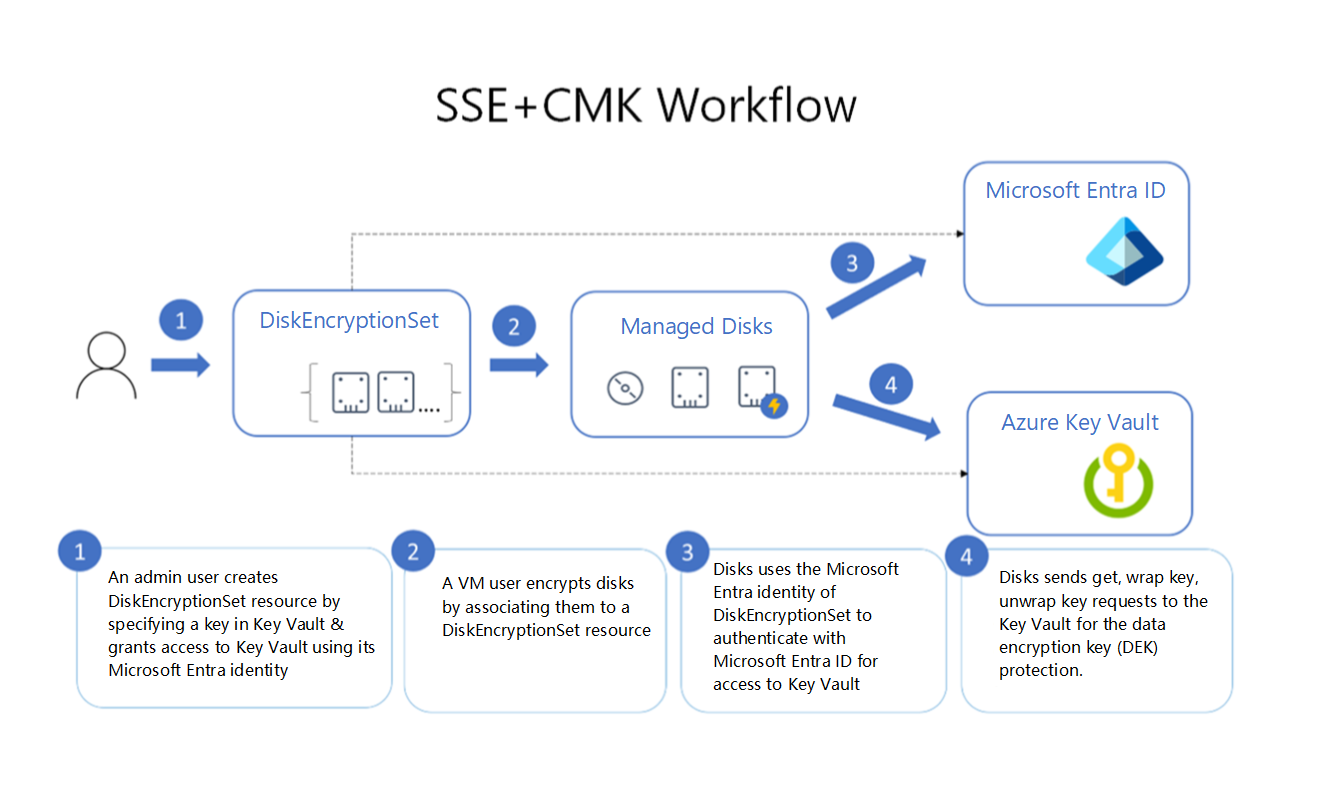

Recomendamos que reveja e compreenda a encriptação do lado do serviço/servidor (SSE) com chaves geridas pelo cliente (CMKs). A combinação de encriptação do lado do servidor e uma chave gerida pelo cliente permite-lhe encriptar dados inativos no sistema operativo (SO) e discos de dados para combinações de SAP OS disponíveis. O Azure Disk Encryption não suporta todos os sistemas operativos SAP. A chave gerida pelo cliente deve ser armazenada no Key Vault para ajudar a garantir a integridade do sistema operativo. Também recomendamos a encriptação das bases de dados SAP. O Azure Key Vault suporta a encriptação de bases de dados para SQL Server do sistema de gestão de bases de dados (DBMS) e outras necessidades de armazenamento. A imagem seguinte mostra o processo de encriptação.

Quando utiliza a encriptação do lado do cliente, encripta os dados e carrega os dados como um blob encriptado. A gestão de chaves é feita pelo cliente. Para obter mais informações, consulte:

- Encriptação do lado do servidor para discos geridos

- Encriptação do lado do serviço do Armazenamento do Azure

- Encriptação do lado do serviço com a chave gerida pelo cliente no Azure Key Vault

- Encriptação do lado do cliente

Encriptar dados em trânsito

A encriptação em trânsito aplica-se ao estado dos dados que se movem de uma localização para outra. Os dados em trânsito podem ser encriptados de várias formas, consoante a natureza da ligação. Para obter mais informações, veja encriptação de dados em trânsito.

Recolher e analisar registos de aplicações SAP

A monitorização do registo de aplicações é essencial para detetar ameaças de segurança ao nível da aplicação. Recomendamos que utilize a Solução do Microsoft Sentinel para SAP. É uma solução de gestão de eventos e informações de segurança nativa da cloud (SIEM) criada para a carga de trabalho SAP em execução numa VM. Para obter mais informações, consulte Solução do Microsoft Sentinel para SAP.

Para obter informações gerais sobre segurança, consulte: