Nota

O acesso a esta página requer autorização. Podes tentar iniciar sessão ou mudar de diretório.

O acesso a esta página requer autorização. Podes tentar mudar de diretório.

Depois de Microsoft Defender for Cloud Apps ser executado no seu ambiente na cloud, precisará de uma fase de aprendizagem e investigação. Saiba como utilizar as ferramentas de Microsoft Defender for Cloud Apps para compreender melhor o que está a acontecer no seu ambiente na cloud. Com base no seu ambiente específico e na forma como está a ser utilizado, pode identificar os requisitos para proteger a sua organização contra riscos. Este artigo descreve como fazer uma investigação para compreender melhor o seu ambiente na cloud.

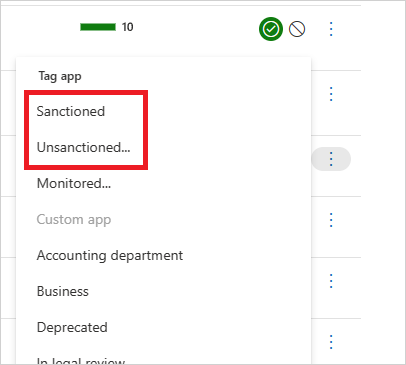

Etiquetar aplicações como aprovadas ou não aprovadas

Um passo importante para compreender a sua cloud é etiquetar aplicações como aprovadas ou não aprovadas. Depois de aprovar uma aplicação, pode filtrar por aplicações que não são aprovadas e iniciar a migração para aplicações aprovadas do mesmo tipo.

No Portal do Microsoft Defender, em Aplicações na Cloud, aceda ao catálogo de aplicações na cloud ou Cloud Discovery – Aplicações detetadas>.

Na lista de aplicações, na linha em que é apresentada a aplicação que pretende etiquetar como aprovada, selecione os três pontos no final da linha

e selecione Aprovado.

e selecione Aprovado.

Utilizar as ferramentas de investigação

No Portal do Microsoft Defender, em Aplicações na Cloud, aceda ao Registo de atividades e filtre por uma aplicação específica. Verifique os seguintes itens:

Quem está a aceder ao seu ambiente na cloud?

A partir de que intervalos de IP?

Qual é a atividade de administrador?

A partir de que localizações estão os administradores a ligar?

Os dispositivos desatualizados estão a ligar-se ao seu ambiente na cloud?

Os inícios de sessão com falhas provêm de endereços IP esperados?

No Portal Microsoft Defender, em Aplicações na Cloud, aceda a Ficheiros e verifique os seguintes itens:

Quantos ficheiros são partilhados publicamente para que qualquer pessoa possa aceder aos mesmos sem uma ligação?

Com que parceiros está a partilhar ficheiros (partilha de saída)?

Algum ficheiro tem um nome confidencial?

Algum dos ficheiros está a ser partilhado com a conta pessoal de alguém?

No Portal do Microsoft Defender, aceda a Identidades e verifique os seguintes itens:

Alguma conta esteve inativa num determinado serviço durante muito tempo? Talvez possa revogar a licença desse utilizador para esse serviço.

Pretende saber que utilizadores têm uma função específica?

Alguém foi despedido, mas continua a ter acesso a uma aplicação e pode utilizar esse acesso para roubar informações?

Pretende revogar a permissão de um utilizador para uma aplicação específica ou exigir que um utilizador específico utilize a autenticação multifator?

Pode desagregar a conta do utilizador ao selecionar as reticências no final da linha da conta do utilizador e selecionar uma ação a executar. Efetue uma ação como Suspender utilizador ou Remover colaborações do utilizador. Se o utilizador tiver sido importado de Microsoft Entra ID, também pode selecionar Microsoft Entra definições de conta para obter acesso fácil a funcionalidades avançadas de gestão de utilizadores. Exemplos de funcionalidades de gestão incluem gestão de grupos, MFA, detalhes sobre os inícios de sessão do utilizador e a capacidade de bloquear o início de sessão.

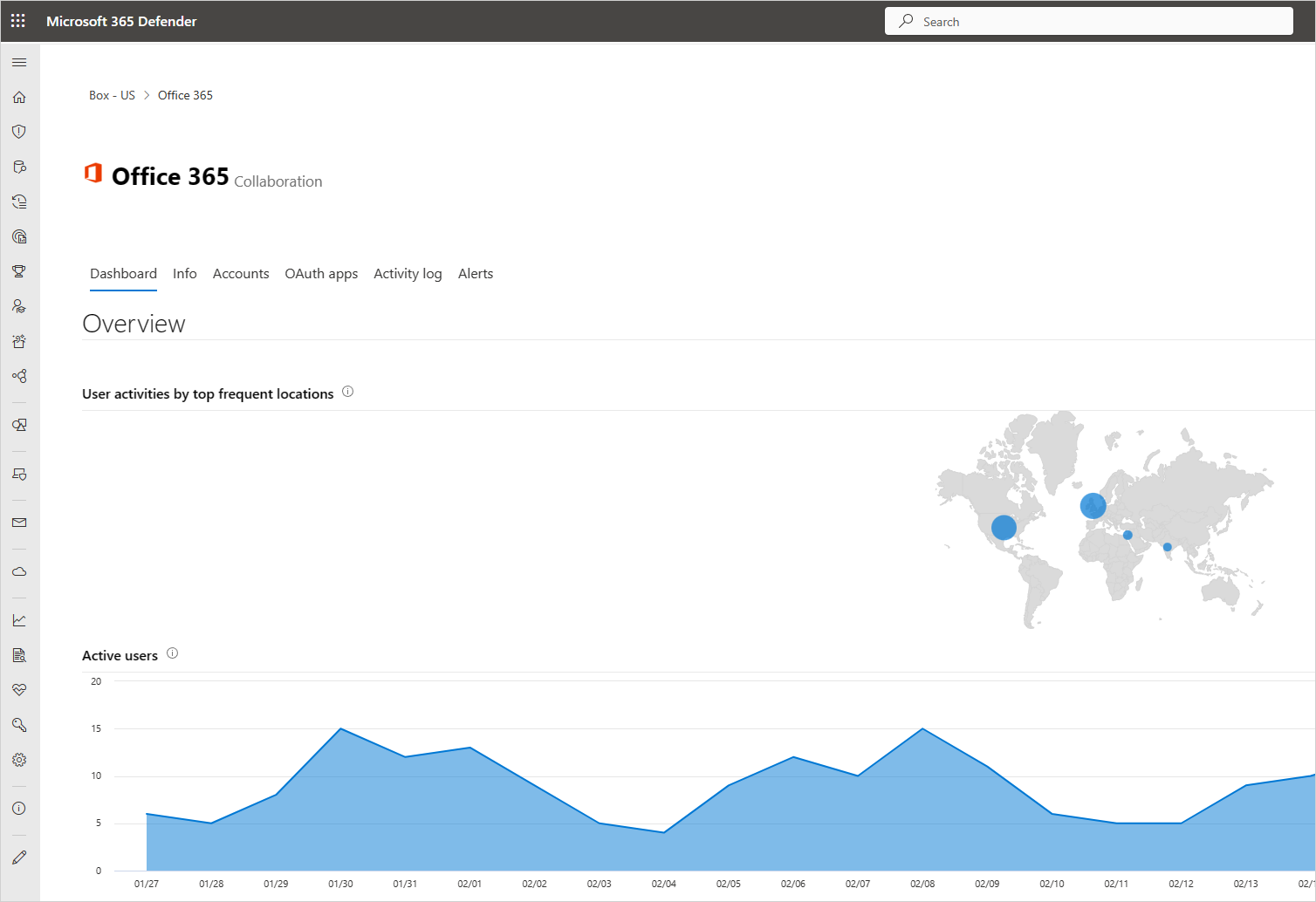

No Portal do Microsoft Defender, selecione Definições. Em seguida, selecione Aplicações na Cloud. Em Aplicações Ligadas, selecione Conectores de aplicações e, em seguida, selecione uma aplicação. O dashboard da aplicação é aberto e fornece-lhe informações e informações. Pode utilizar os separadores na parte superior para verificar:

Que tipo de dispositivos estão a utilizar os seus utilizadores para se ligarem à aplicação?

Que tipos de ficheiros estão a guardar na cloud?

Que atividade está a acontecer na aplicação neste momento?

Existem aplicações de terceiros ligadas ao seu ambiente?

Está familiarizado com estas aplicações?

Estão autorizados para o nível de acesso que lhes é permitido?

Quantos utilizadores os implementaram? Quão comuns são estas aplicações em geral?

No portal do Microsoft Defender, em Aplicações na Cloud, aceda a Cloud Discovery. Selecione o separador Dashboard e verifique os seguintes itens:

Que aplicações na cloud estão a ser utilizadas, em que medida e por que utilizadores?

Para que fins estão a ser utilizados?

Quantos dados estão a ser carregados para estas aplicações na cloud?

Em que categorias tem aplicações na cloud aprovadas e, no entanto, os utilizadores estão a utilizar soluções alternativas?

Para as soluções alternativas, pretende anular a ação de aplicações na cloud na sua organização?

Existem aplicações na cloud que são utilizadas, mas que não estão em conformidade com a política da sua organização?

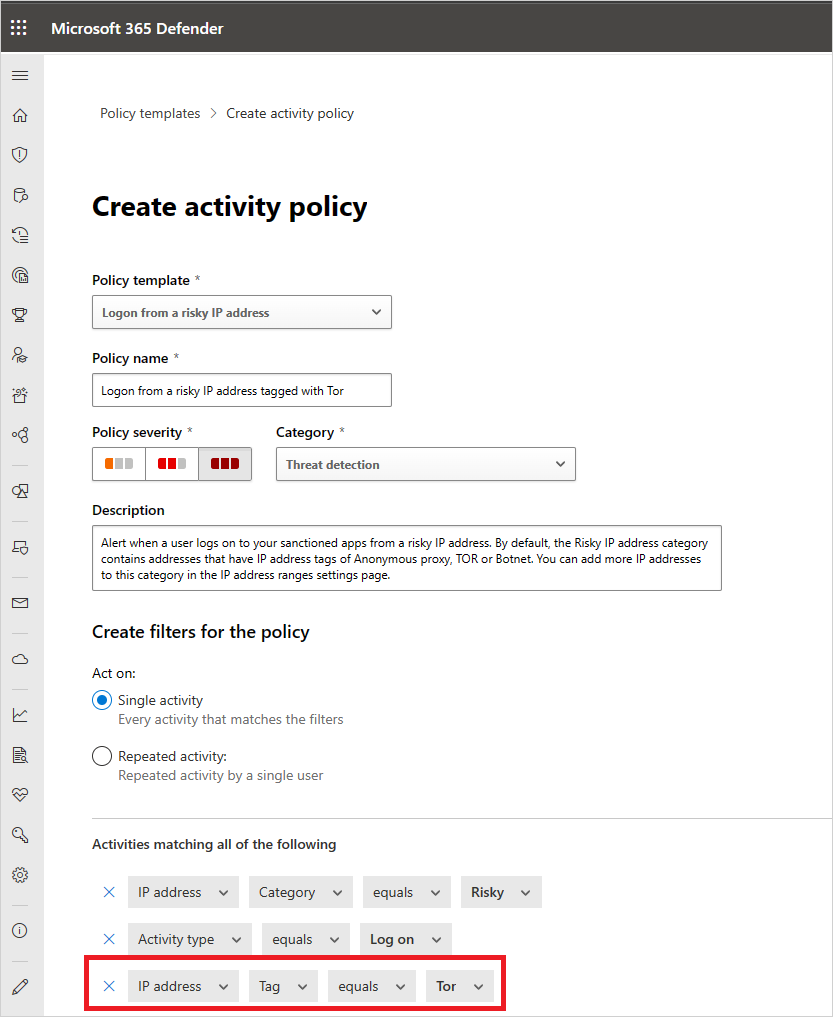

Investigação de exemplo

Imaginemos que assume que não tem acesso ao seu ambiente na cloud através de endereços IP de risco. Por exemplo, digamos Tor. No entanto, cria uma política para os IPs de risco apenas para se certificar de que:

No Portal do Microsoft Defender, em Aplicações na Cloud, aceda a Políticas ->Modelos de política.

Selecione a Política de atividade para o Tipo.

No final do Início de Sessão a partir de uma linha de endereço IP de risco , selecione o sinal de adição (+) para criar uma nova política.

Altere o nome da política para que possa identificá-lo.

Em Atividades que correspondem a todas as seguintes opções, opte por + adicionar um filtro. Desloque-se para baixo até à etiqueta IP e, em seguida, selecione Tor.

Agora que já tem a política implementada, descobre que tem um alerta a indicar que a política foi violada.

No Portal do Microsoft Defender, aceda a Incidentes & alertas ->Alertas e veja o alerta sobre a violação da política.

Se vir que parece ser uma violação real, quer contê-la ou resolvê-la.

Para conter o risco, pode enviar ao utilizador uma notificação para perguntar se a violação foi intencional e se o utilizador teve conhecimento da mesma.

Também pode desagregar o alerta e suspender o utilizador até conseguir descobrir o que tem de ser feito.

Se for um evento permitido que não é provável que se repita, pode dispensar o alerta.

Se for permitido e esperar que se repita, pode alterar a política para que este tipo de evento não seja considerado uma violação no futuro.

Passos seguintes

Se tiver algum problema, estamos aqui para ajudar. Para obter assistência ou suporte para o problema do produto, abra um pedido de suporte.