Nota

O acesso a esta página requer autorização. Podes tentar iniciar sessão ou mudar de diretório.

O acesso a esta página requer autorização. Podes tentar mudar de diretório.

As superfícies de ataque são todos os locais onde a sua organização está vulnerável a ciberameaças e ataques. Reduzir a superfície de ataque significa proteger os dispositivos e a rede da sua organização, o que deixa os atacantes com menos formas de atacar. A configuração Microsoft Defender para Endpoint regras de redução da superfície de ataque pode ajudar.

As regras de redução da superfície de ataque visam determinados comportamentos de software, tais como:

- Iniciar ficheiros executáveis e scripts que tentam transferir ou executar ficheiros

- Executar scripts ocultados ou suspeitos

- Comportamentos que as aplicações normalmente não ocorrem durante o trabalho normal do dia-a-dia

Ao reduzir as diferentes superfícies de ataque, pode ajudar a evitar que os ataques ocorram em primeiro lugar.

Esta coleção de implementação fornece informações sobre os seguintes aspetos das regras de redução da superfície de ataque:

- requisitos de regras de redução da superfície de ataque

- planear a implementação de regras de redução da superfície de ataque

- testar regras de redução da superfície de ataque

- configurar e ativar regras de redução da superfície de ataque

- melhores práticas das regras de redução da superfície de ataque

- caça avançada de regras de redução da superfície de ataque

- visualizador de eventos de regras de redução da superfície de ataque

Passos de implementação das regras de redução da superfície de ataque

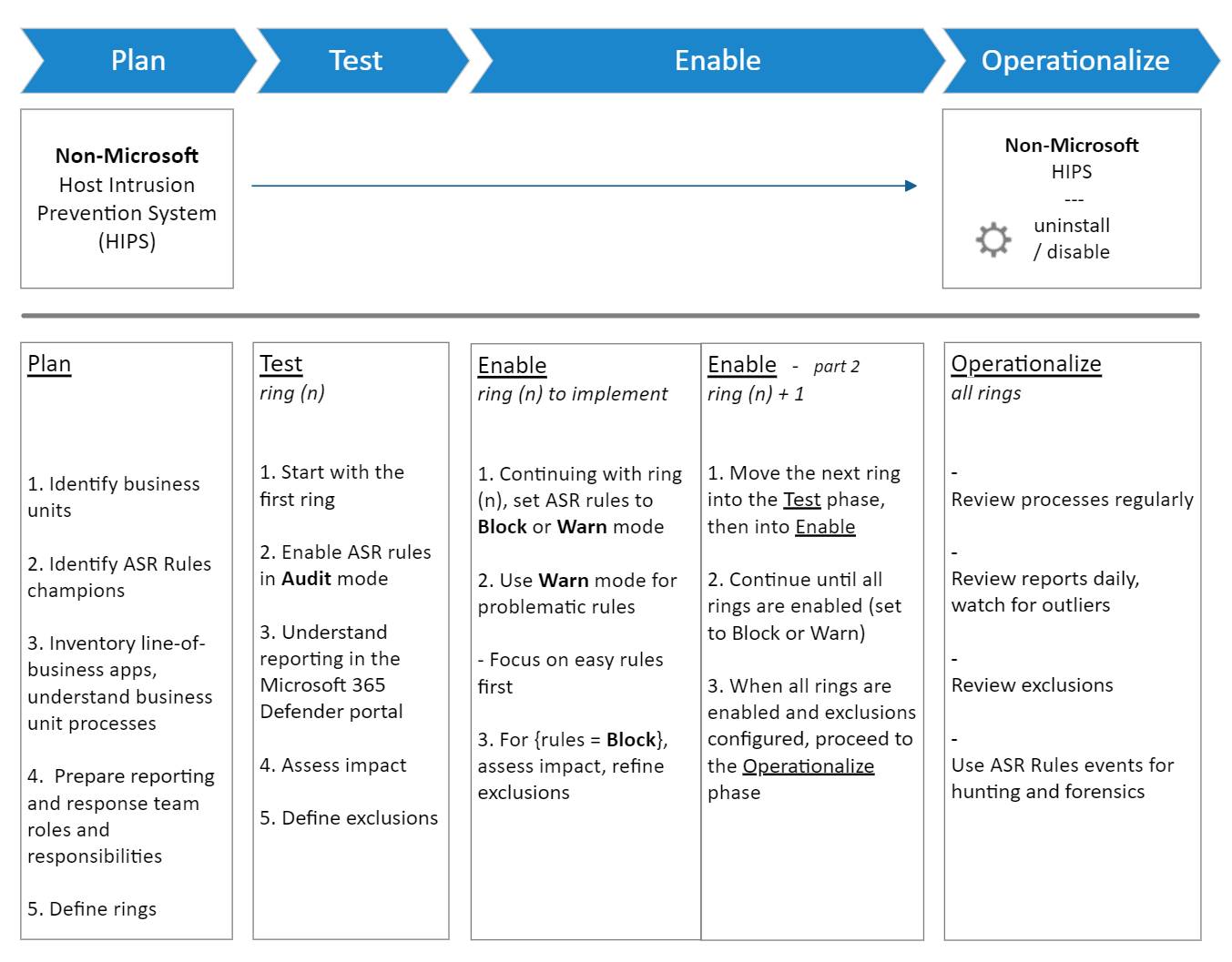

Tal como acontece com qualquer nova implementação em larga escala, que pode afetar potencialmente as suas operações de linha de negócio, é importante ser metódico no seu planeamento e implementação. É necessário um planeamento cuidadoso e a implementação de regras de redução da superfície de ataque para garantir que funcionam melhor para os fluxos de trabalho exclusivos do cliente. Para trabalhar no seu ambiente, tem de planear, testar, implementar e operacionalizar cuidadosamente as regras de redução da superfície de ataque.

Aviso de predeployment importante

Recomendamos que ative as três regras de proteção padrão seguintes. Consulte Regras de redução da superfície de ataque por tipo para obter detalhes importantes sobre os dois tipos de regras de redução da superfície de ataque.

- Bloquear o roubo de credenciais do subsistema da autoridade de segurança local do Windows (lsass.exe)

- Bloquear abuso de condutores vulneráveis explorados

- Bloquear a persistência através da subscrição de eventos do Windows Management Instrumentation (WMI)

Normalmente, pode ativar as regras de proteção padrão com um impacto mínimo ou inexistente para o utilizador final. Para obter um método fácil para ativar as regras de proteção padrão, veja Opção de proteção padrão simplificada.

Nota

Para os clientes que estão a utilizar um HIPS não Microsoft e estão a transitar para Microsoft Defender para Endpoint regras de redução da superfície de ataque, a Microsoft aconselha a executar a solução HIPS juntamente com a implementação de regras de redução da superfície de ataque até ao momento em que mudar do modo auditoria para o modo Bloquear. Tenha em atenção que tem de contactar o seu fornecedor antivírus que não seja da Microsoft para obter recomendações de exclusão.

Antes de começar a testar ou ativar as regras de redução da superfície de ataque

Durante a preparação inicial, é fundamental compreender as capacidades dos sistemas que colocou. Compreender as capacidades ajuda-o a determinar quais as regras de redução da superfície de ataque mais importantes para proteger a sua organização. Além disso, existem vários pré-requisitos que tem de cumprir para preparar a implementação da redução da superfície de ataque.

Importante

Este guia fornece imagens e exemplos para o ajudar a decidir como configurar regras de redução da superfície de ataque; Estas imagens e exemplos podem não refletir as melhores opções de configuração para o seu ambiente.

Antes de começar, reveja Descrição geral da redução da superfície de ataque e Desmistificar as regras de redução da superfície de ataque – Parte 1 para obter informações básicas. Para compreender as áreas de cobertura e impacto potencial, familiarize-se com o conjunto atual de regras de redução da superfície de ataque; consulte Referência de regras de redução da superfície de ataque. Enquanto estiver a familiarizar-se com as regras de redução da superfície de ataque definidas, tome nota dos mapeamentos GUID por regra; veja Regra de redução da superfície de ataque para matriz GUID.

As regras de redução da superfície de ataque são apenas uma capacidade das capacidades de redução da superfície de ataque dentro de Microsoft Defender para Endpoint. Este documento detalha mais detalhadamente a implementação de regras de redução da superfície de ataque de forma eficaz para parar ameaças avançadas, como ransomware operado por humanos e outras ameaças.

Lista de regras de redução da superfície de ataque por categoria

A tabela seguinte mostra as regras de redução da superfície de ataque por categoria:

| Ameaças polimórficas | Movimento lateral & roubo de credenciais | Regras de aplicações de produtividade | regras de Email | Regras de script | Regras misc |

|---|---|---|---|---|---|

| Bloquear a execução de ficheiros executáveis, a menos que cumpram uma prevalência (1000 máquinas virtuais), idade ou critérios de lista fidedignos | Bloquear criações de processos com origem nos comandos PSExec e WMI | Impedir que as aplicações do Office criem conteúdos executáveis | Bloquear conteúdo executável do cliente de e-mail e do webmail | Bloquear código de macro JS/VBS/PS/macro ocultado | Bloquear o abuso de condutores vulneráveis explorados [1] |

| Bloquear processos não fidedignos e não assinados executados a partir de USB | Bloquear o roubo de credenciais do subsistema da autoridade de segurança local do Windows (lsass.exe)[2] | Impedir que as aplicações do Office criem processos subordinados | Bloquear apenas a criação de processos subordinados em aplicações de comunicação do Office | Bloquear o JS/VBS de iniciar conteúdo executável transferido | |

| Utilizar proteção avançada contra ransomware | Bloquear a persistência através da subscrição de eventos WMI | Bloquear a injeção de código nas aplicações do Office noutros processos | Impedir que as aplicações de comunicação do Office criem processos subordinados | ||

| Impedir o Adobe Reader de criar processos subordinados |

(1) O bloqueio do abuso de controladores assinados vulneráveis explorados está agora disponível no âmbito daRedução da Superfície de Ataque de Segurança> de Ponto Final.

(2) Algumas regras de redução da superfície de ataque geram ruído considerável, mas não bloqueiam a funcionalidade. Por exemplo, se estiver a atualizar o Chrome, o Chrome acede lsass.exe; as palavras-passe são armazenadas no lsass no dispositivo. No entanto, o Chrome não deve aceder ao dispositivo local lsass.exe. Se ativar a regra para bloquear o acesso ao lsass, verá muitos eventos. Estes eventos são bons eventos porque o processo de atualização de software não deve aceder lsass.exe. A utilização desta regra impede que as atualizações do Chrome acedam ao lsass, mas não bloqueia a atualização do Chrome. Isto também acontece com outras aplicações que fazem chamadas desnecessárias para lsass.exe. O bloqueio de acesso à regra lsass bloqueia chamadas desnecessárias para lsass, mas não bloqueia a execução da aplicação.

Requisitos de infraestrutura de redução da superfície de ataque

Embora sejam possíveis vários métodos de implementação de regras de redução da superfície de ataque, este guia baseia-se numa infraestrutura que consiste em

- Microsoft Entra ID

- Microsoft Intune

- dispositivos Windows 10 e Windows 11

- licenças do Microsoft Defender para Endpoint E5 ou Windows E5

Para tirar o máximo partido das regras e relatórios de redução da superfície de ataque, recomendamos que utilize uma licença do Microsoft Defender XDR E5 ou Windows E5 e A5. Saiba mais em Requisitos mínimos para Microsoft Defender para Endpoint.

Nota

Existem vários métodos para configurar regras de redução da superfície de ataque. As regras de redução da superfície de ataque podem ser configuradas com: Microsoft Intune, PowerShell, Política de Grupo, Microsoft Configuration Manager (ConfigMgr), Intune OMA-URI. Se estiver a utilizar uma configuração de infraestrutura diferente da listada para os requisitos de Infraestrutura, pode saber mais sobre como implementar regras de redução da superfície de ataque através de outras configurações aqui: Ativar regras de redução da superfície de ataque.

Dependências das regras de redução da superfície de ataque

Microsoft Defender o Antivírus tem de estar ativado e configurado como solução antivírus principal e tem de estar no seguinte modo:

- Solução antivírus/antimalware principal

- Estado: Modo ativo

Microsoft Defender Antivírus não pode estar em nenhum dos seguintes modos:

- Passivo

- Modo Passivo com deteção e resposta de Ponto final (EDR) no Modo de Bloqueio

- Análise periódica limitada (LPS)

- Desativado

Veja Proteção fornecida pela cloud e Antivírus Microsoft Defender para obter mais informações.

A Proteção da Cloud (MAPS) tem de estar ativada para ativar as regras de redução da superfície de ataque

Microsoft Defender Antivírus funciona perfeitamente com os serviços cloud da Microsoft. Estes serviços de proteção na cloud, também conhecidos como Serviço de Proteção Avançada da Microsoft (MAPS), melhoram a proteção padrão em tempo real, fornecendo, sem dúvida, a melhor defesa antivírus. A proteção da cloud é fundamental para evitar falhas de software maligno e um componente crítico das regras de redução da superfície de ataque. Ative a proteção fornecida pela cloud no Antivírus do Microsoft Defender.

Microsoft Defender componentes antivírus têm de ser versões atuais para regras de redução da superfície de ataque

As seguintes versões Microsoft Defender componentes do Antivírus não têm de ter mais do que duas versões anteriores à versão mais atualmente disponível:

- Microsoft Defender versão de atualização da Plataforma Antivírus - Microsoft Defender plataforma antivírus é atualizada mensalmente.

- Microsoft Defender versão do motor antivírus - Microsoft Defender motor antivírus é atualizado mensalmente.

- Microsoft Defender informações de segurança do Antivírus – a Microsoft atualiza continuamente Microsoft Defender informações de segurança (também conhecidas como definição e assinatura) para lidar com as ameaças mais recentes e refinar a lógica de deteção.

Manter Microsoft Defender versões do Antivírus atualizadas ajuda a reduzir as regras de redução da superfície de ataque resultados falsos positivos e melhora as capacidades de deteção do Antivírus Microsoft Defender. Para obter mais detalhes sobre as versões atuais e como atualizar os diferentes componentes do Antivírus Microsoft Defender, visite Microsoft Defender suporte da plataforma antivírus.

Ressalva

Algumas regras não funcionam bem se a aplicação não assinada e os scripts desenvolvidos internamente estiverem em utilização elevada. É mais difícil implementar regras de redução da superfície de ataque se a assinatura de código não for imposta.

Outros artigos nesta coleção de implementação

Testar regras de redução da superfície de ataque

Ativar regras de redução da superfície de ataque

Operacionalizar regras de redução da superfície de ataque

Referência das regras de redução da superfície de ataque

Referência

Blogues

Desmistificar regras de redução da superfície de ataque – Parte 1

Desmistificar regras de redução da superfície de ataque – Parte 2

Desmistificar regras de redução da superfície de ataque – Parte 3

Desmistificar regras de redução da superfície de ataque – Parte 4

Coleção de regras de redução da superfície de ataque

Descrição geral da redução da superfície de ataque

Utilizar regras de redução da superfície de ataque para prevenir infeções por software maligno

Ativar regras de redução da superfície de ataque – configurações alternativas

Referência das regras de redução da superfície de ataque

FAQ sobre a redução da superfície de ataque

Microsoft Defender

Resolver falsos positivos/negativos no Microsoft Defender para Endpoint

Proteção fornecida pela cloud e Antivírus Microsoft Defender

Ativar a proteção fornecida pela cloud no Antivírus do Microsoft Defender

Configurar e validar exclusões com base na extensão, nome ou localização

Suporte da plataforma do Antivírus do Microsoft Defender

Descrição geral do inventário no centro de administração do Microsoft 365 Apps

Criar um plano de implementação para o Windows

Atribuir perfis de dispositivo no Microsoft Intune

Sites de gestão

centro de administração do Microsoft Intune

Redução da superfície de ataque