Nota

O acesso a esta página requer autorização. Podes tentar iniciar sessão ou mudar de diretório.

O acesso a esta página requer autorização. Podes tentar mudar de diretório.

Quando estiver a implementar regras de redução da superfície de ataque, mova o primeiro anel de teste para um estado funcional ativado.

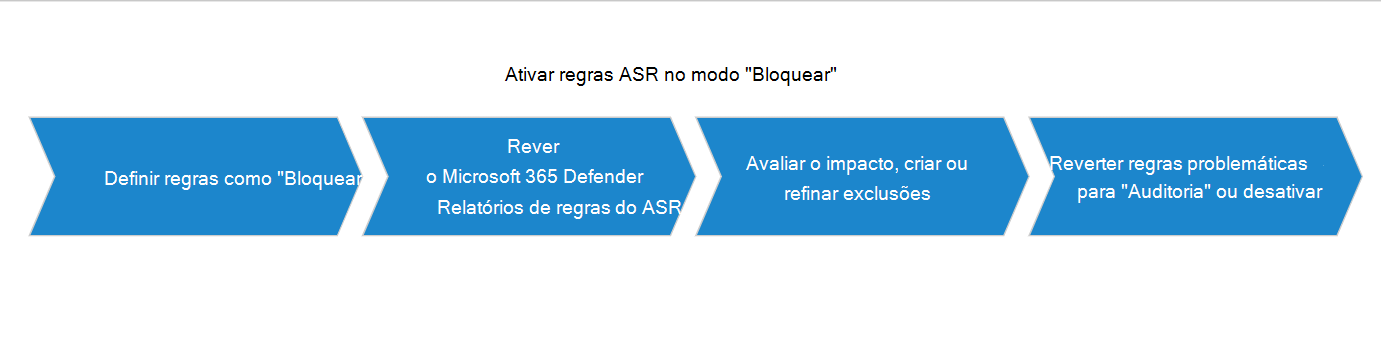

Passo 1: Migrar regras de redução da superfície de ataque de Auditoria para Bloquear

Depois de todas as exclusões serem determinadas no modo de auditoria, comece a definir algumas regras de redução da superfície de ataque para o modo "bloquear", começando pela regra que tem o menor número de eventos acionados. Consulte Ativar regras de redução da superfície de ataque.

Reveja a página de relatórios no portal do Microsoft Defender; veja Relatório de proteção contra ameaças no Microsoft Defender para Endpoint. Reveja também o feedback dos seus campeões.

Refinar exclusões ou criar novas exclusões conforme determinado necessário.

Mude as regras problemáticas novamente para Auditoria.

Nota

Para regras problemáticas (regras que criam demasiado ruído), é melhor criar exclusões do que desativar regras ou voltar a mudar para Auditoria. Tem de determinar o que é melhor para o seu ambiente.

Sugestão

Quando estiver disponível, tire partido da definição De aviso no modo de aviso nas regras para limitar as interrupções. Ativar as regras de redução da superfície de ataque no modo Aviso permite-lhe capturar eventos acionados e ver as potenciais interrupções, sem bloquear o acesso do utilizador final. Saiba mais: Modo de aviso para os utilizadores.

Como funciona o Modo de aviso?

O modo de aviso é efetivamente uma instrução Bloquear, mas com a opção de o utilizador "Desbloquear" execuções subsequentes do fluxo ou da aplicação especificado. O modo de aviso desbloqueia uma combinação por dispositivo, utilizador, ficheiro e processo. As informações do modo de aviso são armazenadas localmente e têm uma duração de 24 horas.

Passo 2: Expandir a implementação para tocar n + 1

Quando tiver a certeza de que configurou corretamente as regras de redução da superfície de ataque para a cadência 1, pode alargar o âmbito da implementação para a cadência seguinte (toque n + 1).

No seguinte processo de implementação, os passos 1 a 3 são essencialmente os mesmos para cada anel subsequente:

Testar regras no Modo de auditoria.

Reveja os eventos de auditoria acionados pela redução da superfície de ataque no portal do Microsoft Defender.

Criar exclusões.

Reveja e, em seguida, refine, adicione ou remova as exclusões conforme necessário.

Defina regras para o modo "bloquear".

Reveja a página de relatórios no portal do Microsoft Defender.

Criar exclusões.

Desative as regras problemáticas ou mude-as novamente para Auditoria.

Personalizar regras de redução da superfície de ataque

À medida que continua a expandir a implementação das regras de redução da superfície de ataque, poderá considerar necessário ou benéfico personalizar as regras de redução da superfície de ataque que estão ativadas.

Excluir ficheiros e pastas

Pode optar por excluir ficheiros e pastas de serem avaliados pelas regras de redução da superfície de ataque. Quando excluído, o ficheiro não é impedido de ser executado mesmo que uma regra de redução da superfície de ataque detete que o ficheiro contém comportamentos maliciosos.

Por exemplo, considere a regra de ransomware:

A regra de ransomware foi concebida para ajudar os clientes empresariais a reduzir os riscos de ataques de ransomware, garantindo simultaneamente a continuidade do negócio. Por predefinição, os erros da regra de ransomware estão protegidos contra ficheiros que ainda não atingiram reputação e confiança suficientes. Para realçar novamente, a regra de ransomware só é acionada em ficheiros que não tenham ganho reputação e prevalência positivas suficientes, com base nas métricas de utilização de milhões dos nossos clientes. Normalmente, os blocos são resolvidos automaticamente, porque os valores de "reputação e confiança" de cada ficheiro são atualizados incrementalmente à medida que a utilização não proproblemática aumenta.

Nos casos em que os blocos não são auto-resolvidos atempadamente, os clientes podem - por sua conta e risco - utilizar o mecanismo self-service ou uma capacidade de "lista de permissões" baseada no Indicador de Compromisso (COI) para desbloquear os próprios ficheiros.

Aviso

Excluir ou desbloquear ficheiros ou pastas pode potencialmente permitir que ficheiros não seguros sejam executados e infetados nos seus dispositivos. Excluir ficheiros ou pastas pode reduzir significativamente a proteção fornecida pelas regras de redução da superfície de ataque. Os ficheiros que seriam bloqueados por uma regra podem ser executados e não há nenhum relatório ou evento registado.

Uma exclusão pode aplicar-se a todas as regras que permitem exclusões ou se aplicam a regras específicas através de exclusões por regra. Pode especificar um ficheiro individual, um caminho de pasta ou o nome de domínio completamente qualificado para um recurso.

Uma exclusão só é aplicada quando a aplicação ou serviço excluído é iniciado. Por exemplo, se adicionar uma exclusão para um serviço de atualização que já está em execução, o serviço de atualização continua a acionar eventos até que o serviço seja parado e reiniciado.

A redução da superfície de ataque suporta variáveis de ambiente e carateres universais. Para obter informações sobre como utilizar carateres universais, veja Utilizar carateres universais nas listas de exclusão de nome de ficheiro e de pasta ou de extensão. Se estiver a deparar-se com problemas com regras que detetam ficheiros que acredita que não devem ser detetados, utilize o modo de auditoria para testar a regra.

Consulte o artigo de referência de regras de redução da superfície de ataque para obter detalhes sobre cada regra.

Utilizar Política de Grupo para excluir ficheiros e pastas

No computador de gestão da Política de Grupo, abra a Consola de Gestão de Políticas de Grupo. Clique com o botão direito do rato no Objeto Política de Grupo que pretende configurar e selecione Editar.

No Editor de Gestão de Políticas de Grupo, vá para Configuração do computador e selecione Modelos administrativos.

Expanda a árvore para componentes> do Windows Microsoft Defender Antivírus> Microsoft DefenderRedução da superfície de ataquedo Exploit Guard>.

Faça duplo clique na definição Excluir ficheiros e caminhos das Regras de redução da superfície de ataque e defina a opção como Ativado. Selecione Mostrar e introduza cada ficheiro ou pasta na coluna Nome do valor . Introduza 0 na coluna Valor para cada item.

Aviso

Não utilize aspas, uma vez que não são suportadas na coluna Nome do valor ou na coluna Valor .

Utilizar o PowerShell para excluir ficheiros e pastas

Escreva powershell no menu Iniciar, clique com o botão direito do rato em Windows PowerShell e, em seguida, selecione Executar como administrador.

Insira o seguinte cmdlet:

Add-MpPreference -AttackSurfaceReductionOnlyExclusions "<fully qualified path or resource>"Continue a utilizar

Add-MpPreference -AttackSurfaceReductionOnlyExclusionspara adicionar mais pastas à lista.Importante

Utilize

Add-MpPreferencepara acrescentar ou adicionar aplicações à lista. Utilizar oSet-MpPreferencecmdlet substitui a lista existente.

Utilizar CSPs mdm para excluir ficheiros e pastas

Utilize o fornecedor de serviços de configuração ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionOnlyExclusions para adicionar exclusões.

Personalizar a notificação

Pode personalizar a notificação para quando uma regra é acionada e bloqueia uma aplicação ou ficheiro. Veja o artigo Segurança do Windows.

Mais artigos nesta coleção de implementação

Descrição geral da implementação das regras de redução da superfície de ataque

Planear a implementação de regras de redução da superfície de ataque

Testar regras de redução da superfície de ataque

Operacionalizar regras de redução da superfície de ataque

Referência das regras de redução da superfície de ataque