Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Aplica-se a:

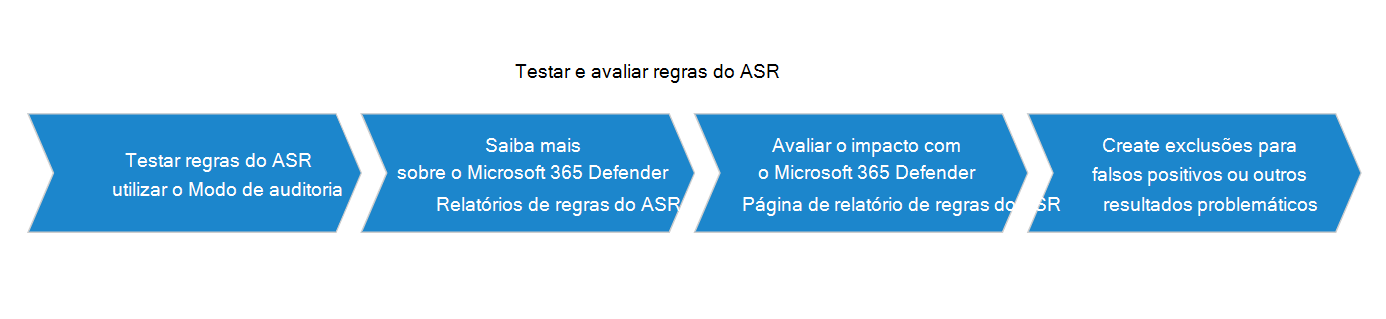

Testar Microsoft Defender para Endpoint regras de redução da superfície de ataque ajuda-o a determinar se as regras impedem as operações de linha de negócio antes de ativar as regras. Ao começar com um grupo pequeno e controlado, pode limitar potenciais interrupções de trabalho à medida que expande a sua implementação em toda a sua organização.

Nesta secção do guia de implementação das regras de redução da superfície de ataque, irá aprender a:

- Configurar regras com Microsoft Intune

- Utilizar Microsoft Defender para Endpoint relatórios de regras de redução da superfície de ataque

- Configurar exclusões de regras de redução da superfície de ataque

- Ativar regras de redução da superfície de ataque com o PowerShell

- Utilizar Visualizador de Eventos para eventos de regras de redução da superfície de ataque

Nota

Antes de começar a testar as regras de redução da superfície de ataque, recomenda-se que desative primeiro todas as regras anteriormente definidas para auditoria ou ativação (se aplicável). Consulte Relatórios de regras de redução da superfície de ataque para obter informações sobre como utilizar as regras de redução da superfície de ataque que comunicam a desativação das regras de redução da superfície de ataque.

Inicie a implementação das regras de redução da superfície de ataque com a cadência 1.

Passo 1: Testar as regras de redução da superfície de ataque com a Auditoria

Inicie a fase de teste ao ativar as regras de redução da superfície de ataque com as regras definidas como Auditoria, começando pelos seus utilizadores ou dispositivos campeões na cadência 1. Normalmente, a recomendação é que ative todas as regras (em Auditoria) para que possa determinar que regras são acionadas durante a fase de teste.

As regras definidas como Auditoria não afetam geralmente a funcionalidade da entidade ou entidades às quais a regra é aplicada, mas geram eventos registados para a avaliação; os utilizadores finais não têm qualquer efeito.

Configurar regras de redução da superfície de ataque com Intune

Pode utilizar Microsoft Intune Endpoint Security para configurar regras personalizadas de redução da superfície de ataque.

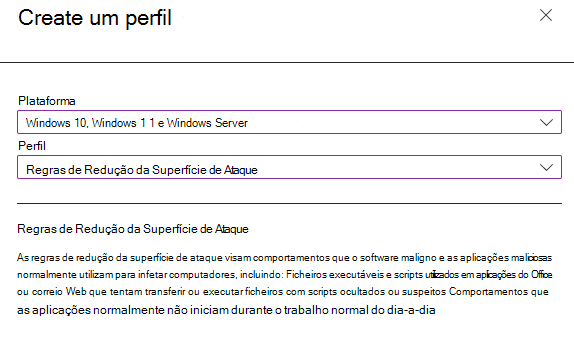

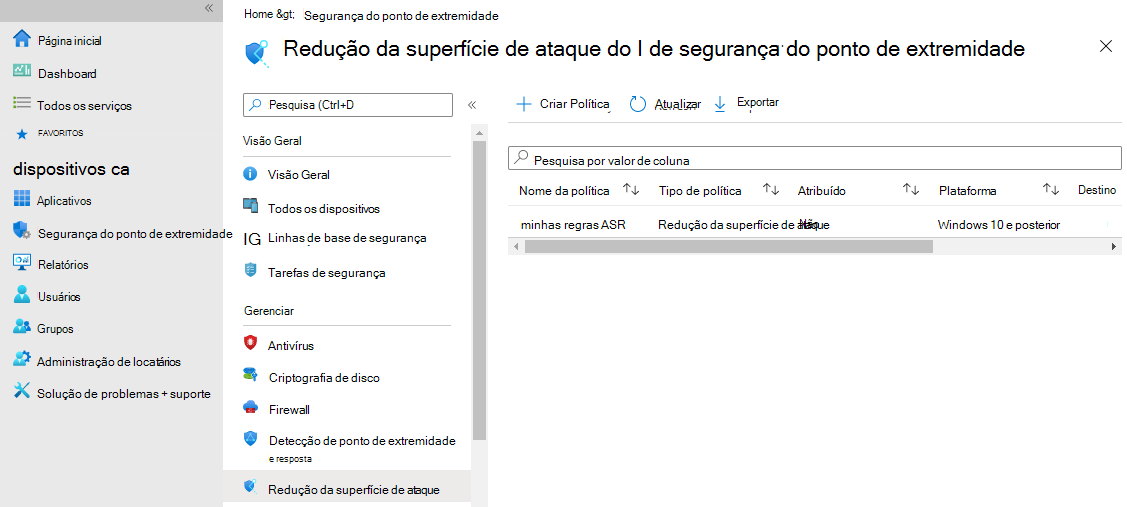

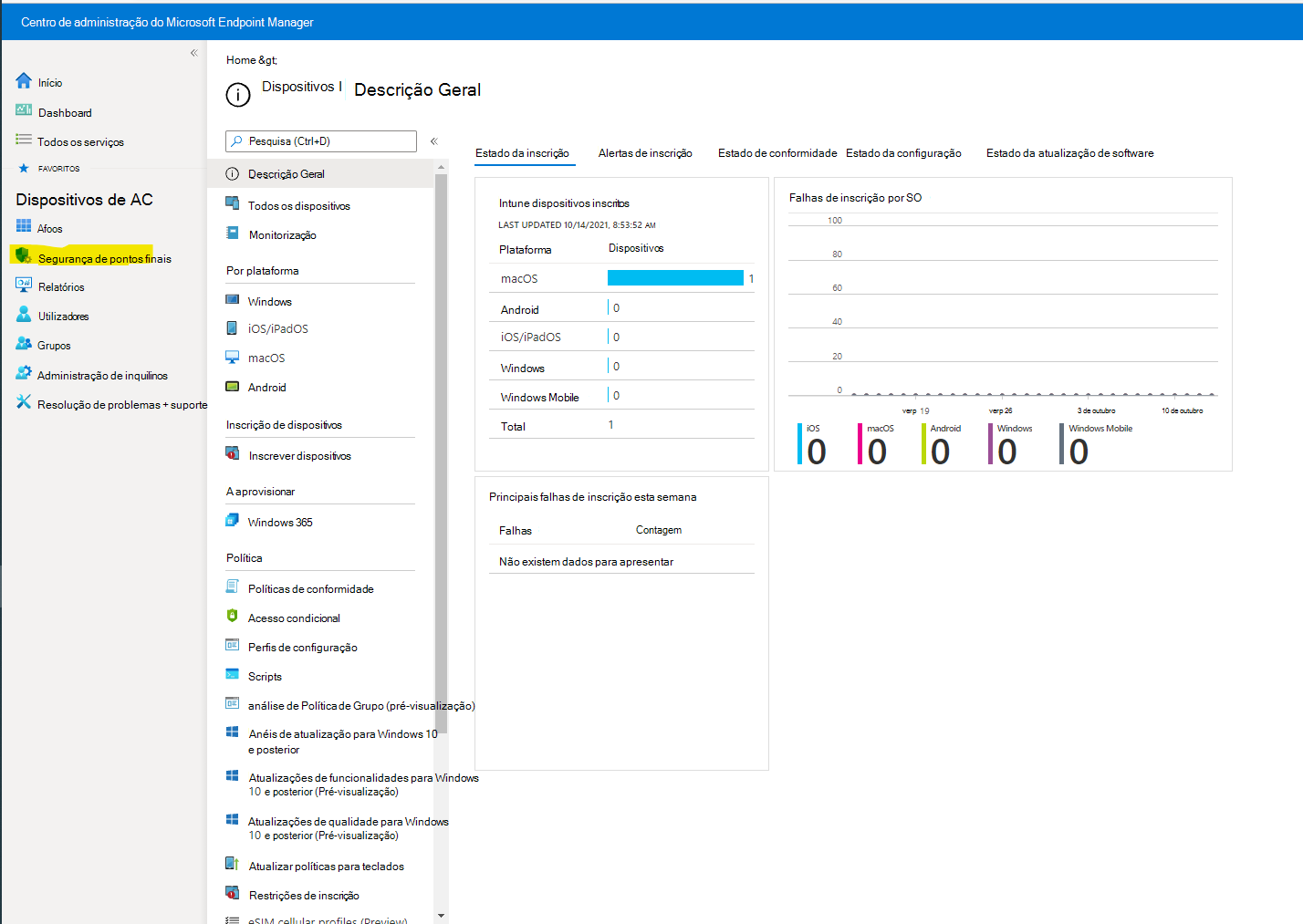

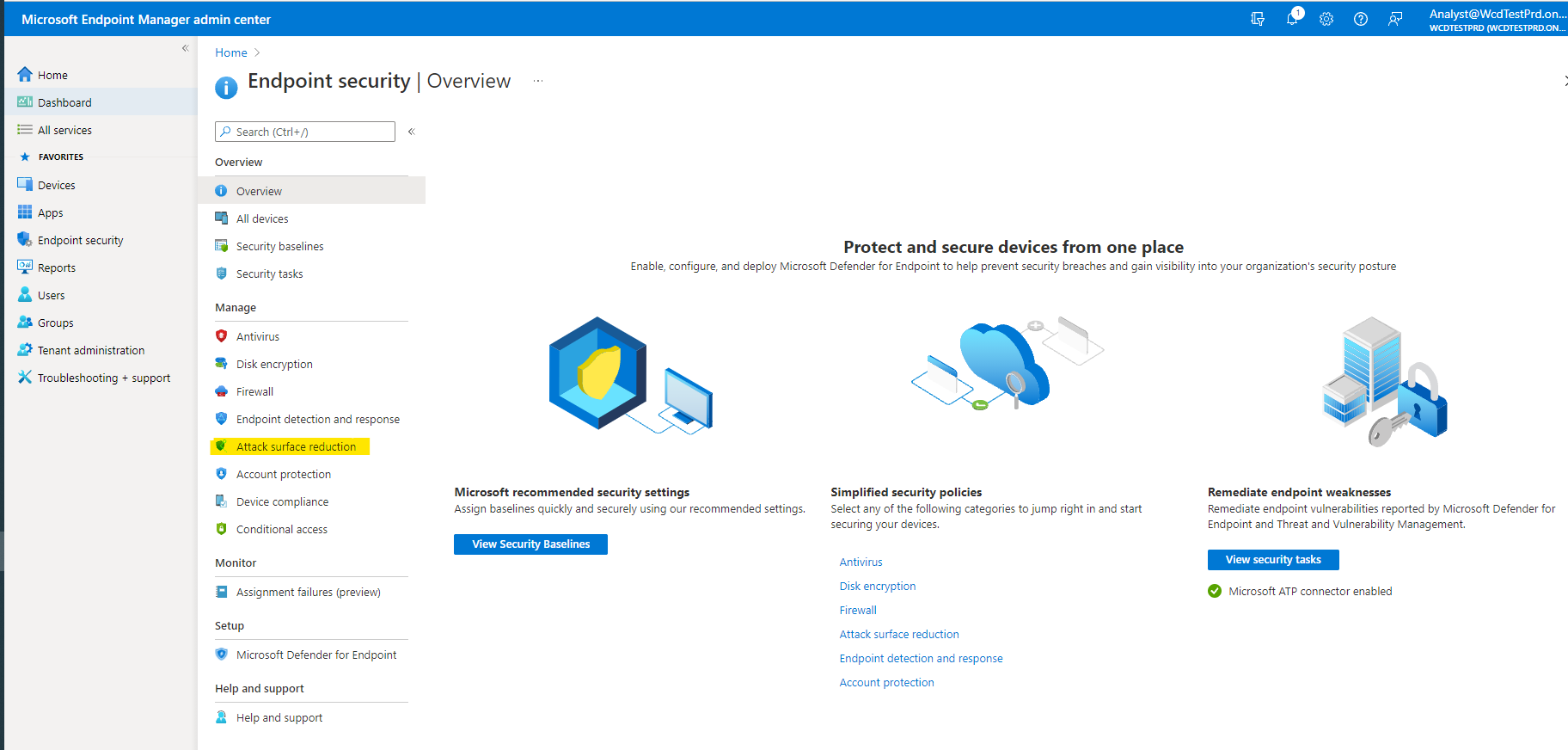

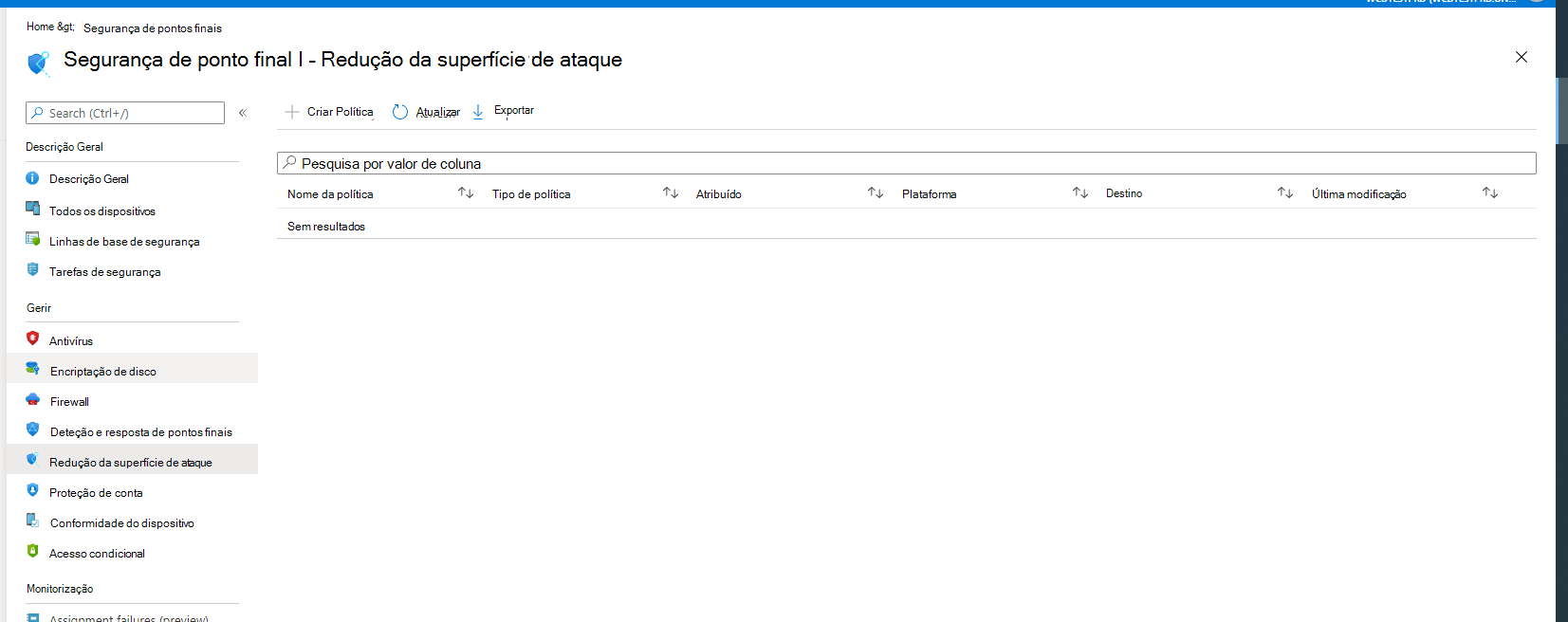

Aceda a Endpoint SecurityAttack surface reduction (Redução da superfície do Ataque de Segurança > de Ponto Final).

Selecione Criar Política.

Em Plataforma, selecione Windows 10, Windows 11 e Windows Server e, em Perfil, selecione Regras de redução da superfície de ataque.

Selecione Criar.

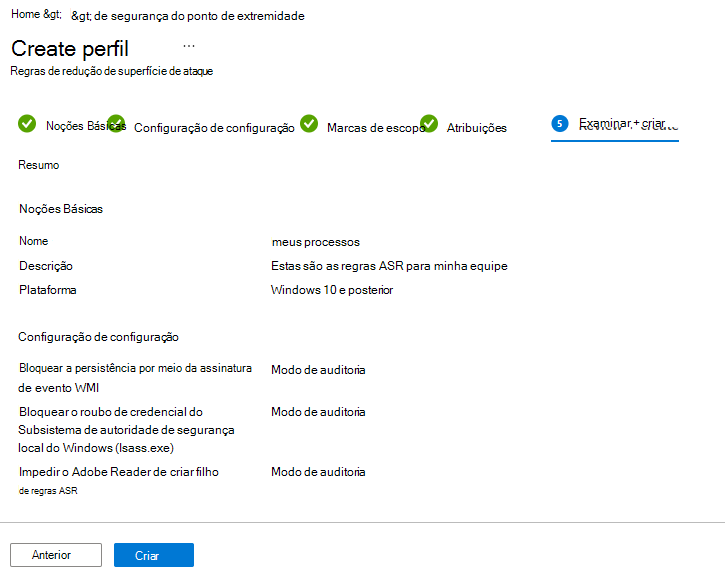

No separador Informações Básicas do painel Criar perfil , em Nome , adicione um nome para a sua política. Em Descrição , adicione uma descrição para a política de regras de redução da superfície de ataque.

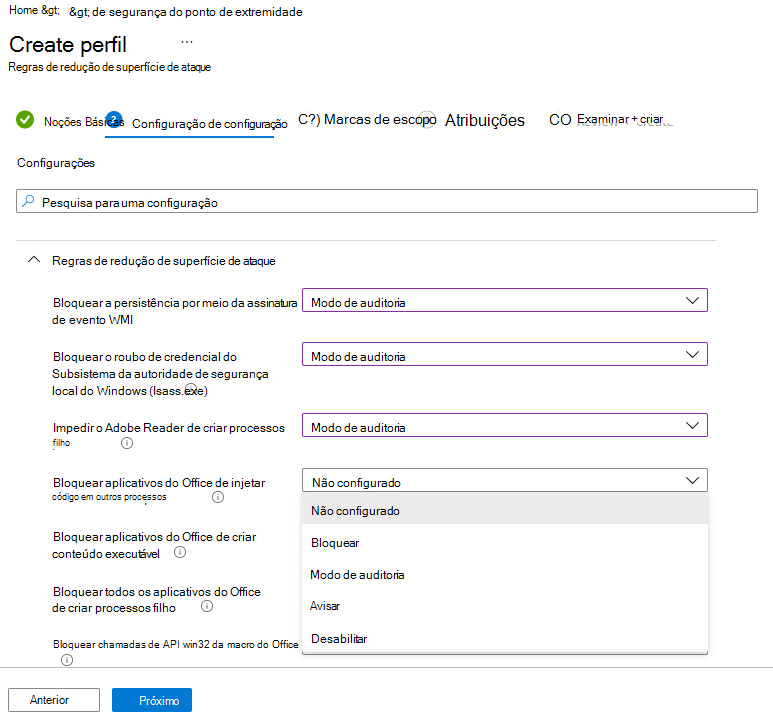

No separador Definições de configuração , em Regras de Redução da Superfície de Ataque, defina todas as regras como Modo de auditoria.

Nota

Existem variações em algumas listas de regras de redução da superfície de ataque; Bloqueados e Ativados fornecem a mesma funcionalidade.

[Opcional] No painel Etiquetas de âmbito , pode adicionar informações de etiquetas a dispositivos específicos. Também pode utilizar o controlo de acesso baseado em funções e etiquetas de âmbito para garantir que os administradores certos têm o acesso e visibilidade certos para os objetos Intune corretos. Saiba mais: Utilizar o controlo de acesso baseado em funções (RBAC) e etiquetas de âmbito para TI distribuída no Intune.

No painel Atribuições , pode implementar ou atribuir o perfil aos grupos de utilizadores ou dispositivos. Para obter mais informações, veja Atribuir perfis de dispositivo no Microsoft Intune.

Nota

A criação de grupos de dispositivos é suportada no Defender para Endpoint Plano 1 e Plano 2.

Reveja as suas definições no painel Rever + criar . Selecione Criar para aplicar as regras.

A nova política de redução da superfície de ataque para regras de redução da superfície de ataque está listada em Segurança de ponto final | Redução da superfície de ataque.

Passo 2: Compreender a página de relatório de regras de redução da superfície de ataque no portal do Microsoft Defender

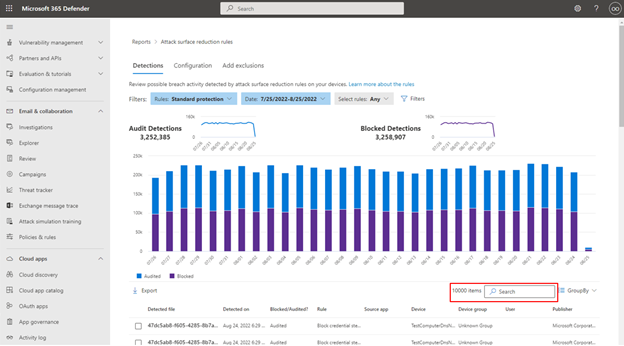

A página de relatório de regras de redução da superfície de ataque encontra-se no portal do Microsoft Defender relatórios>Regras> deredução da superfície de ataque. Esta página tem três separadores:

- Deteções

- Configuração

- Adicionar exclusões

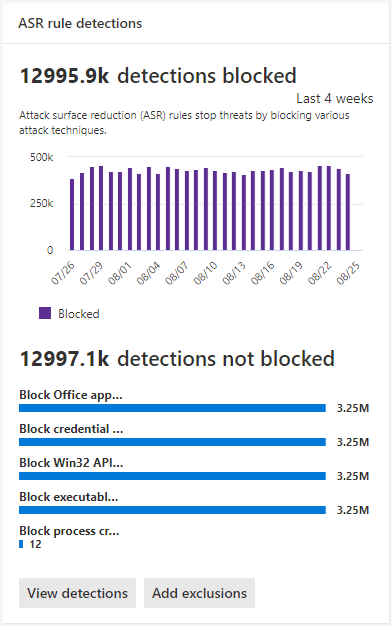

Separador Deteções

Fornece uma linha cronológica de 30 dias de eventos de auditoria detetados e bloqueados.

O painel de regras de redução da superfície de ataque fornece uma descrição geral dos eventos detetados por regra.

Nota

Existem algumas variações nos relatórios de regras de redução da superfície de ataque. A Microsoft está a atualizar o comportamento dos relatórios de regras de redução da superfície de ataque para proporcionar uma experiência consistente.

Selecione Ver deteções para abrir o separador Deteções .

O painel GroupBy e Filter fornecem as seguintes opções:

O GroupBy devolve os resultados definidos para os seguintes grupos:

- Sem agrupamento

- Ficheiro detetado

- Auditar ou bloquear

- Regra

- Aplicação de origem

- Dispositivo

- Utilizador

- Publisher

Nota

Ao filtrar por regra, o número de itens detetados individuais listados na metade inferior do relatório está atualmente limitado a 200 regras. Pode utilizar Exportar para guardar a lista completa de deteções no Excel.

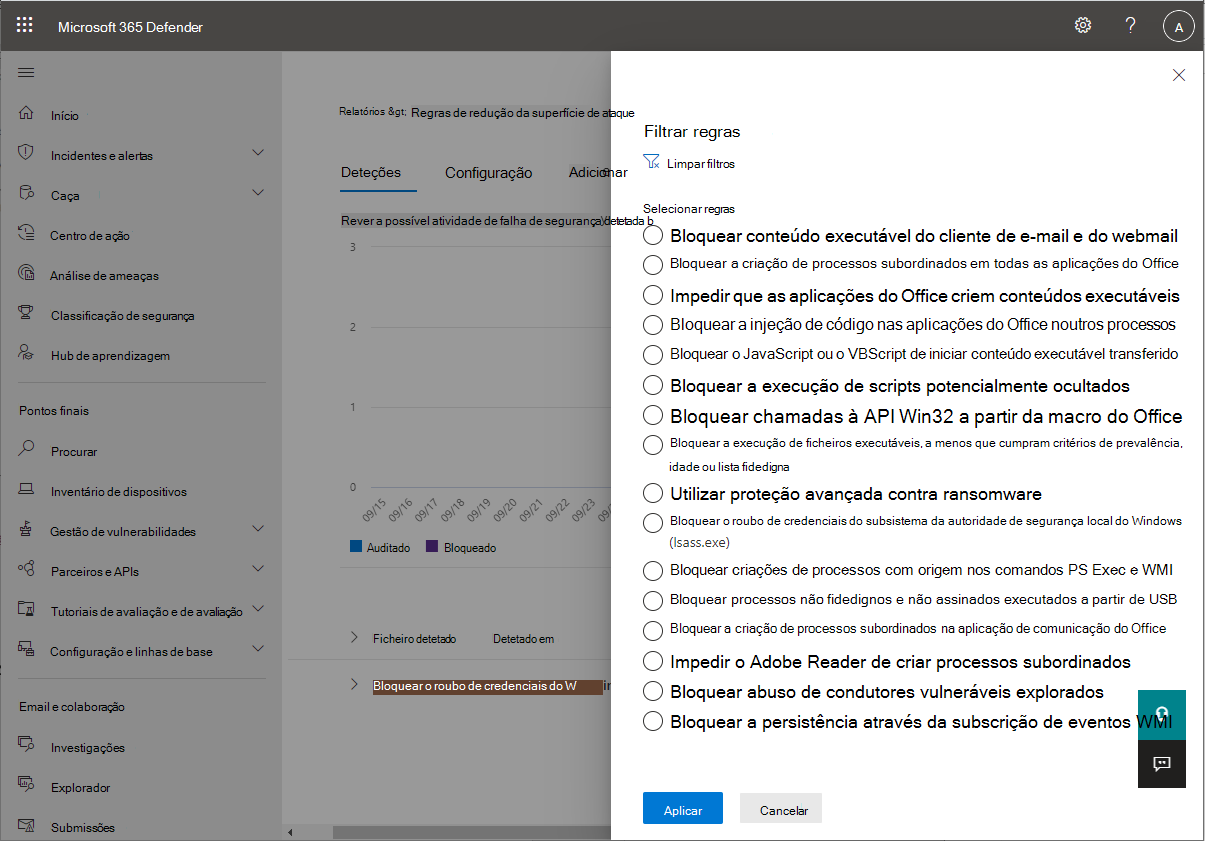

O filtro abre a página Filtrar nas regras , que lhe permite definir o âmbito dos resultados apenas para as regras de redução da superfície de ataque selecionadas:

Nota

Se tiver uma licença para o Microsoft 365 Security E5 ou A5 ou Windows E5 ou A5, a seguinte ligação abre o portal do Microsoft Defender com deteções visíveis: Deteções de redução da superfície de ataque.

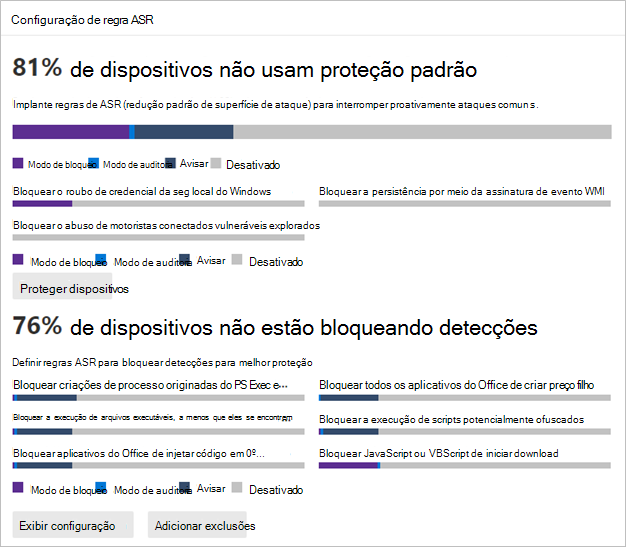

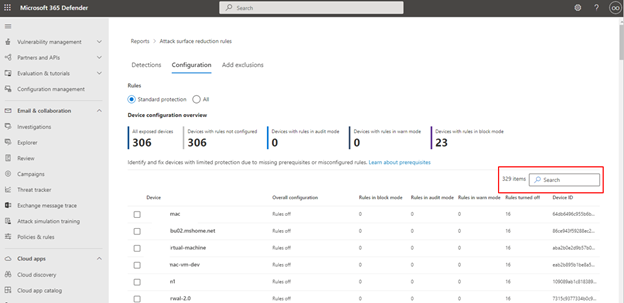

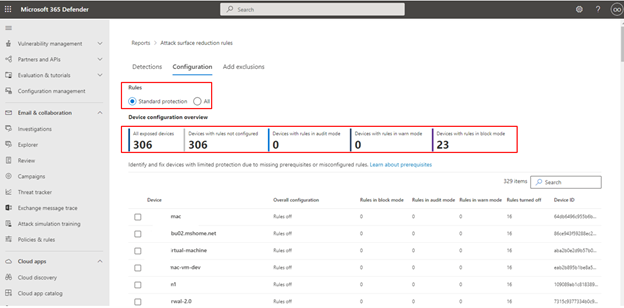

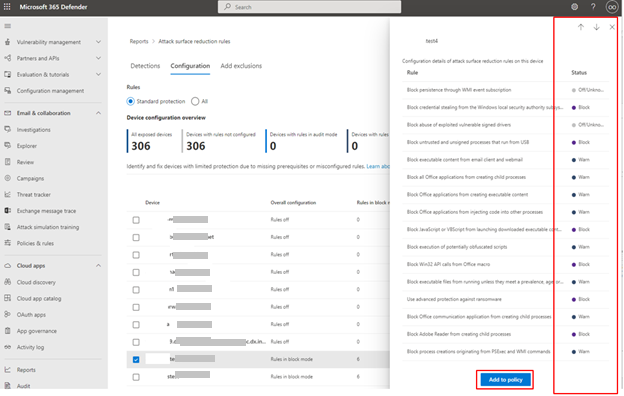

Separador Configuração

Listas, por computador, o estado agregado das regras de redução da superfície de ataque: Desativado, Auditoria, Bloquear.

No separador Configurações, pode ver que regras de redução da superfície de ataque estão ativadas e o respetivo modo para cada dispositivo ao selecionar o dispositivo que pretende rever.

A ligação Introdução abre o centro de administração do Microsoft Intune, onde pode criar ou modificar uma política de proteção de ponto final para a redução da superfície de ataque:

Em Segurança de ponto final | Descrição geral, selecione Redução da superfície de ataque:

A Segurança de Ponto Final | É aberto o painel de redução da superfície de ataque:

Nota

Se tiver um Microsoft Defender 365 E5 (ou Windows E5?) Licença, esta ligação abre o separador Microsoft Defender 365 Relatórios > Reduções > da superfície de ataques Configurações.

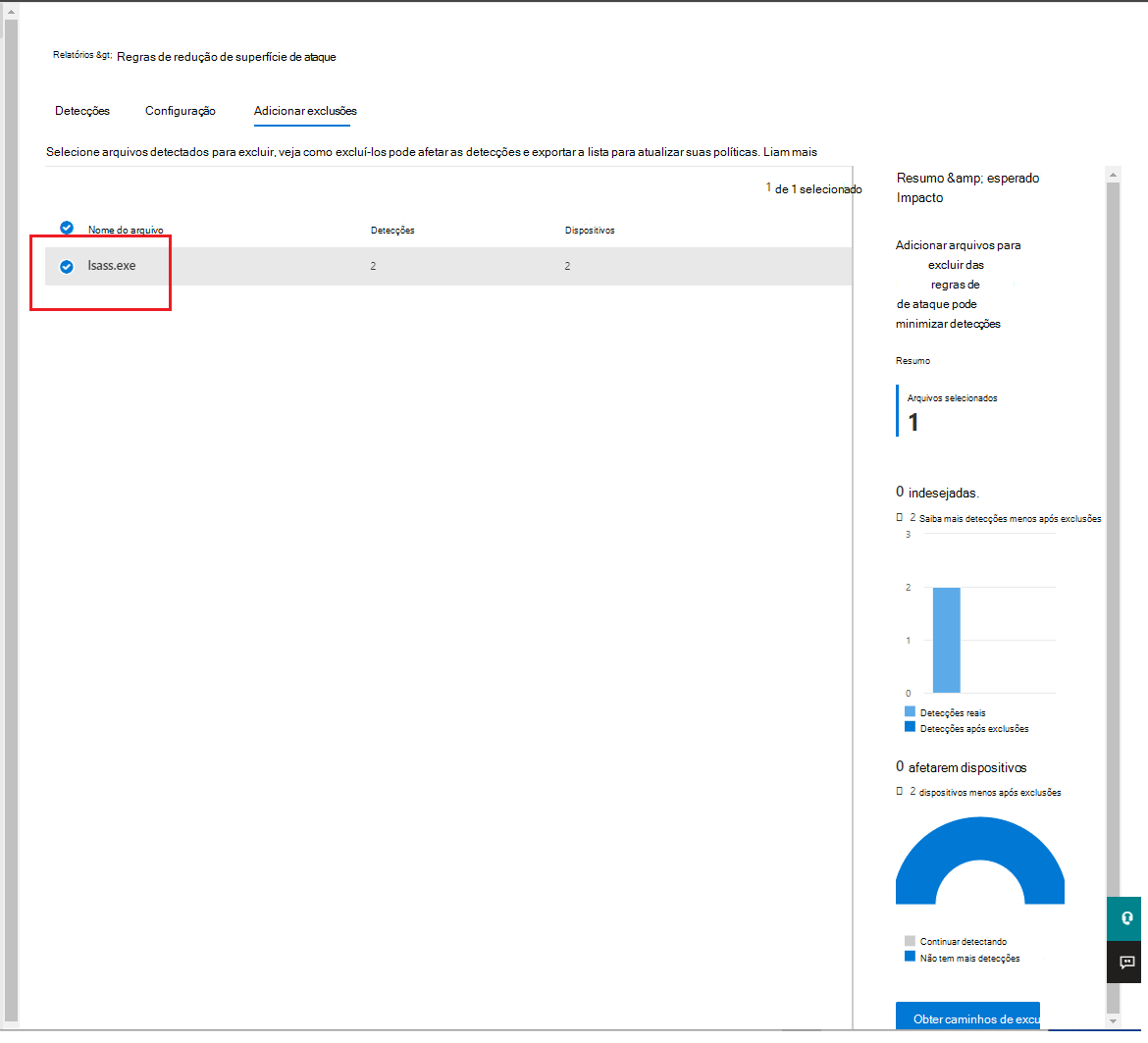

Adicionar exclusões

Este separador fornece um método para selecionar entidades detetadas (por exemplo, falsos positivos) para exclusão. Quando são adicionadas exclusões, o relatório apresenta um resumo do impacto esperado.

Nota

As regras de redução da superfície de ataque honram Microsoft Defender exclusão do Antivírus (AV). Veja Configurar e validar exclusões com base na extensão, nome ou localização.

Nota

Se tiver uma licença e permissões adequadas, esta ligação abre o portal Microsoft Defender com Exclusões visíveis.

Para obter mais informações sobre como utilizar o relatório de regras de redução da superfície de ataque, consulte Relatórios de regras de redução da superfície de ataque.

Configurar a redução da superfície de ataque por exclusões de regras

As regras de redução da superfície de ataque fornecem agora a capacidade de configurar exclusões específicas de regras, conhecidas como "Exclusões por Regra".

Para configurar exclusões de regras específicas, tem as opções de utilizar a Gestão de Definições de Segurança do Defender para Ponto Final, Intune e Política de Grupo.

Nota

Ao configurar as exclusões de Redução da Superfície de Ataque por regra, tenha em atenção que especificar apenas o nome do ficheiro ou da aplicação (por exemplo, test1.exe) não é suficiente. Tem de fornecer o caminho completo do ficheiro ou da aplicação (por exemplo, C:\test1.exe) para garantir que a exclusão é aplicada corretamente.

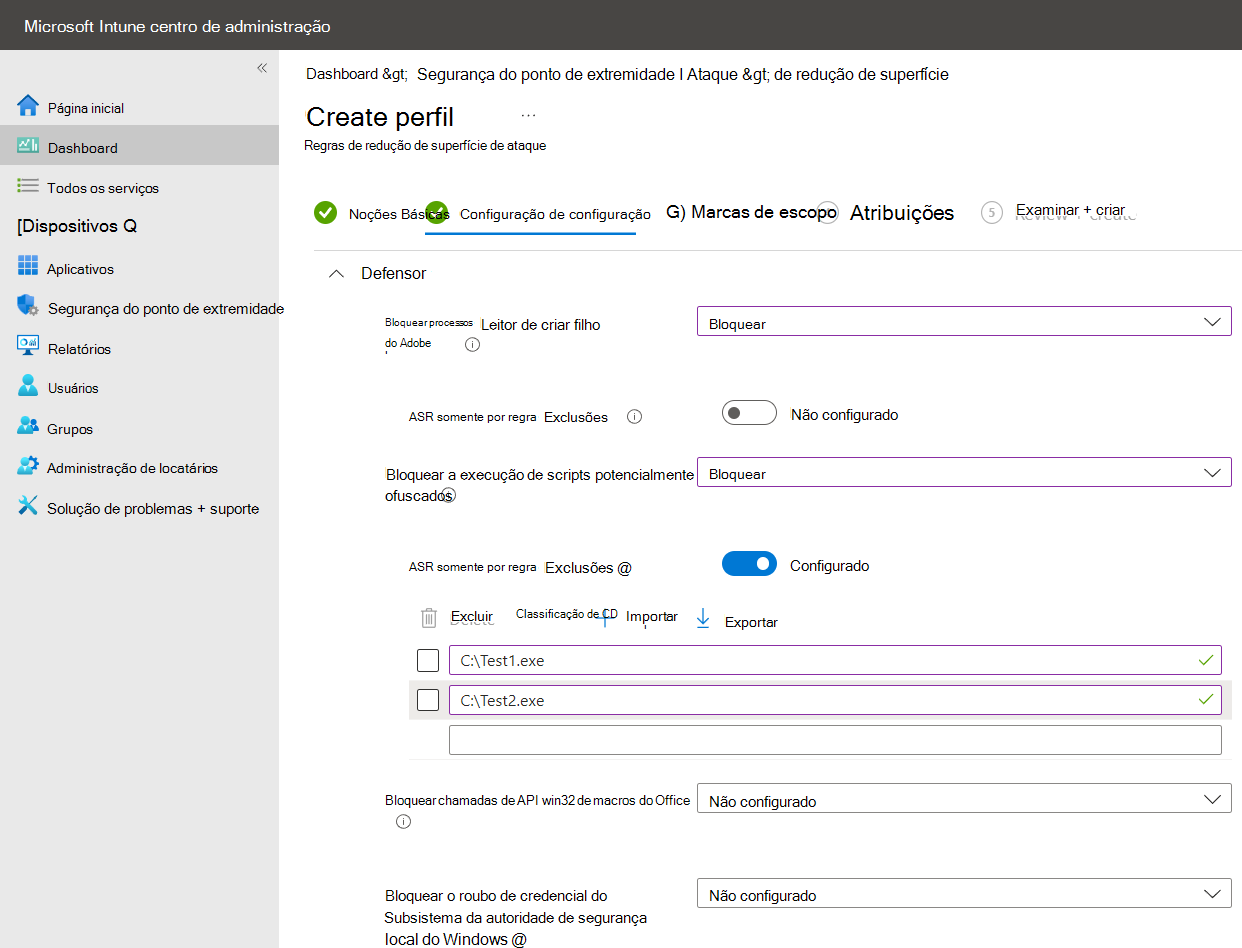

Via Intune

Abra o Microsoft Intune centro de administração e navegue para Home>Endpoint security>Redução da superfície de ataque.

Se ainda não estiver configurada, defina a regra para a qual pretende configurar exclusões como Auditoria ou Bloquear.

No ASR Apenas Por Exclusão de Regra, selecione o botão de alternar para mudar de Não configurado para Configurado.

Introduza os nomes dos ficheiros ou da aplicação que pretende excluir.

Na parte inferior do assistente Criar perfil , selecione Seguinte e, em seguida, siga as instruções do assistente.

Sugestão

Utilize as caixas de verificação junto à sua lista de entradas de exclusão para selecionar itens para Eliminar, Ordenar, Importar ou Exportar.

Via Política de Grupo

Utilize Política de Grupo para definir as exclusões de regras ASR por utilizador.

No computador de gestão da Política de Grupo, abra a Consola de Gestão de Políticas de Grupo.

Clique com o botão direito do rato no Objeto Política de Grupo que pretende configurar e, em seguida, selecione Editar.

No Revisor gestão de Política de Grupo, aceda a Configuração do computador.

Selecione Modelos administrativos.

Expanda a árvore para componentes> do Windows Microsoft Defender Antivírus>Microsoft Defender Redução da Superfície de Ataque do Exploit Guard>.

Faça duplo clique em Aplicar uma lista de exclusões a regras específicas de redução da superfície de ataque (ASR) e defina a opção como Ativado.

Em seguida, selecione Mostrar....

Em Nome do Valor, introduza GUID para a Regra do ASR.

Em Valor, introduza o <drive_letter:\Path\ProcessName>. Para adicionar vários processos, é separado por um sinal maior que (>). Por exemplo,

C:\Notepad.exe>c:\regedit.exe>C:\SomeFolder\test.exe.selecione OK. Esta definição permite que os processos que estão a ser bloqueados pela Regra do ASR específica continuem em execução.

Nota

Se as políticas não estiverem a ser aplicadas, veja Resolução de problemas Microsoft Defender definições do Antivírus.

Utilizar o PowerShell como um método alternativo para ativar as regras de redução da superfície de ataque

Utilize o PowerShell, como alternativa à Intune, para ativar as regras de redução da superfície de ataque no modo de auditoria. Esta configuração permite-lhe ver um registo de aplicações que teriam sido bloqueadas se a funcionalidade estivesse totalmente ativada. Também pode ver com que frequência as regras são acionadas durante a utilização normal.

Para ativar uma regra de redução da superfície de ataque no modo de auditoria, utilize o seguinte cmdlet do PowerShell:

Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions AuditMode

Em <rule ID> que é um valor GUID da regra de redução da superfície de ataque.

Para ativar todas as regras de redução da superfície de ataque adicionadas no modo de auditoria, utilize o seguinte cmdlet do PowerShell:

(Get-MpPreference).AttackSurfaceReductionRules_Ids | Foreach {Add-MpPreference -AttackSurfaceReductionRules_Ids $_ -AttackSurfaceReductionRules_Actions AuditMode}

Sugestão

Se quiser auditar totalmente como funcionam as regras de redução da superfície de ataque na sua organização, tem de utilizar uma ferramenta de gestão para implementar esta definição em dispositivos na sua rede.

Também pode utilizar Política de Grupo, Intune ou fornecedores de serviços de configuração (CSPs) de gestão de dispositivos móveis (MDM) para configurar e implementar a definição. Saiba mais no artigo principal Regras de redução da superfície de ataque .

Utilize o Windows Visualizador de Eventos Review como alternativa à página de relatório de regras de redução da superfície de ataque no portal do Microsoft Defender

Para rever as aplicações que seriam bloqueadas, abra Visualizador de Eventos e filtre o ID do Evento 1121 no registo Microsoft-Windows-Windows Defender/Operational. A tabela seguinte lista todos os eventos de proteção de rede.

| ID do Evento | Descrição |

|---|---|

| 5007 | Evento quando as definições são alteradas |

| 1121 | Evento quando uma regra de redução da superfície de ataque é acionada no modo de bloqueio |

| 1122 | Evento quando uma regra de redução da superfície de ataque é acionada no modo de auditoria |

Outros artigos nesta coleção de implementação

Descrição geral da implementação das regras de redução da superfície de ataque

Planear a implementação de regras de redução da superfície de ataque

Ativar regras de redução da superfície de ataque

Operacionalizar regras de redução da superfície de ataque

Referência das regras de redução da superfície de ataque

Resolver problemas de regras de redução da superfície de ataque

Sugestão

Quer saber mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Endpoint Tech Community.